كيفية كسر كلمات المرور باستخدام أداة Hashcat؟

نشرت: 2021-12-14في اختبار الاختراق والقرصنة الأخلاقية ، يعد اختراق كلمة المرور أمرًا بالغ الأهمية في الوصول إلى نظام أو خادم.

في الأنظمة وقواعد البيانات ، نادرًا ما يتم حفظ كلمات المرور في شكل نص عادي.

يتم دائمًا تجزئة كلمات المرور قبل تخزينها في قاعدة البيانات ، وتتم مقارنة التجزئة أثناء عملية التحقق.

اعتمادًا على التشفير المستخدم ، تخزن الأنظمة المختلفة تجزئات كلمة المرور بطرق مختلفة. وإذا كان لديك تجزئات ، فيمكنك بسهولة كسر أي كلمة مرور.

وفي هذه المقالة ، سوف نستكشف كيفية كسر تجزئة كلمة المرور باستخدام أداة سطر أوامر Hashcat سهلة الاستخدام وممتازة.

اذا هيا بنا نبدأ.

لكن قبل ذلك ...

ما هي وظيفة الهاش؟

التجزئة هي عملية تحويل نص إدخال عادي إلى سلسلة نصية ذات حجم ثابت باستخدام بعض الوظائف الرياضية التي تُعرف باسم دالة التجزئة. يمكن تحويل أي نص ، بغض النظر عن طوله ، إلى مجموعة عشوائية من الأعداد الصحيحة والحروف الهجائية باستخدام خوارزمية.

- يشير الإدخال إلى الرسالة التي سيتم تجزئتها.

- دالة التجزئة هي خوارزمية التشفير مثل MD5 و SHA-256 التي تحول سلسلة إلى قيمة تجزئة.

- وأخيرًا ، تكون قيمة التجزئة هي النتيجة.

ما هي الهاشكات؟

Hashcat هي أسرع أداة لاستعادة كلمة المرور. تم تصميمه لكسر كلمات المرور المعقدة للغاية في فترة زمنية قصيرة. وهذه الأداة قادرة أيضًا على كل من قائمة الكلمات وهجمات القوة الغاشمة .

الهاشكات نوعان مختلفان. CPU و GPU (وحدة المعالجة الرسومية) على أساس. يمكن للأداة المستندة إلى GPU كسر التجزئة في وقت أقل من وحدة المعالجة المركزية. يمكنك التحقق من متطلبات برنامج تشغيل GPU على موقع الويب الرسمي الخاص بهم.

سمات

- مجاني ومفتوح المصدر

- يمكن تنفيذ أكثر من 200 نوع من أنواع التجزئة.

- يدعم أنظمة التشغيل المتعددة مثل Linux و Windows و macOS.

- تتوفر منصات متعددة مثل دعم وحدة المعالجة المركزية ووحدة معالجة الرسومات.

- يمكن تصدع العديد من التجزئة في نفس الوقت.

- يتم دعم ملفات Hex-salt و hex-charset ، جنبًا إلى جنب مع ضبط الأداء التلقائي.

- يتوفر نظام قياس الأداء المدمج.

- يمكن دعم شبكات التكسير الموزعة باستخدام التراكبات.

ويمكنك أن ترى ميزات أخرى أيضًا من موقع الويب الخاص بهم.

تركيب الهاشكات

أولاً ، تأكد من تحديث نظام Linux الخاص بك بأحدث البرامج والأدوات.

لهذا ، افتح Terminal واكتب:

$ sudo apt update && sudo apt upgradeعادة ما يتم تثبيت Hashcat مسبقًا في Kali Linux. يمكنك العثور على الأداة ضمن قسم تكسير كلمة المرور. ولكن إذا كنت بحاجة إلى تثبيته يدويًا في أي توزيعة Linux ، فاكتب الأمر التالي في المحطة.

$ sudo apt-get install hashcatاستخدام الأداة

لبدء استخدام Hashcat ، سنحتاج إلى بعض تجزئات كلمة المرور. إذا لم يكن لديك تجزئة للتكسير ، فسننشئ بعض التجزئة أولاً.

لإنشاء تجزئات باستخدام سطر الأوامر ، ما عليك سوى اتباع التنسيق أدناه.

echo -n "input" | algorithm | tr -d "-">>outputfienameعلى سبيل المثال ، يمكنك أن ترى أنني قمت بتحويل بعض الكلمات إلى تجزئة باستخدام خوارزمية md5 أدناه.

┌──(rootkali)-[/home/writer/Desktop] └─# echo -n "geekflare" | md5sum | tr -d "-">>crackhash.txt echo -n "password123" | md5sum | tr -d "-">>crackhash.txt echo -n "Webtechnology" | md5sum | tr -d "-">>crackhash.txt echo -n "microsoftteams" | md5sum | tr -d "-">>crackhash.txt echo -n "recyclebin" | md5sum | tr -d "-">>crackhash.txtوسيتم حفظ الإخراج في ملف crackhash.txt.

الآن سوف نتحقق من التجزئة التي تم حفظها في الملف المحدد.

┌──(rootkali)-[/home/writer/Desktop] └─# cat crackhash.txt 066d45208667198296e0688629e28b14 482c811da5d5b4bcd497ffeaa98491e3 72a2bc267579aae943326d17e14a8048 2192d208d304b75bcd00b29bc8de5024 caae8dd682acb088ed63e2d492fe1e13يمكنك أن ترى ، الآن لدينا بعض الحواشي لكسرها. هذا هو الإجراء لإنشاء تجزئة باستخدام الخوارزمية التي تختارها.

الخطوة التالية هي بدء تشغيل أداة Hashcat في جهاز Linux الخاص بك. فقط استخدم الأمر التالي لاستخدام Hashcat.

$ hashcat --helpستعرض جميع الخيارات التي ستحتاج إلى معرفتها لتشغيل الأداة. في الجهاز ، يمكنك العثور على جميع أوضاع الهجوم والتجزئة.

الشكل العام للأمر

$ hashcat -a num -m num hashfile wordlistfileهنا يمثل "num" هجومًا محددًا ووضع التجزئة المطلوب استخدامه. إذا قمت بالتمرير عبر الجهاز ، يمكنك العثور على الأرقام الدقيقة لكل هجوم ووضع تجزئة ، مثل md4 - الرقم 0 ، ولخوارزمية sha256 - الرقم هو 1740.

قائمة الكلمات التي سأستخدمها هي قائمة كلمات Rockyou. يمكنك بسهولة العثور على قائمة الكلمات هذه في المسار / usr / share / wordlists.

يمكنك حتى استخدام الأمر locate للعثور على مسار قائمة الكلمات.

┌──(rootkali)-[/home/writer] └─# locate rockyou.txtوأخيرًا ، لكسر التجزئة باستخدام ملف قائمة الكلمات ، استخدم الأمر التالي.

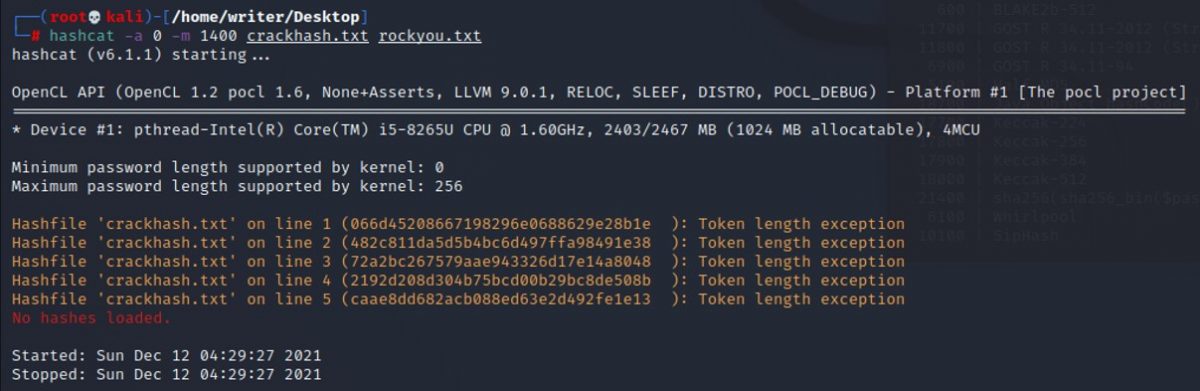

$ hashcat -a 0 -m 0 ./crackhash.txt rockyou.txtبعد تشغيل هذا الأمر ، قد تحصل على خطأ في وقت التشغيل (خطأ استثناء طول الرمز المميز) والذي يمكن حله بسهولة.

لحل هذه المشكلة ، احفظ كل تجزئة على حدة في ملف مختلف. يحدث هذا الخطأ إذا كانت لديك سرعة منخفضة لوحدة المعالجة المركزية أو وحدة معالجة الرسومات. إذا كان جهاز الكمبيوتر الخاص بك يحتوي على معالج عالي السرعة ، فيمكنك بسهولة كسر جميع التجزئات في نفس الوقت مع ملف واحد نفسه.

لذلك بعد إصلاح الخطأ وكل شيء ، ستكون النتيجة على هذا النحو.

┌──(rootkali)-[/home/writer/Desktop] └─# hashcat -a 0 -m 0 hashcrack.txt rockyou.txt hashcat (v6.1.1) starting... OpenCL API (OpenCL 1.2 pocl 1.6, None+Asserts, LLVM 9.0.1, RELOC, SLEEF, DISTRO, POCL_DEBUG) - Platform #1 [The pocl project] ============================================================================================================================= * Device #1: pthread-Intel(R) Core(TM) i5-8265U CPU @ 1.60GHz, 2403/2467 MB (1024 MB allocatable), 4MCU Minimum password length supported by kernel: 0 Maximum password length supported by kernel: 256 Hashes: 1 digests; 1 unique digests, 1 unique salts Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates Rules: 1 Dictionary cache built: * Filename..: rockyou.txt * Passwords.: 14344405 * Bytes.....: 139921671 * Keyspace..: 14344398 * Runtime...: 1 sec 8276b0e763d7c9044d255e025fe0c212: [email protected] Session..........: hashcat Status...........: Cracked Hash.Name........: MD5 Hash.Target......: 8276b0e763d7c9044d255e025fe0c212 Time.Started.....: Sun Dec 12 08:06:15 2021 (0 secs) Time.Estimated...: Sun Dec 12 08:06:15 2021 (0 secs) Guess.Base.......: File (rockyou.txt) Guess.Queue......: 1/1 (100.00%) Speed.#1.........: 1059.6 kH/s (0.52ms) @ Accel:1024 Loops:1 Thr:1 Vec:8 Recovered........: 1/1 (100.00%) Digests Progress.........: 4096/14344398 (0.03%) Rejected.........: 0/4096 (0.00%) Restore.Point....: 0/14344398 (0.00%) Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1 Candidates.#1....: 123456 -> pampam Started: Sun Dec 12 08:06:13 2021 Stopped: Sun Dec 12 08:06:16 2021في النتيجة أعلاه ، بعد تفاصيل ذاكرة التخزين المؤقت للقاموس ، يمكنك ملاحظة أن التجزئة قد تم اختراقها وكشف كلمة المرور.

استنتاج

أتمنى أن تكون قد اكتسبت فهمًا أفضل لاستخدام Hashcat لاختراق كلمات المرور.

قد تكون مهتمًا أيضًا بمعرفة أدوات القوة الغاشمة المختلفة لاختبار الاختراق وبعض أفضل أدوات المكافحة.