Die 9 besten Möglichkeiten, Ihr Unternehmen vor Credential Stuffing zu schützen

Veröffentlicht: 2022-12-08Wussten Sie, dass im Jahr 2019 die Benutzernamen und Passwörter von ungefähr 4 Millionen Canva-Benutzern gestohlen, entschlüsselt und online geteilt wurden?

Dies war ein Credential-Stuffing-Angriff.

Verwirrt?

Bevor wir fortfahren, wollen wir verstehen, was dieser Begriff bedeutet.

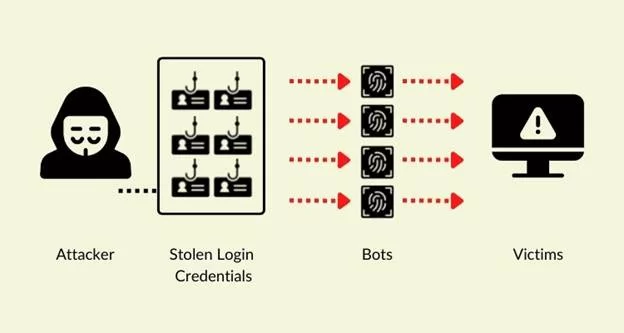

Was ist ein Credential-Stuffing-Angriff?

Ein Credential-Stuffing-Angriff ist eine Cyberangriffsmethode, bei der Cyberkriminelle riesige Datenbanken mit Benutzeranmeldeinformationen übernehmen, um in ein System einzudringen. Diese Kriminellen verwenden ein automatisiertes System, um auf zuvor gehackte Benutzernamen und Passwortpaare im Anmeldefeld der Website zuzugreifen.

Sie versuchen, auf verschiedenen Plattformen auf das Benutzerkonto zuzugreifen, nachdem sie das richtige Paar aus Benutzernamen und Passwörtern gefunden haben.

Quelle

Diese Cyberkriminellen kapern Konten, bei denen sie sich anmelden können.

Diese Technik wird immer beliebter, da unerfahrene Hacker leicht verfügbare Tools haben, um sich bei Hunderten von Online-Diensten und Websites anzumelden.

Untersuchungen zufolge erleben Unternehmen jeden Monat durchschnittlich 12,7 Credential-Stuffing-Angriffe, die einen Verlust von satten 6 Millionen US-Dollar verursachen.

Da so viel auf dem Tisch liegt, müssen Unternehmen ihr Geschäft vor Credential-Stuffing-Angriffen schützen.

Die 9 besten Möglichkeiten, Ihr Unternehmen vor Credential Stuffing zu schützen

Verwenden Sie diese Methoden, um Ihr Unternehmen vor potenziellen Credential-Stuffing-Verbrechen zu schützen:

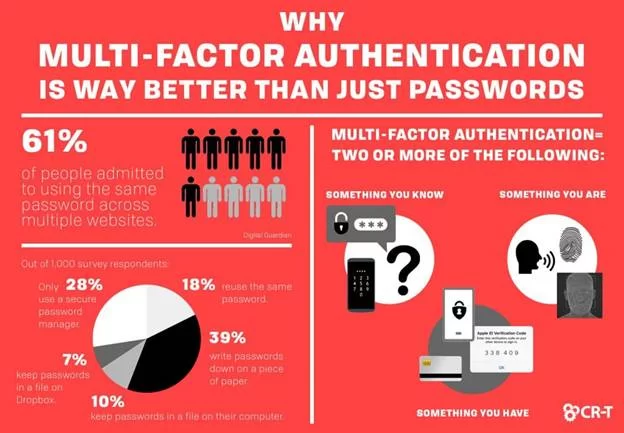

- Verwenden Sie während der Anmeldung die Multi-Faktor-Authentifizierung

Um Cyberkriminalität zu verhindern, verwenden Sie die Multi-Faktor-Authentifizierung (MFA), um Kunden den Zugriff auf Ihre Online-Plattformen zu ermöglichen. Das Hauptziel der Verwendung von MFA besteht darin, das Risiko einer Kontoübernahme zu verringern und die Sicherheit der Kundenkonten zu gewährleisten.

Neben der Abfrage des Benutzernamens und des Passworts verlangt MFA von den Kunden, einen weiteren Verifizierungsfaktor zu erfüllen, wodurch die Wahrscheinlichkeit eines erfolgreichen Online-Angriffs drastisch reduziert wird.

Quelle

Die meisten Unternehmen bevorzugen die Verwendung von Einmalpasswörtern oder OTP, bei denen es sich um 4- bis 8-stellige Codes handelt, die Sie auf Ihrem Handy oder per E-Mail erhalten.

Interessante Statistiken: 61 % der Kunden verwenden dasselbe Passwort für mehrere Dienste, was MFA zu einem Muss macht, um zu verhindern, dass das Konto Ihres Kunden gehackt wird.

- Vermeiden Sie die Verwendung von E-Mail-Adressen als Benutzernamen

Da die Grundlage von Angriffen auf Anmeldeinformationen darin besteht, dass Personen denselben Benutzernamen und dasselbe Kennwort wiederverwenden, erleichtert es die Arbeit eines Cyberkriminellen erheblich, wenn Ihre Kunden ihre E-Mail-Adresse als Benutzernamen verwenden.

Bitten Sie Benutzer, unterschiedliche E-Mail-Adressen und Benutzernamen zu verwenden, da dies die Wahrscheinlichkeit verringert, dass Kunden dieselbe Kombination aus Benutzernamen und Passwörtern auf mehreren Websites verwenden.

- Konzentrieren Sie sich auf Schwellenwertwarnungen zur Erkennung fehlgeschlagener Anmeldeversuche

Dies ist eine sehr effektive Technik, um Cyberangriffe mit Credential Stuffing zu stoppen. Wenn ein System „x“ fehlgeschlagene Anmeldeversuche erkennt, sendet es eine automatische Nachricht an den Benutzer über die fehlgeschlagenen Versuche und führt ein benutzerdefiniertes Skript aus, um sie zu stoppen.

Diese Skripte deaktivieren vorübergehend die Anmeldefunktion oder fahren sogar den Server herunter, wodurch der Cyberkriminelle daran gehindert wird, sich unerbetenen Zugriff auf das Konto eines Benutzers zu verschaffen.

Interessante Statistiken: Im Jahr 2020 waren Banken und andere Finanzdienstleister von 3,4 Milliarden Credential-Stuffing-Angriffen betroffen.

- Verwenden Sie eine starke Kennwort- und Authentifizierungsrichtlinie

Eine der einfachsten und am weitesten verbreiteten Präventionsmethoden ist eine starke Passwort- und Authentifizierungsrichtlinie. Ermutigen Sie Kunden und Mitarbeiter, Passwortmanager zu verwenden, um eindeutige und sichere Passwörter zu generieren.

Quelle

Bringen Sie Ihren Mitarbeitern und Kunden die Vorteile bei, unterschiedliche Passwörter für verschiedene Konten zu haben.

Legen Sie außerdem eine strenge Grenze für die Anzahl fehlgeschlagener Anmeldeanforderungen fest.

Beispielsweise erlauben Banken nur 3-5 Versuche, bevor sie das Kundenkonto vorübergehend sperren.

Kunden müssen eine Bank aufsuchen oder mit einem Kundendienstmitarbeiter sprechen, um ihre Konten freizugeben.

Ermutigen Sie außerdem Ihre Mitarbeiter und Kunden, ihre Passwörter regelmäßig zurückzusetzen.

Interessanterweise treten 81 % der Datenschutzverletzungen auf, wenn Kunden ein schwaches Passwort oder anderweitig kompromittierte Zugangsdaten für die Anmeldung bei ihren Konten verwenden.

- Übernehmen Sie die passwortlose Authentifizierung

Viele Unternehmen nutzen eine neue und innovative Methode, um Credential-Stuffing-Cyberangriffe zu verhindern – die passwortlose Authentifizierung.

Anstatt ein Passwort zur Identifizierung eines Kunden zu verwenden, verifiziert die passwortlose Authentifizierung einen Kunden mit seinem Gerät, einem anderen Konto oder biometrischen Daten.

Die passwortlose Authentifizierung verbessert Ihre Anmeldesicherheit auf höchstem Niveau. Es eliminiert den möglichen Diebstahl von Passwörtern.

Solche Methoden ersparen Ihren Kunden die Mühe, sich lange und komplexe Passwörter zu merken.

Interessante Statistiken: 78 % der Gen-Z-Kunden verwenden dasselbe Passwort für mehrere Online-Konten.

- Verwenden Sie eine Web Application Firewall (WAF)

Die Implementierung einer Webanwendungs-Firewall ist eine hervorragende Möglichkeit, anormalen Datenverkehr von Cyberkriminellen zu erkennen.

Die meisten WAFs identifizieren potenzielle Anmeldeversuche, insbesondere wenn Cyberkriminelle plötzlich viele Versuche unternehmen.

Abgesehen von der Identifizierung potenzieller Credential-Stuffing-Instanzen verhindert WAF Datenschutzverletzungen, die während eines Webangriffs verursacht werden.

Profi-Tipp: Implementieren Sie WAF auf all Ihren Websites, um Datenschutzverletzungen und Credential Stuffing zu verhindern.

- Verwenden Sie Anmeldedaten-Hashing

Um zu verhindern, dass Cyberkriminelle Passwörter stehlen, verwenden Sie Credential Hashing. Beim Credential-Hashing-Prozess verschlüsselt das System das Passwort eines Benutzers, bevor es in Ihrer Datenbank gespeichert wird. Selbst wenn Cyberkriminelle Zugriff auf diese Passwörter erhalten, können sie sie nicht verwenden.

Obwohl das Hashen von Passwörtern möglicherweise zu effektiv ist, um Credential Stuffing zu verhindern, hilft es, die Möglichkeiten von Cyberkriminellen mit diesen gestohlenen Passwörtern einzuschränken.

Profi-Tipp: Das Hacken von Anmeldeinformationen unterscheidet sich von der Verschlüsselung, da es sich um eine kryptografische Funktion in eine Richtung handelt, während die Verschlüsselung in beide Richtungen funktioniert. Da der Verschlüsselungsprozess reversibel ist,

Cyberkriminelle erhalten den geheimen Schlüssel, um den Text zu entschlüsseln.

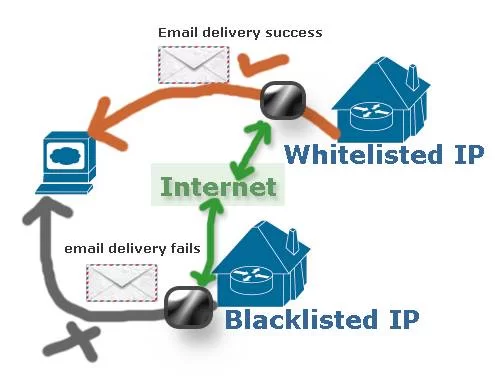

- Verwenden Sie IP-Blacklisting

Normalerweise haben Cyberkriminelle Zugriff auf einen begrenzten Pool von IP-Adressen. Wenn Sie Anmeldeversuche bei mehreren Konten von derselben IP-Adresse bemerken, setzen Sie alle diese IP-Adressen auf die schwarze Liste.

Um zu vermeiden, Opfer von Fehlalarmen zu werden, behalten Sie die letzten IP-Adressen im Auge, die für die Anmeldung bei Ihrem Kundenkonto verwendet wurden. Vergleichen Sie dann die IP-Adressen mit den verdächtigen.

Quelle

Der einzige Nachteil der Verwendung von IP-Backlisting besteht darin, dass Cyberkriminelle Techniken wie IP-Spoofing verwenden könnten, die den Eindruck erwecken, dass sie sich mit einer anderen IP-Adresse mit dem System verbinden.

Auf diese Weise können Cyberkriminelle Blacklists umgehen und gleichzeitig ihre Identität verschleiern.

Profi-Tipp: Ein umfassender IP-Blacklisting-Prozess verhindert, dass Cyberkriminelle Zugangsdaten stehlen und sich Zugriff auf die Zugangsdaten Ihrer Kunden verschaffen.

- Blockieren Sie die Verwendung von Headless-Browsern

Ein Headless Browser ist ein Webbrowser ohne Benutzeroberfläche. Obwohl diese Browser auf die Webseite zugreifen, ist die grafische Benutzeroberfläche oder GUI für Benutzer verborgen.

In der Regel verwenden Entwickler Headless-Browser zum Testen von Websites und Anwendungen sowie zum Testen von JavaScript-Bibliotheken, aber Cyberkriminelle verwenden sie für Klickbetrug und um Zugriff auf die Anmeldeinformationen von Kunden zu erhalten.

Das Blockieren des Zugriffs auf diese Headless-Browser bedeutet, verdächtige Aktivitäten zu verhindern.

Pro-Tipp: Da diese Browser keine GUI zum Navigieren haben, steuern oder blockieren Sie solche Browser mit automatisierten Skripten oder einer Befehlszeilenschnittstelle.

Beispiele für Credential-Stuffing-Angriffe

Seit ihrer Einführung haben Credential-Stuffing-Angriffe Unternehmen in allen Branchen getroffen. Einige prominente und bemerkenswerte Angriffe sind:

Die Nordwand

The North Face, ein bekannter Outdoor-Händler, sah sich 2020 einem massiven Credential-Stuffing-Angriff gegenüber. Die Angreifer verschafften sich Zugriff auf Informationen wie Kundennamen, Telefonnummern, Rechnungen, Lieferadressen, E-Mail-Einstellungen und Lieblingsartikel.

Nach dem Angriff musste North Face Passwörter für eine unbestimmte Anzahl von Kunden zurücksetzen. Außerdem reduzierte das Unternehmen die Anmelderate für Konten aus verdächtigen Quellen.

HSBC

Gegen Ende des Jahres 2018 sah sich HSBC einem großen Credential-Stuffing-Angriff gegenüber, der die finanzielle Sicherheit von Tausenden von Kunden gefährdete.

Die Bank sperrte den Zugang zu Online-Konten für alle betroffenen Kunden und leitete Verfahren zur Änderung von Passwörtern für Online-Banking-Konten ein. Die Bank hat schließlich verschiedene Cybersicherheitsmaßnahmen ergriffen, um zukünftige Angriffe zu verhindern.

DailyMotion

Im Jahr 2019 sah sich DailyMotion einem groß angelegten und andauernden Credential-Stuffing-Angriff von Cyberkriminellen gegenüber. Die Video-Sharing-Plattform alarmierte alle betroffenen Kunden und bot jedem von ihnen personalisierten Support.

Dunkin Donuts

Innerhalb von drei Monaten wurde Dunkin Donuts zweimal Opfer eines Credential-Stuffing-Angriffs. Die Angreifer verschafften sich Zugriff auf den Vornamen, Nachnamen, die E-Mail-Adresse und die 16-stellige Dunkin Donuts-Kontonummer ihres Kunden sowie den QR-Code der Vergünstigungen. Dunkin Donuts hat Kunden aktiv über diesen Angriff informiert.

Das Unternehmen hat verschiedene Maßnahmen ergriffen, um weitere Angriffe zu verhindern und die Sicherheit der Kundendaten zu gewährleisten.

Credential-Stuffing-Angriffe wie ein Profi verhindern

Es gibt zwar keine endgültige Lösung zur Verhinderung von Cyberangriffen durch Credential Stuffing, aber die Befolgung der oben genannten Maßnahmen bietet eine zusätzliche Sicherheitsebene.

Cyberkriminelle und Ihre Kunden verwenden dieselben Browser, sodass Ihr Unternehmen einen soliden und effizienten Schutz vor Credential Stuffing benötigt, um potenzielle Angriffe zu erkennen.

Unabhängig davon, ob Sie ein kleines oder mittelständisches Unternehmen sind, ist es unerlässlich, einen seriösen Sicherheitspartner zu haben, der Ihnen hilft, Ihre Sicherheitsanforderungen zu erfüllen und sicherzustellen, dass die Anmeldeinformationen Ihrer Kunden in sicheren Händen bleiben.

Lassen Sie bei der Umsetzung dieser neun Tipps nichts unversucht, denn es geht um Ihr Unternehmen und Ihre Kunden, und Sie müssen ihre Anmeldeinformationen schützen.