Die 10 besten Möglichkeiten, Ihr Unternehmen vor Cyber-Angriffen zu schützen

Veröffentlicht: 2019-09-25Niemand kann die drohende Bedrohung durch Cyberkriminalität leugnen. Die Bedeutung der Datensicherheit und die Zunahme von Cyberangriffen scheinen unvermeidlich zu sein. Dies angesichts der technologischen Fortschritte der letzten Jahrzehnte. Im Jahr 2017 überholten Daten das Öl und wurden zur wertvollsten Ressource der Welt, wobei viele Branchen zunehmend auf Big Data und Analysen angewiesen waren. Daten sind eines der wichtigsten, wenn nicht sogar das wichtigste Gut, das Unternehmen vor Cyberangriffen schützen müssen. Es gibt mehr Möglichkeiten für Cyberkriminelle, die Barrieren zu durchbrechen und auf sensible Daten zuzugreifen. Dies kann auf verschiedene Weise erfolgen, und das Ergebnis wird immer kostspielig sein.

Es besteht ein weitverbreiteter Irrglaube, dass sich Datenschutzverletzungen und Cyberangriffe nur gegen große Unternehmen richten; wie etwa der Datenverstoß gegen Equifax im Jahr 2017, bei dem die personenbezogenen Daten von 143 Millionen Amerikanern offengelegt wurden. Tatsächlich ergab der Verizon Data Breach Report 2019, dass 43 Prozent der Datenschutzverletzungen auf kleine Unternehmen abzielen. Im Jahr 2018 waren Milliarden von Unternehmen von Cyberangriffen betroffen; Cyber Security Ventures prognostiziert, dass der weltweite Schaden durch Cyberkriminalität bis 2021 6 Billionen US-Dollar erreichen wird. Dies wird die weltweiten Gewinne aus illegalen Drogen übertreffen und der größte Kapitaltransfer in der Geschichte sein.

Alle Unternehmen sollten über eine Strategie zur Bekämpfung und zum Schutz der vielfältigen Cyber-Angriffe verfügen, denen wir alle ausgesetzt sind. Dies ist die erste Barriere. IT-Dienstleistungsunternehmen können Ihnen bei der Entwicklung von Geschäftsstrategien helfen, um das Risiko potenzieller Cyber-Angriffe zu schützen. Sie können auch IT-Beratung und -Unterstützung in verschiedenen Geschäftsbereichen anbieten. Da potenzielle Bedrohungen wie Hacker oder Malware daran arbeiten, jede Schwachstelle in Ihrer Netzwerkinfrastruktur, Kommunikation, Ihrem Cloud-Dienst oder Ihrem IoT-Framework zu finden, könnte der Aufbau eines starken und sicheren Abwehrsystems nicht wichtiger sein.

- Erstellen Sie eine Sicherheitsrichtlinie

- Verwenden Sie aktuelle Geräte

- Verwalten Sie Passwörter sicher und nutzen Sie MFA

- Stellen Sie die beste Endpunktsicherheit bereit

- Machen Sie Ihre Unternehmenswebsite sicher

- Führen Sie regelmäßige Backups durch

- Formulieren Sie einen Notfallwiederherstellungsplan

- Schulen Sie Ihre Mitarbeiter

- Bleiben Sie über Sicherheitsthemen auf dem Laufenden

- Stellen Sie ein IT-Supportteam ein

- Letzte Worte

Erstellen Sie eine Sicherheitsrichtlinie

Sie sollten Cybersicherheit nicht Stück für Stück behandeln; Stattdessen müssen Sie mit einer Richtlinie vorgehen, damit Sie diese in die Geschäftsstrategie integrieren können. Sie müssen Sicherheitsprotokolle für jeden Geschäftsbereich definieren.

Die Richtlinie sollte Bereiche abdecken, die Sicherheitsüberprüfungen, Cloud Computing, IoT, Sicherheit in sozialen Medien und Datensicherung umfassen. Da sensiblere Informationen sowohl physisch als auch remote gespeichert werden, ist es zwingend erforderlich, dass die Richtlinie alle potenziellen Schwachstellen berücksichtigt. Sie sollten neue Medien und Technologien berücksichtigen, die möglicherweise neue Schwachstellen darstellen.

Für Sie empfohlen: Die 6 besten Cyber-Sicherheitstipps für Unternehmen.

Verwenden Sie aktuelle Geräte

Um das stärkste Verteidigungssystem aufzubauen, muss die gesamte Ausrüstung modern und auf dem neuesten Stand sein. Stellen Sie sicher, dass Hacker und Malware keine Schwachstelle finden, die sie ausnutzen können. Das bedeutet, dass vom Netzwerk-Router bis zum Firewall-Gerät alles auf dem neuesten Stand sein sollte.

Sie sollten das System regelmäßig auf mögliche Probleme überwachen. Software sollte heruntergeladen und installiert werden, sobald Updates verfügbar sind.

„Wi-Fi-Netzwerke müssen gesichert sein und Remote-Mitarbeiter und Auftragnehmer müssen sich ausschließlich in sicheren Netzwerken anmelden.“ – wie Barbara Cook, die Direktorin von Computers in the City, in einer ihrer jüngsten Pressemitteilungen erwähnte.

Verwalten Sie Passwörter sicher und nutzen Sie MFA

Einfache oder leicht zu erratende Passwörter können mit Brute-Force-Angriffssoftware geknackt werden. Diese Art von Software kann verschiedene Passwortkombinationen erraten. Dies allein bedeutet, dass Passwörter ein Höchstmaß an Eindeutigkeit aufweisen müssen, um sicher zu sein. Passwortgeneratoren können mithilfe von Groß- und Kleinbuchstaben, Zahlen und Symbolen die sichersten Passwörter zuweisen.

Um Ihr Unternehmen bestmöglich vor Cyber-Angriffen zu schützen, ist es außerdem wichtig, Passwörter regelmäßig zu ändern. Dies kann von einem Passwort-Manager wie Dashlane erledigt werden, der Passwörter verwaltet, verfolgt und weitergibt.

Darüber hinaus sollte immer eine sichere Authentifizierungsstufe eingesetzt werden. Derzeit handelt es sich dabei um die Multi-Faktor-Authentifizierung (MFA), die eine zusätzliche Schutzebene in Form einer SMS-Nachricht, eines Telefonanrufs oder eines Sicherheitstokens hinzufügt. Sie sollten MFA an allen Orten anwenden, an denen Sie vertrauliche Daten verwenden, beispielsweise E-Mail-Konten oder Finanzunterlagen.

Stellen Sie die beste Endpunktsicherheit bereit

Endpunktsicherheit ist die Sicherheit, die Client-Geräte und deren Verbindung zu einem Netzwerk umgibt. Es umfasst technologische Lösungen wie Antiviren-, Anti-Spyware- und Anti-Malware-Programme. Es umfasst außerdem URL-Filterung, Anwendungskontrolle, Browser-Isolation und Netzwerkzugriffskontrolle.

Eine einzige Softwarelösung kann in der Regel Endpunktsicherheitsprobleme lösen. Dabei muss es sich jedoch um ein umfassendes Versicherungssystem handeln, das für eine bestimmte Organisation geeignet ist. Sie müssen bei Bedarf auch überwachen und aktualisieren.

Machen Sie Ihre Unternehmenswebsite sicher

Ein solides Sicherheitssystem ist gut für das Geschäft, und die Sicherheit der Kunden sollte Priorität haben. Eine Möglichkeit besteht darin, eine sichere Domäne mit HTTPS zu verwenden. HTTPS verwendet ein SSL-Zertifikat, um sicherzustellen, dass die über die Website übertragenen Informationen sicher sind.

Dadurch wird sichergestellt, dass die an die Website übermittelten Informationen, wie z. B. persönliche Informationen, verschlüsselt werden, sodass sie Hackern nicht zugänglich sind. Dies trägt dazu bei, sensible Kunden- und Unternehmensdaten vor Cyberangriffen zu schützen, die Website sicher zu machen und außerdem das Image und den Ruf des Unternehmens zu verbessern.

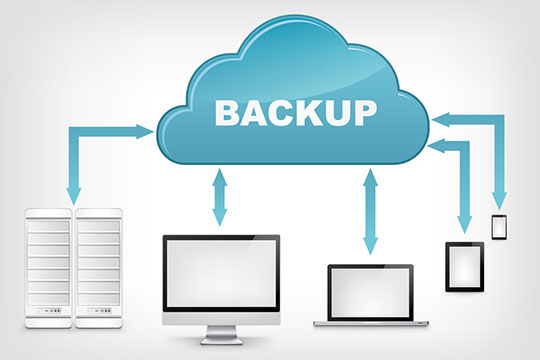

Führen Sie regelmäßige Backups durch

Das regelmäßige Sichern von Geschäftsdaten ist eine gute Vorgehensweise, um sich vor einem Cyberangriff zu schützen, aber auch, um sich auf Datenverluste anderer Art vorzubereiten. Gemäß der Empfehlung der meisten Richtlinien sollten Sie Sicherungen zwischen einmal täglich und einmal pro Woche durchführen, wobei die höhere Häufigkeit sicherer ist. Häufigere Backups sind auch besser für die DSGVO-Konformität, die erfordert, dass alle Daten jederzeit verfügbar sind.

Außerdem sollten Sie Backups vor Ort in physischer Entfernung vom Geschäftsbetrieb speichern, um der Möglichkeit eines Notfalls Rechnung zu tragen. Backup-Aufgaben sollten nicht von derselben Person ausgeführt werden, um das Risiko einer Insider-Bedrohung zu verringern. Sie sollten alle Daten vollständig verschlüsselt speichern.

Formulieren Sie einen Notfallwiederherstellungsplan

Eine Katastrophe kann jederzeit eintreten, weshalb der Geschäftsbetrieb über einen Disaster Recovery Plan (DRP) verfügen muss, um dieser Bedrohung zu begegnen. Mögliche Katastrophen reichen von Erdbeben bis hin zu Cyberangriffen, und das DRP beschreibt detailliert die Vorgehensweise zur Wiederherstellung des IT-Betriebs, damit das Geschäft weitergeführt werden kann. Missionskritische Funktionen sind diejenigen, die für den Geschäftsbetrieb notwendig sind. Die Notfallwiederherstellung ist Teil und in Verbindung mit dem Geschäftskontinuitätsplan.

Die Notfallwiederherstellungsplanung umfasst eine Risikobewertung, die die Verwendung eines Risk Assessment Framework (RAF) umfassen kann, und umfasst spezifische Pläne für IT-Systeme, Anwendungen und Daten. Beim Recovery Point Objective (RPO) handelt es sich um das Alter der Dateien, die wiederhergestellt werden müssen, damit der Betrieb fortgesetzt werden kann. Obwohl wir es oft vorziehen, nicht an Worst-Case-Szenarien zu denken, ist ein Disaster-Recovery-Plan für jedes Unternehmen unerlässlich.

Schulen Sie Ihre Mitarbeiter

Wenn Sie den Mitarbeitern die Regeln und Vorschriften vorgeben, die sie befolgen müssen, tun sie dies möglicherweise, jedoch ohne wirkliches Engagement und manchmal Abstriche. Wenn Sie sie jedoch über die tatsächliche Bedeutung bestimmter Maßnahmen aufklären, wird ihnen klar, warum sie sich mit der IT-Sicherheit befassen müssen.

Dazu könnten Erläuterungen dazu gehören, was ungesicherte Netzwerke sind und wie persönliche Geräte das Risiko von Cyberangriffen erhöhen können. Es kann auch eine Präsentation über die Gefahren von Phishing enthalten, das 90 Prozent aller Cyberangriffe auf kleine Unternehmen ausmacht. Das Management sollte niemals davon ausgehen, dass die Mitarbeiter in Fragen der Cybersicherheit gut informiert sind.

Bleiben Sie über Sicherheitsthemen auf dem Laufenden

Neben der Schulung des Personals sollten Führungskräfte auch über Ereignisse in der Außenwelt auf dem Laufenden bleiben. Wenn Sie über Cyberangriffe in Ihrer Branche und darüber hinaus auf dem Laufenden bleiben, können Sie den eigenen Sicherheitsansatz Ihres Unternehmens prägen.

Der WannaCry-Ransomware-Angriff 2017 wurde einen Monat zuvor veröffentlicht. Microsoft hat die Patches veröffentlicht, um den Exploit zu schließen. Viele Organisationen hatten sie jedoch nicht angewendet oder nutzten nicht aktualisierte Systeme. Die Folge waren weltweit Schäden in Höhe von Hunderten Millionen – vielleicht sogar Milliarden Dollar.

Stellen Sie ein IT-Supportteam ein

Sie können verschiedene Maßnahmen ergreifen, um Unternehmen vor Cyber-Bedrohungen zu schützen. Allerdings müssen Sie jedes davon als Teil einer kohärenten Strategie umsetzen, die für jede einzelne Organisation spezifisch ist.

Erfahrene und zuverlässige IT-Experten sind in der Lage, Einschätzungen vorzunehmen, Schwachstellen zu identifizieren und Sicherheitsprotokolle zu entwickeln, die Risiken minimieren. Der IT-Support kann auch Schutzmaßnahmen implementieren und im Laufe der Zeit Änderungen und Erweiterungen an Systemen vornehmen. Neben der Cybersicherheit ist IT-Support für das Leistungsspektrum unverzichtbar und Berater sind in der Lage, IT-Systeme zu entwickeln, wenn ein Unternehmen wächst und sich die IT-Sicherheitslandschaft weiterentwickelt.

Vielleicht interessiert Sie auch: Wie Netzwerksicherheit dazu beitragen kann, IoT-Geräte-Hacking zu verhindern?

Letzte Worte

Angesichts der enormen Zahl an Cyberangriffen und der daraus resultierenden enormen finanziellen Verluste ist Cybersicherheit ein ernstzunehmendes Thema für jeden, der über sensible Daten verfügt. Cyberkriminalität entwickelt sich langsam zur am weitesten verbreiteten und schädlichsten kriminellen Aktivität der Welt, und darüber müssen wir uns alle informieren. Berichten zufolge schließen 60 % der Kleinunternehmen innerhalb von sechs Monaten nach einem Cyberangriff. Unternehmen sollten dies zur Kenntnis nehmen und alle ihnen zur Verfügung stehenden Vorsichtsmaßnahmen umsetzen – bevor es zu spät ist.