Les menaces de base de données les plus dangereuses et comment les prévenir

Publié: 2022-01-07Toutes les organisations utilisent des bases de données dans une certaine mesure, que ce soit pour gérer des ensembles de données simples et à faible volume, tels que le carnet d'adresses d'une secrétaire, ou de grands référentiels de Big Data pour l'analyse d'informations stratégiques.

Le dénominateur commun de toutes ces bases de données est qu'elles doivent être protégées des nombreux risques auxquels elles sont confrontées, dont les principaux sont la perte, l'altération et le vol d'informations. D'autres risques, moins critiques mais aussi dangereux, incluent la dégradation des performances et la violation des accords de confidentialité ou de confidentialité.

Les mécanismes de sécurité utilisés pour protéger les réseaux d'une organisation peuvent repousser certaines tentatives d'attaques sur les bases de données. Néanmoins, certains risques sont propres aux systèmes de base de données (SGBD) et nécessitent des mesures, des techniques et des outils de sécurité spécifiques.

Menaces affectant les bases de données

Voici une liste des menaces les plus courantes affectant les bases de données aujourd'hui qui doivent être atténuées en renforçant les serveurs de base de données et en ajoutant quelques procédures aux techniques de sécurité et d'audit courantes.

Gestion des autorisations inadéquate

Plus souvent que nous ne voudrions l'admettre, les serveurs de bases de données sont installés dans les organisations avec leurs paramètres de sécurité par défaut, et ces paramètres ne sont jamais modifiés. Cela expose les bases de données aux attaquants qui connaissent les autorisations par défaut et savent comment les exploiter.

Il existe également des cas d'abus d'autorisations légitimes : des utilisateurs qui utilisent leurs privilèges de base de données pour en faire un usage non autorisé, par exemple en divulguant des informations confidentielles.

L'existence de comptes inactifs pose également un risque de sécurité souvent négligé puisque des individus malveillants peuvent connaître l'existence de ces comptes et en profiter pour accéder aux bases de données sans autorisation.

Attaques par injection de base de données

La principale forme d'attaques par injection de base de données est les attaques par injection SQL, qui attaquent les serveurs de bases de données relationnelles (RDBMS) qui utilisent le langage SQL. Les bases de données NoSQL, telles que MongoDB, RavenDB ou Couchbase, sont immunisées contre les attaques par injection SQL mais sont sensibles aux attaques par injection NoSQL. Les attaques par injection NoSQL sont moins courantes mais tout aussi dangereuses.

Les attaques par injection SQL et par injection NoSQL fonctionnent en contournant les contrôles de saisie de données des applications Web pour transmettre des commandes au moteur de base de données afin d'exposer ses données et ses structures. Dans les cas extrêmes, une attaque par injection réussie peut donner à l'attaquant un accès illimité au cœur d'une base de données.

Vulnérabilités de base de données exploitables

Il est courant que les services informatiques des entreprises ne corrigent pas régulièrement leur logiciel de base de SGBD. Ainsi, même si une vulnérabilité est découverte et que le fournisseur publie un correctif pour l'éliminer, cela peut prendre des mois avant que les entreprises corrigent leurs systèmes. Le résultat est que les vulnérabilités sont exposées pendant de longues périodes, ce qui peut être exploité par les cybercriminels.

Les principales raisons pour lesquelles les SGBD ne sont pas corrigés incluent les difficultés à trouver une fenêtre de temps pour arrêter le serveur et effectuer la maintenance ; exigences complexes et chronophages pour tester les correctifs ; imprécision quant à qui est responsable de la maintenance du SGBD ; charge de travail excessive des administrateurs système, entre autres.

Existence de serveurs de base de données cachés

Le non-respect des politiques d'installation de logiciels dans une organisation (ou l'absence de telles politiques) amène les utilisateurs à installer des serveurs de base de données à leur propre discrétion pour résoudre des besoins particuliers. Le résultat est que des serveurs apparaissent sur le réseau de l'organisation, ce dont les administrateurs de sécurité ne sont pas conscients. Ces serveurs exposent des données confidentielles à l'organisation ou exposent des vulnérabilités qui peuvent être exploitées par des attaquants.

Sauvegardes accessibles

Bien que les serveurs de bases de données soient protégés par une couche de sécurité, les sauvegardes de ces bases de données peuvent être accessibles aux utilisateurs non privilégiés. Dans une telle situation, il existe un risque que des utilisateurs non autorisés fassent des copies des sauvegardes et les montent sur leurs propres serveurs pour extraire les informations sensibles qu'elles contiennent.

Techniques et stratégies pour protéger les bases de données

Pour fournir une protection adéquate aux bases de données d'une organisation, une matrice défensive des meilleures pratiques est nécessaire, combinée à des contrôles internes réguliers. La matrice des meilleures pratiques comprend les éléments suivants :

- Gérez les droits d'accès des utilisateurs et éliminez les privilèges excessifs et les utilisateurs inactifs.

- Formez les employés aux techniques d'atténuation des risques, notamment en reconnaissant les cybermenaces courantes telles que les attaques de harponnage, les meilleures pratiques concernant l'utilisation d'Internet et de la messagerie électronique et la gestion des mots de passe.

- Évaluez les vulnérabilités de la base de données, identifiez les terminaux compromis et classez les données sensibles.

- Surveillez toutes les activités d'accès à la base de données et les modèles d'utilisation en temps réel pour détecter les fuites de données, les transactions SQL et Big Data non autorisées et les attaques de protocole/système.

- Automatisez l'audit avec une plate-forme de protection et d'audit de base de données.

- Bloquez les requêtes Web malveillantes.

- Archivez les données externes, chiffrez les bases de données et masquez les champs des bases de données pour masquer les informations sensibles.

Outils de sécurité de base de données

Les techniques ci-dessus nécessitent beaucoup d'efforts de la part du service informatique de l'organisation, et souvent le personnel informatique ne peut pas suivre toutes ses tâches, de sorte que les tâches qui doivent être effectuées pour assurer la sécurité des bases de données ne sont pas effectuées. Heureusement, quelques outils facilitent ces tâches afin que les dangers qui menacent les bases de données ne les affectent pas.

Scuba Database Vulnerability Scanner

Scuba est un outil gratuit et facile à utiliser qui offre une visibilité sur les risques de sécurité cachés dans les bases de données d'une organisation. Il propose plus de 2 300 tests d'évaluation pour les bases de données Oracle, Microsoft SQL, Sybase, IBM DB2 et MySQL, qui détectent toutes sortes de vulnérabilités et d'erreurs de configuration.

Avec ses rapports clairs et concis, Scuba révèle quelles bases de données sont à risque et quels risques se cachent dans chacune d'elles. Il fournit également des recommandations sur la manière d'atténuer les risques identifiés.

Les analyses de plongée peuvent être effectuées à partir de n'importe quel client Windows, Mac ou Linux. Une analyse typique avec cet outil prend entre 2 et 3 minutes, selon la taille des bases de données, le nombre d'utilisateurs et de groupes et la vitesse de la connexion réseau. Il n'y a aucun prérequis d'installation autre que d'avoir le système d'exploitation à jour.

Bien que Scuba soit un outil autonome gratuit, Imperva l'inclut dans sa gamme de produits spécifiques pour la sécurité des données, offrant la protection et la sécurité des données dans le cloud, la confidentialité des données et l'analyse du comportement des utilisateurs.

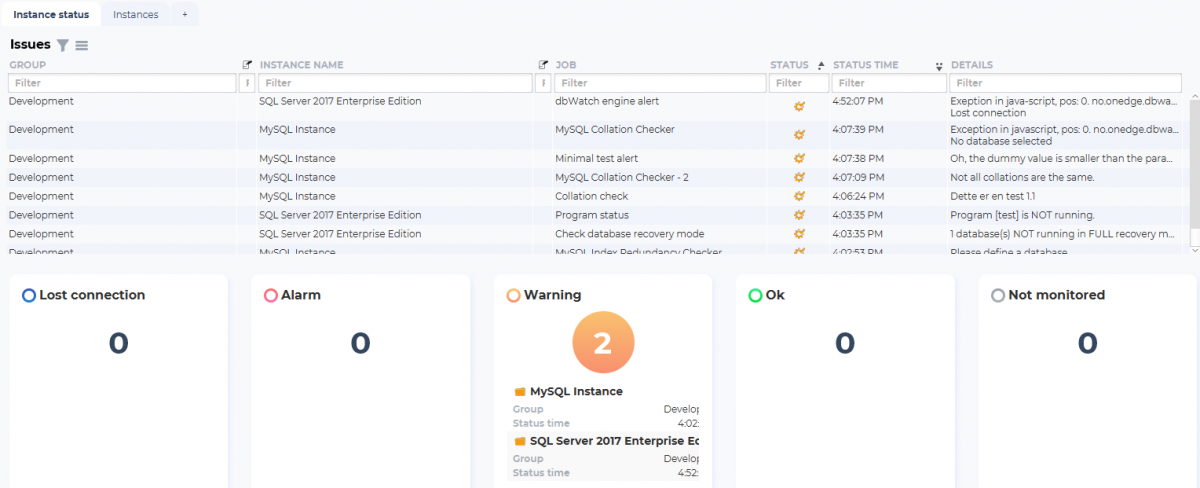

Centre de contrôle dbWatch

dbWatch est une solution complète de surveillance et de gestion de base de données prenant en charge Microsoft SQL Server, Oracle, PostgreSQL, Sybase, MySQL et Azure SQL. Il est conçu pour effectuer une surveillance proactive et automatiser autant de maintenance de routine que possible dans des environnements de base de données sur site, hybrides ou cloud à grande échelle.

dbWatch est hautement personnalisable et couvre le flux de travail DBA, de la surveillance à l'administration, l'analyse et la création de rapports. Les utilisateurs de l'outil mettent en avant sa capacité à découvrir facilement des serveurs, y compris virtuels. Il s'agit d'un excellent avantage pour la gestion et le suivi des actifs informatiques, facilitant la détermination des coûts et l'évaluation des risques.

Tout en offrant d'excellentes fonctionnalités, la courbe d'apprentissage de dbWatch est abrupte. Attendez-vous donc à ce qu'après l'achat de l'outil, les procédures d'installation et la formation prennent un certain temps avant que l'outil ne soit opérationnel à 100 %. Une version d'évaluation gratuite à durée limitée est disponible en téléchargement.

AppDetectivePRO

AppDetectivePRO est une base de données et un scanner Big Data qui peut immédiatement découvrir les erreurs de configuration, les problèmes d'identification/de contrôle d'accès, les correctifs manquants ou toute combinaison toxique de configurations qui pourraient entraîner une fuite de données, une modification non autorisée des informations ou des attaques par déni de service (DoS).

Grâce à sa configuration simple et à son interface conviviale, AppDetectivePRO peut immédiatement découvrir, évaluer et signaler la sécurité, les risques et la posture de sécurité de toute base de données ou référentiel Big Data au sein de l'infrastructure d'une organisation - que ce soit sur site ou dans le cloud - dans un question de minutes.

AppDetectivePRO peut être utilisé comme complément aux scanners pour les systèmes d'exploitation hôtes ou réseau et les applications statiques ou dynamiques. Sa gamme d'options offre plus de 50 politiques de conformité et de configuration prêtes à l'emploi sans nécessiter la maintenance de scripts SQL pour la collecte de données.

DbDefence

DbDefence est un outil de sécurité pour les bases de données résidant sur Microsoft SQL Server. Il se caractérise par sa facilité d'utilisation, son accessibilité et son efficacité pour chiffrer des bases de données complètes et protéger leurs schémas, empêchant complètement l'accès aux bases de données, même pour les utilisateurs disposant des privilèges les plus élevés.

Le chiffrement fonctionne côté serveur, permettant à un administrateur autorisé de chiffrer et de déchiffrer les bases de données en toute sécurité, sans avoir à modifier les applications qui y accèdent. L'outil fonctionne avec n'importe quelle version de SQL Server après 2005.

DbDefence fonctionne au niveau du fichier SQL et de l'objet, ce qui le différencie des autres logiciels de chiffrement SQL Server. Il peut distinguer les objets auxquels on a tenté d'accéder et ceux dont l'accès a été refusé ou autorisé.

Pour inclure DbDefence dans une solution, il n'est pas nécessaire d'acheter des licences pour chaque application cliente. Une seule licence de redistribution suffit pour l'installer sur n'importe quel nombre de clients.

OScanner

OScanner est un outil d'analyse et d'évaluation de bases de données Oracle développé en Java. Il a une architecture basée sur des plugins, qui a actuellement des plugins pour les fonctions suivantes :

- Sid énumération

- Test de mot de passe (commun et dictionnaire)

- Énumération des versions d'Oracle

- Énumération des rôles, privilèges et hachages des comptes d'utilisateurs

- Énumération des informations d'audit

- Énumération des politiques de mot de passe

- Énumération des liens de base de données

Les résultats sont présentés dans un arbre Java graphique. Il fournit également un format de rapport XML succinct et un visualiseur XML intégré pour afficher le rapport. L'installation de l'outil nécessite uniquement un environnement d'exécution Java et le fichier d'installation OScanner (zip).

OScanner fonctionne de la même manière que la fonction de devinette de mot de passe d'Oracle Auditing Tool (OAT opwg), en utilisant le fichier .default des comptes pour obtenir les paires nom d'utilisateur/mot de passe par défaut. Il diffère de l'outil Oracle en ce qu'il tente également de deviner les comptes avec le même nom d'utilisateur et le même mot de passe.

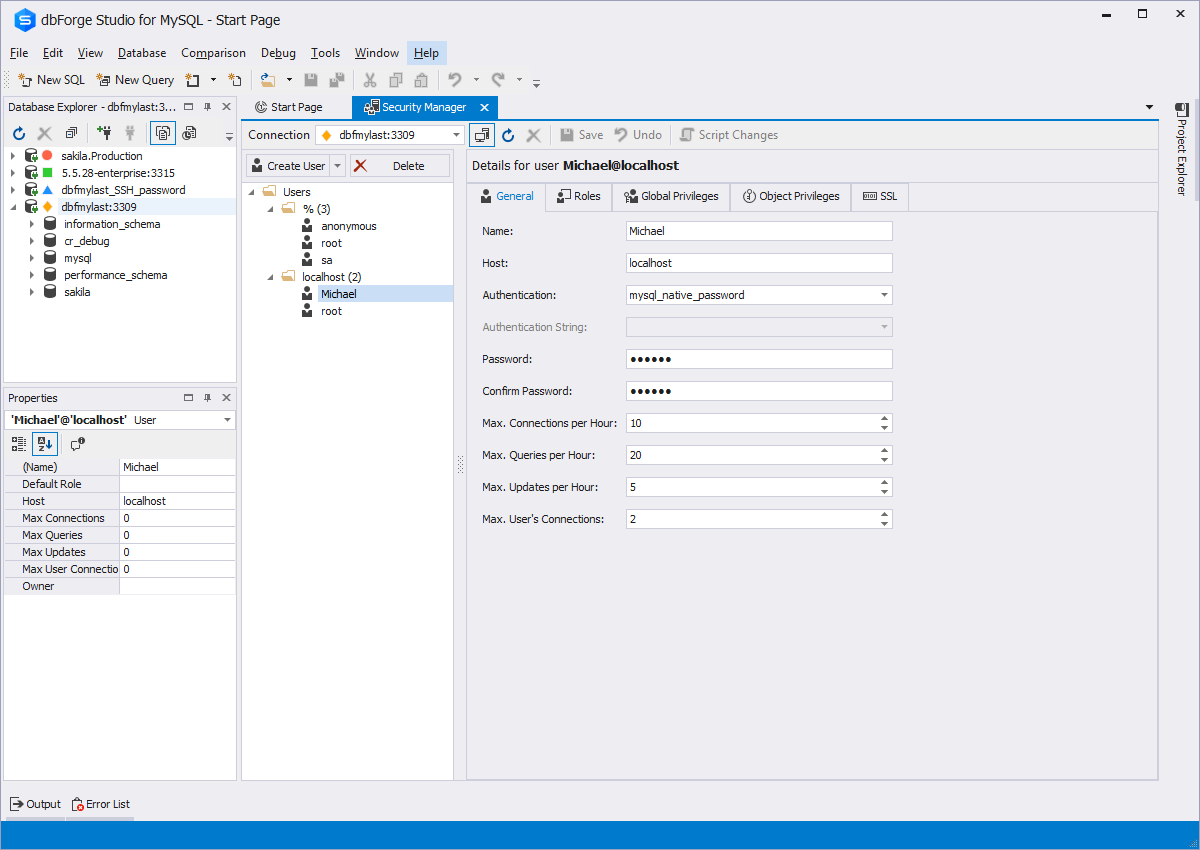

Gestionnaire de sécurité dbForge

Security Manager fait partie de la suite dbForge Studio pour MySQL, en y ajoutant un puissant outil de gestion de la sécurité dans les bases de données MySQL. Avec des fonctionnalités étendues et une interface utilisateur pratique et conviviale, il vise à faciliter les tâches routinières d'administration de la sécurité, telles que la gestion des comptes utilisateur et des privilèges MySQL.

L'utilisation d'un gestionnaire de sécurité améliore la productivité du personnel informatique. Il offre également d'autres avantages, tels que le remplacement des opérations complexes de ligne de commande par une gestion visuelle plus simple des comptes d'utilisateurs MySQL et de leurs privilèges. L'outil permet également d'augmenter la sécurité des bases de données, grâce à des procédures de gestion simplifiées qui minimisent les erreurs et réduisent le temps nécessaire au personnel administratif.

Avec les cinq onglets de la fenêtre du gestionnaire de sécurité, vous pouvez créer des comptes d'utilisateurs en quelques clics, en accordant à chacun des privilèges globaux et d'objet. Une fois les comptes créés, vous pouvez revoir leurs paramètres en un coup d'œil pour vous assurer que vous n'avez commis aucune erreur.

Vous pouvez télécharger une version entièrement gratuite de dbForge Studio pour MySQL, qui offre des fonctionnalités de base. Ensuite, il y a les versions Standard, Professional et Enterprise, avec des prix allant jusqu'à environ 400 $.

Derniers mots : bases de données réellement sécurisées

Il est courant pour les organisations de croire que leurs données sont sécurisées uniquement parce qu'elles disposent de sauvegardes et de pare-feu. Mais il existe de nombreux autres aspects de la sécurité des bases de données qui vont au-delà de ces mesures de sécurité. Lors de la sélection d'un serveur de base de données, l'organisation doit tenir compte des aspects énumérés ci-dessus, qui impliquent tous de donner aux serveurs de base de données l'importance qu'ils ont dans la gestion stratégique des données critiques d'une organisation.