4便利なオンラインDNSおよびリバースIPアドレスルックアップツール

公開: 2022-01-04DNS逆引き参照とIP逆引き参照、およびそれらを実行するためのさまざまなツールについて学びたい場合は、適切な場所にいます。

DNSルックアップは、組織や攻撃者がDNSの脆弱性を検出するのに役立つ貴重な情報源です。

DNSSECプロトコルの実装は、DNSハイジャックやオンパス攻撃などのDNS脅威から保護するための最もよく知られた方法の1つです。

この記事では、セキュリティ調査用のオンラインツールを使用してDNSとIPの逆引き参照を実行する方法について説明します。

始めましょう。

逆引きDNSルックアップとは何ですか?

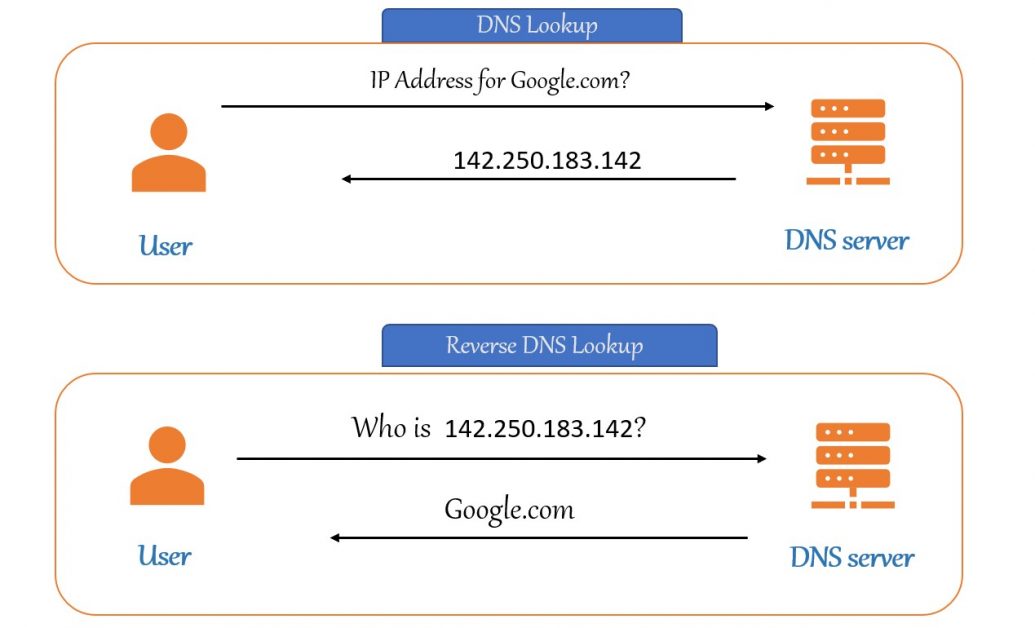

一般的なDNSレコードは、ドメイン名がIPアドレスを指していることを示しています。これは、インターネット上で情報の要求を送信する場所をコンピューターに通知します。 これは転送解決と呼ばれ、転送DNSレコードがあります。 これは、インターネット上のWebサイトにアクセスするたびに実行されます。 DNSレコードは、携帯電話番号の名前を使用して連絡先を保存するインターネットの電話帳のようなものです。

逆引きDNSレコードは、正引きDNSレコードの正反対です。 まず、IPアドレスを調べて、それに関連付けられているドメインまたはホスト名を確認します。

逆引きDNSは、しばしばrDNSとして知られていますが、従来のDNSルックアップほど広く利用されていません。 ドメインはIPアドレスを指している必要がありますが、IPアドレスに逆引きDNSレコードが含まれている必要はありません。 rDNSレコードがなくても、ドメインはロードされます。

逆引きDNSエントリは、特定のPTRレコードタイプに保存されます。

IPで逆引きDNSルックアップを実行するには、端末でコマンドを実行することで簡単に実行できます。 Windows、Mac、およびLinuxには、nslookupというコマンドがあります。

次の例では、ターゲットWebサイトでDNSと逆引きDNSルックアップを実行したことがわかります。

C:\Users\geekflare>nslookup dnsleaktest.com Server: reliance.reliance Address: 2245:211:c34b:a1c1::c458:1041 Non-authoritative answer: Name: dnsleaktest.com Address: 23.239.16.110 C:\Users\geekflare>nslookup 23.239.16.110 Server: reliance.reliance Address: 2245:211:c34b:a1c1::c458:1041 Name: li685-110.members.linode.com Address: 23.239.16.110これはルックアップを実行し、最初に情報をどこから取得しているかを示します。 ここでは、最初にDNSリゾルバー情報の詳細を示しています。 次に、指定されたIPに対して逆引きDNSレコードが指すホスト名が表示されます。

リバースIPルックアップとは何ですか?

逆IPルックアップは、ドメイン名とIPアドレスを検索し、同じサーバーでホストされているすべてのドメインを一覧表示します。 特定のIPアドレスに関連付けられているすべてのDNSAレコードを検索します。 基本的に、同じIPアドレスを持つすべてのドメイン名のリストを返します。

ここで問題となるのは、同じサーバー上で実行されている他のWebアプリケーションの名前を知ることによって攻撃者が何をするかということです。 結局のところ、彼らはハッカーの標的ではありません。

WebサイトAがターゲットWebアプリケーションであり、ハッカーが悪用する脆弱性を見つけることができなかったとしましょう。

この場合、ハッカーは逆IPルックアップを実行し、WebサイトBも同じサーバーに登録されていることを発見したとします。 ここで、WebサイトBに悪用しやすいバグがあり、これらのバグまたは脆弱性を悪用することで、これらのWebアプリケーションをホストしているサーバーを入手できるとします。 その結果、攻撃者はWebサイトAのすべての情報にもアクセスできるようになります。

これらのWebサイトは、同じ組織または異なる組織に属している可能性があります。

泥棒を止めるには、泥棒のように考える必要があります。 そのため、セキュリティ研究者にとって、逆IPルックアップについて知ることは非常に重要です。

これは、共有ホスティングの最大の欠点です。 Webホスティング会社は、同じサーバー上で複数のサイトをホストすることにより、サービスの料金を大幅に削減できます。 多数のWebサイトが1つの巨大なサーバーを共有する場合、それは共有ホスティングと呼ばれます。

ブラウザで直接ルックアップを実行できるDNSおよびIP逆引きルックアップツールのリストをまとめました。

転がりましょう!

Viewdns

Viewdnsは、ドメインまたはIPアドレスでDNSとIPの両方の逆引き参照を実行できる便利で優れたWebサービスです。

必要なWebサイト名またはIPアドレスを入力し、[GO]ボタンをクリックして続行します。

このWebサイトには、Reverse whoisルックアップ、スパムデータベースルックアップ、MACアドレスルックアップ、ファイアウォールテストなどのさまざまなツールもあります。

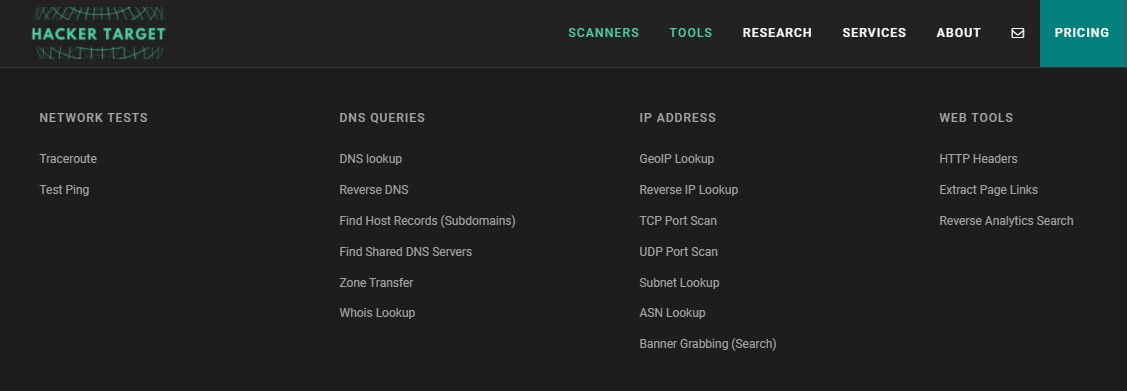

HackerTarget

HackerTargetは、任意のWebサイトのDNS逆引きレコードとIP逆引き参照をチェックするためのさらに別の素晴らしいツールです。

対象のウェブサイトの記録を見つけるには、ドメイン名またはIPアドレスを入力し、「送信」をクリックします。

このWebサイトには、攻撃対象領域の発見からWebスキャナーやポートスキャナーなどの脆弱性の特定まで、システムを保護するためのさまざまなツールがあります。

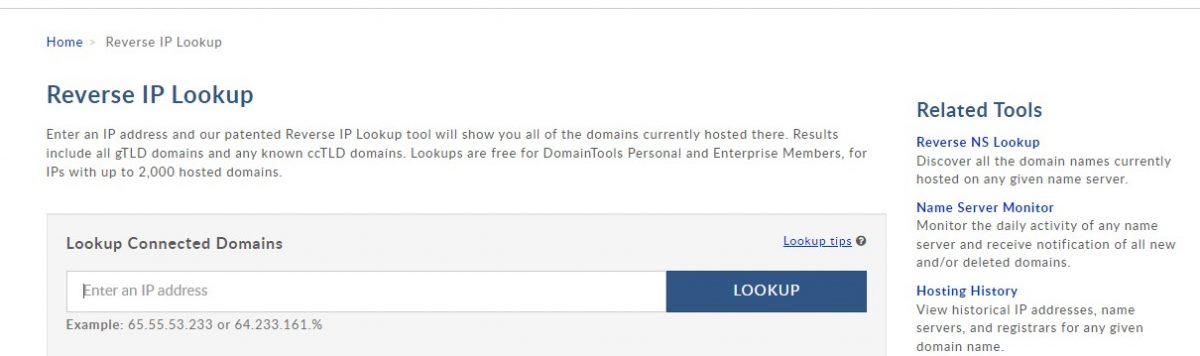

ドメインツール

Domaintools Webサイトは、任意のWebサイトで逆IPルックアップを実行するための強力なツールです。 ドメイン名またはIPアドレスをテキストボックスに入力し、[検索]をクリックします。 それはあなたが望む結果を素早く与えます。

このWebサービスを使用すると、ホスティング履歴の確認、一括解析されたwhoisルックアップ、さらにはIPモニタリング(IPアドレスに関連付けられた登録済みドメイン名への変更の追跡)などの他の操作を実行することもできます。

MXtoolbox

MXtoolboxツールは、非常に簡単に使用できるツールです。 入力フィールドにIPアドレスを入力して、DNS逆引き参照を実行します。

このツールの他の機能には、ブラックリストチェック、DMARC(ドメインベースのメッセージ認証、レポート、および適合性)、およびLOCルックアップが含まれます。

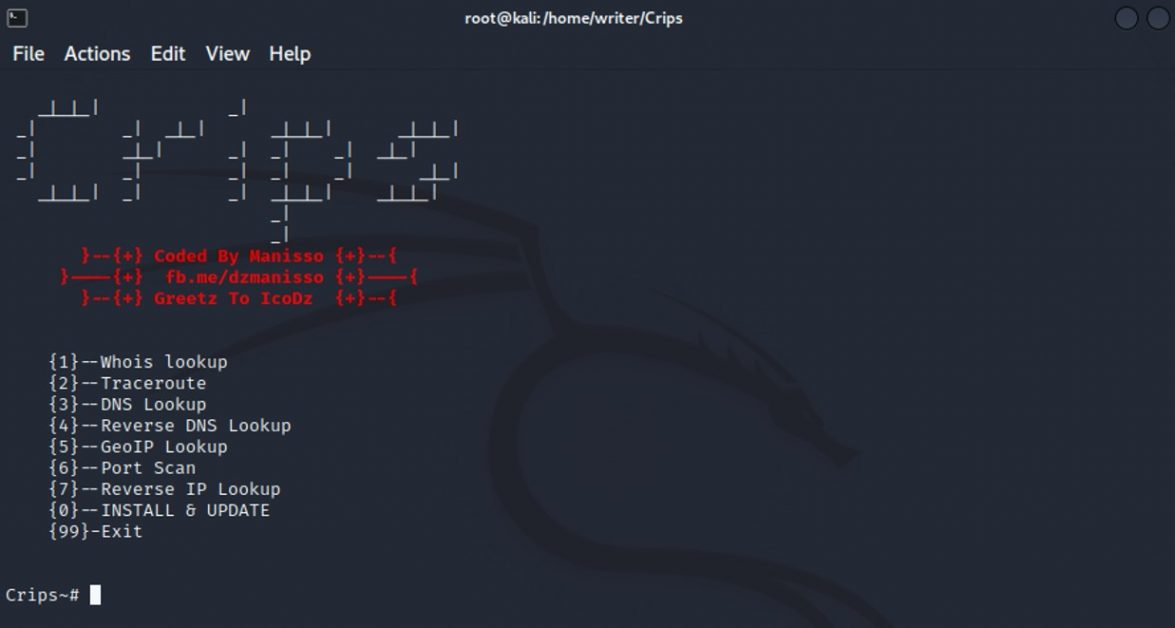

Linuxでクリップスツールを使用する

または、クリップスツールを使用してLinuxでDNSとIPの逆引き参照を実行することもできます。

このツールはLinuxにプリインストールされていません。 GitHubリポジトリから手動でインストールする必要があります。

クリップスは、IPアドレスとDNSレコードに関する情報をすばやく取得するためのオンラインIPツールのコレクションです。

機能には、Whoisルックアップ、Traceroute、リバースDNSルックアップ、GeoIPルックアップ、ポートスキャン、リバースIPルックアップが含まれます。

インストールと使用法

- ターミナルを開きます。

- 次のgitリポジトリを使用して、システムにクローンを作成します。

git clone https://github.com/Manisso/Crips.gitそのディレクトリに移動し、Pythonを使用してツールを実行します。

cd Crips && python Crips.py

次に、必要なオプションを選択します。 DNS逆引き参照を実行するには、4と入力し、IP逆引き参照を実行するには、7と入力します。ジオルックアップやポートスキャンなどの他の操作を実行することもできます。

たとえば、ここでは、クリップスツールを使用してIP逆ルックアップを実行しています。

数秒で、ターゲットドメインアドレスを入力した後、結果が表示されます。

_|_|_| _| _| _| _|_| _|_|_| _|_|_| _| _|_| _| _| _| _|_| _| _| _| _| _| _|_| _|_|_| _| _| _|_|_| _|_|_| _| _| }--{+} Coded By Manisso {+}--{ }----{+} fb.me/dzmanisso {+}----{ }--{+} Greetz To IcoDz {+}--{ {1}--Whois lookup {2}--Traceroute {3}--DNS Lookup {4}--Reverse DNS Lookup {5}--GeoIP Lookup {6}--Port Scan {7}--Reverse IP Lookup {0}--INSTALL & UPDATE {99}-Exit Crips~# 7 Enter IP Or Domain : renjith.org <html> <head><title>301 Moved Permanently</title></head> <body> <center><h1>301 Moved Permanently</h1></center> <hr><center>nginx</center> </body> </html> File Saved On : /home/writer/Crips File : index.html?q=renjith.org Continue [Y/n] ->そして最後に、出力は同じディレクトリのインデックスファイルに保存されます。 そのファイルを開くと、同じサーバーでホストされているドメイン名を見つけることができます。

3dcopilot.com 4cares.com 5dockrealty.com.au 7evencos.com aajtakuttarakhand.com aajtakuttrakhand.com aargeesglobal.com aayanmedicose.com abhipetrolpump.in abritenow.com accnongov.org.in adelaidesolarandelectrical.com.au adgnito.com advanceawamr.com advertobuzz.in affirmationonart.co.uk affluentgs.com afghanistanhub.com ainalbeeah.com albert.today alhayahparty.org aliving.ae altsstore.com altsstore.in altwaf.com americatvmount.com anchorjo.com andllo.com結論

この記事が、DNSとIPの逆引き参照と、それらを実行するためのさまざまな方法やツールの違いを学ぶのに非常に役立つことを願っています。

DNSIPを見つける方法についても学ぶことに興味があるかもしれません。