注意すべき上位 10 のネットワーク脆弱性

公開: 2021-08-15ネットワーク セキュリティは、すべての組織にとって不可欠な要素です。 この記事では、組織のネットワークを安全に保つために知っておく必要がある上位のネットワーク脆弱性について説明します。

近年、ハッキング活動が飛躍的に増加しています。 ハッカーは組織のネットワークに簡単に侵入して、悪意のある活動を実行できます。 彼らは組織のネットワークに入り、ネットワークの既存の管理者を削除することですべてのアクセス権を取得します。

そのため、企業のネットワーク セキュリティの専門家である場合、そのような事態を防ぐのはあなたの仕事です。 攻撃の成功を防ぐには、組織のネットワークを安全に保つ必要があります。 予防策として、組織のネットワークの脆弱性スキャンを定期的に実行し、ハッカーが発見する直前に見つかったすべての弱点にパッチを適用します。

今日の組織にとって、ネットワークのセキュリティは非常に重要であり、ネットワークとデータの整合性と使いやすさを保護するように設計する必要があります。 これには、ソフトウェア技術とハードウェア技術の両方が含まれます。 ネットワークの脆弱性とは何かについて簡単に説明します。

ネットワークの脆弱性とは?

ネットワークの脆弱性は、ポート、ホスト、サービスなどに関連する組織のネットワークに存在する抜け穴または弱点です。侵入テスターは、さまざまなネットワーク スキャン ツールを使用して、組織のネットワークに存在する脆弱性を特定します。

最も一般的なネットワーク スキャン ツールの 1 つは Nmap です。 このツールは簡単に使用でき、ネットワークをスキャンし、ネットワーク上で実行されているホストと開いているポートとサービスをチェックします。 これらのツールはネットワークに関する十分な情報を提供し、ハッカーはそれを悪意のある活動に使用できます。

知っておくべき脆弱性をいくつか教えてください。

USBフラッシュドライブ

ハッカーが企業のネットワークに侵入するために使用する最も一般的な方法の 1 つは、USB フラッシュ ドライブを使用することです。 興味深いことに、 Edward Snowdenのドキュメンタリーを見たことがあれば、彼が国家安全保障局のネットワークからデータを盗み出し、すべての機密データを USB フラッシュ ドライブに保存するのがいかに簡単であったかがわかります。

ほとんどの場合、ハッカーは USB フラッシュ ドライブを使用して、標的のネットワーク上でマルウェアを取り込み、感染させてアクセスを取得します。 今日、プロのハッカーは、ウイルス、トロイの木馬、ワーム、ランサムウェアなど、さまざまな種類のマルウェアを使用して、組織のネットワークに侵入しています。 ハッカーが USB フラッシュ ドライブを標的のネットワークに挿入すると、マルウェアは自動的に実行を開始し、ネットワークに感染します。

したがって、ネットワークをこの種の脆弱性から遠ざけるには、組織内で使用されるすべての USB フラッシュ ドライブを常にスキャンする必要があります。 これは、USB フラッシュ ドライブのネットワークの脆弱性を回避するための組織内の厳格なポリシーの 1 つです。

誤って構成されたファイアウォール

ネットワークの脆弱性とセキュリティについて話すとき、ファイアウォールは非常に一般的な用語です。

すべての組織のセキュリティ ポリシーには、最優先事項としてファイアウォールがあります。 ただし、組織が大きくなるにつれて、ファイアウォールの管理は複雑になります。 また、大規模な組織ではファイアウォール管理が複雑であるため、ネットワーク管理者はしばしば間違いを犯し、ファイアウォール構成を誤って構成します。 そして、これはハッカーが待ち望んでいた機会です。 ファイアウォールのセキュリティ侵害の 95% 以上が設定ミスが原因で発生していることを知って驚くでしょう。

ファイアウォールでこのような構成ミスを避けるために、ネットワーク管理者はファイアウォールを開いて更新し、新しいセキュリティ アップデートでパッチを適用します。 組織として、ファイアウォールの監視に真剣に取り組んでいない場合、ある日、ハッカーに多額のお金を支払うことになる可能性があります. ファイアウォールを定期的に監視すると、管理者が行った設定ミスを特定し、予防措置をすぐに講じることができます。

現代のビジネスでは、クラウドベースのマネージド ファイアウォールの活用を検討できます。

メール

電子メールは、ハッカーがネットワーク内でマルウェアを拡散するために使用するもう 1 つのお気に入りのチャネルです。

ハッカーは、リンクまたは添付ファイルを含む電子メールをターゲットに送信し、ターゲットがリンクをクリックするか添付ファイルをダウンロードすると、ハッカーにネットワーク アクセスを許可します。 バックエンドでマルウェアが実行され、ネットワークを悪用してアクセスしようとするためです。 このシナリオを回避するには、電子メールの送信者が不明な場合は、リンクをクリックしたり、添付ファイルをダウンロードしたりしないように全員を教育してください。 最近流行しているこのようなフィッシング攻撃に注意することをお勧めします。

モバイルデバイス

今日、IT 業界の誰もがモバイル デバイスを持っているでしょう。 電話やメッセージを送信するためだけに使用される単なるデバイスではありません。 これらのデバイスは、パーソナル コンピューターよりもはるかに多くの機能を提供できます。

多くの場合、モバイル デバイスは WiFi ネットワークに接続されており、セキュリティで保護されていない無料の WiFi ネットワークを使用する傾向があります。 これは、ハッカーがモバイル デバイスを悪用する絶好の機会となります。 ハッカーがモバイル デバイス内に侵入すると、モバイル デバイス上の電子メール パスワード、画像、ビデオ、クレジット カードの詳細、およびその他の個人情報を盗むことができます。

ハッカーは、安全ではない無料アプリケーションの広告を表示します。 広告をクリックしてモバイル デバイスにインストールすると、ハッカーがアクセスできるようになります。 そのため、確認せずに不明なアプリケーションをモバイル デバイスにインストールしないでください。 それは大きな間違いになる可能性があります。 さらに、多くの組織では、従業員が組織のネットワークにアクセスする際にモバイル デバイスにアクセスすることを禁止しています。

SQL インジェクション

どの組織も、複数のデータベースを使用してデータを保存しています。 このデータは組織にとって価値があり、悪用されると、組織はビジネスに大きな損失を被ることになります。 したがって、データベースに関連する別の種類のネットワークの脆弱性に注意する必要があります。SQL インジェクションです。

SQL インジェクションは、Web アプリケーションまたは Web サイト内で発見される脆弱性です。 SQL インジェクションでは、ハッカーは Web アプリケーション データベースで SQL クエリを実行し、データベース内の脆弱性を定義します。 次に、いくつかのクエリを実行してデータベースを操作し、抜け穴を特定します。 抜け穴が特定されると、ハッカーはクエリを介してマルウェアを挿入し、データベース サーバーでそれらを実行して、そのアクセスとそこに格納されているすべての情報を取得します。

DDoS

分散型サービス妨害 (DDoS) は、サイバーセキュリティ ドメインで広く普及しているタイプの攻撃です。

このサイバー攻撃では、ハッカーは組織のネットワークを大量のデータ要求であふれさせます。 ネットワークが要求を処理できない場合、ネットワークはダウンします。 これにより、ハッカーは組織のネットワークに侵入し、その評判を損なうことができます。 ここでの考え方は、組織のネットワークがダウンするまでデータ パケットを送り続けることです。 DDoS 攻撃を回避するには、単一のソースからのデータ リクエストに対してしきい値を設定する必要があります。

クロスサイト スクリプティング

クロスサイト スクリプティング (XSS) は、信頼できる Web サイトでマルウェアが実行されるコード インジェクション攻撃の一種です。

この種の攻撃を使用して、ハッカーは Web ブラウザーを使用して Web サイトのネットワークに侵入しようとします。 被害者が Web サイトまたは Web ページにアクセスすると、悪意のあるスクリプトが実行され、Web サイト内のすべての Cookie、セッション トークン、およびその他の機密情報を盗もうとします。

ハッカーが Web サイト ネットワーク内にいる場合、Web サイトのコンテンツを変更できますが、管理者はそれを知ることさえできません。 この種のネットワークの脆弱性は、Web サイトが生成する出力に暗号化されていない、または検証されていないユーザー入力がある場合に悪用されます。

古いソフトウェア

組織のセキュリティ対策として、開発者は定期的にアプリケーションにパッチを追加して、以前のバージョンのアプリケーションで見つかったセキュリティの弱点、バグ、またはエラーを取り除きます。 アプリケーションが古いままであると、ハッカーがアプリケーションのネットワーク内に侵入して悪意のある活動を実行するための弱点となるからです。

そのため、DevSecOps は IT 業界のもう 1 つのバズワードであり、開発者は最初からコード セキュリティに重点を置いています。 アプリケーションが大きくなればなるほど、攻撃対象領域が大きくなるため、Google、Apple、Facebook などの組織は、ネットワークを安全に保つためにセキュリティ パッチを毎日リリースしています。

データ漏洩

ここ数年、組織がハッキングされたと聞いていたような事件が複数報告されており、ハッカーによって多くのユーザー情報が漏洩しました。

このようなデータ漏洩は、ハッカーがバックドア アクセスやブルート フォース攻撃を通じて組織のネットワークに侵入できる場合に発生します。 このようなシナリオは、データが適切に暗号化または保護されていない場合に発生します。 ハッカーが組織のデータにアクセスできるようになると、それをダーク Web で販売してお金を稼ぎます。 これは組織のブランド名に悪影響を及ぼし、顧客は組織に対する信頼を失います。

そのため、組織のデータが十分に暗号化され、保護されていることを常に確認してください。

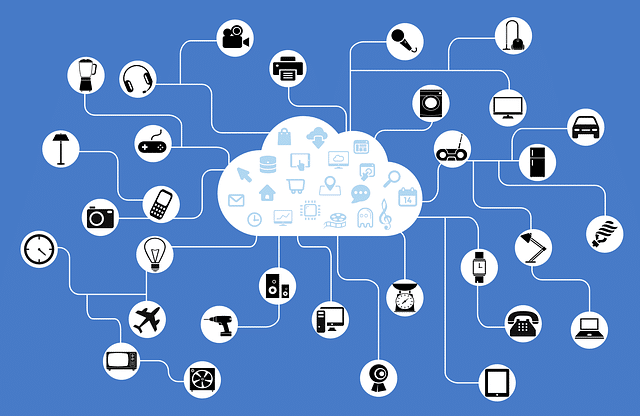

IoT ネットワーク

人々は日常生活の中で、スマート ホーム アプリケーション、スマートウォッチ、ホーム シアターなどの複数の IoT デバイスを使用しています。 これは、ハッカーのレーダーの下にある別のネットワークです。

IoT では、複数のスマート デバイスが共有ネットワークに接続されています。 たとえば、スマートウォッチと携帯電話を同じ WiFi に接続します。 ほとんどの場合、人々は無知で、これらのデバイスがハッキング可能であり、ハッカーがホーム ネットワークに侵入できるとは考えていません。

結論

以上が、注意が必要なネットワークの脆弱性の一部でした。 組織のネットワーク管理者として、組織のネットワークをハッカーから保護するために、これらの一般的なネットワークの脆弱性を定期的に確認してください。 組織のネットワークに弱点や抜け穴がないように、必要なツールとベスト プラクティスを用意する必要があります。