8 podatnych aplikacji internetowych do legalnego praktykowania hakowania

Opublikowany: 2021-10-19Nie ma lepszego sposobu na zwiększenie zaufania do etycznych umiejętności hakerskich niż wystawienie ich na próbę.

Legalne przetestowanie swoich możliwości może być trudne dla etycznych hakerów i testerów penetracyjnych, więc posiadanie witryn zaprojektowanych tak, aby były niepewne i zapewniały bezpieczne środowisko do testowania umiejętności hakerskich, to fantastyczny sposób na stawienie czoła wyzwaniom.

Witryny i aplikacje internetowe zaprojektowane tak, aby były niepewne i zapewniały bezpieczne środowisko hakerskie, stanowią idealną podstawę do nauki. Nowi hakerzy mogą dowiedzieć się, jak znajdować za ich pomocą luki w zabezpieczeniach, specjaliści ds. bezpieczeństwa i łowcy nagród mogą poszerzyć swoją wiedzę i znaleźć inne nowe luki.

Korzystanie z podatnych na ataki aplikacji internetowych

Wykorzystywanie do testowania celowo stworzonych podatnych witryn i aplikacji internetowych zapewnia bezpieczne środowisko do wykonywania legalnych testów, będąc po właściwej stronie prawa. W ten sposób możesz włamać się bez wchodzenia na niebezpieczny teren, który mógłby doprowadzić do twojego aresztowania.

Aplikacje te zostały zaprojektowane, aby pomóc entuzjastom bezpieczeństwa w nauce i doskonaleniu ich umiejętności w zakresie bezpieczeństwa informacji i testów penetracyjnych.

W tym artykule wymieniłem kilka rodzajów aplikacji, które zostały celowo zaprojektowane jako niezabezpieczone, często znane jako „Damn Vulnerable”.

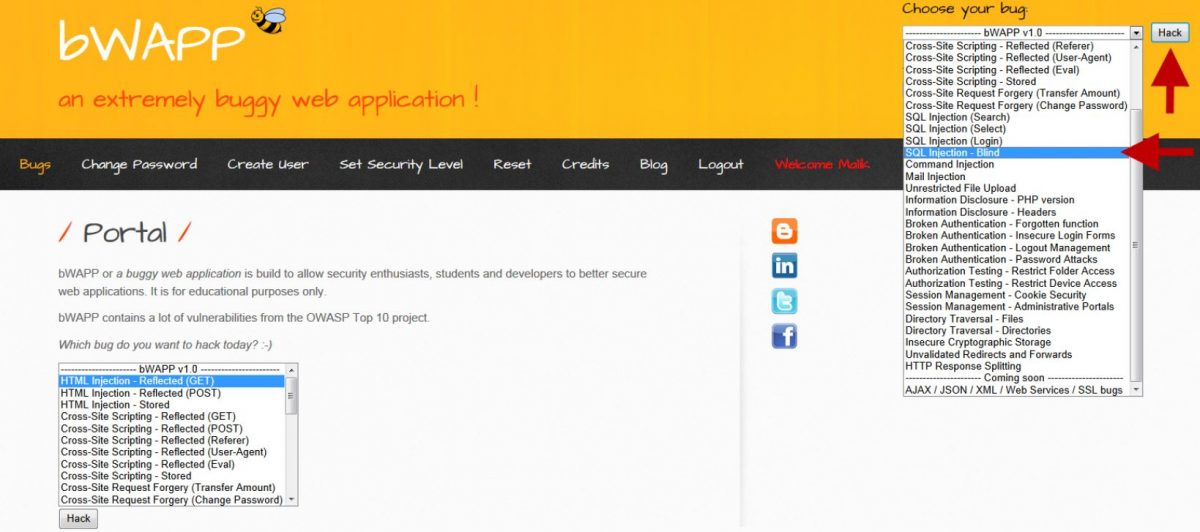

Błędna aplikacja internetowa

Buggy Web Application, często znana jako BWAPP, jest darmowym narzędziem o otwartym kodzie źródłowym. Jest to aplikacja PHP, która wykorzystuje bazę danych MySQL jako zaplecze. Ten Bwapp ma ponad 100 błędów, nad którymi możesz pracować, niezależnie od tego, czy przygotowujesz się do zadania, czy po prostu chcesz utrzymać swoje etyczne umiejętności hakerskie na poziomie standardu. Obejmuje to wszystkie główne (i najbardziej rozpowszechnione) luki w zabezpieczeniach.

Narzędzie to, wywodzące się z projektu OWASP Top 10, zawiera ponad 100 luk w zabezpieczeniach i defektach aplikacji online. Oto niektóre z wad:

- Cross-site scripting (XSS) i cross-site request forgery (CSRF)

- Ataki DoS (odmowa usługi)

- Ataki typu man-in-the-middle

- Fałszowanie żądań po stronie serwera (SSRF)

- Zastrzyki SQL, OS Command, HTML, PHP, SMTP itp.

Ta aplikacja internetowa pomoże Ci w przeprowadzeniu zgodnego z prawem etycznego hakowania i penetracji.

Możesz łatwo pobrać tę aplikację bwapp, klikając tutaj.

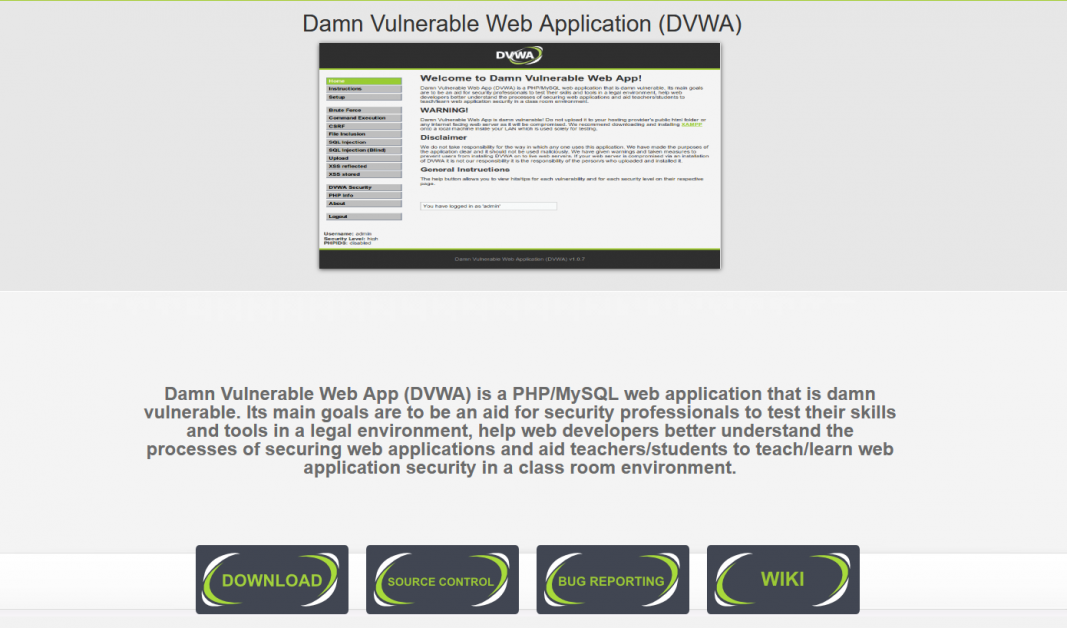

Cholernie podatna aplikacja internetowa

Damn Vulnerable Web Application, często znany jako DVWA, jest rozwijany w PHP i MySQL. Jest celowo narażana na zagrożenia, aby specjaliści ds. bezpieczeństwa i etyczni hakerzy mogli przetestować swoje umiejętności bez prawnego narażania czyjegoś systemu. Do uruchomienia DVWA wymaga instalacji serwera WWW, PHP i MySQL. Jeśli nie masz jeszcze skonfigurowanego serwera WWW, najszybszą metodą instalacji DVWA jest pobranie i zainstalowanie „XAMPP”. XAMPP jest dostępny do pobrania tutaj.

Ta cholernie podatna aplikacja internetowa zawiera kilka luk do przetestowania.

- Brutalna siła

- Wykonanie polecenia

- CSRF i włączanie plików

- XSS i wstrzyknięcie SQL

- Niebezpieczne przesyłanie plików

Główną zaletą DVWA jest to, że możemy ustawić poziomy bezpieczeństwa, aby przećwiczyć testowanie każdej luki. Każdy poziom bezpieczeństwa wymaga unikalnego zestawu talentów. Badacze bezpieczeństwa będą mogli zbadać, co dzieje się na zapleczu dzięki decyzji deweloperów o opublikowaniu kodu źródłowego. Jest to doskonałe rozwiązanie dla badaczy do poznawania tych problemów i pomagania innym w poznawaniu ich.

Google Gruyere

Rzadko spotykamy słowa „ser” i „hacking” razem, ale ta strona jest pełna dziur, podobnie jak pyszny ser. Gruyere to doskonały wybór dla początkujących, którzy chcą dowiedzieć się, jak lokalizować i wykorzystywać luki w zabezpieczeniach oraz jak z nimi walczyć. Wykorzystuje również „tandetne” kodowanie, a cały projekt oparty jest na serze.

Aby było łatwiej, jest napisany w Pythonie i skategoryzowany według rodzajów podatności. Dostarczą ci krótki opis luki, którą zlokalizujesz, wykorzystasz i zidentyfikujesz za pomocą hakowania czarnoskrzynkowego lub białoskrzynkowego (lub kombinacji obu technik) dla każdego zadania. Niektórzy z nich są :

- Ujawnianie informacji

- Wstrzyknięcie SQL

- Fałszerstwo żądań między witrynami

- Ataki typu „odmowa usługi”

Chociaż wymagana jest pewna wcześniejsza wiedza, jest to najlepsza opcja dla początkujących.

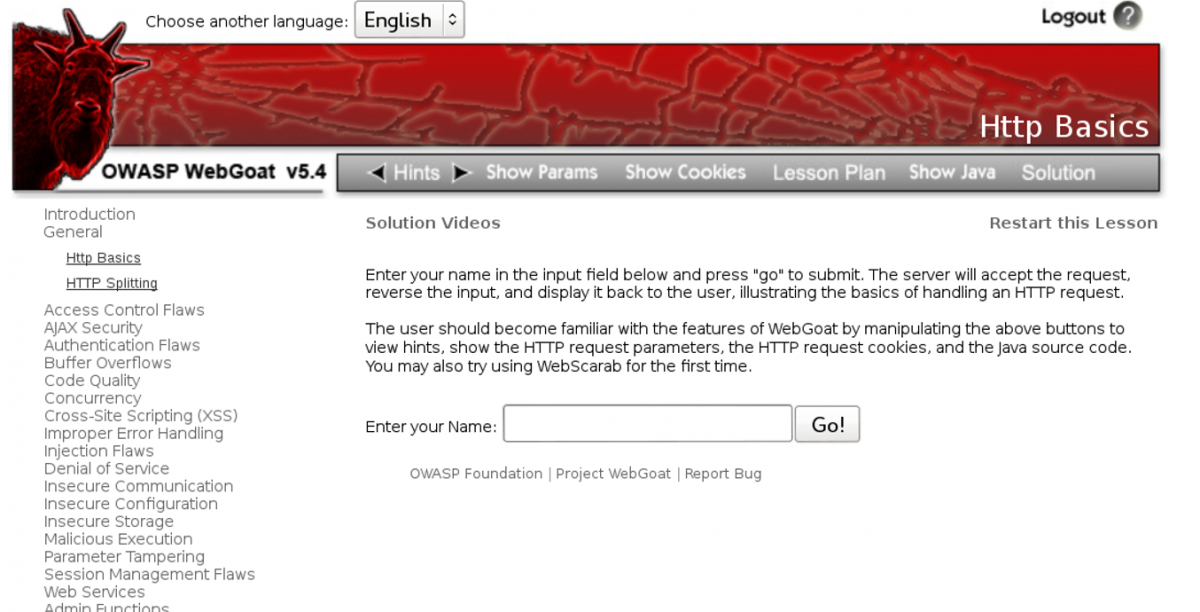

WebKoza

Ta lista zawiera kolejną pozycję OWASP i jedną z najpopularniejszych. WebGoat to niebezpieczny program, którego można używać do poznawania typowych problemów z aplikacjami po stronie serwera. Ma on na celu pomóc ludziom w nauce bezpieczeństwa aplikacji i ćwiczeniu technik testowych.

Każda lekcja pozwala poznać konkretną lukę w zabezpieczeniach, a następnie zaatakować ją w aplikacji.

Niektóre z luk w zabezpieczeniach Webgoat to:

- Przepełnienia bufora

- Niewłaściwa obsługa błędów

- Wady wtrysku

- Niebezpieczna komunikacja i konfiguracja

- Wady zarządzania sesją

- Manipulowanie parametrami

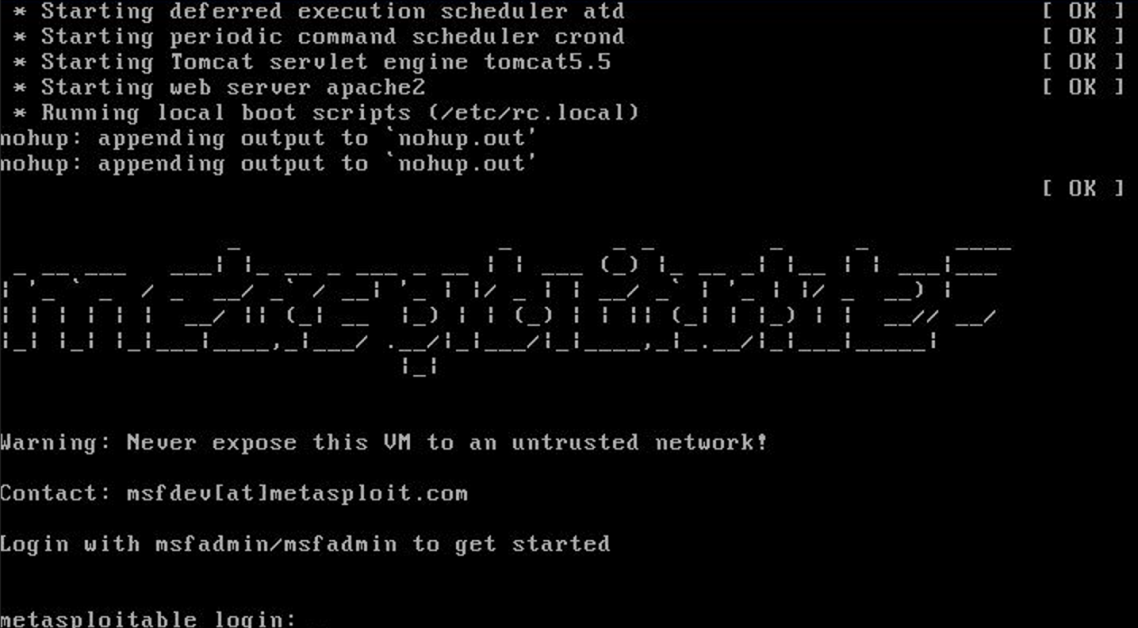

Metasploitable 2

Wśród badaczy bezpieczeństwa Metasploitable 2 jest najczęściej wykorzystywaną aplikacją online. Zaawansowane narzędzia, takie jak Metasploit i Nmap, mogą być używane do testowania tej aplikacji przez entuzjastów bezpieczeństwa.

Głównym celem tej podatnej na ataki aplikacji jest testowanie sieci. Został wzorowany na znanym programie Metasploit, którego badacze bezpieczeństwa używają do wykrywania luk w zabezpieczeniach. Możesz nawet znaleźć powłokę dla tego programu. WebDAV, phpMyAdmin i DVWA to wbudowane funkcje tej aplikacji.

Możesz nie być w stanie znaleźć GUI aplikacji, ale nadal możesz korzystać z wielu narzędzi za pośrednictwem terminala lub wiersza poleceń, aby go wykorzystać. Możesz między innymi sprawdzić jego porty, usługi i wersję usługi. Pomoże Ci to w ocenie umiejętności uczenia się narzędzia Metasploit.

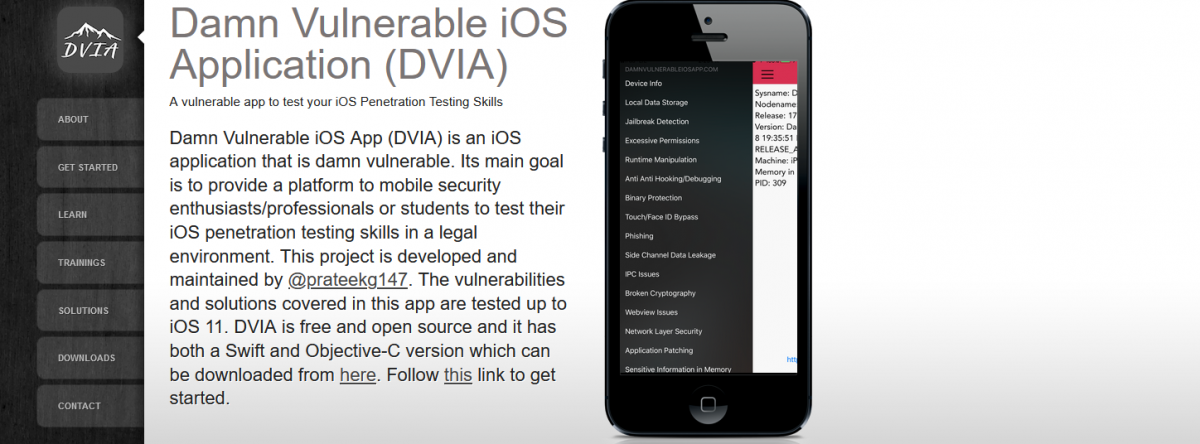

Cholernie wrażliwa aplikacja na iOS

DVIA to program dla systemu iOS, który umożliwia entuzjastom bezpieczeństwa mobilnego, ekspertom i programistom przećwiczenie testów penetracyjnych. Został niedawno ponownie wydany i jest teraz dostępny bezpłatnie na GitHub.

Po 10 największych zagrożeniach mobilnych OWASP, DVIA zawiera typowe luki w zabezpieczeniach aplikacji iOS. Został opracowany w języku Swift, a wszystkie luki zostały przetestowane do wersji iOS 11. Aby z niej korzystać, będziesz potrzebować Xcode.

Niektóre z funkcji dostępnych w DVIA to:

- Wykrywanie ucieczki z więzienia

- Wyłudzanie informacji

- Zepsuta kryptografia

- Manipulacja w czasie wykonywania

- Łatanie aplikacji

- Łatanie binarne

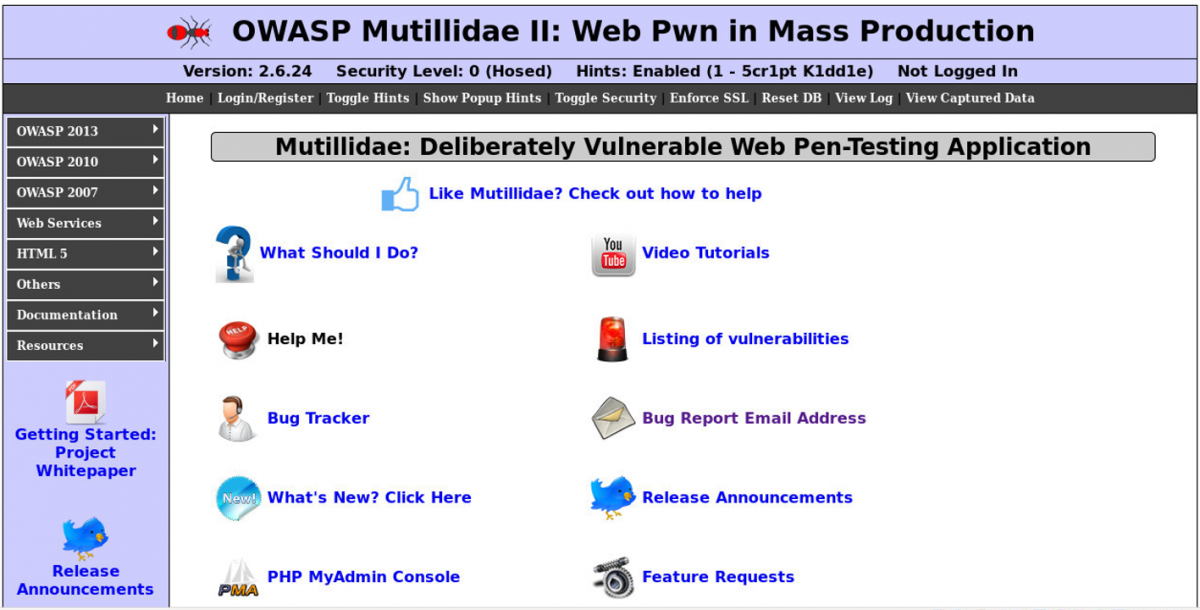

OWASP Mutillidae II

Mutillidae II to darmowy program o otwartym kodzie źródłowym opracowany przez OWASP. Wielu entuzjastów bezpieczeństwa korzystało z niego, ponieważ zapewnia łatwe w użyciu środowisko hakerskie online. Zawiera różne luki w zabezpieczeniach, a także zalecenia, które pomogą użytkownikowi je wykorzystać. Ta aplikacja internetowa umożliwia odświeżenie swoich umiejętności, jeśli Twoim hobby są testy penetracyjne lub hakowanie.

Zawiera różne luki w zabezpieczeniach do przetestowania, w tym blokowanie kliknięć, omijanie uwierzytelniania i nie tylko. W swojej sekcji luk zawiera również podkategorie, które zapewniają dalsze alternatywy.

Musisz zainstalować XAMPP w swoim systemie. Jednak Mutillidae zawiera XAMPP. Możliwe jest nawet przełączanie między trybami bezpiecznym i niezabezpieczonym. Mutillidae to kompletne środowisko laboratoryjne, które zawiera wszystko, czego potrzebujesz.

Bezpieczeństwo w sieci Dojo

WSD to maszyna wirtualna zawierająca różne narzędzia, takie jak Burp Suite i ratproxy oraz maszyny docelowe (takie jak WebGoat). Jest to środowisko szkoleniowe typu open source oparte na systemie operacyjnym Ubuntu 12.04. W przypadku niektórych celów zawiera również materiały szkoleniowe i podręczniki użytkownika.

Nie musisz uruchamiać żadnych innych narzędzi, aby z niego korzystać; wszystko czego potrzebujesz to ta maszyna wirtualna. Najpierw musisz zainstalować i uruchomić VirtualBox 5 (lub nowszy) lub zamiast tego możesz użyć VMware. Następnie zaimportuj plik ova do VirtualBox/VMware i gotowe. Będzie miał takie samo wrażenie, jak każdy inny system operacyjny Ubuntu.

Ta maszyna wirtualna jest idealna do samodzielnej nauki i nauki przez początkujących i profesjonalistów oraz nauczycieli, którzy chcą uczyć o lukach.

Wniosek

Musisz mieć praktyczne doświadczenie z niezabezpieczonymi aplikacjami, zanim wejdziesz w profesjonalną sferę bezpieczeństwa informacji. Pomaga w rozwoju Twoich umiejętności.

Pomaga również w identyfikowaniu i ćwiczeniu słabych obszarów. Praktykując etyczne hakowanie w specjalnie zaprojektowanych aplikacjach, lepiej zrozumiesz swoje umiejętności hakerskie i swoją pozycję w sferze bezpieczeństwa. Dzielenie się informacjami jest korzystne. Możesz użyć tych aplikacji internetowych, aby pokazać innym, jak wykryć typowe błędy aplikacji internetowych.