8 برنامج اختبار الاختراق المتميز لتطبيقات الويب

نشرت: 2021-06-14أصبح اختبار الاختراق جزءًا أساسيًا من أي استراتيجية حديثة لحماية تطبيقات الويب. تُفضل حلول اختبار القلم على الحلول المجانية أو مفتوحة المصدر لمنع الهجمات على واجهات برمجة التطبيقات وتطبيقات الويب الهامة.

تتطور طبيعة الهجمات الإلكترونية باستمرار. لهذا السبب ، تقوم الشركات والوكالات الحكومية والمنظمات الأخرى بتطبيق تقنيات الأمن السيبراني المتطورة بشكل متزايد لحماية تطبيقات الويب الخاصة بهم من التهديدات السيبرانية. من بين هذه التقنيات اختبار الاختراق ، الذي ، نظرًا لشعبيته المتزايدة ، يسير على الطريق الصحيح ليصبح سوقًا بقيمة 4.5 مليار دولار بحلول عام 2025 كما تنبأت به شركة الاستشارات Markets and Markets.

ما هي اختبارات الاختراق؟

اختبارات الاختراق هي محاكاة للهجمات الإلكترونية ضد نظام كمبيوتر أو شبكة أو موقع أو تطبيق. عادةً ما يتم إجراء اختبارات القلم من قبل مختبرين أمنيين مدربين يحاولون اختراق أنظمة أمان المؤسسة لتحديد نقاط ضعفها ، على الرغم من وجود اختبارات آلية تقلل من أوقات الاختبار وتكاليفه.

الهدف من هذه الاختبارات - سواء أكانت آلية أو يدوية - هو اكتشاف نقاط الضعف التي يمكن لمجرمي الإنترنت استغلالها لارتكاب جرائمهم للقضاء عليها قبل وقوع الهجوم.

يوفر اختبار القلم العديد من الفوائد المهمة التي تجعله ذائع الصيت. لكن لديهم أيضًا بعض الجوانب السلبية.

مزايا وعيوب اختبار الاختراق

الفائدة الرئيسية لاختبارات الاختراق هي تحديد نقاط الضعف والمعلومات المتعلقة بها للقضاء عليها. بالإضافة إلى ذلك ، تسمح نتائج اختبارات القلم بزيادة المعرفة بالأصول الرقمية (تطبيقات الويب بشكل أساسي) المطلوب حمايتها. كأثر جانبي إيجابي ، تساعد زيادة الوعي بالتطبيقات والحماية على تحسين ثقة عملائك.

ممارسة اختبار القلم أيضا سلبيات. ومن أكثر الأمور صلة بالموضوع أن تكلفة ارتكاب خطأ عند إجراء مثل هذه الاختبارات يمكن أن تكون عالية جدًا. يمكن أن يكون للاختبارات أيضًا آثار أخلاقية سلبية حيث يتم محاكاة نشاط المجرمين الذين يفتقرون إلى جميع الأخلاق.

العديد من أدوات الأمان المجانية ومفتوحة المصدر مناسبة للمواقع الصغيرة أو المواقع المبدئية. عند إجراء اختبار الاختراق اليدوي ، تعتمد التكلفة على مهارات المختبرين. باختصار ، يجب أن يكون الاختبار اليدوي مكلفًا ليكون جيدًا. إذا تم تشغيل اختبار الاختراق كجزء من عملية تطوير البرامج ، فإن تشغيله يدويًا يؤدي إلى إبطاء دورة التطوير.

لتجنب المخاطر في تطبيقات الويب التجارية ، يُفضل استخدام حلول اختبار الاختراق المتميز ، لأنها توفر مزايا إضافية ، مثل التقارير التفصيلية ، والدعم المتخصص ، والتوصيات لاستكشاف الأخطاء وإصلاحها.

تابع القراءة للتعرف على أفضل حلول اختبار الاختراق المتميزة لتطبيقات الويب الهامة.

Netsparker

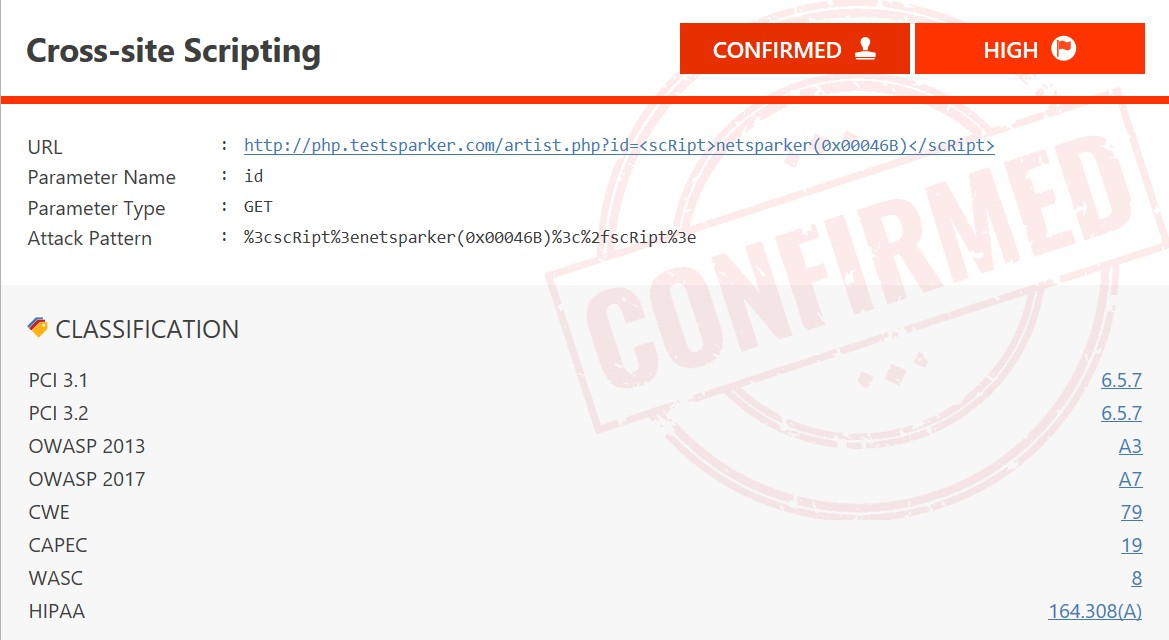

تعمل حلول اختبار الاختراق مثل Netsparker Vulnerability Scanner على تمكين الشركات من فحص الآلاف من تطبيقات الويب وواجهات برمجة التطبيقات بحثًا عن نقاط الضعف في غضون ساعات. يمكن أيضًا تضمينها في دورة حياة تطوير البرامج (SDLC) لفحص تطبيقات الويب بشكل دوري بحثًا عن نقاط الضعف التي قد تظهر مع كل تغيير في التعليمات البرمجية. هذا يمنع الخروقات الأمنية من شق طريقها إلى البيئات الحية.

تعد التغطية جانبًا مهمًا من أدوات اختبار الاختراق ، مما يعني أن الأداة يجب أن تغطي جميع البدائل الممكنة لتطبيق الويب أو واجهة برمجة تطبيقات الويب. إذا كان هناك معامل ضعيف في API أو تطبيق ، ولم يتم اختبار هذه المعلمة ، فلن يتم اكتشاف الثغرة الأمنية. يتفوق ماسح أمان تطبيق الويب من Netsparker في تقديم أوسع تغطية ممكنة حتى لا تمر أي ثغرات أمنية دون أن يلاحظها أحد.

يستخدم Netsparker محرك زحف يستند إلى Chrome يمكنه تفسير أي تطبيق ويب والزحف إليه ، بغض النظر عما إذا كان قديمًا أو من الجيل التالي ، طالما أنه متاح من خلال بروتوكولي HTTP و HTTPS. يدعم محرك الزحف Netsparker JavaScript ويمكنه الزحف إلى HTML 5 و Web 2.0 و Java وتطبيقات الصفحة الواحدة بالإضافة إلى أي تطبيق يستخدم أطر عمل JavaScript مثل AngularJS أو React.

دخيل

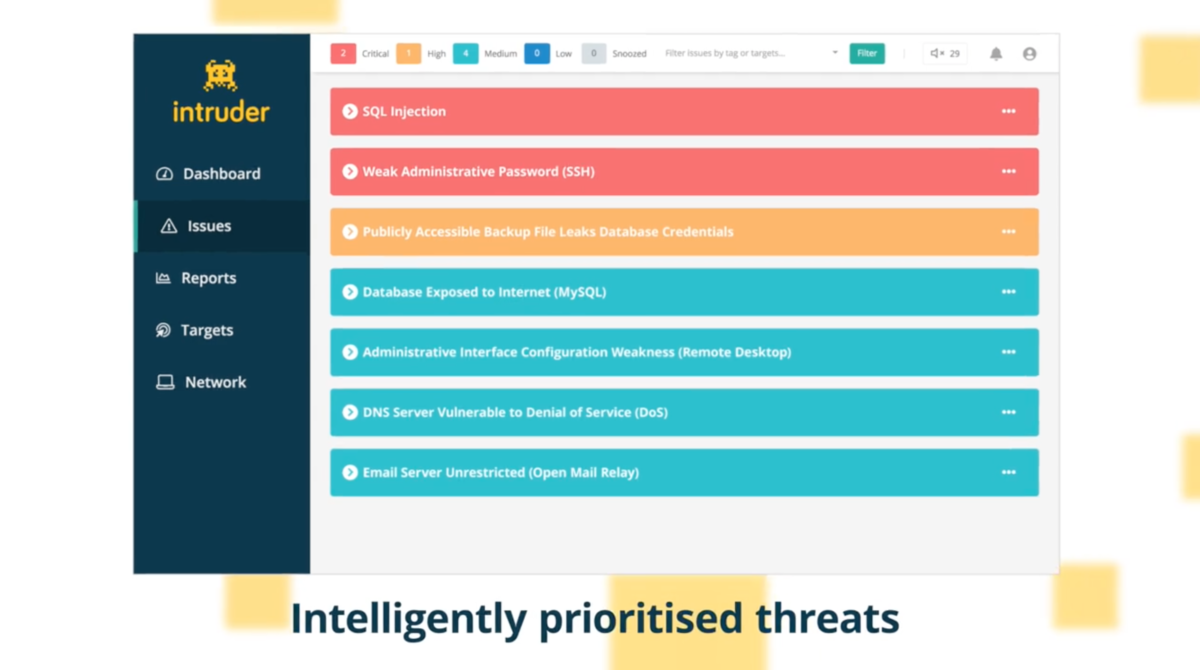

الدخيل عبارة عن ماسح آلي للثغرات الأمنية قادر على اكتشاف نقاط ضعف الأمن السيبراني في البنية التحتية الرقمية للمؤسسة ، وتجنب فقدان البيانات المكلف أو التعرض لها.

يندمج الدخيل بسلاسة في بيئتك التقنية لاختبار أمان أنظمتك من نفس المنظور (الإنترنت) الذي يراه مجرمو الإنترنت المحتملون الذين يحاولون اختراقه. للقيام بذلك ، فإنه يستخدم برنامج اختراق يتميز بأنه بسيط وسريع بحيث يمكنك الحماية في أقصر وقت ممكن.

يتضمن برنامج Intruder ميزة تسمى Emerging Threat Scans ، والتي تقوم بفحص أنظمتك بشكل استباقي بحثًا عن نقاط ضعف جديدة بمجرد الكشف عنها. هذه الوظيفة مفيدة للشركات الصغيرة كما هي مفيدة للشركات الكبيرة ، لأنها تقلل من الجهد اليدوي المطلوب للبقاء على اطلاع على أحدث التهديدات.

كجزء من التزامها بالبساطة ، تستخدم Intruder خوارزمية مملوكة للحد من الضوضاء تفصل ما هو مجرد معلوماتي عما يتطلب اتخاذ إجراء ، بحيث يمكنك الاستمرار في التركيز على ما يهم حقًا عملك. يشمل الاكتشاف الذي قام به Intruder ما يلي:

- مشكلات أمان طبقة الويب ، مثل حقن SQL والبرمجة عبر المواقع (XSS).

- نقاط ضعف البنية التحتية ، مثل إمكانية تنفيذ التعليمات البرمجية عن بُعد.

- أخطاء تكوين الأمان الأخرى ، مثل ضعف التشفير والخدمات المكشوفة بلا داع.

يمكن العثور على قائمة بجميع عمليات التحقق التي يزيد عددها عن 10000 والتي يقوم بها Intruder على بوابة الويب الخاصة بها.

ربما

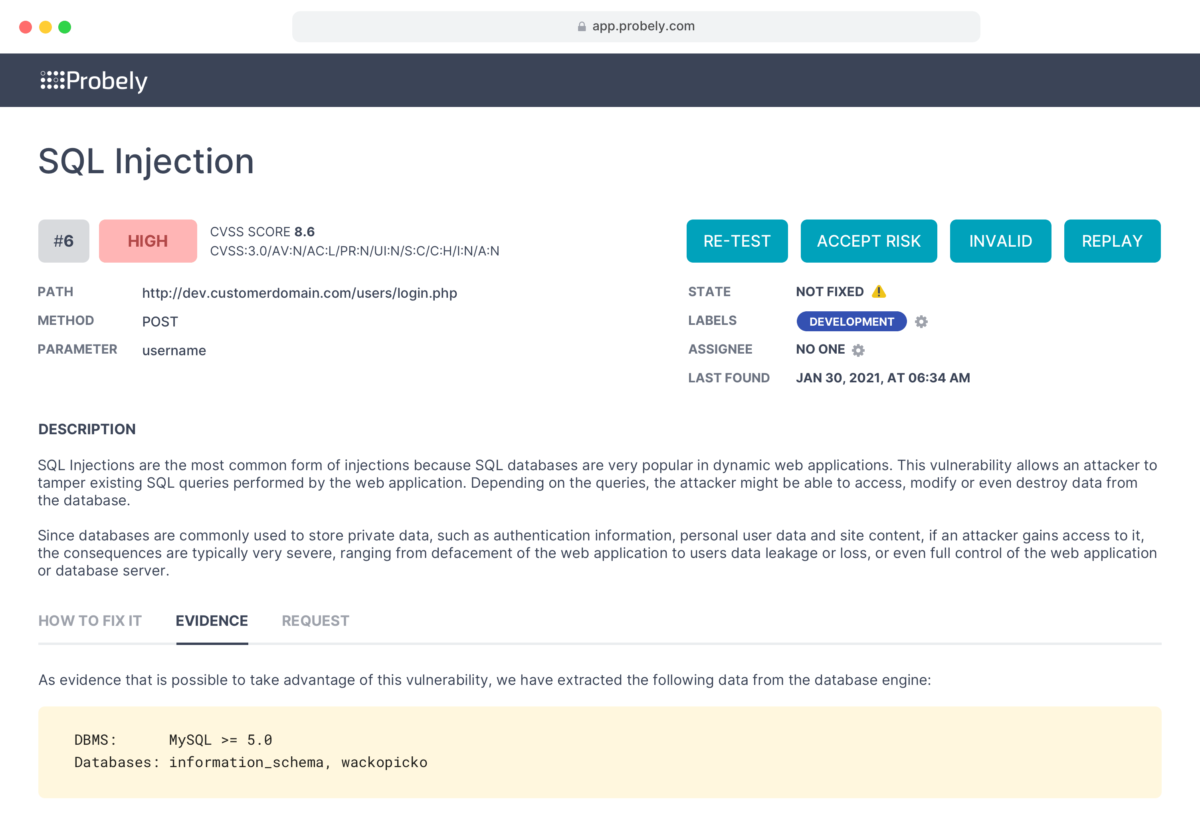

لا يوجد لدى العديد من الشركات النامية موظفو الأمن السيبراني الخاص بهم ، لذا فهم يعتمدون على تطويرهم أو فرق DevOps لإجراء اختبارات الأمان. تم تصميم الإصدار القياسي من Probely خصيصًا لتسهيل مهام اختبار الاختراق في هذا النوع من الشركات.

تم تصميم التجربة الكاملة لـ Probely لتلبية احتياجات الشركات المتنامية. المنتج أنيق وسهل الاستخدام ، مما يسمح لك بالبدء في مسح البنية التحتية الخاصة بك في مدة لا تزيد عن 5 دقائق. يتم عرض المشكلات التي تم العثور عليها أثناء الفحص ، جنبًا إلى جنب مع الإرشادات التفصيلية حول كيفية تصحيحها.

مع Probely ، تصبح الاختبارات الأمنية التي تجريها DevOps أو فرق التطوير أكثر استقلالية عن أفراد الأمن المحددين. بالإضافة إلى ذلك ، يمكن دمج الاختبارات في SDLC لأتمتة وتصبح جزءًا من خط أنابيب إنتاج البرامج.

ربما يتكامل من خلال الوظائف الإضافية مع الأدوات الأكثر شيوعًا لتطوير الفريق ، مثل Jenkins و Jira و Azure DevOps و CircleCI. بالنسبة للأدوات التي لا تحتوي على وظيفة إضافية داعمة ، يمكن دمج Probely من خلال واجهة برمجة التطبيقات الخاصة بها ، والتي توفر نفس وظائف تطبيق الويب ، حيث تتم إضافة كل ميزة جديدة أولاً إلى واجهة برمجة التطبيقات ثم إلى واجهة المستخدم.

جناح التجشؤ

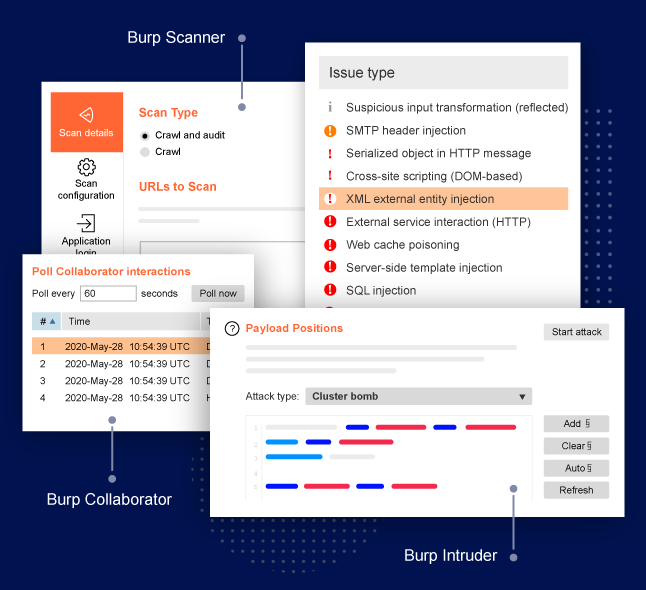

تتميز مجموعة أدوات Burp Suite Professional بأتمتة مهام الاختبار المتكررة ثم التحليل العميق باستخدام أدوات اختبار الأمان اليدوية أو شبه الآلية. تم تصميم الأدوات لاختبار أهم 10 نقاط ضعف في OWASP ، إلى جانب أحدث تقنيات القرصنة.

تعترض وظائف اختبار الاختراق اليدوي في Burp Suite كل ما يراه متصفحك ، باستخدام وكيل قوي يسمح لك بتعديل اتصالات HTTP / S التي تمر عبر المتصفح. يمكن تعديل رسائل WebSocket الفردية وإعادة إصدارها لتحليل الردود لاحقًا - كل ذلك يتم في نفس النافذة. نتيجة للاختبارات ، يتم كشف جميع أسطح الهجوم المخفية ، وذلك بفضل وظيفة الاكتشاف التلقائي المتقدمة للمحتوى غير المرئي.

يتم تجميع بيانات Recon وتخزينها في خريطة موقع موضوعية ، مع ميزات التصفية والتعليقات التوضيحية التي تكمل المعلومات التي توفرها الأداة. يتم تبسيط عمليات التوثيق والمعالجة من خلال إنشاء تقارير واضحة للمستخدمين النهائيين.

بالتوازي مع واجهة المستخدم ، يقدم Burp Suite Professional واجهة برمجة تطبيقات قوية تتيح الوصول إلى وظائفه الداخلية. باستخدامه ، يمكن لفريق التطوير إنشاء امتدادات خاصة بهم لدمج اختبار الاختراق في عملياتهم.

كشف

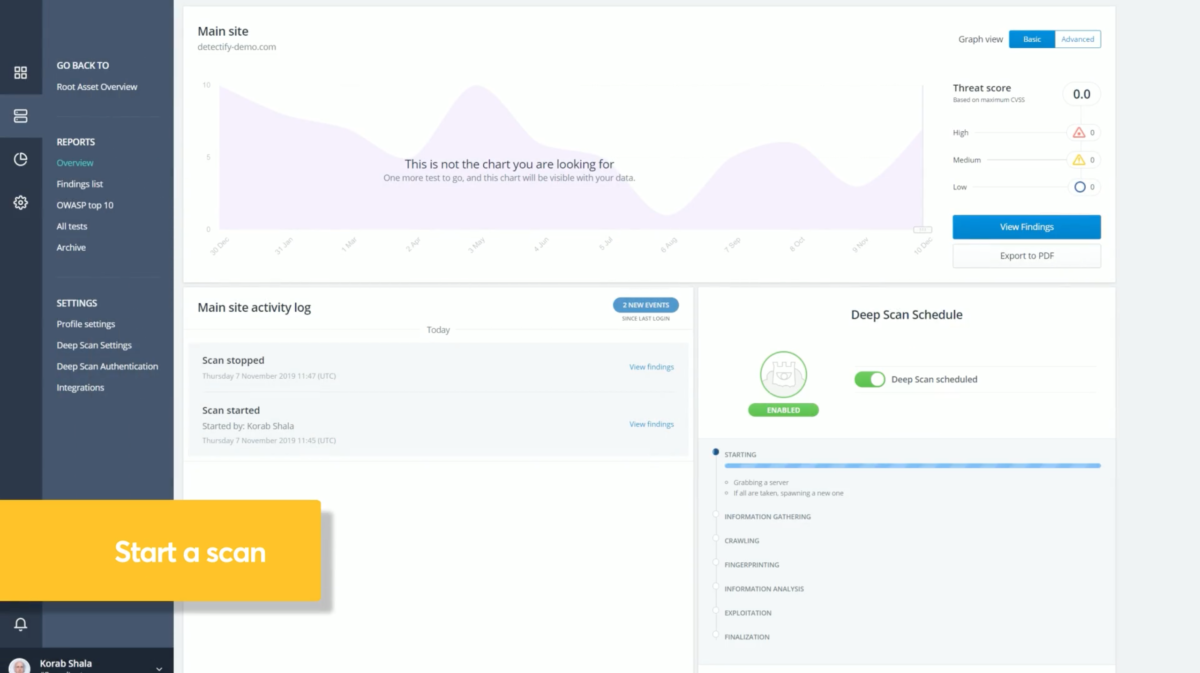

تقدم Detectify أداة اختبار اختراق مؤتمتة بالكامل تتيح للشركات أن تكون على دراية بالتهديدات التي تتعرض لها أصولها الرقمية.

يقوم حل Deep Scan من Detectify بأتمتة عمليات الفحص الأمني ويساعدك في العثور على نقاط الضعف غير الموثقة. تراقب مراقبة الأصول باستمرار المجالات الفرعية ، وتبحث عن الملفات المكشوفة والمداخل غير المصرح بها والتكوينات الخاطئة.

يعد اختبار الاختراق جزءًا من مجموعة أدوات جرد الأصول الرقمية والمراقبة التي تشمل فحص الثغرات الأمنية واكتشاف المضيف وبصمات البرامج. تساعد الحزمة الكاملة على تجنب المفاجآت غير السارة ، مثل مضيفين غير معروفين يعرضون نقاط ضعف أو نطاقات فرعية يمكن اختراقها بسهولة.

اكتشف مصادر أحدث النتائج الأمنية من مجتمع من المتسللين الأخلاقيين المختارين بعناية وقم بتطويرها إلى اختبارات نقاط الضعف. بفضل هذا ، يوفر اختبار الاختراق الآلي الخاص بـ Detectify الوصول إلى نتائج الأمان الحصرية واختبار أكثر من 2000 نقطة ضعف في تطبيقات الويب ، بما في ذلك OWASP أعلى 10.

إذا كنت تريد أن تتم تغطيتك ضد الثغرات الأمنية الجديدة التي تظهر عمليًا كل يوم ، فستحتاج إلى أكثر من إجراء اختبارات اختراق ربع سنوية. تقدم Detectify خدمة المسح العميق الخاصة بها ، والتي توفر عددًا غير محدود من عمليات الفحص ، جنبًا إلى جنب مع قاعدة المعرفة مع أكثر من 100 نصيحة علاجية. كما يوفر التكامل مع أدوات التعاون مثل Slack و Splunk و PagerDuty و Jira.

تقدم Detectify نسخة تجريبية مجانية مدتها 14 يومًا لا تتطلب إدخال تفاصيل بطاقة الائتمان أو وسائل الدفع الأخرى. خلال الفترة التجريبية ، يمكنك إجراء جميع عمليات الفحص التي تريدها.

نيسوس

تقوم Nessus بإجراء اختبار اختراق في الوقت المناسب لمساعدة المتخصصين في مجال الأمن على تحديد الثغرات الأمنية وإصلاحها بسرعة وسهولة. يمكن أن يكتشف حل Nessus أعطال البرامج ، والتصحيحات المفقودة ، والبرامج الضارة ، والتكوينات غير الصحيحة على مجموعة متنوعة من أنظمة التشغيل والأجهزة والتطبيقات.

يسمح لك Nessus بإجراء عمليات مسح تستند إلى بيانات الاعتماد على خوادم مختلفة. بالإضافة إلى ذلك ، تسمح القوالب المكونة مسبقًا الخاصة به بالعمل عبر أجهزة شبكة متعددة ، مثل جدران الحماية والمفاتيح.

أحد الأهداف الرئيسية لـ Nessus هو جعل اختبار الاختراق وتقييم الضعف بسيطًا وبديهيًا. يقوم بذلك من خلال تقديم تقارير قابلة للتخصيص ، وسياسات وقوالب محددة مسبقًا ، وتحديثات في الوقت الفعلي ، ووظائف فريدة لإسكات بعض الثغرات الأمنية بحيث لا تظهر لفترة محددة في العرض الافتراضي لنتائج الفحص. يقوم مستخدمو الأداة بتسليط الضوء على إمكانية تخصيص التقارير وعناصر التحرير مثل الشعارات ومستويات الخطورة.

توفر الأداة إمكانيات نمو غير محدودة بفضل بنية البرنامج المساعد. يضيف باحثو البائع باستمرار مكونات إضافية إلى النظام البيئي لدمج الدعم للواجهات الجديدة أو أنواع التهديدات الجديدة التي يتم اكتشافها.

AppCheck

AppCheck عبارة عن منصة فحص أمان كاملة تم إنشاؤها بواسطة خبراء اختبار الاختراق. إنه مصمم لأتمتة اكتشاف مشكلات الأمان في التطبيقات ومواقع الويب والبنى التحتية السحابية والشبكات.

يتكامل حل اختبار الاختراق AppCheck مع أدوات التطوير مثل TeamCity و Jira لإجراء التقييمات خلال جميع مراحل دورة حياة التطبيق. تسمح واجهة برمجة تطبيقات JSON لها بالتكامل مع أدوات التطوير غير المدمجة أصلاً.

باستخدام AppCheck ، يمكنك بدء عمليات المسح في غضون ثوانٍ ، وذلك بفضل ملفات تعريف الفحص التي تم إنشاؤها مسبقًا بواسطة خبراء الأمان في AppCheck. لا يتعين عليك تنزيل أو تثبيت أي برنامج لبدء المسح. بمجرد الانتهاء من عملها ، يتم الإبلاغ عن النتائج بتفاصيل مستفيضة ، بما في ذلك السرد السهل الفهم ونصائح العلاج.

يتيح لك نظام الجدولة المحبب نسيان بدء عمليات الفحص. باستخدام هذا النظام ، يمكنك تكوين نوافذ الفحص المسموح بها ، جنبًا إلى جنب مع الإيقاف المؤقت والاستئناف التلقائي. يمكنك أيضًا تكوين عمليات تكرار الفحص التلقائي للتأكد من عدم مرور أي ثغرة أمنية جديدة دون أن يلاحظها أحد.

توفر لوحة القيادة القابلة للتكوين رؤية كاملة وواضحة لوضعك الأمني. تتيح لك لوحة المعلومات هذه تحديد اتجاهات الضعف وتتبع تقدم المعالجة وإلقاء نظرة على مناطق بيئتك الأكثر تعرضًا للخطر.

لا تفرض تراخيص AppCheck أي قيود ، وتقدم مستخدمين غير محدودين ومسحًا غير محدود.

كواليس

يعد برنامج Qualys Web Application Scanning (WAS) أحد حلول اختبار الاختراق الذي يكتشف ويفهرس جميع تطبيقات الويب الموجودة على الشبكة ، ويتوسع من بضعة تطبيقات إلى آلاف التطبيقات. يسمح Qualys WAS بوضع علامات على تطبيقات الويب ثم استخدامها في تقارير التحكم والحد من الوصول إلى مسح البيانات.

تغطي ميزة المسح العميق الديناميكي لـ WAS جميع التطبيقات في المحيط ، بما في ذلك التطبيقات قيد التطوير النشط وخدمات إنترنت الأشياء وواجهات برمجة التطبيقات التي تدعم الأجهزة المحمولة. يغطي نطاقها مثيلات السحابة العامة مع عمليات مسح تقدمية ومعقدة ومصادق عليها ، مما يوفر رؤية فورية للنقاط الضعف مثل حقن SQL والبرمجة عبر المواقع (XSS) وجميع OWASP Top 10. لإجراء اختبار الاختراق ، يستخدم WAS برمجة نصية متقدمة مع السيلينيوم ، نظام التشغيل الآلي للمتصفح مفتوح المصدر.

لإجراء عمليات المسح بشكل أكثر كفاءة ، يمكن أن تعمل Qualys WAS عبر مجموعة من أجهزة الكمبيوتر المتعددة ، مع تطبيق موازنة تلقائية للحمل. تتيح لك وظائف الجدولة الخاصة به ضبط وقت البدء الدقيق لعمليات الفحص ومدتها.

بفضل وحدة الكشف عن البرامج الضارة مع تحليل السلوك ، يمكن لـ Qualys WAS تحديد البرامج الضارة الموجودة في تطبيقاتك ومواقعك الإلكترونية والإبلاغ عنها. يمكن دمج معلومات الثغرات الأمنية الناتجة عن عمليات الفحص الآلي مع المعلومات التي تم جمعها من اختبارات الاختراق اليدوية بحيث يكون لديك صورة كاملة عن الوضع الأمني لتطبيق الويب الخاص بك.

على استعداد للحصول على قسط؟

مع نمو البنية التحتية لتطبيق الويب في مساحة السطح والأهمية ، تبدأ حلول اختبار الاختراق مفتوحة المصدر أو مجانية الاستخدام في إظهار نقاط الضعف. هذا هو الوقت الذي يجب أن تفكر فيه في حل اختبار الاختراق المتميز. تقدم جميع الخيارات المعروضة هنا خططًا مختلفة لاحتياجات مختلفة ، لذلك يجب عليك تقييم الأنسب لك لبدء اختبار تطبيقاتك وتوقع تصرفات المهاجمين الضارين.