8 Premium oprogramowania do testowania penetracji dla aplikacji internetowych

Opublikowany: 2021-06-14Testy penetracyjne stały się istotną częścią każdej nowoczesnej strategii ochrony aplikacji internetowych. Rozwiązania do testowania pisaków są lepsze niż te bezpłatne lub typu open source, aby zapobiec atakom na krytyczne interfejsy API i aplikacje internetowe.

Charakter cyberataków nieustannie ewoluuje. Z tego powodu firmy, agencje rządowe i inne organizacje wdrażają coraz bardziej wyrafinowane techniki cyberbezpieczeństwa, aby chronić swoje aplikacje internetowe przed cyberzagrożeniami. Wśród tych technik są testy penetracyjne, które, biorąc pod uwagę rosnącą popularność, są na dobrej drodze, aby do 2025 r. stać się rynkiem o wartości 4,5 miliarda dolarów, zgodnie z przewidywaniami firmy konsultingowej Markets and Markets.

Czym są testy penetracyjne?

Testy penetracyjne to symulacje cyberataków na system komputerowy, sieć, witrynę lub aplikację. Zazwyczaj testy penetracyjne są przeprowadzane przez przeszkolonych testerów bezpieczeństwa, którzy próbują złamać systemy bezpieczeństwa organizacji w celu zidentyfikowania ich słabości, chociaż istnieją również testy automatyczne, które skracają czas testowania i zmniejszają koszty.

Celem tych testów – zarówno automatycznych, jak i ręcznych – jest wykrycie luk, które cyberprzestępcy mogą wykorzystać do popełnienia swoich przestępstw w celu wyeliminowania ich przed atakiem.

Testowanie piórem oferuje kilka ważnych korzyści, które sprawiają, że jest tak popularny. Ale mają też kilka wad.

Zalety i wady testów penetracyjnych

Główną korzyścią testów penetracyjnych jest identyfikacja podatności i informacje o nich w celu ich wyeliminowania. Ponadto wyniki pisemnych testów pozwalają na poszerzenie wiedzy o zasobach cyfrowych (głównie aplikacji internetowych), które mają być chronione. Jako pozytywny efekt uboczny, zwiększona świadomość i ochrona aplikacji pomagają zwiększyć zaufanie klientów.

Praktyka pen-testingu ma też swoje wady. Jednym z najistotniejszych jest to, że koszt popełnienia błędu podczas wykonywania takich testów może być bardzo wysoki. Testy mogą mieć również negatywne implikacje etyczne, ponieważ symulowana jest działalność przestępców, którym brakuje wszelkich zasad etycznych.

Wiele darmowych i otwartych narzędzi zabezpieczających jest odpowiednich dla małych lub początkujących witryn. Przy wykonywaniu manualnych testów penetracyjnych koszt zależy od umiejętności testerów. Krótko mówiąc, testowanie ręczne powinno być drogie, aby było dobre. Jeśli testy penetracyjne są przeprowadzane jako część procesu tworzenia oprogramowania, ich ręczne uruchomienie spowalnia cykl rozwoju.

Aby uniknąć ryzyka w biznesowych aplikacjach internetowych, preferowane są rozwiązania do testowania penetracji premium, ponieważ oferują one dodatkowe korzyści, takie jak szczegółowe raporty, specjalistyczne wsparcie i zalecenia dotyczące rozwiązywania problemów.

Czytaj dalej, aby dowiedzieć się o najlepszych rozwiązaniach do testowania penetracji premium dla krytycznych aplikacji internetowych.

Netsparker

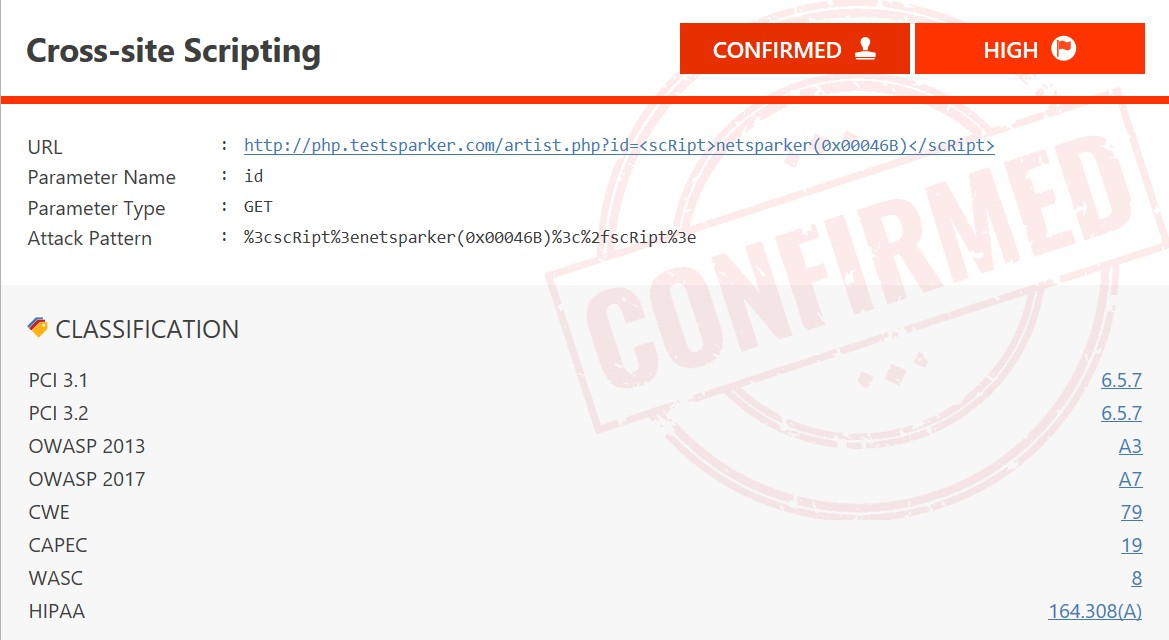

Rozwiązania do testowania penetracyjnego, takie jak Netsparker Vulnerability Scanner, umożliwiają firmom skanowanie tysięcy aplikacji internetowych i interfejsów API pod kątem luk w zabezpieczeniach w ciągu kilku godzin. Mogą być również osadzone w cyklu życia oprogramowania (SDLC), aby okresowo skanować aplikacje internetowe w poszukiwaniu luk w zabezpieczeniach, które mogą pojawić się przy każdej zmianie kodu. Zapobiega to przedostawaniu się naruszeń bezpieczeństwa do żywych środowisk.

Ważnym aspektem narzędzi do testów penetracyjnych jest zasięg, co oznacza, że narzędzie musi obejmować wszystkie możliwe alternatywy aplikacji internetowej lub internetowego interfejsu API. Jeśli w interfejsie API lub aplikacji istnieje podatny parametr, który nie jest testowany, podatność nie zostanie wykryta. Skaner bezpieczeństwa aplikacji internetowych Netsparker oferuje najszerszy możliwy zasięg, dzięki czemu żadne luki nie pozostaną niezauważone.

Netsparker korzysta z silnika indeksującego opartego na przeglądarce Chrome, który może interpretować i indeksować dowolną aplikację internetową, niezależnie od tego, czy jest ona starsza, czy następna generacja, o ile jest dostępna za pośrednictwem protokołów HTTP i HTTPS. Silnik indeksowania Netsparker obsługuje JavaScript i może indeksować HTML 5, Web 2.0, Java, aplikacje jednostronicowe, a także każdą aplikację korzystającą z frameworków JavaScript, takich jak AngularJS lub React.

Intruz

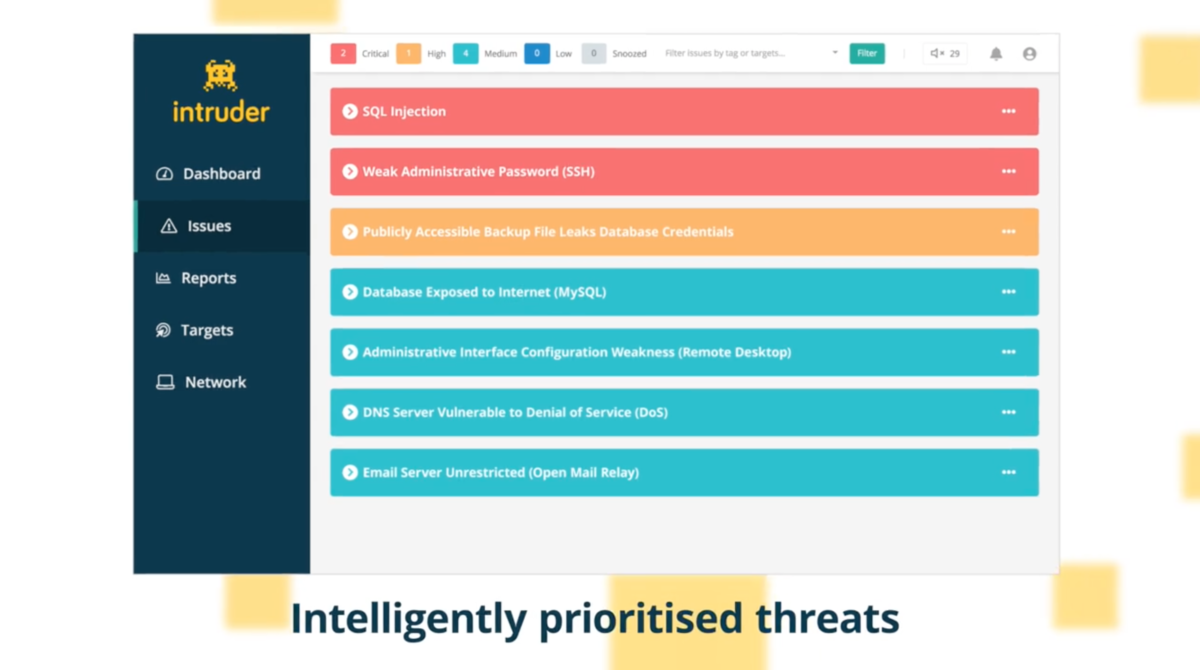

Intruder to automatyczny skaner podatności, który potrafi wykryć słabe punkty cyberbezpieczeństwa w cyfrowej infrastrukturze organizacji, unikając kosztownej utraty lub ujawnienia danych.

Intruder bezproblemowo integruje się z Twoim środowiskiem technicznym, aby przetestować bezpieczeństwo Twoich systemów z tej samej perspektywy (Internet), z której widzą go potencjalni cyberprzestępcy próbujący włamać się do systemu. W tym celu wykorzystuje oprogramowanie penetracyjne, które wyróżnia się prostotą i szybkością, dzięki czemu możesz być chroniony w jak najkrótszym czasie.

Intruder zawiera funkcję o nazwie Emerging Threat Scans, która proaktywnie sprawdza system pod kątem nowych luk w zabezpieczeniach, gdy tylko zostaną one ujawnione. Ta funkcja jest tak samo przydatna dla małych firm, jak i dla dużych, ponieważ zmniejsza ręczne nakłady pracy wymagane, aby być na bieżąco z najnowszymi zagrożeniami.

W ramach swojego zaangażowania w prostotę, Intruder używa zastrzeżonego algorytmu redukcji szumów, który oddziela to, co jest tylko informacyjne, od tego, co wymaga działania, dzięki czemu możesz skupić się na tym, co naprawdę ma znaczenie dla Twojej firmy. Wykrywanie przeprowadzane przez Intruder obejmuje:

- Problemy z zabezpieczeniami warstwy internetowej, takie jak wstrzykiwanie SQL i skrypty między witrynami (XSS).

- Słabe strony infrastruktury, takie jak możliwość zdalnego wykonania kodu.

- Inne błędy konfiguracji zabezpieczeń, takie jak słabe szyfrowanie i niepotrzebnie ujawniane usługi.

Listę wszystkich ponad 10 000 kontroli, które przeprowadza Intruder, można znaleźć na jego portalu internetowym.

Prawdopodobnie

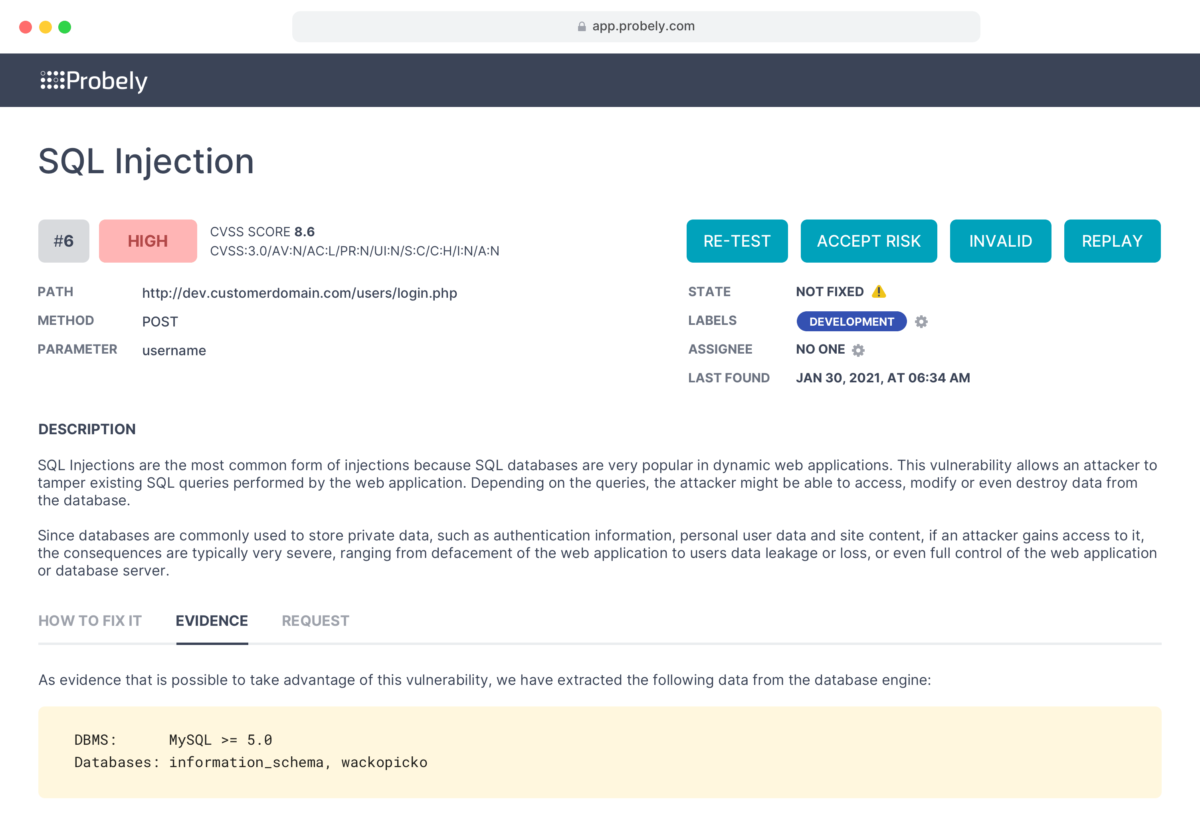

Wiele rozwijających się firm nie ma własnego personelu ds. cyberbezpieczeństwa, więc do przeprowadzania testów bezpieczeństwa polegają na swoich zespołach programistycznych lub DevOps. Standardowa edycja Probely została specjalnie zaprojektowana, aby ułatwić wykonywanie testów penetracyjnych w tego typu firmach.

Całe doświadczenie Probely jest zaprojektowane na potrzeby rozwijających się firm. Produkt jest elegancki i łatwy w obsłudze, dzięki czemu możesz rozpocząć skanowanie swojej infrastruktury w nie więcej niż 5 minut. Wyświetlane są problemy znalezione podczas skanowania wraz ze szczegółowymi instrukcjami, jak je naprawić.

Dzięki Probely testy bezpieczeństwa przeprowadzane przez DevOps lub zespoły programistyczne stają się bardziej niezależne od konkretnych pracowników bezpieczeństwa. Ponadto testy można zintegrować z SDLC, aby je zautomatyzować i stać się częścią potoku produkcyjnego oprogramowania.

Probely integruje się za pomocą dodatków z najpopularniejszymi narzędziami do tworzenia zespołów, takimi jak Jenkins, Jira, Azure DevOps i CircleCI. W przypadku narzędzi, które nie mają pomocniczego dodatku, Probely można zintegrować za pomocą interfejsu API, który oferuje taką samą funkcjonalność jak aplikacja internetowa, ponieważ każda nowa funkcja jest najpierw dodawana do interfejsu API, a następnie do interfejsu użytkownika.

Apartament Burp

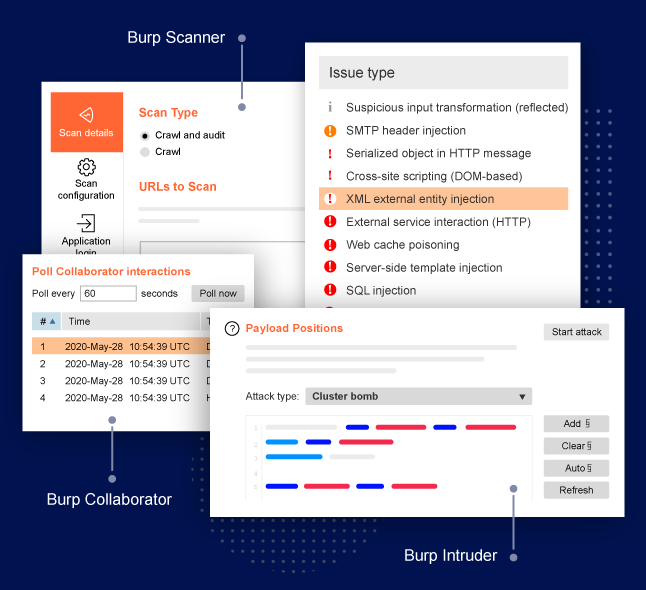

Zestaw narzędzi Burp Suite Professional wyróżnia się automatyzacją powtarzalnych zadań testowych, a następnie dogłębną analizą za pomocą ręcznych lub półautomatycznych narzędzi do testowania bezpieczeństwa. Narzędzia mają na celu przetestowanie 10 najpopularniejszych luk OWASP wraz z najnowszymi technikami hakerskimi.

Funkcje ręcznego testowania penetracji Burp Suite przechwytują wszystko, co widzi Twoja przeglądarka, dzięki potężnemu proxy, które pozwala modyfikować komunikację HTTP/S przechodzącą przez przeglądarkę. Poszczególne wiadomości WebSocket można modyfikować i ponownie wysyłać w celu późniejszej analizy odpowiedzi – wszystko odbywa się w tym samym oknie. W wyniku testów wszystkie ukryte powierzchnie ataku zostają ujawnione dzięki zaawansowanej funkcji automatycznego wykrywania niewidocznej zawartości.

Dane Recon są pogrupowane i przechowywane na obiektywnej mapie witryny, z funkcjami filtrowania i adnotacji, które uzupełniają informacje dostarczane przez narzędzie. Procesy dokumentacji i naprawy są uproszczone dzięki generowaniu przejrzystych raportów dla użytkowników końcowych.

Równolegle z interfejsem użytkownika Burp Suite Professional oferuje potężne API, które zapewnia dostęp do jego wewnętrznej funkcjonalności. Dzięki niemu zespół programistów może tworzyć własne rozszerzenia, aby zintegrować testy penetracyjne ze swoimi procesami.

Wykryj

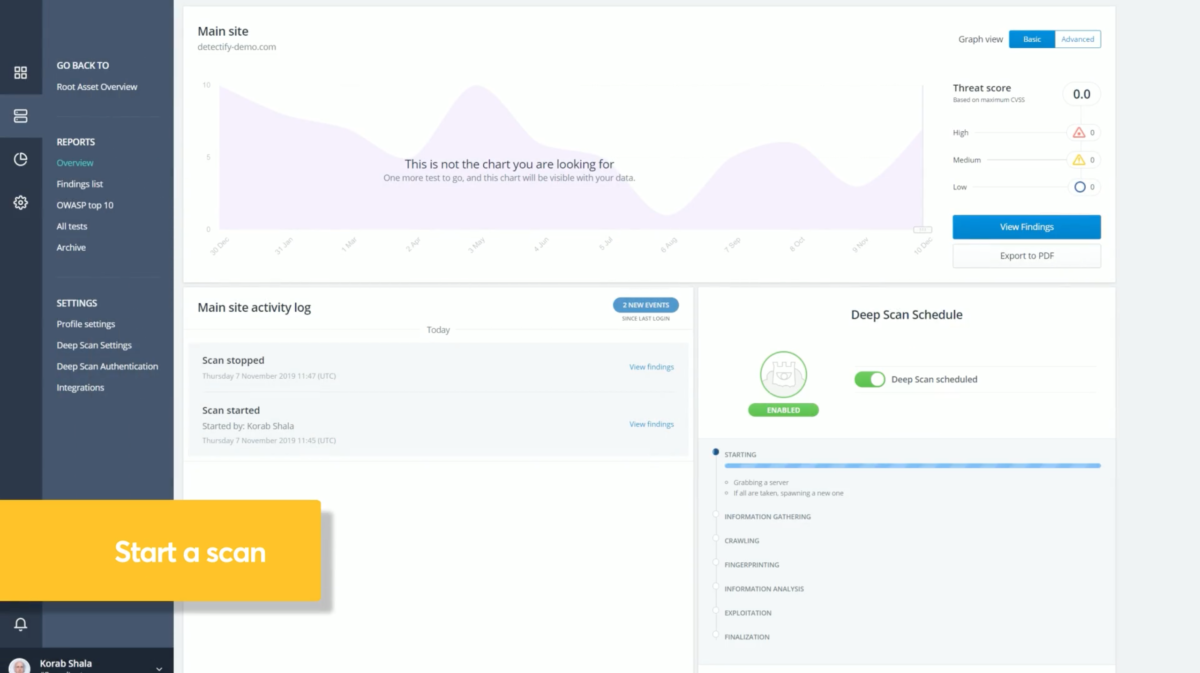

Detectify oferuje w pełni zautomatyzowane narzędzie do testowania penetracji, które pozwala firmom być świadomym zagrożeń dla ich zasobów cyfrowych.

Rozwiązanie Głębokie Skanowanie Detectify automatyzuje kontrole bezpieczeństwa i pomaga znaleźć nieudokumentowane luki w zabezpieczeniach. Monitorowanie zasobów stale obserwuje subdomeny, szukając ujawnionych plików, nieautoryzowanych wejść i błędnych konfiguracji.

Testy penetracyjne są częścią pakietu narzędzi do inwentaryzacji zasobów cyfrowych i monitorowania, które obejmują skanowanie luk w zabezpieczeniach, wykrywanie hostów i odciski palców oprogramowania. Kompletny pakiet pozwala uniknąć nieprzyjemnych niespodzianek, takich jak nieznane hosty prezentujące luki w zabezpieczeniach lub subdomeny, które można łatwo przejąć.

Detectify pozyskuje najnowsze odkrycia dotyczące bezpieczeństwa od społeczności starannie dobranych etycznych hakerów i opracowuje je w testy podatności. Dzięki temu zautomatyzowane testy penetracyjne Detectify zapewniają dostęp do ekskluzywnych ustaleń dotyczących bezpieczeństwa i testowania ponad 2000 luk w aplikacjach internetowych, w tym OWASP top 10.

Jeśli chcesz być chroniony przed nowymi lukami, które pojawiają się praktycznie codziennie, będziesz potrzebować czegoś więcej niż przeprowadzanie kwartalnych testów penetracyjnych. Detectify oferuje usługę Głębokie Skanowanie, która zapewnia nieograniczoną liczbę skanów, wraz z bazą wiedzy z ponad 100 poradami naprawczymi. Oferuje również integrację z narzędziami do współpracy, takimi jak Slack, Splunk, PagerDuty i Jira.

Detectify oferuje bezpłatny 14-dniowy okres próbny, który nie wymaga podawania danych karty kredytowej ani innych środków płatności. W okresie próbnym możesz wykonać wszystkie skany, które chcesz.

Nessus

Nessus przeprowadza testy penetracyjne w określonym czasie, aby pomóc specjalistom ds. bezpieczeństwa szybko i łatwo zidentyfikować i naprawić luki w zabezpieczeniach. Rozwiązanie Nessus może wykrywać awarie oprogramowania, brakujące poprawki, złośliwe oprogramowanie i nieprawidłowe konfiguracje w różnych systemach operacyjnych, urządzeniach i aplikacjach.

Nessus umożliwia uruchamianie skanowania na podstawie poświadczeń na różnych serwerach. Ponadto wstępnie skonfigurowane szablony umożliwiają pracę z wieloma urządzeniami sieciowymi, takimi jak zapory i przełączniki.

Jednym z głównych celów Nessus jest uczynienie testów penetracyjnych i oceny podatności prostymi i intuicyjnymi. Czyni to, oferując konfigurowalne raporty, predefiniowane zasady i szablony, aktualizacje w czasie rzeczywistym oraz unikalną funkcjonalność wyciszania niektórych luk w zabezpieczeniach, tak aby nie pojawiały się przez określony czas w domyślnym widoku wyników skanowania. Użytkownicy narzędzia zwracają uwagę na możliwość dostosowywania raportów oraz edycji elementów takich jak logotypy i poziomy ważności.

Narzędzie oferuje nieograniczone możliwości rozwoju dzięki architekturze wtyczek. Badacze dostawcy stale dodają wtyczki do ekosystemu, aby uwzględnić obsługę nowych interfejsów lub nowych rodzajów zagrożeń, które zostaną wykryte.

AppCheck

AppCheck to kompletna platforma do skanowania zabezpieczeń stworzona przez ekspertów od testów penetracyjnych. Został zaprojektowany w celu zautomatyzowania wykrywania problemów związanych z bezpieczeństwem w aplikacjach, witrynach internetowych, infrastrukturach chmury i sieciach.

Rozwiązanie do testów penetracyjnych AppCheck integruje się z narzędziami programistycznymi, takimi jak TeamCity i Jira, aby przeprowadzać oceny na wszystkich etapach cyklu życia aplikacji. Interfejs API JSON pozwala na integrację z narzędziami programistycznymi, które nie są zintegrowane natywnie.

Dzięki AppCheck możesz uruchomić skanowanie w ciągu kilku sekund, dzięki wstępnie wbudowanym profilom skanowania opracowanym przez własnych ekspertów ds. bezpieczeństwa AppCheck. Nie musisz pobierać ani instalować żadnego oprogramowania, aby rozpocząć skanowanie. Po zakończeniu pracy wyniki są przedstawiane z dużą ilością szczegółów, w tym łatwymi do zrozumienia narracjami i poradami dotyczącymi środków zaradczych.

Szczegółowy system planowania pozwala zapomnieć o uruchamianiu skanów. Korzystając z tego systemu, możesz skonfigurować dozwolone okna skanowania, wraz z automatycznymi przerwami i wznowieniami. Możesz także skonfigurować automatyczne powtórzenia skanowania, aby mieć pewność, że żadna nowa luka nie pozostanie niezauważona.

Konfigurowalny pulpit nawigacyjny zapewnia pełny i przejrzysty wgląd w stan bezpieczeństwa. Ten pulpit nawigacyjny umożliwia wykrywanie trendów w zakresie luk w zabezpieczeniach, śledzenie postępów naprawiania i przeglądanie obszarów środowiska, które są najbardziej zagrożone.

Licencje AppCheck nie nakładają żadnych ograniczeń, oferując nieograniczoną liczbę użytkowników i nieograniczone skanowanie.

Qualys

Qualys Web Application Scanning (WAS) to rozwiązanie do testów penetracyjnych, które wykrywa i kataloguje wszystkie aplikacje internetowe w sieci, skalując od kilku do tysięcy aplikacji. Qualys WAS umożliwia oznaczanie aplikacji internetowych, a następnie wykorzystywanie ich w raportach kontrolnych oraz ograniczanie dostępu do danych skanowania.

Funkcja Dynamic Deep Scan WAS obejmuje wszystkie aplikacje w obwodzie, w tym aplikacje w aktywnym rozwoju, usługi IoT i interfejsy API obsługujące urządzenia mobilne. Jego zakres obejmuje instancje chmury publicznej z progresywnymi, złożonymi i uwierzytelnionymi skanami, zapewniając natychmiastowy wgląd w luki, takie jak wstrzyknięcie SQL, cross-site scripting (XSS) i wszystkie OWASP Top 10. Do przeprowadzania testów penetracyjnych WAS wykorzystuje zaawansowane skrypty z Selenium, systemem automatyzacji przeglądarki o otwartym kodzie źródłowym.

Aby przeprowadzać skanowanie bardziej wydajnie, Qualys WAS może działać na puli wielu komputerów, stosując automatyczne równoważenie obciążenia. Jego funkcje planowania pozwalają ustawić dokładny czas rozpoczęcia skanowania i czas jego trwania.

Dzięki modułowi wykrywania złośliwego oprogramowania z analizą zachowania Qualys WAS może identyfikować i zgłaszać istniejące złośliwe oprogramowanie w aplikacjach i witrynach internetowych. Informacje o lukach w zabezpieczeniach generowane przez automatyczne skanowanie mogą zostać skonsolidowane z informacjami zebranymi z ręcznych testów penetracyjnych, dzięki czemu uzyskasz pełny obraz stanu bezpieczeństwa aplikacji internetowej.

Gotowy na premium?

W miarę jak infrastruktura aplikacji internetowych rośnie pod względem powierzchni i krytyczności, rozwiązania do testów penetracyjnych typu open source lub bezpłatne w użyciu zaczynają wykazywać słabe punkty. Właśnie wtedy powinieneś rozważyć rozwiązanie do testowania penetracji premium. Wszystkie przedstawione tutaj opcje oferują różne plany dla różnych potrzeb, więc powinieneś ocenić najbardziej odpowiedni, aby rozpocząć testowanie aplikacji i przewidywać działania złośliwych napastników.