8Webアプリケーション用のプレミアム侵入テストソフトウェア

公開: 2021-06-14侵入テストは、Webアプリケーションを保護するための最新の戦略の重要な部分になっています。 重要なAPIやWebアプリへの攻撃を防ぐために、無料またはオープンソースのソリューションよりも侵入テストソリューションの方が適しています。

サイバー攻撃の性質は常に進化しています。 このため、企業、政府機関、およびその他の組織は、サイバー脅威からWebアプリケーションを保護するために、ますます高度なサイバーセキュリティ技術を実装しています。 これらの手法の中には侵入テストがあり、その人気が高まっていることから、コンサルティング会社のMarkets and Marketsが予測したように、2025年までに45億ドルの市場になる予定です。

ペネトレーションテストとは何ですか?

ペネトレーションテストは、コンピュータシステム、ネットワーク、サイト、またはアプリケーションに対するサイバー攻撃のシミュレーションです。 通常、侵入テストは、組織のセキュリティシステムを侵害して弱点を特定しようとする訓練を受けたセキュリティテスターによって実行されますが、テストの時間とコストを削減する自動テストもあります。

これらのテストの目的は、自動か手動かにかかわらず、サイバー犯罪者が攻撃を行う前に犯罪を実行して排除するために悪用できる脆弱性を検出することです。

侵入テストは、それを非常に人気のあるものにするいくつかの重要な利点を提供します。 しかし、いくつかの欠点もあります。

ペネトレーションテストのメリットとデメリット

ペネトレーションテストの主な利点は、脆弱性とそれらに関する情報を特定してそれらを排除することです。 さらに、侵入テストの結果により、保護が求められているデジタル資産(主にWebアプリケーション)の知識を増やすことができます。 プラスの副作用として、アプリケーションの認識と保護の向上は、顧客の信頼を向上させるのに役立ちます。

ペネトレーションテストの実践にも欠点があります。 最も関連性のあるものの1つは、そのようなテストを行うときに間違いを犯すコストが非常に高くなる可能性があることです。 すべての倫理を欠いている犯罪者の活動がシミュレートされているので、テストはまた、否定的な倫理的影響を与える可能性があります。

多くの無料のオープンソースセキュリティツールは、小規模または初心者のサイトに適しています。 手動侵入テストを行う場合、コストはテスターのスキルによって異なります。 簡単に言うと、手動テストは費用がかかるはずです。 侵入テストをソフトウェア開発プロセスの一部として実行する場合、手動で実行すると開発サイクルが遅くなります。

ビジネスWebアプリケーションのリスクを回避するには、詳細なレポート、専門的なサポート、トラブルシューティングの推奨事項などの追加の利点を提供するプレミアム侵入テストソリューションが推奨されます。

重要なWebアプリケーション向けの最高の侵入テストソリューションについて学ぶために読んでください。

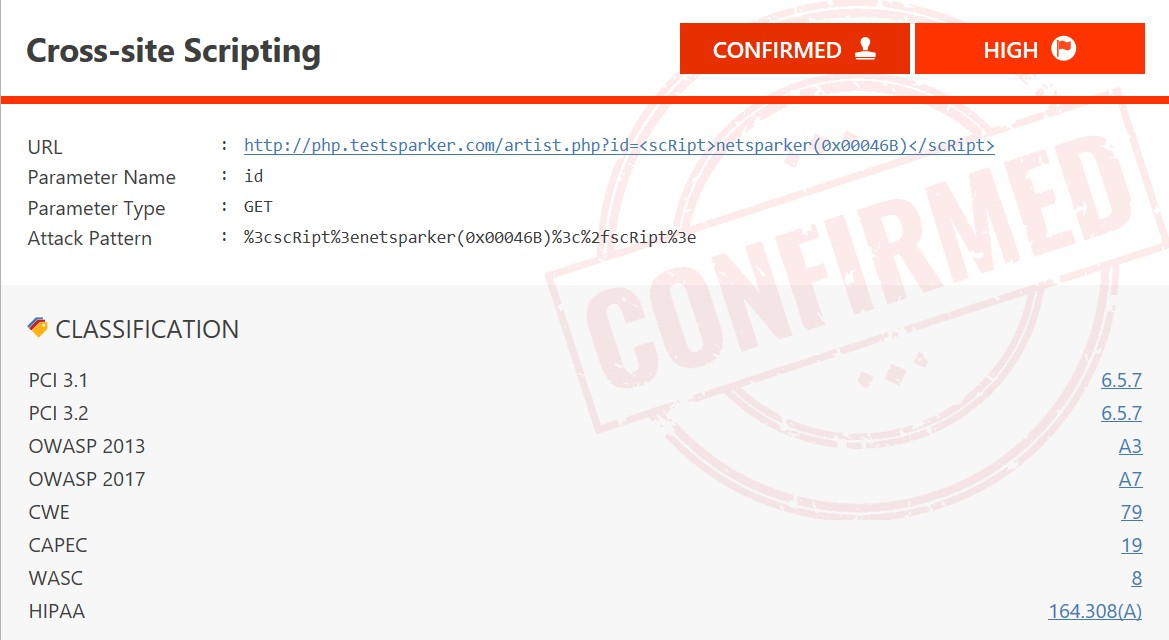

Netsparker

Netsparker Vulnerability Scannerなどの侵入テストソリューションにより、企業は数千のWebアプリケーションとAPIをスキャンして数時間で脆弱性を検出できます。 また、ソフトウェア開発ライフサイクル(SDLC)に組み込んで、コードを変更するたびに発生する可能性のある脆弱性についてWebアプリケーションを定期的にスキャンすることもできます。 これにより、セキュリティ違反が実際の環境に侵入するのを防ぎます。

ペネトレーションテストツールの重要な側面はカバレッジです。つまり、ツールはWebアプリケーションまたはWebAPIの可能なすべての代替手段をカバーする必要があります。 APIまたはアプリケーションに脆弱なパラメーターがあり、そのパラメーターがテストされていない場合、脆弱性は検出されません。 NetsparkerのWebアプリケーションセキュリティスキャナーは、脆弱性が見過ごされないように、可能な限り広い範囲を提供することに優れています。

NetsparkerはChromeベースのクロールエンジンを使用しており、HTTPおよびHTTPSプロトコルで利用できる限り、レガシーか次世代かに関係なく、あらゆるWebアプリケーションを解釈してクロールできます。 NetsparkerのクロールエンジンはJavaScriptをサポートしており、HTML 5、Web 2.0、Java、シングルページアプリケーション、およびAngularJSやReactなどのJavaScriptフレームワークを使用するすべてのアプリケーションをクロールできます。

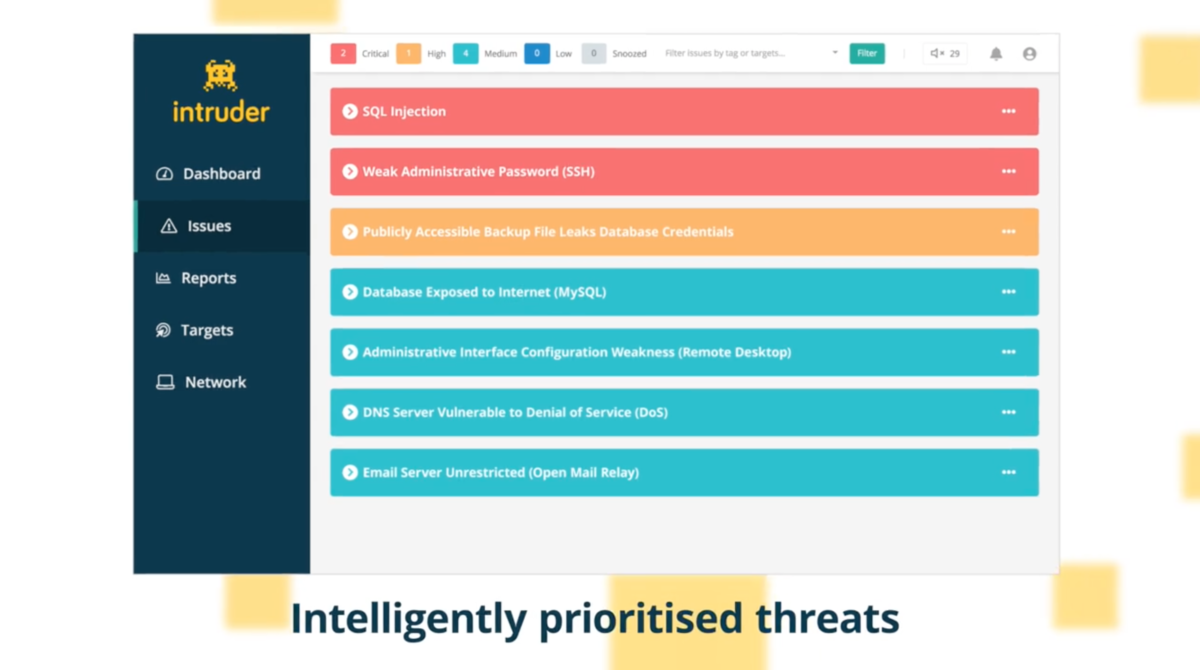

侵入者

Intruderは、組織のデジタルインフラストラクチャのサイバーセキュリティの弱点を検出し、コストのかかるデータの損失や漏洩を回避できる自動化された脆弱性スキャナーです。

Intruderは、技術環境にシームレスに統合され、侵害しようとしている潜在的なサイバー犯罪者が見ているのと同じ視点(インターネット)からシステムのセキュリティをテストします。 これを行うために、それはあなたが可能な限り短い時間で保護されることができるようにシンプルで速いことで際立っている浸透ソフトウェアを使用します。

Intruderには、Emerging Threat Scansと呼ばれる機能が含まれています。この機能は、システムが公開されるとすぐに、システムの新しい脆弱性を事前にチェックします。 この機能は、最新の脅威を把握するために必要な手作業を軽減するため、大企業と同様に中小企業にも役立ちます。

シンプルさへの取り組みの一環として、Intruderは独自のノイズリダクションアルゴリズムを使用して、単なる情報とアクションが必要なものを分離しているため、ビジネスにとって本当に重要なことに集中できます。 侵入者によって実行される検出には、次のものが含まれます。

- SQLインジェクションやクロスサイトスクリプティング(XSS)などのWebレイヤーのセキュリティ問題。

- リモートでコードが実行される可能性など、インフラストラクチャの弱点。

- 弱い暗号化や不必要に公開されたサービスなど、その他のセキュリティ構成エラー。

Intruderが実行する10,000以上のチェックすべてのリストは、Webポータルにあります。

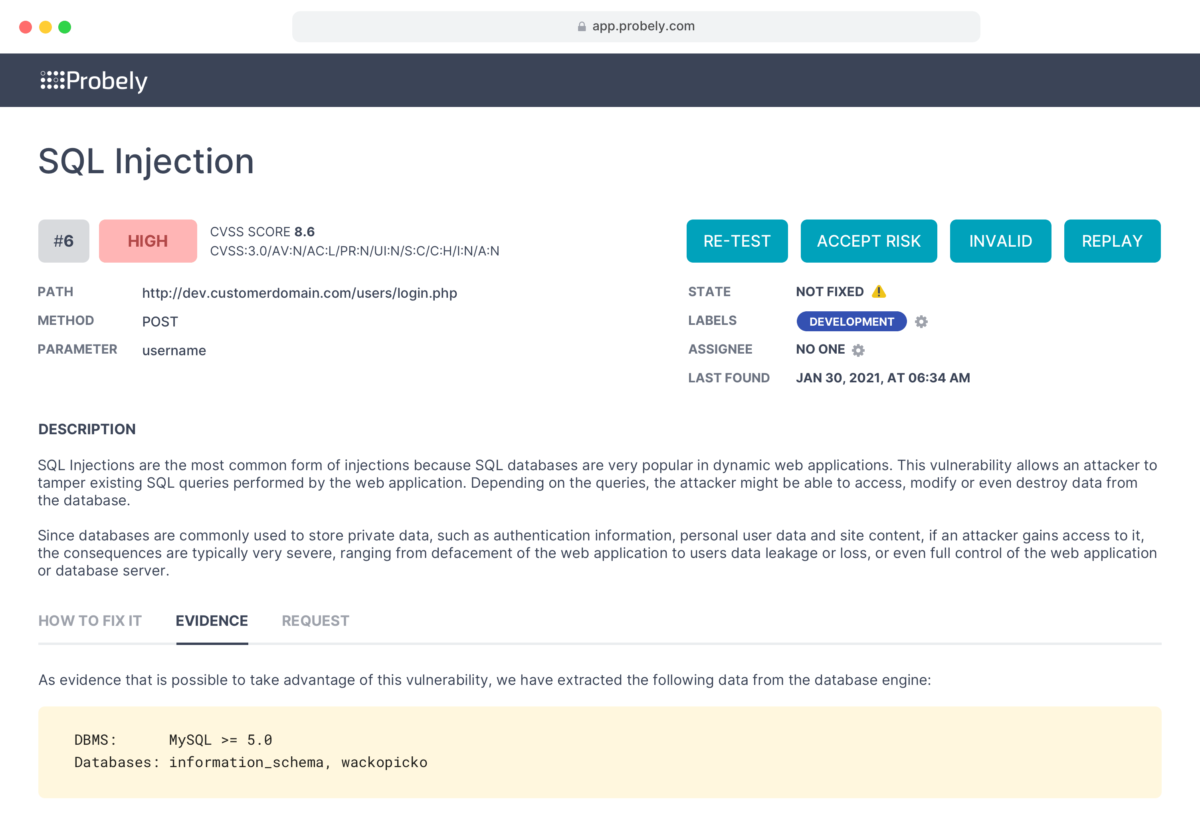

プローブリー

多くの成長企業には独自のサイバーセキュリティスタッフがいないため、セキュリティテストの実施は開発チームまたはDevOpsチームに依存しています。 Probelyの標準版は、このタイプの企業での侵入テストタスクを容易にするために特別に設計されています。

Probelyのすべてのエクスペリエンスは、成長する企業のニーズに合わせて設計されています。 この製品はエレガントで使いやすく、5分以内にインフラストラクチャのスキャンを開始できます。 スキャン中に見つかった問題が、それらを修正する方法の詳細な手順とともに表示されます。

Probelyを使用すると、DevOpsまたは開発チームによって実行されるセキュリティテストは、特定のセキュリティ担当者からより独立したものになります。 さらに、テストをSDLCに統合して自動化し、ソフトウェア生産パイプラインの一部にすることができます。

アドオンを介して、Jenkins、Jira、Azure DevOps、CircleCIなどのチーム開発で最も人気のあるツールとプローブ的に統合します。 サポートするアドオンがないツールの場合、ProbelyはAPIを介して統合できます。これは、各新機能が最初にAPIに追加され、次にUIに追加されるため、Webアプリと同じ機能を提供します。

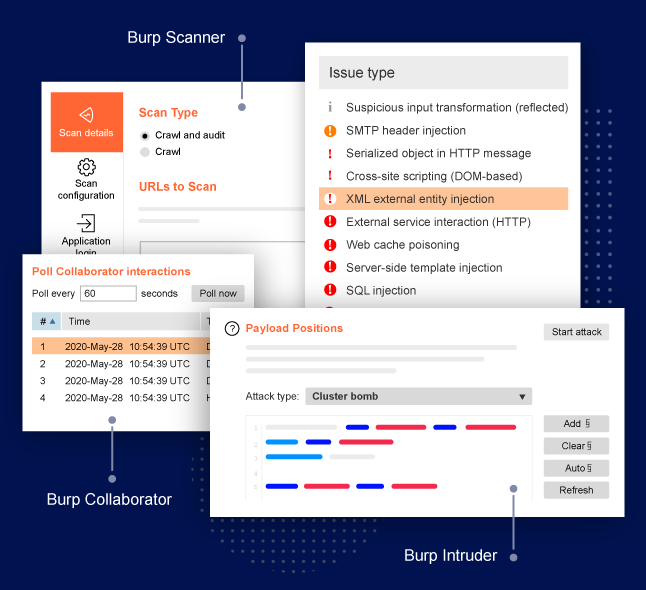

Burp Suite

Burp Suite Professionalツールキットは、反復的なテストタスクを自動化し、手動または半自動のセキュリティテストツールを使用して詳細な分析を行うために際立っています。 これらのツールは、最新のハッキング手法とともに、OWASPの脆弱性トップ10をテストするように設計されています。

Burp Suiteの手動侵入テスト機能は、ブラウザを通過するHTTP / S通信を変更できる強力なプロキシを使用して、ブラウザが認識するすべてのものを傍受します。 個々のWebSocketメッセージは、後で応答を分析するために変更および再発行できます。これらはすべて同じウィンドウ内で実行されます。 テストの結果、非表示のコンテンツに対する高度な自動検出機能のおかげで、すべての非表示の攻撃対象領域が公開されます。

偵察データはグループ化され、ツールによって提供される情報を補完するフィルタリングおよび注釈機能を備えた目的のサイトマップに保存されます。 エンドユーザー向けの明確なレポートを生成することにより、文書化と修復のプロセスが簡素化されます。

ユーザーインターフェイスと並行して、Burp SuiteProfessionalは内部機能へのアクセスを許可する強力なAPIを提供します。 これにより、開発チームは独自の拡張機能を作成して、侵入テストをプロセスに統合できます。

検出する

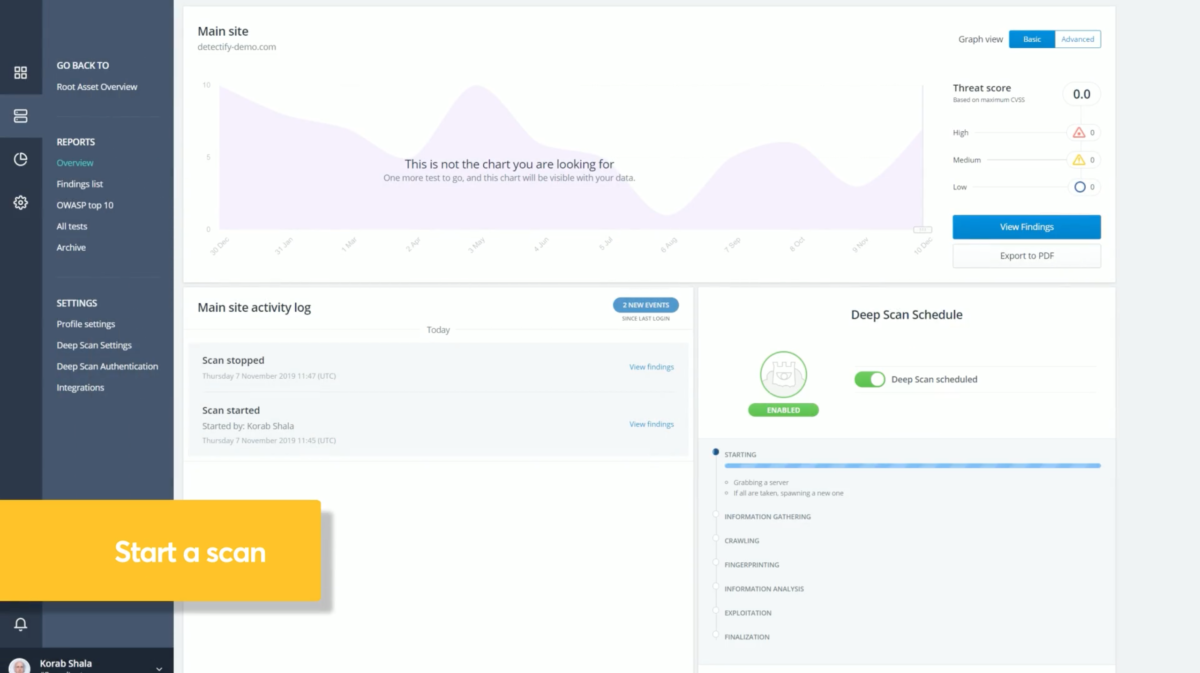

Detectifyは、完全に自動化された侵入テストツールを提供します。これにより、企業はデジタル資産に対する脅威を認識できます。

Detectifyのディープスキャンソリューションは、セキュリティチェックを自動化し、文書化されていない脆弱性を見つけるのに役立ちます。 Asset Monitoringは、サブドメインを継続的に監視し、公開されたファイル、不正な侵入、および構成の誤りを探します。

侵入テストは、脆弱性スキャン、ホスト検出、ソフトウェアフィンガープリントを含む一連のデジタル資産インベントリおよび監視ツールの一部です。 完全なパッケージは、脆弱性を示す未知のホストや、簡単に乗っ取られる可能性のあるサブドメインなど、不快な驚きを回避するのに役立ちます。

Detectifyは、厳選された倫理的ハッカーのコミュニティから最新のセキュリティ結果を入手し、脆弱性テストに発展させます。 このおかげで、Detectifyの自動侵入テストは、OWASPトップ10を含むWebアプリケーションの2000以上の脆弱性の排他的なセキュリティ調査結果とテストへのアクセスを提供します。

事実上毎日発生する新しい脆弱性をカバーしたい場合は、四半期ごとの侵入テストを実行するだけでは不十分です。 Detectifyは、100以上の修復のヒントを備えたナレッジベースとともに、無制限の数のスキャンを提供するディープスキャンサービスを提供します。 また、Slack、Splunk、PagerDuty、Jiraなどのコラボレーションツールとの統合も提供します。

Detectifyは、クレジットカードの詳細やその他の支払い方法を入力する必要のない14日間の無料トライアルを提供しています。 試用期間中は、必要なすべてのスキャンを実行できます。

Nessus

Nessusは、セキュリティの専門家が脆弱性をすばやく簡単に特定して修正できるように、ポイントインタイムの侵入テストを実行します。 Nessusのソリューションは、さまざまなオペレーティングシステム、デバイス、およびアプリケーションで、ソフトウェア障害、パッチの欠落、マルウェア、および誤った構成を検出できます。

Nessusを使用すると、さまざまなサーバーでクレデンシャルベースのスキャンを実行できます。 さらに、事前構成されたテンプレートにより、ファイアウォールやスイッチなどの複数のネットワークデバイス上で機能することができます。

Nessusの主な目標の1つは、侵入テストと脆弱性評価をシンプルかつ直感的にすることです。 これは、カスタマイズ可能なレポート、事前定義されたポリシーとテンプレート、リアルタイムの更新、および特定の脆弱性を抑制してスキャン結果のデフォルトビューに指定された時間表示されないようにする独自の機能を提供することによって実現されます。 ツールのユーザーは、レポートをカスタマイズしたり、ロゴや重大度レベルなどの要素を編集したりする可能性を強調しています。

このツールは、プラグインアーキテクチャのおかげで、無限の成長の可能性を提供します。 ベンダー自身の研究者は、発見される新しいインターフェースや新しい種類の脅威のサポートを組み込むために、継続的にプラグインをエコシステムに追加しています。

AppCheck

AppCheckは、侵入テストの専門家によって構築された完全なセキュリティスキャンプラットフォームです。 これは、アプリ、Webサイト、クラウドインフラストラクチャ、およびネットワークのセキュリティ問題の検出を自動化するように設計されています。

AppCheck侵入テストソリューションは、TeamCityやJiraなどの開発ツールと統合して、アプリケーションのライフサイクルのすべての段階で評価を実施します。 JSON APIを使用すると、ネイティブに統合されていない開発ツールと統合できます。

AppCheckを使用すると、AppCheck独自のセキュリティ専門家によって開発されたビルド済みのスキャンプロファイルのおかげで、ほんの数秒でスキャンを起動できます。 スキャンを開始するためにソフトウェアをダウンロードまたはインストールする必要はありません。 作業が完了すると、わかりやすい説明や修正のアドバイスなど、調査結果が詳細に報告されます。

きめ細かいスケジューリングシステムにより、スキャンの開始を忘れることができます。 このシステムを使用すると、自動一時停止と再開とともに、許可されたスキャンウィンドウを構成できます。 自動スキャンの繰り返しを構成して、新しい脆弱性が見過ごされないようにすることもできます。

構成可能なダッシュボードは、セキュリティ体制の完全で明確なビューを提供します。 このダッシュボードを使用すると、脆弱性の傾向を特定し、修復の進行状況を追跡し、最もリスクの高い環境の領域を一目で確認できます。

AppCheckライセンスは制限を課さず、無制限のユーザーと無制限のスキャンを提供します。

クオリス

Qualys Web Application Scanning(WAS)は、ネットワーク上のすべてのWebアプリケーションを検出してカタログ化し、数個から数千個のアプリケーションに拡張する侵入テストソリューションです。 Qualys WASを使用すると、Webアプリケーションにタグを付けて、制御レポートで使用したり、スキャンデータへのアクセスを制限したりできます。

WASのダイナミックディープスキャン機能は、アクティブな開発中のアプリ、IoTサービス、モバイルデバイスをサポートするAPIなど、境界内のすべてのアプリケーションを対象としています。 その範囲は、プログレッシブ、複雑、および認証されたスキャンでパブリッククラウドインスタンスをカバーし、SQLインジェクション、クロスサイトスクリプティング(XSS)、およびOWASPトップ10のすべてなどの脆弱性を即座に可視化します。侵入テストを実行するために、WASは高度なスクリプトを採用していますオープンソースのブラウザ自動化システムであるSeleniumを使用します。

スキャンをより効率的に実行するために、Qualys WASは複数のコンピューターのプール全体で動作し、自動負荷分散を適用できます。 そのスケジューリング機能を使用すると、スキャンの正確な開始時刻とその期間を設定できます。

動作分析を備えたマルウェア検出モジュールのおかげで、Qualys WASは、アプリケーションやWebサイトに存在するマルウェアを識別して報告できます。 自動スキャンによって生成された脆弱性情報は、手動の侵入テストから収集された情報と統合できるため、Webアプリケーションのセキュリティ体制の全体像を把握できます。

プレミアムに行く準備はできましたか?

Webアプリケーションインフラストラクチャの表面積と重要度が増すにつれて、オープンソースまたは自由に使用できる侵入テストソリューションに弱点が現れ始めます。 これは、プレミアム侵入テストソリューションを検討する必要がある場合です。 ここに示すすべてのオプションは、さまざまなニーズに応じてさまざまな計画を提供するため、アプリケーションのテストを開始し、悪意のある攻撃者の行動を予測するために、最も適切なものを評価する必要があります。