أهم 10 أساسيات للأمن السيبراني الشخصي يجب أن تعرفها

نشرت: 2021-05-11أصبح الوعي الشخصي بالأمن السيبراني ضرورة في الوضع الحالي لزيادة التحول الرقمي. سواء على مستوى العمل أو الأفراد ، تحتاج إلى حماية هويتك وحساباتك وأموالك وما إلى ذلك.

بالتزامن مع ارتفاع العمل عن بُعد جنبًا إلى جنب مع جائحة COVID19 ، زادت الهجمات الإلكترونية والانتهاكات. لكن لا يزال معظم الأفراد والشركات غير مستعدين بما يكفي للهجمات الإلكترونية.

من خلال النصائح الأساسية التالية حول الأمن السيبراني الشخصي ، تهدف هذه المقالة إلى مساعدتك على زيادة قدرتك على حماية نفسك من تقنيات الهاكرز المعقدة التي تستمر في التطور.

دعنا نستكشف…

# 1. دور الوعي الذاتي والاحتياطات

على الرغم من ذلك ، فإن المبرمجين ومنتجي البرامج حريصون جدًا على حماية المستخدمين النهائيين ، لكن الأمن السيبراني الشخصي يشبه قفل باب منزلك. على الرغم من أن العديد من رجال الشرطة يهتمون بحمايتك ، إلا أنه يجب عليك أيضًا قفل باب منزلك بنفسك. بالإضافة إلى ذلك ، فإن الأمن السيبراني هو أيضًا مسؤولية الجميع.

يجب أن تهتم بتحديث معرفتك. تعتمد معظم مشكلات الأمن السيبراني على تحديث معلوماتك حول أحدث اتجاهات القرصنة والبرامج الضارة. في كثير من الحالات ، كان نجاح التهديدات الإلكترونية ناتجًا عن الجهل أو الإهمال لبعض النصائح الأمنية البسيطة.

# 2. فهم الهوية الرقمية وطبيعة عالم الإنترنت

على الإنترنت ، لديك العديد من الهويات الرقمية المختلفة عن هويتك الحقيقية. في عالم الإنترنت ، يجب عليك إدخال صفات هويتك الرقمية في شكل بيانات اعتماد لتحديد هويتك كمالك للجهاز / الحساب ، لذلك تحتاج إلى حماية بيانات الاعتماد هذه بعناية. إنها تشبه أوراق اعتمادك الواقعية وبطاقة وجهك وصوتك وبطاقة هويتك الوطنية ، إلخ.

لذلك إذا كان المهاجمون يعرفون بيانات اعتمادك في عالم الإنترنت والتي يمكن أن تكون عادةً اسم المستخدم وكلمة المرور الخاصة بك ، فقد وقعت فريسة لهم. سيتمكنون من الوصول إلى رسائلك الخاصة وصورك في حساب وسائل التواصل الاجتماعي أو تفاصيل حسابك المصرفي وأموالك.

# 3. قم بتمكين تحديثات الأمان التلقائية

بالنسبة لبرامج أجهزتك ، من نظام التشغيل (Windows ، و Android ، و Mac ، وما إلى ذلك) إلى امتداد المتصفح ، يجب عليك تعيين كل تطبيق وبرنامج على أجهزتك على خيار التحديث التلقائي.

يضيف تحديث البرامج ميزات جديدة ويمكّن شركات البرامج من إصلاح الأخطاء وإزالة نقاط الضعف الخطيرة التي يستغلها المتسللون في شن هجماتهم.

على الرغم من الرعب الناتج عن زيادة التهديدات الإلكترونية ، فمن خلال تحديث كل برنامج لديك ، يكون لديك ما يقرب من نصف الطريق نحو الاستمتاع بحوسبة آمنة وتصفح الإنترنت.

بالإضافة إلى ذلك ، تحتاج إلى تحديث تطبيقات مكافحة الفيروسات وجدار الحماية بانتظام. كان هذا معروفًا لفترة طويلة على أجهزة الكمبيوتر ، ولكنه أصبح موصى به حديثًا أيضًا للهواتف الذكية ، على الرغم من أن الهواتف لا تزال لا تجعل تثبيت برنامج مكافحة الفيروسات إلزاميًا كما هو الحال في نظام التشغيل Windows.

تتمثل فوائد تحديث برامج الحماية في مواكبة أحدث اتجاهات الهجمات الإلكترونية. يساعد هذا في حماية أجهزتك من الملفات الضارة والفيروسات الجديدة بفعالية ويحافظ على بياناتك آمنة من الهجمات التي تتلفها أو تسرقها.

مضاد الفيروسات ليس فقط لأجهزة الكمبيوتر الشخصية ولكن أيضًا للأعمال.

# 4. تجنب المشاركة والنقر فوق روابط غير معروفة

قد يؤدي النقر في أي مكان دون التحقق من شرعية موقع الويب أو تنزيل مرفق دون معرفة مرسل البريد الإلكتروني إلى إدخال برامج ضارة في جهازك. قد يكون عنوان URL مصابًا هو الذي يتسبب في تثبيت برامج الفدية التي تمنع وصولك إلى بياناتك ما لم تدفع المال مقابل المخترق.

يوصى أيضًا بتثبيت بعض المكونات الإضافية للمتصفح التي تمنع التنزيل التلقائي لأي نصوص أو Java ، بينما يمكن لمحتوى المكون الإضافي الفلاش استضافة تعليمات برمجية ضارة.

فيما يتعلق بالمشاركة ، يجب ألا تكشف عن كلمة المرور الخاصة بك والمعلومات الحساسة لأي شخص. أيضًا ، عند استخدام مصادقة متعددة العوامل تجمع بين أنواع متعددة من بيانات الاعتماد ، والوجه ، وبصمة الإصبع ، والمصادقة المستندة إلى الرسائل القصيرة لهاتفك برمز يستخدم لمرة واحدة ، فلا تعطي رمز الرسائل القصيرة هذا لأي شخص.

على سبيل المثال ، يطلب منك بعض المهاجمين منحهم هذا الرمز للانضمام إليك في مجموعة Whatsapp ، فلا تعطهم.

بشكل عام ، قال الخبراء إن المشاركة لا تهتم ، ليس فقط ببيانات الاعتماد الخاصة بك ولكن أيضًا بالكثير من معلوماتك الشخصية. يوصى بمشاركة الحد الأدنى من المعلومات الشخصية على وسائل التواصل الاجتماعي. بالإضافة إلى ذلك ، تحقق من إعدادات الخصوصية الخاصة بك على جميع حسابات الوسائط الاجتماعية الخاصة بك ، وخاصة على Facebook.

# 5. تجنب تعيين كلمة مرور سهلة الاكتشاف

يجب أن تكون كلمة المرور سهلة التذكر ، ولكن هذا يسهل اكتشافها!

يستخدم المهاجمون برامج قائمة على القاموس للتجربة من بين ملايين الأشياء الممكنة وكلمات المرور الأكثر استخدامًا. يرجى تجنب أفضل 200 كلمة مرور سهلة الاكتشاف على وجه التحديد. بالإضافة إلى ذلك ، لا تستخدم اسمك أو اسم عائلتك أو تاريخ ميلادك أو شيء شخصي ككلمة مرور ؛ يمكن للقراصنة إجراء تحقيقات غير متوقعة حول حياتك.

كيف تصنع كلمة مرور يسهل عليك تذكرها ويستحيل اكتشافها للمتسللين؟ سيكون من الأفضل أن تقوم بإنشاء كلمة مرور معقدة ، ولكن بطريقة يمكنك تذكرها. على سبيل المثال ، خذ الأحرف الأولى من بعض علامات الاقتباس ؛ هذا يجعلها كلمة جديدة غير قاموس. ثم قم بتعديله ببعض الأرقام والرموز لزيادة قوته.

يجب أن تكون كلمة المرور طويلة أيضًا. وسيساعدك إذا استخدمت كلمة مرور مختلفة لكل تسجيل دخول مختلف ، لذا فأنت بحاجة إلى برنامج Password Manager. يجعلك تحتاج فقط إلى تذكر كلمة مرور طويلة واحدة لجميع عمليات تسجيل الدخول الخاصة بك ، وتسمى كلمة المرور الرئيسية.

# 6. كن على دراية بأساليب الخداع في الهندسة الاجتماعية

تستخدم الهندسة الاجتماعية عادة في التسويق والسياسة. ولكن في عالم الإنترنت ، يتم استخدامه أحيانًا للقرصنة والخداع. من خلال اكتساب ثقتك لمنحهم بعض بيانات الاعتماد الخاصة بك ، فإنهم يخدعونك لخرق بياناتك. أصبح الأمر أسهل مع الهاتف الذكي.

في الآونة الأخيرة ، زاد عدد الهجمات الإلكترونية منذ استخدام الهاتف الذكي.

لا يعتمد خداع الهندسة الاجتماعية على نقاط الضعف التكنولوجية ولكن على سلوك الإنسان أو المستخدم. كان الخداع من خلال الهندسة الاجتماعية موجودًا قبل أجهزة الكمبيوتر ، لكن أجهزة الكمبيوتر والهواتف الذكية تجعله أسهل. لكن لا ينبغي أن نخاف من استخدام التكنولوجيا الرقمية إذا فهمناها حقًا.

لتجنب الهندسة الاجتماعية ، كن على دراية ببعض التحيزات الذاتية الخفية. على سبيل المثال ، لديك مطالبة عبر البريد الإلكتروني بأنه يجب عليك الرد بشكل عاجل خلال 24 ساعة للحصول على تراثك وأنه يجب عليك منحهم كلمة المرور الخاصة بك أو إرسال بعض الأموال أو كلمة المرور الخاصة بك إليهم. بعض الأمثلة الأخرى ، عندما يستغلون احترام سلطة مثل الشرطة أو رئيسك في العمل لمنحهم كلمة مرورك. في جميع الحالات ، لا تعط كلمة المرور لأي شخص.

# 7. قم دائمًا بتثبيت تطبيقاتك من متجر برامج شرعي.

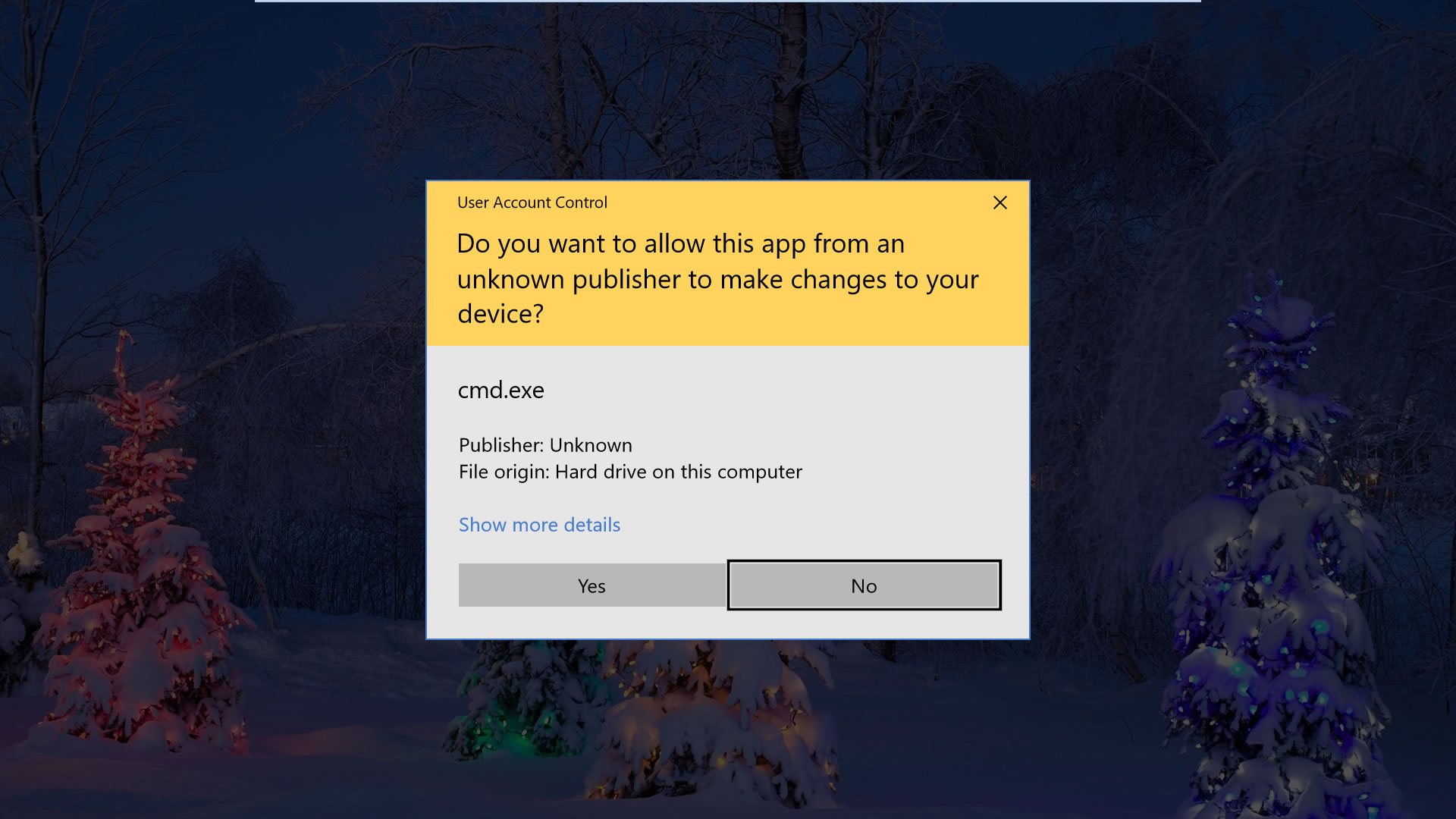

تأكد من تنزيل تطبيقاتك وبرامجك من المواقع الأصلية على الكمبيوتر ؛ تجنب تلك المعدلة أو المتصدعة. عند النقر نقرًا مزدوجًا فوق ملف التثبيت (EXE) ، تظهر رسالة على شاشة Windows تخبرك باسم ناشر البرنامج.

إذا كان لون الرسالة أزرق وتم ذكر اسم الناشر ، فلا بأس بذلك. ولكن إذا كان اسم الناشر غير معروف ولون الرسالة أصفر ، فيجب تجنب تثبيت برنامج الناشر غير المعروف هذا ؛ من المحتمل أن تضر البرامج الضارة ببياناتك.

بالنسبة لهاتفك الذكي ، تأكد دائمًا من التثبيت فقط من المتاجر الآمنة الشرعية ، مثل Google Play و Samsung Store و App Store. وتجنب تمكين تثبيت التطبيقات من مصادر خارجية.

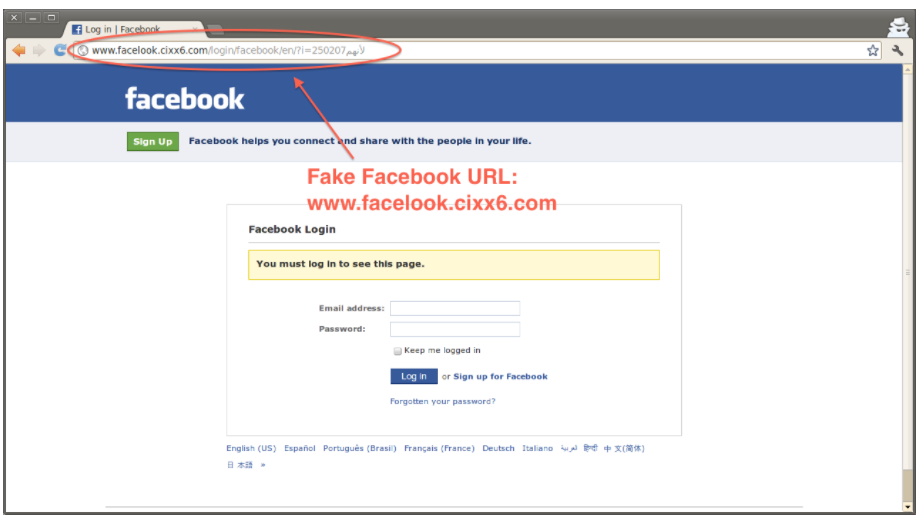

# 8. تحقق من عنوان البريد الإلكتروني وربط اسم المجال

عندما تتلقى بريدًا إلكترونيًا أو تفتح عنوان URL ، يجب أن تتأكد من اسم المجال وعنوان البريد الإلكتروني للمرسل. على سبيل المثال ، يمكنك فتح بعض عناوين URL التي تظهر كموقع ويب حقيقي المظهر على Facebook. ولكن إذا قمت بتحديد اسم المجال أعلاه في مربع المجال ، فقد تجد شيئًا مثل "facebook.example.com". هذا ليس اسم مجال Facebook الأصلي ، أو قد تجد شيئًا مختلفًا مثل facebook.com ؛ لاحظ هنا حرف (س) مختلف. الأمر نفسه ينطبق على عنوان البريد الإلكتروني.

تهدف هذه المجالات / عناوين البريد الإلكتروني المزيفة إلى خداعك وتصيّدك. باستخدام عنوان URL المزيف على Facebook ، إذا قمت بتسجيل الدخول بإدخال اسم المستخدم وكلمة المرور الخاصين بك ، فسيأخذهم المتسلل على الجانب الآخر وسيقوم باختراق حسابك على Facebook. في حالة البريد الإلكتروني المزيف ، ربما يحاولون إقناعك بدفع بعض المال أو إعطائهم بعض المعلومات الهامة بدعوى أنهم من فريق أمان Google أو Paypal ، وما إلى ذلك ، لذا ، تحقق بعناية من عنوان مرسل البريد الإلكتروني.

# 9. التمييز بين النسخ الاحتياطي والمزامنة السحابية

النسخ الاحتياطي هو إجراء أمني حيوي حتى قبل انتشار الإنترنت ؛ يقوم بتأمين نسخة من بياناتك الحساسة أو حتى النظام والبرامج بالكامل على قرص خارجي أو على السحابة. يمكنك استعادة بياناتك في حالة تلفها أو اختراقها من قبل بعض المتسللين ، أو حتى في حالة تعطل الجهاز فقط.

هناك العديد من خيارات برامج وأجهزة النسخ الاحتياطي ، والنسخ الاحتياطي التلقائي هو الأفضل. يعمل بعضها على جهازك المحلي ويخزن النسخة الاحتياطية على قرص خارجي ، لا يحتاج إلى إنترنت عالي السرعة.

يقوم البعض الآخر بتحميل بياناتك على السحابة ، واعلم أن المزامنة السحابية ليست نسخة احتياطية ؛ في المزامنة السحابية ، لديك نسخة طبق الأصل من ملفاتك وبياناتك. لذلك ، عند تعديله أو حذفه من جهازك ، سيتم حذفه أيضًا على السحابة. لكن بعض الخدمات السحابية تمنحك القدرة على استعادة ملفاتك.

# 10. تعرف على استخدام Wi-Fi بأمان

يميل الناس إلى حب استخدام شبكة Wi-Fi عامة مجانية.

عند استخدامه ، ضع في اعتبارك أنه بيئة خصبة للمتسللين لسرقة معلوماتك الحساسة أو حتى الوصول إلى هاتفك الذكي / الكمبيوتر المحمول. يمكنك استخدامه لمشاهدة بعض مقاطع الفيديو أو التصفح بشكل عام على الإنترنت ، ولكن تجنب إدخال شروط تسجيل الدخول إلى أي من حساباتك.

في بعض الحالات المتقدمة الأخرى ، قد تفاجئ أن هاتفك الذكي لا يزال متصلاً بجهاز توجيه Wi-Fi المنزلي حتى بعد أن تذهب إلى مكان بعيد عن منزلك. كن حذرا جدا. ربما تكون شبكة Wi-Fi مزيفة أخرى بالقرب منك تحاكي نفس الاسم وكلمة المرور لشبكة Wi-Fi المنزلية. إنه يهدف إلى اختراق هاتفك الذكي. قد يعتقد بعض الأشخاص أنهم ما زالوا متصلين بنفس جهاز توجيه Wi-Fi المنزلي بطريقة ما ، لكن هذا مستحيل لمسافات طويلة.

استنتاج

الآن يجب أن تكون قد فهمت بعض أساسيات الأمن السيبراني الشخصية. يجب أن تتخذ خطوة للأمام للتعامل معها ، وطالما أنك تظل مستيقظًا وتقوم بتحديث أدواتك الأمنية ووعيك ، فأنت في الغالب في الجانب الآمن.