10 principes de base les plus importants de la cybersécurité personnelle que vous devez connaître

Publié: 2021-05-11La sensibilisation à la cybersécurité personnelle est devenue une nécessité dans la situation actuelle de transformation numérique croissante. Que ce soit au niveau de l'entreprise ou des particuliers, vous devez protéger votre identité, vos comptes, votre argent, etc.

Parallèlement à l'augmentation du travail à distance et à la pandémie de COVID19, les cyberattaques et les violations ont augmenté. Pourtant, la plupart des particuliers et des entreprises ne sont pas suffisamment préparés aux cyberattaques.

Par les conseils de base suivants sur la cybersécurité personnelle, cet article vise à vous aider à augmenter votre capacité à vous protéger contre les techniques sophistiquées des pirates informatiques qui continuent d'évoluer.

Explorons…

#1. Rôle et précaution de conscience de soi

Malgré cela, les programmeurs et les producteurs de logiciels font très attention à protéger les utilisateurs finaux, mais la cybersécurité personnelle est similaire à la serrure de la porte de votre maison. Bien que de nombreux policiers se soucient de vous protéger, vous devez également verrouiller vous-même la porte de votre maison. De plus, la cybersécurité est également la responsabilité de tous.

Vous devez veiller à être mis à jour sur le plan cognitif. La plupart des problèmes de cybersécurité dépendent de la mise à jour de vos connaissances sur les dernières tendances en matière de piratage et de logiciels malveillants. Dans de nombreux cas, le succès des cybermenaces était dû à l'ignorance ou à la négligence de quelques conseils de sécurité simples.

#2. Comprendre l'identité numérique et la nature du cybermonde

Sur Internet, vous avez de nombreuses identités numériques différentes de votre identité réelle. Dans le cybermonde, vous devez saisir les qualités de votre identité numérique sous la forme d'informations d'identification pour vous identifier en tant que propriétaire de l'appareil/du compte. Vous devez donc protéger soigneusement ces informations d'identification. Cela ressemble à vos informations d'identification réelles, votre visage, votre son, votre carte d'identité nationale, etc.

Donc, si les attaquants connaissent vos informations d'identification dans le cybermonde, qui peuvent généralement être votre nom d'utilisateur et votre mot de passe, vous êtes la proie d'eux. Ils auront accès à vos messages privés et à vos photos dans votre compte de réseau social ou vos coordonnées bancaires et votre argent.

#3. Activer les mises à jour de sécurité automatiques

Pour le logiciel de vos appareils, du système d'exploitation (Windows, Android, Mac, etc.) à l'extension de navigateur, vous devez définir chaque application et logiciel sur vos appareils sur l'option de mise à jour automatique.

La mise à jour du logiciel ajoute de nouvelles fonctionnalités et permet aux éditeurs de logiciels de corriger les bogues et de supprimer les vulnérabilités critiques que les pirates exploitent pour lancer leurs attaques.

Malgré l'horreur générée par l'augmentation des cybermenaces, en mettant à jour tous vos logiciels, vous avez près de la moitié du chemin pour profiter d'une informatique et d'une navigation Internet sécurisées.

En plus de cela, vous devez mettre à jour régulièrement vos applications antivirus et pare-feu. Cela était bien connu depuis longtemps sur les PC, mais il est récemment devenu également recommandé pour les smartphones, bien que les téléphones ne rendent toujours pas l'installation de l'antivirus obligatoire comme dans le système d'exploitation Windows.

Les avantages de la mise à jour des logiciels de protection sont de les tenir au courant des dernières tendances en matière de cyberattaques. Cela permet de protéger efficacement vos appareils contre les nouveaux fichiers malveillants et virus et de protéger vos données des attaques qui les endommagent ou les volent.

L'antivirus n'est pas seulement pour les ordinateurs personnels mais aussi pour les entreprises.

#4. Évitez de partager et de cliquer sur des liens inconnus

Cliquer n'importe où sans enquêter sur la légitimité du site Web ou télécharger une pièce jointe sans connaître l'expéditeur de l'e-mail peut entraîner l'introduction de logiciels malveillants dans votre appareil. Il peut s'agir d'une URL infectée qui provoque l'installation d'un ransomware qui verrouille votre accès à vos données, à moins que vous ne payiez de l'argent pour le pirate.

En outre, il est recommandé d'installer des plug-ins de navigateur qui bloquent le téléchargement automatique de tout script ou Java, alors que le contenu du plug-in Flash peut héberger du code malveillant.

En ce qui concerne le partage, vous ne devez divulguer votre mot de passe et vos informations sensibles à personne. De plus, lorsque vous utilisez une authentification multifacteur qui combine plusieurs types d'informations d'identification, visage, empreinte digitale, authentification par SMS sur votre téléphone avec un code à usage unique, ne donnez ce code SMS à personne.

Par exemple, certains attaquants vous demandent de leur donner ce code pour vous rejoindre dans un groupe Whatsapp, ne leur donnez pas.

En général, les experts ont déclaré que le partage ne se soucie pas, non seulement de vos informations d'identification, mais même de la plupart de vos informations personnelles. Il est recommandé de partager le minimum d'informations personnelles sur les réseaux sociaux. En outre, vérifiez vos paramètres de confidentialité sur tous vos comptes de médias sociaux, en particulier sur Facebook.

#5. Évitez de définir un mot de passe facile à découvrir

Le mot de passe doit être facile à retenir, mais cela le rend facile à découvrir !

Les attaquants utilisent un logiciel basé sur un dictionnaire pour essayer parmi des millions de mots de passe possibles et les plus couramment utilisés. Veuillez éviter spécifiquement ces 200 mots de passe faciles à découvrir. De plus, n'utilisez pas votre nom, nom de famille, date de naissance ou objet personnel comme mot de passe ; les pirates peuvent faire des enquêtes inattendues sur votre vie.

Comment faire un mot de passe facile à retenir pour vous et impossible à découvrir pour les pirates ? Il serait préférable que vous fassiez un mot de passe complexe, mais d'une manière que vous puissiez vous en souvenir. Par exemple, prenez les premières lettres de certaines citations ; cela en fait un nouveau mot non dictionnaire. Modifiez-le ensuite avec quelques chiffres et symboles pour augmenter sa puissance.

Le mot de passe doit également être long. Et cela aiderait si vous utilisiez un mot de passe différent pour chaque connexion différente, vous avez donc besoin du logiciel Password Manager. Cela vous oblige à ne retenir qu'un seul mot de passe long pour toutes vos connexions, et cela s'appelle le mot de passe principal.

#6. Soyez conscient des méthodes trompeuses d'ingénierie sociale

L'ingénierie sociale est généralement utilisée dans le marketing et la politique. Mais dans le cybermonde, il est parfois utilisé pour le piratage et la tromperie. En gagnant votre confiance pour leur donner certaines de vos informations d'identification, ils vous incitent à violer vos données. C'est devenu plus facile avec le smartphone.

Récemment, le nombre de cyberattaques a augmenté depuis l'utilisation du smartphone.

La tromperie de l'ingénierie sociale n'est pas basée sur des vulnérabilités technologiques mais sur le comportement humain ou utilisateur. Tromper par l'ingénierie sociale existait avant les ordinateurs, mais les ordinateurs et les smartphones le rendent plus facile à faire. Mais nous ne devrions pas avoir peur d'utiliser la technologie numérique si nous la comprenons vraiment.

Pour éviter l'ingénierie sociale, soyez conscient de certains préjugés cachés. Par exemple, vous avez un e-mail indiquant que vous devez répondre d'urgence dans les 24 heures pour obtenir votre patrimoine et que vous devez leur donner votre mot de passe ou leur envoyer de l'argent ou votre mot de passe. Autre exemple, lorsqu'ils exploitent le respect d'une autorité telle que la police ou votre patron pour leur donner votre mot de passe. Dans tous les cas, ne donnez le mot de passe à personne.

#sept. Installez toujours vos applications à partir d'un magasin de logiciels légitime.

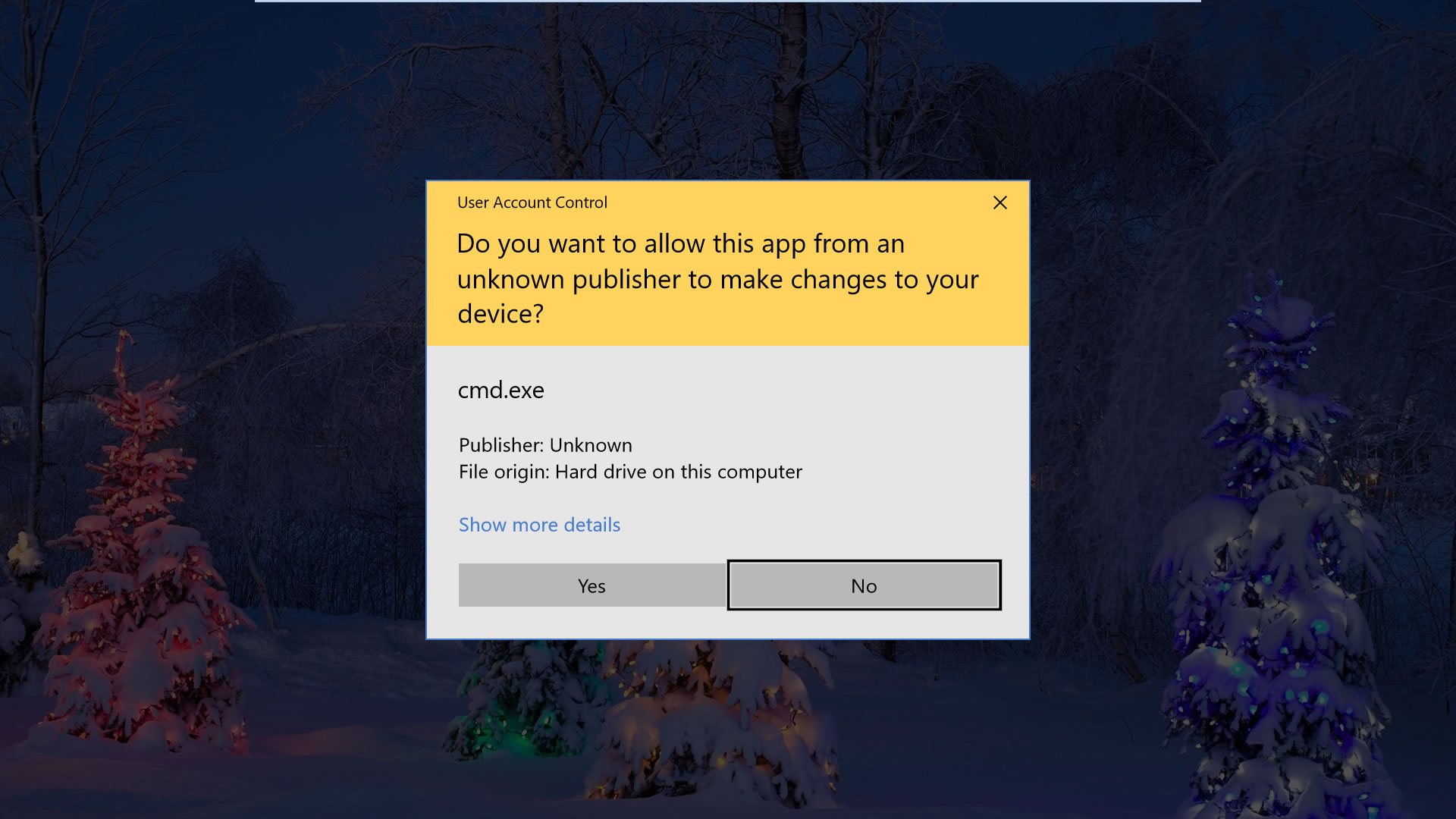

Assurez-vous de télécharger vos applications et logiciels à partir des sites Web d'origine sur l'ordinateur ; évitez ceux modifiés ou fissurés. Lorsque vous double-cliquez sur le fichier d'installation (EXE), un message sur l'écran Windows vous indiquera le nom de l'éditeur du logiciel.

Si la couleur du message est bleue et que le nom de l'éditeur est indiqué, c'est OK. Mais si le nom de l'éditeur est inconnu et que la couleur du message est jaune, vous devez éviter d'installer ce logiciel d'éditeur inconnu ; c'est peut-être que les logiciels malveillants peuvent endommager vos données.

Pour votre smartphone, assurez-vous toujours d'installer uniquement à partir de magasins sécurisés légitimes, tels que Google Play, Samsung Store, App Store. Et évitez d'activer l'installation d'applications à partir de sources tierces.

#8. Vérifiez l'adresse e-mail et le nom de domaine du lien

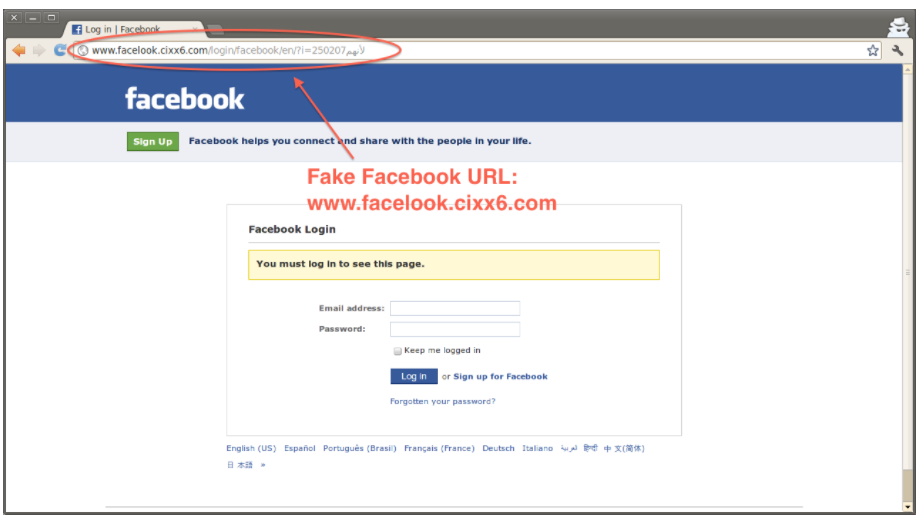

Lorsque vous recevez un e-mail ou ouvrez une URL, vous devez vous assurer du nom de domaine et de l'adresse e-mail de l'expéditeur. Par exemple, vous pouvez ouvrir une URL qui apparaît comme un site Web Facebook authentique. Mais si vous cochez le nom de domaine ci-dessus dans la zone de domaine, vous pouvez trouver quelque chose comme « facebook.example.com ». Ce n'est pas le nom de domaine d'origine de Facebook, ou vous pouvez trouver quelque chose de différent comme facebook.com ; remarquez ici une lettre différente (o). Il en va de même pour l'adresse e-mail.

Ces faux domaines/adresses e-mail visent à vous tromper et à vous hameçonner. Avec la fausse URL Facebook, si vous vous connectez en entrant votre nom d'utilisateur et votre mot de passe, le pirate informatique de l'autre côté les prendra et piratera votre compte Facebook. Dans le cas d'un faux e-mail, ils essaient peut-être de vous convaincre de payer de l'argent ou de leur donner des informations critiques affirmant qu'ils proviennent de l'équipe de sécurité de Google ou de Paypal, etc. Vérifiez donc attentivement l'adresse de l'expéditeur de l'e-mail.

#9. Distinguer entre la sauvegarde et la synchronisation dans le cloud

La sauvegarde est une procédure de sécurité vitale avant même la diffusion d'Internet ; il sécurise une copie de vos données sensibles ou même l'ensemble du système et des logiciels sur un disque externe ou dans le cloud. Vous pouvez restaurer vos données si elles sont endommagées ou compromises par un pirate informatique, ou même si seul l'appareil tombe en panne.

Il existe de nombreuses options logicielles et matérielles de sauvegarde, et la sauvegarde automatique est la meilleure. Certains d'entre eux fonctionnent sur votre appareil local et stockent la sauvegarde sur un disque externe, qui n'a pas besoin d'Internet haut débit.

Certains autres téléchargent vos données dans le cloud, sachez que la synchronisation dans le cloud n'est pas une sauvegarde ; dans la synchronisation cloud, vous disposez d'un miroir de vos fichiers et données. Ainsi, lorsqu'il est modifié ou supprimé de votre appareil, il sera également supprimé dans le cloud. Mais certains services cloud vous donnent la possibilité de restaurer vos fichiers.

#dix. En savoir plus sur l'utilisation du Wi-Fi en toute sécurité

Les gens ont tendance à aimer utiliser le Wi-Fi public gratuit.

Lorsque vous l'utilisez, gardez à l'esprit qu'il s'agit d'un environnement fertile pour que les pirates informatiques volent vos informations sensibles ou même accèdent à votre smartphone/ordinateur portable. Vous pouvez l'utiliser pour regarder des vidéos ou surfer en général sur Internet, mais évitez de saisir des conditions de connexion à l'un de vos comptes.

Dans certains autres cas avancés, vous pourriez être surpris que votre smartphone soit toujours connecté à votre routeur Wi-Fi domestique même après vous être rendu dans un endroit éloigné de votre domicile. Soyez très conscient; c'est peut-être un autre faux réseau Wi-Fi près de chez vous qui émule le même nom et le même mot de passe que votre réseau Wi-Fi domestique. Il vise à percer votre smartphone. Certaines personnes peuvent penser qu'elles sont toujours connectées au même routeur Wi-Fi domestique d'une manière ou d'une autre, mais cela est impossible sur de longues distances.

Conclusion

Vous devriez maintenant avoir compris certaines des bases de la cybersécurité personnelle. Vous devez prendre une longueur d'avance pour y faire face, et tant que vous restez éveillé et que vous mettez à jour vos outils de sécurité et votre sensibilisation, vous êtes généralement du bon côté.