10 princípios básicos mais importantes de cibersegurança pessoal que você deve conhecer

Publicados: 2021-05-11Conscientizar a segurança cibernética pessoal tornou-se uma necessidade na atual situação de crescente transformação digital. Tanto no nível de negócios quanto nos indivíduos, você precisa proteger sua identidade, contas, dinheiro e assim por diante.

Em conjunto com o aumento do trabalho remoto junto com a pandemia COVID19, os ataques cibernéticos e violações aumentaram. Mesmo assim, a maioria dos indivíduos e empresas não está preparada o suficiente para ataques cibernéticos.

Com as dicas básicas a seguir sobre segurança cibernética pessoal, este artigo tem como objetivo ajudá-lo a aumentar sua capacidade de se proteger contra as técnicas sofisticadas de hackers que continuam a evoluir.

Vamos explorar…

# 1. Papel e precaução de autoconsciência

Apesar disso, os programadores e produtores de software são muito cuidadosos para proteger os usuários finais, mas a segurança cibernética pessoal é semelhante à fechadura da porta de sua casa. Embora muitos policiais estejam preocupados em protegê-lo, você também deve trancar a porta de sua casa. Da mesma forma, a segurança cibernética também é responsabilidade de todos.

Você deve tomar cuidado para estar atualizado cognitivamente. A maioria dos problemas de segurança cibernética depende da atualização do seu conhecimento sobre as tendências mais recentes de hackers e malware. Em muitos casos, o sucesso das ciberameaças se deveu à ignorância ou negligência de algumas dicas simples de segurança.

# 2. Compreendendo a identidade digital e a natureza do mundo cibernético

Na Internet, você tem muitas identidades digitais diferentes da sua identidade no mundo real. No mundo cibernético, você deve inserir suas qualidades de identidade digital na forma de credenciais para identificá-lo como o proprietário do dispositivo / conta, portanto, você precisa proteger essas credenciais com cuidado. Assemelha-se às suas credenciais, rosto, som e carteira de identidade nacional da vida real, etc.

Portanto, se os invasores souberem de suas credenciais do mundo cibernético, que geralmente podem ser seu nome de usuário e senha, você se tornou vítima deles. Eles terão acesso às suas mensagens privadas e fotos em sua conta de mídia social ou detalhes de sua conta bancária e dinheiro.

# 3. Habilitar Atualizações Automáticas de Segurança

Para o software dos seus dispositivos, do sistema operacional (Windows, Android, Mac, etc.) à extensão do navegador, você deve definir cada aplicativo e software em seus dispositivos para a opção de atualização automática.

A atualização de software adiciona novos recursos e permite que as empresas de software corrijam bugs e removam vulnerabilidades críticas que os hackers exploram para fazer seus ataques.

Apesar do horror gerado pelo aumento das ameaças cibernéticas, ao atualizar todos os seus softwares, você tem quase metade do caminho para desfrutar de computação segura e navegação na Internet.

Além disso, você precisa atualizar regularmente seus aplicativos de antivírus e firewall. Isso já era conhecido há muito tempo nos PCs, mas agora também é recomendado para smartphones, embora os telefones ainda não tornem a instalação de antivírus obrigatória como no sistema operacional Windows.

Os benefícios de atualizar o software de proteção são mantê-los informados sobre as últimas tendências em ataques cibernéticos. Isso ajuda a proteger seus dispositivos de novos arquivos maliciosos e vírus com eficácia e mantém seus dados protegidos contra ataques que os danificam ou roubam.

O antivírus não é apenas para computadores pessoais, mas também para empresas.

# 4. Evite compartilhar e clicar em links desconhecidos

Clicar em qualquer lugar sem investigar a legitimidade do site ou baixar um anexo sem saber o remetente do e-mail pode causar a entrada de software malicioso em seu dispositivo. Pode ser um URL infectado que causa a instalação de ransomware que bloqueia seu acesso aos seus dados, a menos que você pague pelo hacker.

Além disso, é recomendado instalar alguns plug-ins de navegador que bloqueiam o download automático de qualquer script ou Java, enquanto o conteúdo do plug-in em Flash pode hospedar código malicioso.

Com relação ao compartilhamento, você não deve divulgar sua senha e informações confidenciais a ninguém. Além disso, ao usar a autenticação multifator que combina vários tipos de credenciais, rosto, impressão digital e autenticação baseada em SMS para o seu telefone com um código de uso único, não forneça esse código SMS a ninguém.

Por exemplo, alguns invasores pedem que você forneça este código para se juntar a você para um grupo do Whatsapp, não dê a eles.

Em geral, os especialistas afirmam que compartilhar não se preocupa, não apenas com suas credenciais, mas também com grande parte de suas informações pessoais. Recomenda-se compartilhar o mínimo de informações pessoais nas redes sociais. Além disso, verifique suas configurações de privacidade em todas as suas contas de mídia social, especialmente no Facebook.

# 5. Evite definir uma senha fácil de descobrir

A senha deve ser fácil de lembrar, mas torna-a fácil de descobrir!

Os invasores usam software baseado em dicionário para tentar entre milhões de possíveis e as senhas mais comumente usadas. Evite especificamente as 200 principais senhas fáceis de descobrir. Além disso, não use seu nome, sobrenome, aniversário ou itens pessoais como senha; os hackers podem fazer investigações inesperadas sobre sua vida.

Como fazer uma senha fácil de lembrar para você e impossível de descobrir para hackers? Seria melhor se você fizesse uma senha complexa, mas de uma maneira que possa se lembrar dela. Por exemplo, pegue as primeiras letras de algumas citações; isso os torna uma nova palavra não-dicionário. Em seguida, modifique-o com alguns números e símbolos para aumentar seu poder.

A senha também deve ser longa. E ajudaria se você usasse uma senha diferente para cada login diferente, então você precisa do software Password Manager. Faz com que você precise lembrar apenas uma senha longa para todos os seus logins, chamada de senha mestra.

# 6. Esteja ciente dos métodos enganosos de engenharia social

A Engenharia Social é usada normalmente em marketing e política. Mas no mundo cibernético, às vezes é usado para hackear e enganar. Ao ganhar sua confiança para fornecer a eles algumas de suas credenciais, eles o induzem a violar seus dados. Ficou mais fácil com o smartphone.

Recentemente, o número de ataques cibernéticos aumentou desde o uso do smartphone.

O engano da Engenharia Social não se baseia em vulnerabilidades tecnológicas, mas no comportamento humano ou do usuário. Enganar pela Engenharia Social existia antes dos computadores, mas os computadores e smartphones tornam isso mais fácil de fazer. Mas não devemos ter medo de usar a tecnologia digital se realmente a compreendermos.

Para evitar a Engenharia Social, esteja ciente de alguns preconceitos ocultos. Por exemplo, você tem uma reclamação por e-mail de que deve responder com urgência em 24 horas para obter seu patrimônio e que deve fornecer sua senha ou enviar algum dinheiro ou sua senha. Algum outro exemplo, quando eles estão explorando o respeito por uma autoridade como a polícia ou seu chefe para fornecer sua senha. Em todos os casos, não dê a senha a ninguém.

# 7. Sempre instale seus aplicativos de uma loja de software legítima.

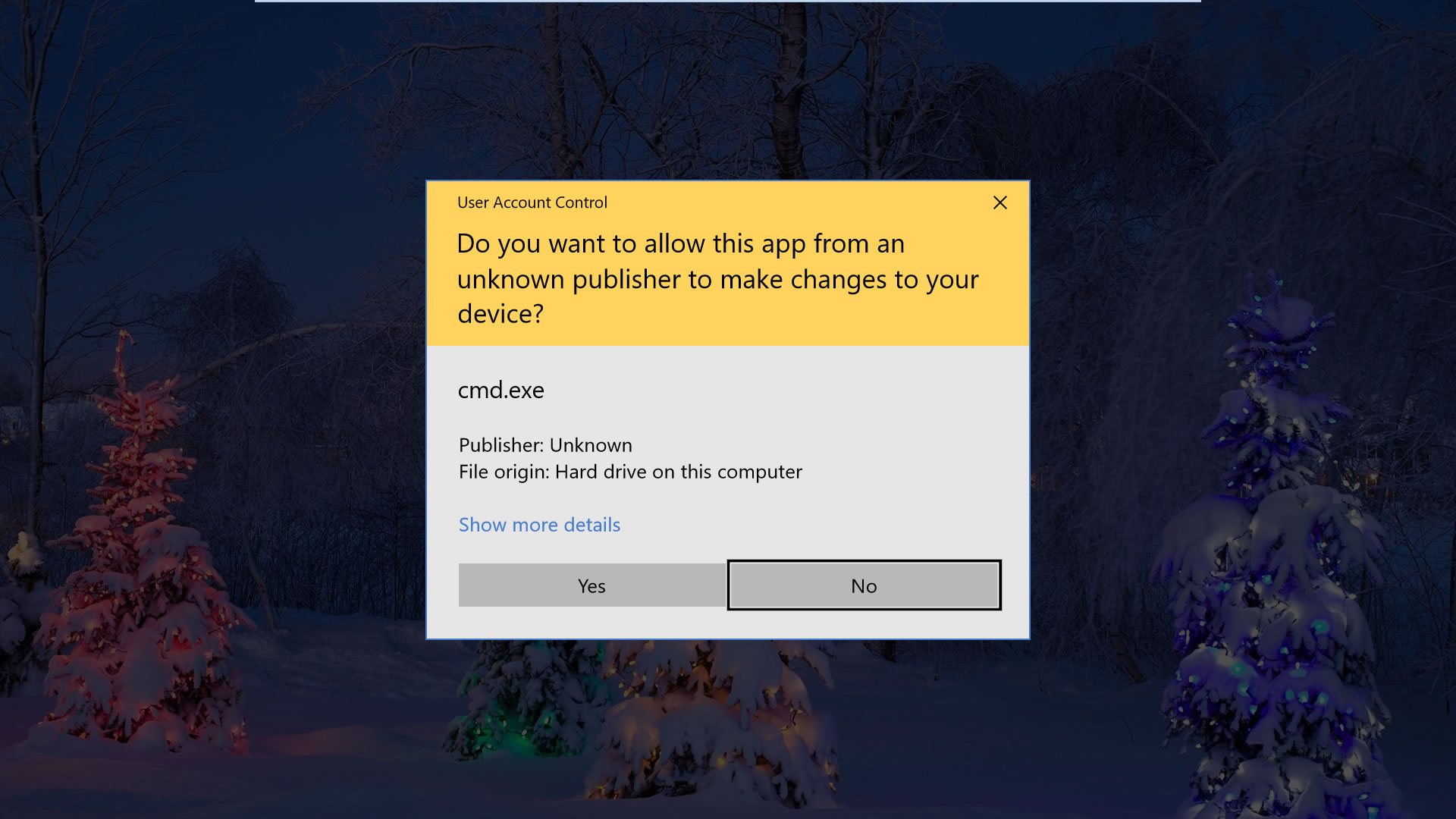

Certifique-se de baixar seus aplicativos e software dos sites originais no computador; evite aqueles modificados ou rachados. Quando você clica duas vezes no arquivo de instalação (EXE), uma mensagem aparece na tela do Windows informando o nome do editor do software.

Se a cor da mensagem for azul e o nome do editor for informado, está tudo bem. Mas se o nome do editor for desconhecido e a cor da mensagem for amarela, você deve evitar instalar este software de editor desconhecido; talvez o malware possa danificar seus dados.

Para o seu smartphone, certifique-se sempre de instalar apenas em lojas seguras legítimas, como Google Play, Samsung Store, App Store. E evite habilitar a instalação de aplicativos de fontes de terceiros.

# 8. Verifique o endereço de e-mail e o nome do domínio do link

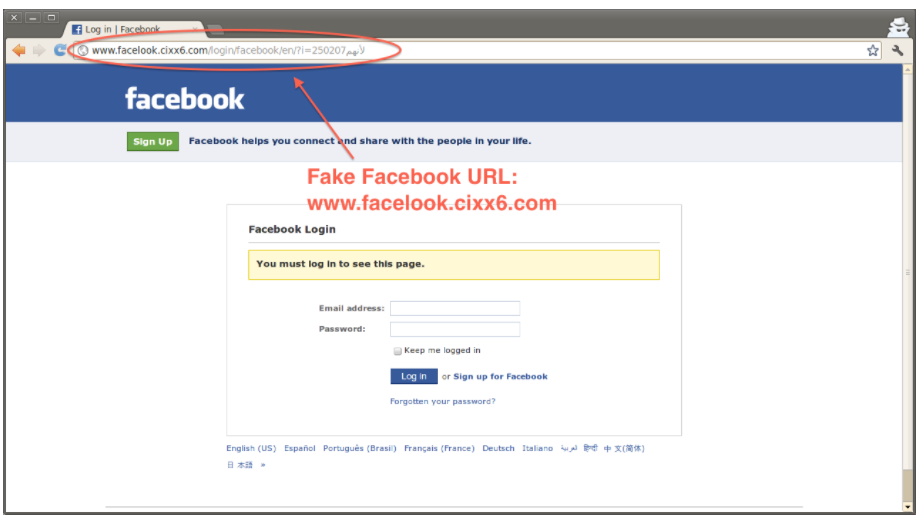

Ao receber um e-mail ou abrir um URL, certifique-se do nome de domínio e do endereço de e-mail do remetente. Por exemplo, você pode abrir algum URL que aparece como um site de aparência genuína do Facebook. Mas se você marcar o nome de domínio acima na caixa de domínio, poderá encontrar algo como “facebook.example.com”. Este não é o nome de domínio original do Facebook, ou você pode encontrar algo diferente, como facebook.com; observe que aqui está uma letra (o) diferente. O mesmo se aplica ao endereço de e-mail.

Esses domínios / endereços de e-mail falsos têm como objetivo enganar e fazer phishing. Com a URL falsa do Facebook, se você entrar inserindo seu nome de usuário e senha, o hacker do outro lado os pegará e invadirá sua conta do Facebook. No caso de e-mail falso, eles talvez tentem convencê-lo a pagar algum dinheiro ou dar-lhes algumas informações críticas, alegando que são da equipe de segurança do Google ou Paypal, etc. Portanto, verifique cuidadosamente o endereço do remetente do e-mail.

# 9. Distinguir entre backup e sincronização na nuvem

O backup é um procedimento de segurança vital, mesmo antes da disseminação da Internet; ele protege uma cópia de seus dados confidenciais ou até mesmo todo o sistema e software em um disco externo ou na nuvem. Você pode restaurar seus dados se eles estiverem danificados ou comprometidos por algum hacker, ou mesmo se apenas o dispositivo travar.

Existem muitos softwares de backup e opções de hardware, e o backup automático é o melhor. Alguns deles funcionam no seu dispositivo local e armazenam o backup em um disco externo, que não precisa de internet de alta velocidade.

Alguns outros enviam seus dados para a nuvem, esteja ciente de que a sincronização na nuvem não é um backup; na sincronização em nuvem, você tem um espelho de seus arquivos e dados. Portanto, quando for modificado ou excluído do seu dispositivo, também será excluído da nuvem. Mas alguns serviços em nuvem oferecem a capacidade de restaurar seus arquivos.

# 10. Saiba mais sobre como usar o Wi-Fi com segurança

As pessoas tendem a adorar usar Wi-Fi público gratuito.

Ao usá-lo, lembre-se de que é um ambiente fértil para que hackers roubem suas informações confidenciais ou até mesmo tenham acesso ao seu smartphone / laptop. Você pode usá-lo para assistir a alguns vídeos ou navegar geralmente na Internet, mas evite inserir condições de login em qualquer uma de suas contas.

Em alguns outros casos avançados, você pode se surpreender ao ver que seu smartphone ainda está conectado ao roteador Wi-Fi doméstico, mesmo depois de ir para um lugar distante de sua casa. Esteja muito atento; talvez seja outra rede Wi-Fi falsa perto de você que emula o mesmo nome e senha do seu Wi-Fi doméstico. Seu objetivo é romper com seu smartphone. Algumas pessoas podem pensar que ainda estão conectadas ao mesmo roteador Wi-Fi doméstico de alguma forma, mas isso é impossível para longas distâncias.

Conclusão

Agora você deve ter entendido alguns dos princípios básicos de segurança cibernética pessoal. Você deve dar um passo à frente para lidar com eles e, enquanto permanecer acordado e atualizando suas ferramentas de segurança e consciência, você estará no lado seguro.