10 basi più importanti della sicurezza informatica personale che devi conoscere

Pubblicato: 2021-05-11La consapevolezza della sicurezza informatica personale è diventata una necessità nell'attuale situazione di crescente trasformazione digitale. Sia a livello aziendale che individuale, è necessario proteggere la propria identità, account, denaro e così via.

In concomitanza con l'aumento del lavoro a distanza insieme alla pandemia di COVID19, sono aumentati gli attacchi informatici e le violazioni. Tuttavia, la maggior parte degli individui e delle aziende non è abbastanza preparata per gli attacchi informatici.

Con i seguenti suggerimenti di base sulla sicurezza informatica personale, questo articolo mira ad aiutarti ad aumentare la tua capacità di proteggerti dalle sofisticate tecniche degli hacker che continuano ad evolversi.

Esploriamo...

#1. Autoconsapevolezza Ruolo e Precauzione

Nonostante ciò, i programmatori e i produttori di software sono molto attenti a proteggere gli utenti finali, ma la sicurezza informatica personale è simile alla serratura della porta di casa. Sebbene molti poliziotti si preoccupino di proteggerti, dovresti anche chiudere la porta di casa da solo. Inoltre, anche la sicurezza informatica è responsabilità di tutti.

Dovresti occuparti di essere aggiornato cognitivamente. La maggior parte dei problemi di sicurezza informatica dipende dall'aggiornamento delle tue conoscenze sulle più recenti tendenze di hacking e malware. In molti casi, il successo delle minacce informatiche è dovuto all'ignoranza o alla negligenza di alcuni semplici suggerimenti per la sicurezza.

#2. Comprendere l'identità digitale e la natura del mondo cibernetico

Su Internet, hai molte identità digitali diverse dalla tua unica identità nel mondo reale. Nel mondo cibernetico, dovresti inserire le tue qualità di identità digitale sotto forma di credenziali per identificarti come proprietario del dispositivo/account, quindi devi proteggere queste credenziali con attenzione. Assomiglia alle credenziali della vita reale, al viso, al suono e alla carta d'identità nazionale, ecc.

Quindi, se gli aggressori hanno conosciuto le tue credenziali del mondo cibernetico che di solito possono essere il tuo nome utente e password, sei caduto preda di loro. Avranno accesso ai tuoi messaggi privati e alle tue foto nel tuo account sui social media o ai dettagli del tuo conto bancario e al denaro.

#3. Abilita aggiornamenti di sicurezza automatici

Per il software dei tuoi dispositivi, dal sistema operativo (Windows, Android, Mac, ecc.) all'estensione del browser, dovresti impostare ogni applicazione e software sui tuoi dispositivi sull'opzione di aggiornamento automatico.

L'aggiornamento del software aggiunge nuove funzionalità e consente alle società di software di correggere i bug e rimuovere le vulnerabilità critiche che gli hacker sfruttano per effettuare i loro attacchi.

Nonostante l'orrore generato dall'aumento delle minacce informatiche, aggiornando ogni tuo software, hai quasi metà della strada per goderti l'elaborazione sicura e la navigazione in Internet.

Inoltre, è necessario aggiornare regolarmente le applicazioni antivirus e firewall. Questo era noto da molto tempo sui PC, ma è recentemente diventato consigliato anche per gli smartphone, sebbene i telefoni non rendano ancora obbligatoria l'installazione dell'antivirus come nel sistema operativo Windows.

I vantaggi dell'aggiornamento del software di protezione sono di mantenerli con le ultime tendenze degli attacchi informatici. Ciò aiuta a proteggere efficacemente i tuoi dispositivi da nuovi file e virus dannosi e mantiene i tuoi dati al sicuro da attacchi che li danneggiano o li rubano.

L'antivirus non è solo per i personal computer ma anche per le aziende.

#4. Evita di condividere e fare clic su collegamenti sconosciuti

Fare clic ovunque senza indagare sulla legittimità del sito Web o scaricare un allegato senza conoscere il mittente dell'e-mail può causare l'ingresso di software dannoso nel dispositivo. Potrebbe essere un URL infetto che causa l'installazione di ransomware che blocca l'accesso ai tuoi dati a meno che tu non paghi per l'hacker.

Inoltre, si consiglia di installare alcuni plug-in del browser che bloccano il download automatico di qualsiasi script o Java, mentre il contenuto del plug-in flash può ospitare codice dannoso.

Per quanto riguarda la condivisione, non dovresti rivelare la tua password e le informazioni sensibili a nessuno. Inoltre, quando utilizzi l'autenticazione a più fattori che combina più tipi di credenziali, volto, impronta digitale, autenticazione basata su SMS sul tuo telefono con un codice monouso, non dare questo codice SMS a nessuna persona.

Ad esempio, alcuni aggressori ti chiedono di dare loro questo codice per unirsi a te per un gruppo Whatsapp, non darglielo.

In generale, gli esperti hanno affermato che la condivisione non è preoccupante, non solo per le tue credenziali, ma anche per gran parte delle tue informazioni personali. Si consiglia di condividere la quantità minima di informazioni personali sui social media. Inoltre, controlla le tue impostazioni sulla privacy su tutti i tuoi account di social media, in particolare su Facebook.

#5. Evita di impostare password facili da scoprire

La password dovrebbe essere facile da ricordare, ma questo la rende facile da scoprire!

Gli aggressori utilizzano software basati su dizionari per provare tra milioni di possibili e le password più comunemente utilizzate. Si prega di evitare in particolare quelle prime 200 password facili da scoprire. Inoltre, non utilizzare il tuo nome, cognome, compleanno o cose personali come password; gli hacker possono fare indagini inaspettate sulla tua vita.

Come creare una password facile da ricordare per te e impossibile da scoprire per gli hacker? Sarebbe meglio se creassi una password complessa, ma in un modo che tu possa ricordarla. Ad esempio, prendi le prime lettere di alcune citazioni; questo li rende una nuova parola non dizionaria. Quindi modificalo con alcuni numeri e simboli per aumentarne la potenza.

Anche la password dovrebbe essere lunga. E sarebbe utile se utilizzassi una password diversa per ogni accesso diverso, quindi hai bisogno del software Password Manager. Ti rende necessario ricordare solo una lunga password per tutti i tuoi accessi e si chiama Master Password.

#6. Sii consapevole dei metodi ingannevoli dell'ingegneria sociale

L'ingegneria sociale è usata tipicamente nel marketing e nella politica. Ma nel mondo cibernetico, a volte viene utilizzato per l'hacking e l'inganno. Guadagnando la tua fiducia nel fornire loro alcune delle tue credenziali, ti inducono a violare i tuoi dati. È diventato più facile con lo smartphone.

Di recente, il numero di attacchi informatici è aumentato dall'utilizzo dello smartphone.

L'inganno dell'ingegneria sociale non si basa su vulnerabilità tecnologiche ma sul comportamento umano o degli utenti. L'inganno dell'ingegneria sociale esisteva prima dei computer, ma computer e smartphone lo rendono più facile da fare. Ma non dovremmo aver paura di usare la tecnologia digitale se la comprendiamo veramente.

Per evitare l'ingegneria sociale, sii consapevole di alcuni pregiudizi personali nascosti. Ad esempio, hai un'e-mail che ti dice che dovresti rispondere urgentemente in 24 ore per ottenere il tuo patrimonio e che devi dare loro la tua password o inviare loro dei soldi o la tua password. Qualche altro esempio, quando sfruttano il rispetto per un'autorità come la polizia o il tuo capo per dargli la tua password. In ogni caso, non dare la password a nessuno.

#7. Installa sempre le tue app da un negozio di software legittimo.

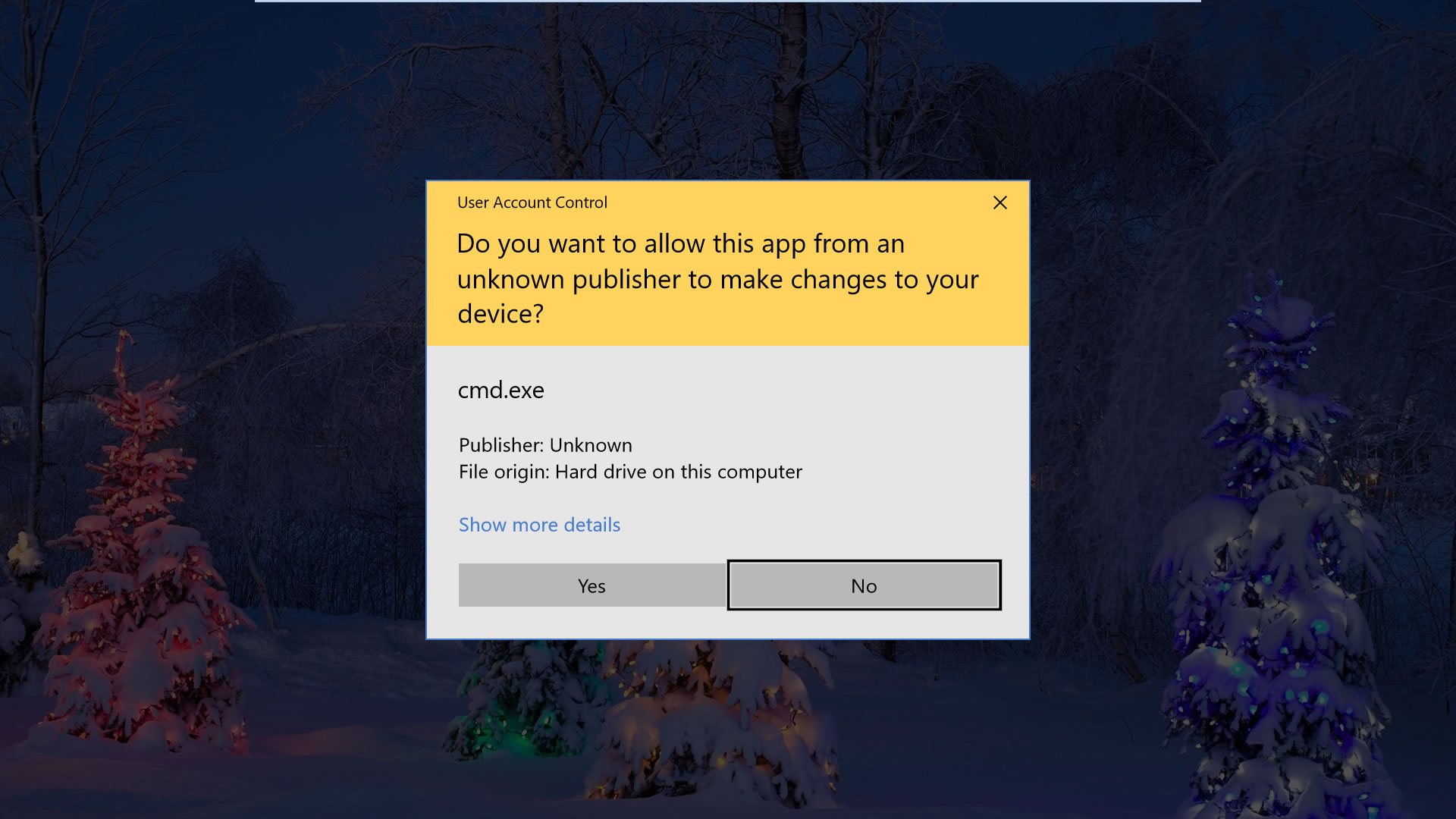

Assicurati di scaricare app e software dai siti Web originali sul computer; evitare quelli modificati o rotti. Quando fai doppio clic sul file di installazione (EXE), un messaggio di richiesta sullo schermo di Windows ti dirà il nome dell'editore del software.

Se il colore del messaggio è blu e viene indicato il nome dell'editore, va bene. Ma se il nome dell'editore è sconosciuto e il colore del messaggio è giallo, dovresti evitare di installare questo software dell'editore sconosciuto; è forse il malware può danneggiare i tuoi dati.

Per il tuo smartphone, assicurati sempre di installare solo da negozi sicuri legittimi, come Google Play, Samsung Store, App Store. Ed evita di abilitare l'installazione di app da fonti di terze parti.

#8. Controlla l'indirizzo e-mail e il nome di dominio del collegamento

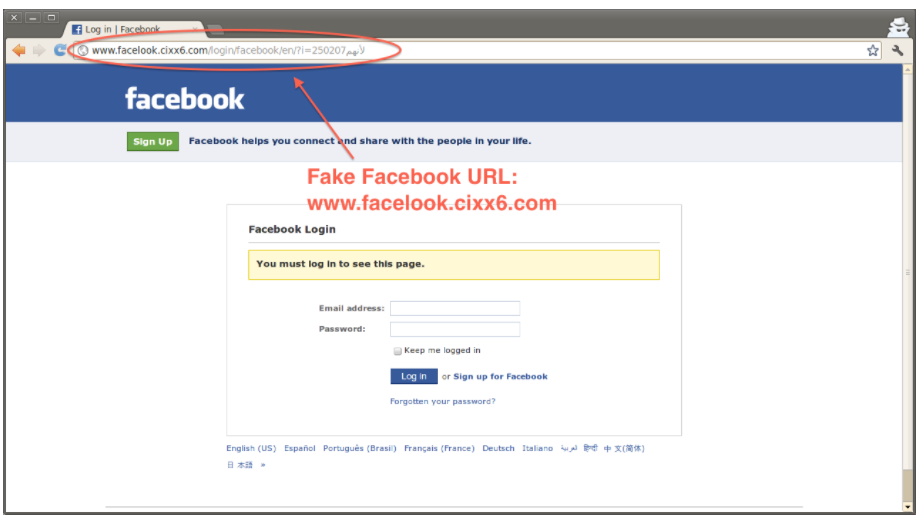

Quando ricevi un'email o apri un URL, assicurati del nome di dominio e dell'indirizzo email del mittente. Ad esempio, potresti aprire un URL che appare come un sito web di Facebook dall'aspetto autentico. Ma se controlli il nome di dominio sopra nella casella del dominio, potresti trovare qualcosa come "facebook.example.com". Questo non è il nome di dominio originale di Facebook, oppure potresti trovare qualcosa di diverso come facebook.com; notare che qui c'è una lettera (o) diversa. Lo stesso vale per l'indirizzo e-mail.

Questi domini/indirizzi e-mail falsi mirano a ingannarti e a phishing. Con l'URL falso di Facebook, se accedi inserendo nome utente e password, l'hacker dall'altra parte li prenderà e hackererà il tuo account Facebook. Nel caso dell'e-mail falsa, forse cercano di convincerti a pagare dei soldi o di fornire loro alcune informazioni critiche affermando che provengono dal team di sicurezza di Google o da Paypal, ecc. Quindi, controlla attentamente l'indirizzo del mittente dell'e-mail.

#9. Distinguere tra backup e sincronizzazione cloud

Il backup è una procedura di sicurezza vitale anche prima della diffusione di Internet; protegge una copia dei tuoi dati sensibili o anche dell'intero sistema e software su un disco esterno o nel cloud. Puoi ripristinare i tuoi dati se sono danneggiati o compromessi da qualche hacker, o anche se solo il dispositivo si blocca.

Esistono molte opzioni software e hardware di backup e il backup automatico è il migliore. Alcuni funzionano sul tuo dispositivo locale e archiviano il backup su un disco esterno, che non necessita di Internet ad alta velocità.

Alcuni altri caricano i tuoi dati sul cloud, tieni presente che la sincronizzazione cloud non è un backup; nella sincronizzazione cloud, hai un mirror dei tuoi file e dati. Quindi, quando viene modificato o eliminato dal tuo dispositivo, verrà eliminato anche nel cloud. Ma alcuni servizi cloud ti danno la possibilità di ripristinare i tuoi file.

#10. Informazioni sull'utilizzo sicuro del Wi-Fi

Le persone tendono ad amare l'uso del Wi-Fi pubblico gratuito.

Quando lo usi, tieni presente che è un ambiente fertile per gli hacker per rubare le tue informazioni sensibili o persino per accedere al tuo smartphone/laptop. Puoi usarlo per guardare alcuni video o navigare in generale su Internet, ma evita di inserire condizioni di accesso a nessuno dei tuoi account.

In alcuni altri casi avanzati, potresti sorprendere che il tuo smartphone sia ancora connesso al router Wi-Fi di casa anche dopo esserti recato in un luogo lontano da casa. Sii molto consapevole; forse è un'altra rete Wi-Fi falsa vicino a te che emula lo stesso nome e la stessa password del Wi-Fi di casa. Mira a sfondare il tuo smartphone. Alcune persone potrebbero pensare di essere ancora connesse allo stesso router Wi-Fi domestico in qualche modo, ma ciò è impossibile per le lunghe distanze.

Conclusione

Ora dovresti aver compreso alcune delle basi personali della sicurezza informatica. Dovresti fare un passo avanti per affrontarli e finché rimani sveglio e aggiorni i tuoi strumenti di sicurezza e consapevolezza, sei per lo più dalla parte della sicurezza.