أفضل 8 حلول لإدارة التهديدات الموحدة (UTM) للشركات الصغيرة والكبيرة

نشرت: 2021-11-15يواجه أمن تكنولوجيا المعلومات مجموعة متنوعة من التهديدات كل يوم - من أنواع مختلفة من البرامج الضارة التي تصيب نقاط النهاية والخوادم إلى الهجمات المنسقة ضد الشبكات بأكملها.

يتطلب كل نوع من التهديدات التي يتعرض لها نظام تكنولوجيا المعلومات حلاً واستراتيجية معينة. هذا عادة ما يجبر الشركات على الاستثمار بكثافة في حماية نقاط الضعف لديها - فكلما زاد عدد نقاط الضعف تنوعًا ، زاد الاستثمار في الأمن.

لا تستطيع جميع الشركات تحمل تكلفة حماية جميع جوانب الأمن السيبراني الخاصة بها. نتيجة لذلك ، تتبنى العديد من الشركات الإستراتيجية (الخاطئة) لحماية نفسها بقدر ما تسمح به الميزانية. وهم يتركون ، بوعي أو بغير وعي ، مناطق معرضة لتهديدات خطيرة للغاية.

الحل: إدارة التهديدات الموحدة (UTM)

تقدم إدارة التهديدات الموحدة ، أو UTM ، حلًا تقليديًا للمؤسسات التي لا تملك الموارد - المعرفة ، والأشخاص ، والمال ، وما إلى ذلك - المطلوبة لحماية جميع مناطقهم المعرضة للخطر. يوفر UTM نقطة حماية واحدة ضد جميع أنواع التهديدات المعروفة: البرامج الضارة (الفيروسات والديدان وبرامج التجسس وما إلى ذلك) وهجمات الشبكة (رفض الخدمة والتصيد الاحتيالي وإدخال SQL وما إلى ذلك). يؤدي الجمع بين قدرات الأداء والأمان والامتثال في تثبيت واحد إلى تسهيل إدارة الأمان بشكل كبير لمسؤولي الشبكة ، وبالتالي تقليل تكاليف الحفاظ على حماية البنية التحتية لتكنولوجيا المعلومات في الشركة.

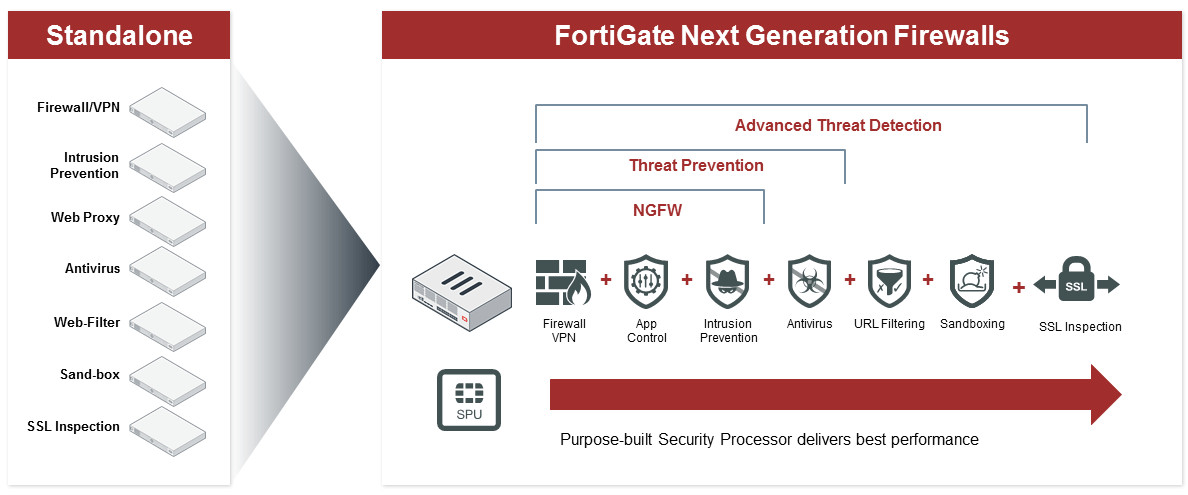

بمرور الوقت ، تطورت حلول UTM لتتجاوز حدود الشركات الصغيرة ذات الجيوب الصغيرة. وبدأت الشركات الكبيرة تعتبرها خيارات مثيرة لتقليل ميزانياتها. هذه هي الطريقة التي ظهر بها اختصار NGFW (الجيل التالي من جدار الحماية) ، وهو ليس أكثر من حل UTM ولكنه مقدم على أنه شيء أكثر ملاءمة لشبكات الشركات.

ما هو الفرق بين UTM و NGFW؟

في الممارسة العملية ، لا يوجد فرق جوهري بين UTM و NGFW. التقنيات المستخدمة في كليهما هي نفسها بشكل أساسي. غالبًا ما يتم تصنيف أجهزة UTM بتصنيفات أداء أقل من نظيراتها من NGFW ، ولكن لأغراض عملية ، تكون الاختلافات بشكل أساسي في الرسائل التسويقية.

صاغت مجموعة من البائعين مصطلح NGFW لتحديد فئة من المنتجات التي تحتوي على جميع ميزات UTM ولكن يمكن إدراجها في شبكة مؤسسة. كان سبب إعطاء هذه الأجهزة اسمًا مختلفًا هو الابتعاد عن الاعتقاد بأن الجهاز القادر على الجمع بين جميع ميزات UTM لن يصل أبدًا إلى معايير أداء شبكات المؤسسات. ولكن مع تطور الأجهزة ، بدأت قدرة هذه الأجهزة على تحقيق سرعات متعددة جيجابت في إثبات أنها كانت مناسبة بالفعل للمؤسسات الكبيرة.

بدون مزيد من اللغط ، دعنا نلقي نظرة على ما يجب أن يقدمه البائعون الرئيسيون لهذا النوع من حلول الأمان.

فورتي جيت NGFW

FortiGate هو NGFW يحتوي على جميع إمكانيات UTM لأنه يوفر ميزات مثل تصفية المحتوى ومكافحة الفيروسات وتصفية البريد الإلكتروني وتصفية الويب والتحكم في البريد الإلكتروني. إنه منتج موصى به للغاية للمؤسسات التي تفي بشرط أن تكون شركة صغيرة أو متوسطة الحجم تواجه مخاطر عالية أو تتعامل مع بيانات بالغة الأهمية وتحتاج إلى إجراء مسح عميق لكل حزمة تتجاوز حدود شبكتها.

يتميز جدار الحماية FortiGate بمعالجات أمان عالية الكفاءة تعمل على تحسين أداء الشبكة مع حماية الشبكة من الهجمات الإلكترونية. إنه قادر على العمل في الوضع الشفاف أو وضع NAT / الطريق. في الوضع الشفاف ، يتم تثبيت جدار الحماية بين الشبكة الداخلية وجهاز التوجيه ، لذلك لا يلزم إجراء تغييرات على الشبكة ، باستثناء تزويد الجهاز بعنوان IP للإدارة.

يُستخدم الوضع الشفاف بشكل أساسي عندما يكون من الضروري زيادة حماية الشبكة ، ولكن تغيير تكوين الشبكة ليس بديلاً قابلاً للتطبيق. في وضع NAT / Route ، يتم تثبيت وحدة FortiGate كبوابة أو جهاز توجيه بين شبكتين. يسمح هذا لـ NGFW بإخفاء عناوين IP للشبكة الخاصة من خلال ترجمة عنوان الشبكة (NAT).

بينما يعد FortiGate حلاً مناسبًا للشركات الصغيرة التي لا يوجد بها طاقم متخصص لأمن تكنولوجيا المعلومات ، فإن أوامر CLI الخاصة بها معقدة وليست مثالية للمبتدئين.

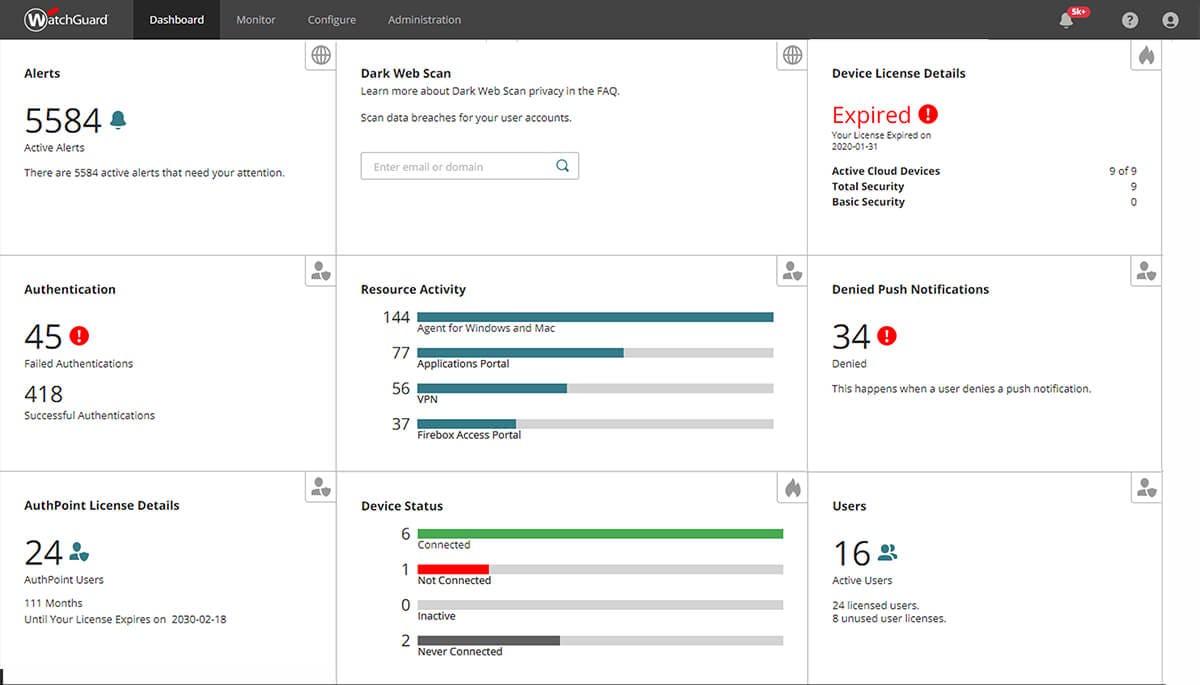

WatchGuard Firebox

توفر حلول UTM Firebox من WatchGuard أمانًا على مستوى المؤسسات دون تكلفة وتعقيد المنتجات التي تستهدف قطاع المؤسسات على وجه التحديد. تتم إدارتها مركزيًا وتوفر رؤية كاملة للشبكة. منصة UTM هي جزء من نظام WatchGuard Cloud البيئي ، بما في ذلك إدارة نقطة الوصول اللاسلكية وحل المصادقة متعددة العوامل (MFA).

يغطي Firebox الميزات المتوقعة من UTM ، مثل جدار الحماية ، و VPN ، ومكافحة الفيروسات ، وتصفية الويب ، ومنع التسلل. إلى هذه الخيارات ، يضيف أدوات أمان أخرى تكمل حماية قوية للشبكة والأصول الرقمية ، مع إضافة فحص طبقة التطبيق ، والفحص العميق للحزم ، وحماية البريد الإلكتروني ، واكتشاف البرامج الضارة من خلال وضع الحماية السلوكي ، من بين أشياء أخرى كثيرة.

تتضمن حلول Firebox العديد من أدوات الذكاء التي يتم تحديثها باستمرار (بالإضافة إلى قاعدة بيانات التوقيع): بيانات التهديد الجديدة ، وحلقات التعليقات لتحديث القوائم السوداء ، واكتشاف البرامج الضارة القائمة على السلوك ، والتعلم الآلي لنماذج نقاط TDR.

تقدم WatchGuard Firebox على مجموعة واسعة من الأجهزة وتوفر أيضًا إصدارًا افتراضيًا يعمل على ESXi أو Hyper-V. بالإضافة إلى ذلك ، هناك إصدارات للسحابات العامة في سوق Amazon AWS و Azure.

سوفوس UTM

Sophos UTM هو جهاز معياري مصمم لتبسيط إدارة الأمن بواجهة سهلة الاستخدام تجعل من السهل إنشاء سياسات للتحكم في المخاطر والتهديدات. كما يقدم تقارير واضحة ومفصلة توفر كل ما هو مطلوب لفهم الوضع الأمني للشبكة وتحسين أدائها.

يستخدم الحل تقنية حماية متعددة الطبقات تشمل الحماية المتقدمة من التهديدات (ATP) ونظام منع التطفل (IPS) وشبكة افتراضية خاصة (VPN) وتصفية البريد الإلكتروني وتصفية الويب. يمكن اختيار مستوى الحماية بفضل نظام الاشتراك المعياري ، حيث تتوفر كل ميزة في جميع طرز الأجهزة.

يسلط مستخدمو Sophos UTM الضوء على فائدة التكامل المركزي للإدارة السهلة ، جنبًا إلى جنب مع تكرار التحديث العالي الذي يوفر راحة البال بأنه لن يهاجم أي تهديد جديد الشبكة قبل أن تكون هناك حماية ضدها. بالإضافة إلى ذلك ، تعد تكوينات جدار الحماية و VPN بديهية ومباشرة. تتمثل العيوب التي ذكرها المستخدمون في حل UTM الخاص بهم في أنه غير متوافق مع حلول Sophos السحابية وأن وقت استجابة الدعم الفني قد يكون أفضل.

في الختام ، بالنسبة للمستخدمين الذين يبحثون عن حل UTM بسيط وفعال يجمع ما هو مطلوب لحماية شبكات المؤسسات التي ليس لديها ميزانيات كبيرة لأمن تكنولوجيا المعلومات ، فإن Sophos UTM هو خيار جيد.

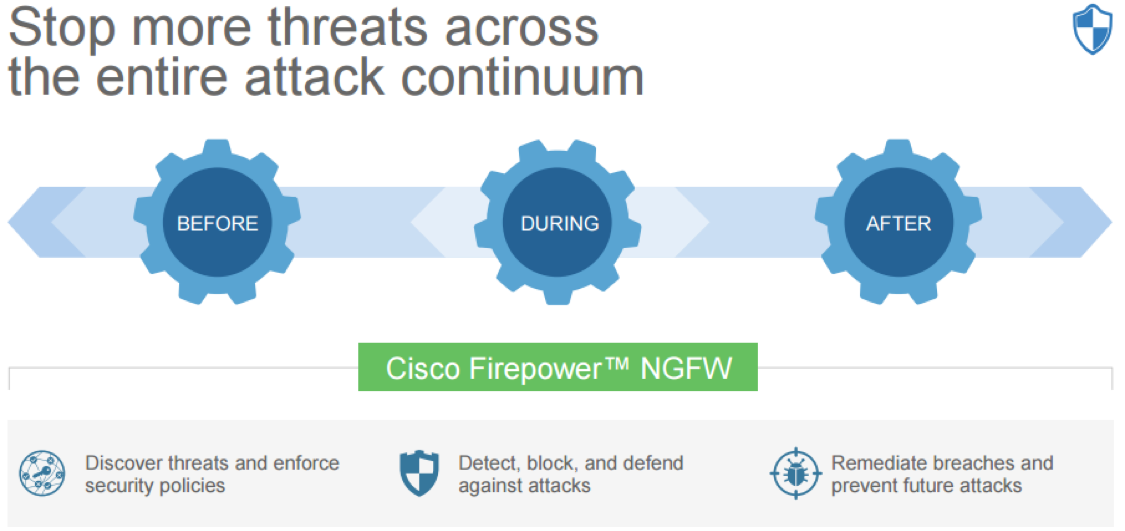

سيسكو فاير باور NGFW

توفر جدران الحماية NGFW من Cisco إمكانات دفاعية متقدمة ضد التهديدات لتلبية الاحتياجات المختلفة ، من المكاتب الصغيرة أو الفرعية إلى مراكز البيانات عالية الأداء ومقدمي الخدمات. تتوفر هذه الأجهزة في مجموعة واسعة من الطرز ، بما في ذلك الإصدارات الافتراضية - تسمى Firepower NGFW - المتاحة للبنى التحتية السحابية.

تتضمن إمكانات الدفاع ضد التهديدات المتقدمة لـ NGFWs من Cisco الجيل التالي من IPS (NGIPS) ، وذكاء الأمان (SI) ، والحماية المتقدمة من البرامج الضارة (AMP) ، وتصفية عناوين URL ، وإمكانية رؤية التطبيق والتحكم فيه (AVC) ، وقدرات VPN المرنة. يقوم فحص حركة المرور المشفر الذي تقدمه Cisco في NGFWs بتصنيف المخاطر تلقائيًا ، وتحديد أولويات التهديدات بسرعة وتقليل حجم الأحداث المسجلة.

تسمح مرونة تكوين هذه الأجهزة بنشرها في مجموعات تحقق أداءً أعلى جنبًا إلى جنب مع التوافر العالي وقابلية التوسع (لأعلى ولأسفل). يعمل التكامل مع Cisco Defense Orchestrator (CDO) على توحيد إدارة جدران الحماية الفعلية والافتراضية ، مما يقلل الحاجة إلى موارد الإدارة.

تكاليف أجهزة Firepower NGFW مرتفعة بالنسبة لحلول UTM للبيئات الأكثر تقييدًا. ومع ذلك ، فإن أولئك الذين يستخدمونها في الصناعات التي تتعامل مع المعلومات الحساسة للغاية ، حيث يمكن أن يكلف الخرق الأمني ملايين الدولارات ، يزعمون أن أسعارها تعتبر صفقة رابحة.

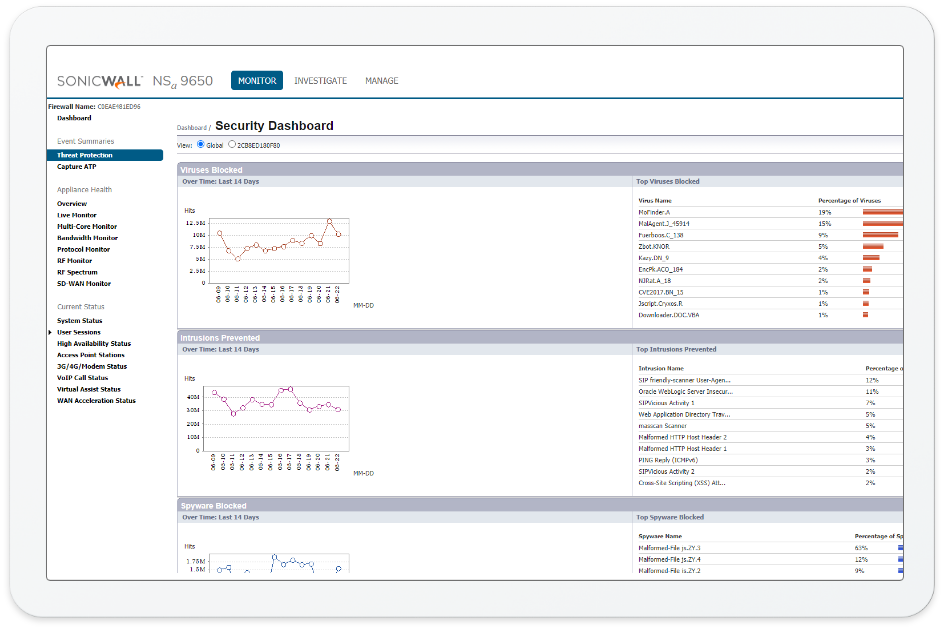

سونيك وول TZ NGFW

تم تصميم جدران الحماية من الجيل التالي من SonicWall TZ ذات الشكل الصغير خصيصًا لتلبية احتياجات المؤسسات والشركات متوسطة الحجم ، مما يوفر لهم حل أمان من فئة المؤسسات يتجنب التعقيدات المرتبطة عادةً بمثل هذه الحلول. تعمل SonicWall TZs كأجهزة أمان من الطبقة السابعة تركز على منع جميع أنواع الهجمات الإلكترونية من خلال تقديم ميزات متقدمة مثل التحكم في التطبيقات وتصفية الويب والتوجيه المتقدم.

توفر SonicWall TZs سهولة التثبيت والتهيئة ، وبمجرد تشغيلها ، فإنها توفر إدارة مبسطة ومركزية. بفضل خدمة الحماية المتقدمة من Capture Advanced Threat Protection (ATP) المستندة إلى السحابة ، يمكن لـ NGFWs من SonicWall اكتشاف التهديدات المعقدة مثل الهجمات المشفرة. يضيفون ميزات اختيارية مثل PoE / PoE + ودعم 802.11ac Wi-Fi ، مما يوفر أمانًا موحدًا للشبكات السلكية واللاسلكية.

يجادل بعض مستخدمي SonicWall TZ NGFWs بأن ليس كل الميزات تعمل كما ينبغي أو أن لها آثار جانبية أو وظائف غير موثقة ، مما يجبرهم على قضاء الكثير من الوقت في حل المشكلات التي يجب أن تكون أبسط. ومع ذلك ، فقد أشاروا إلى تقليل الوقت المطلوب لنشر سياسة الأمان على نطاق واسع. تسهل أدوات التشخيص الخاصة بهم (التقاط الحزم ، واستجابة الحزم ، وتقارير تدفق التطبيق ، وما إلى ذلك) استكشاف مشكلات الأمان وإصلاحها.

باراكودا كلاود

Barracuda CloudGen هو حجر الزاوية في إطار عمل الحماية الشامل من التهديدات للشركة. يوفر CloudGen UTM إدارة مبسطة من خلال واجهة ويب وإدارة مركزية مجانية قائمة على السحابة. تشمل وظائفه الأساسية جدار الحماية ، والتحكم في التطبيق ، و IPS ، ومكافحة الفيروسات (الويب ، والبريد ، و FTP في وضع الوكيل أو التمرير الفردي) ، وتصفية عناوين URL القائمة على البوابة (أيضًا في وضع الوكيل أو التمرير الفردي) ، واعتراض SSL والتفتيش ، وكيل الويب مع التخزين المؤقت ، شبكة افتراضية خاصة غير محدودة من موقع إلى موقع ومن عميل إلى موقع (VPN) ، وتصفية البريد العشوائي.

بعض الجوانب التي تميز حل Barracuda عن المنتجات المماثلة الأخرى هي تنفيذ SCADA وبروتوكولات التحكم الصناعي ، بالإضافة إلى بروتوكول Tunnel Independent Network Architecture و CudaLaunch (تطبيق VPN عبر الأنظمة الأساسية للنشر الآلي على أنظمة التشغيل Windows و macOS و iOS و Android ).

تقدم Barracuda منتجات UTM الخاصة بها كأجهزة مادية تتراوح من أجهزة الكمبيوتر المكتبية الصغيرة إلى الأجهزة الكبيرة القابلة للأرفف المكونة من وحدتين. هناك أيضًا إصدارات يتم تقديمها كأجهزة افتراضية لـ VMware و Microsoft Hyper V و KVM و Citrix Zen و Open Xen وأخيراً كخدمة سحابية لـ AWS و Microsoft Azure و Google Cloud Platform.

جونيبر SRX

توفر أجهزة جونيبر SRX حلاً عالي الأداء لأمن الشبكات لمزودي خدمات الإنترنت على نطاق واسع الذين يحتاجون إلى ميزات توجيه وأمان متقدمة. يتضمن جميع ميزات NGFW ، مثل المسح العميق للحزم و IPS. نظرًا لتكلفتها وتعقيد التكوين ، فهي غير مناسبة للشركات الصغيرة التي ليس لديها موارد محددة لإدارة أمن البنى التحتية الخاصة بهم.

تقدم الشركة NGFWs الخاصة بها كأجهزة مادية أو افتراضية ، وكلا الخيارين مناسبان لدعم التكوينات النشطة أو الاحتياطية عندما تكون جزءًا من بنية تحتية عالية التوفر. يسلط مستخدموه الضوء على قدرته على التعامل مع أي موقف يتعرض له فعليًا: من الوفاء بوظائف جهاز التوجيه الأساسية للمكاتب الفرعية إلى جدران الحماية ذات الحالة ، القادرة على مراقبة الحالة الكاملة لاتصالات الشبكة النشطة.

لتوسيع أدائها بشكل أكبر كبوابات حافة ، تدعم Juniper SRX UTMs الميزات المتقدمة لبروتوكول بوابة الحدود (BGP) ، والتي تتيح التناظر وتبادل معلومات التوجيه بين الأنظمة المستقلة. بالنسبة لأدوات الإدارة والتكوين الخاصة بهم ، فإن واجهة المستخدم الرسومية (GUI) أساسية إلى حد ما ، في حين أن CLI سهل الاستخدام للغاية ويحظى بتقدير كبير من قبل المستخدمين.

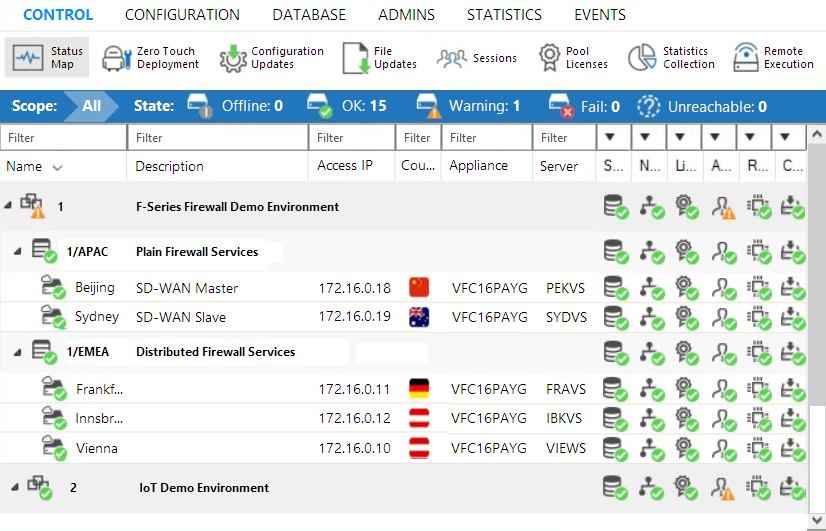

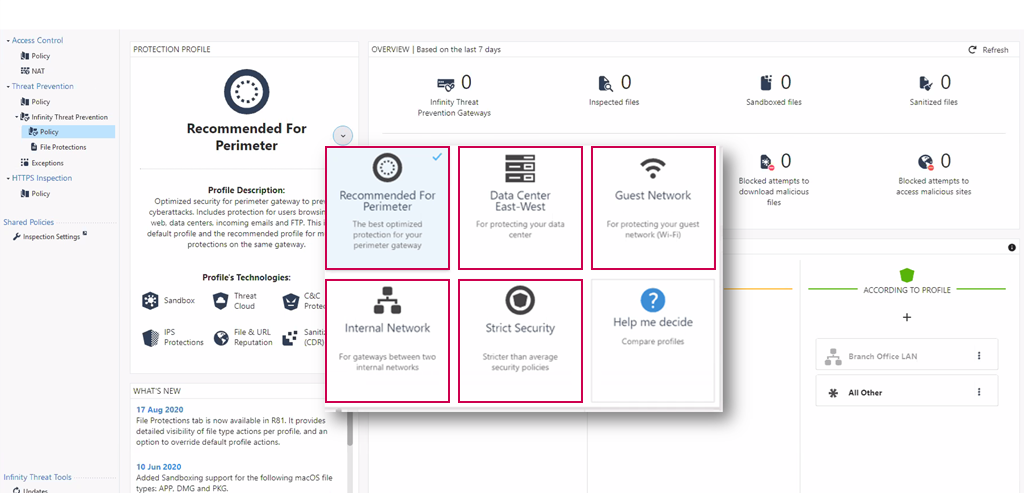

أجهزة Check Point UTM

تخدم أجهزة Check Point UTM عمليات نشر المكاتب الفرعية الصغيرة والبعيدة ، مما يوفر منعًا شاملاً للتهديدات ومرونة عالية من حيث اتصال الشبكة وكثافة المنفذ. لصد التهديدات ، فإنها توفر جدار الحماية ، و IPS ، و IPsec VPN ، ومكافحة الفيروسات / البريد العشوائي / الروبوتات ، وتصفية عناوين URL ، والتحكم في التطبيقات ، ووظائف أمان البريد الإلكتروني. تتيح تقنية منع التهديدات الخاصة بـ Check Point UTMs "النظر داخل" أنفاق SSL و TLS لاكتشاف التهديدات حتى في عمليات الإرسال المشفرة ، مما يضمن امتثال المستخدمين لسياسات أمان الشركة أثناء تصفح الإنترنت واستخدام بيانات الشركة.

إلى قائمة ميزات UTM الخاصة بها ، تضيف أجهزة Check Point نظام وضع الحماية يسمى SandBlast Zero-Day Protection ، والذي يوفر حلاً مبتكرًا لإحباط البرامج الضارة غير المعروفة وهجمات اليوم صفر والهجمات المستهدفة. يستخدم SandBlast تقنية اكتشاف جديدة تعمل على مستوى وحدة المعالجة المركزية ويمكنها تحديد التهديدات قبل أن ينشر البرنامج الضار هجومه. بدوره ، يراقب محرك محاكاة التهديد SandBlast تدفق تعليمات وحدة المعالجة المركزية للاستغلال الذي يحاول تجاوز نظام التشغيل وعناصر التحكم في أمان الأجهزة.

حل لكل حاجة

سواء كنت تدير شركة صغيرة بدون موظفين متخصصين في أمن تكنولوجيا المعلومات ، أو كنت مسؤولاً عن حماية شبكات شركة كبيرة من التهديدات العديدة الكامنة حولك ، فمن المؤكد أن قائمة منتجات UTM التي قمنا بتجميعها هنا ستوفر الخيار الصحيح لك يحتاج.

قد تكون مهتمًا أيضًا بحلول SIEM.