8 najlepszych rozwiązań do ujednoliconego zarządzania zagrożeniami (UTM) dla małych i dużych firm

Opublikowany: 2021-11-15Bezpieczeństwo IT każdego dnia staje w obliczu wielu różnych zagrożeń — od różnego rodzaju złośliwego oprogramowania infekującego punkty końcowe i serwery po skoordynowane ataki na całe sieci.

Każde zagrożenie dla systemu informatycznego wymaga określonego rozwiązania i strategii. Zwykle zmusza to firmy do dużych inwestycji w ochronę swoich podatności – im coraz bardziej zróżnicowana liczba podatności, tym większe inwestycje w bezpieczeństwo.

Nie wszystkie firmy mogą sobie pozwolić na pokrycie kosztów ochrony wszystkich stron bezpieczeństwa cybernetycznego. W rezultacie wiele firm przyjmuje (niewłaściwą) strategię zabezpieczania się na tyle, na ile pozwala na to budżet. I świadomie lub nieświadomie pozostawiają wrażliwe obszary narażone na bardzo niebezpieczne zagrożenia.

Rozwiązanie: ujednolicone zarządzanie zagrożeniami (UTM)

Unified Threat Management, czyli UTM, tradycyjnie oferował rozwiązanie dla organizacji, które nie mają zasobów – wiedzy, ludzi, pieniędzy itp. – wymaganych do ochrony wszystkich wrażliwych obszarów. UTM zapewnia pojedynczy punkt ochrony przed wszystkimi znanymi typami zagrożeń: złośliwym oprogramowaniem (wirusami, robakami, oprogramowaniem szpiegującym itp.) oraz atakami sieciowymi (odmowa usługi, phishing, wstrzyknięcie SQL itp.). Połączenie wydajności, zabezpieczeń i możliwości zapewnienia zgodności w jednej instalacji znacznie ułatwia zarządzanie bezpieczeństwem administratorom sieci, obniżając w ten sposób koszty ochrony infrastruktury IT firmy.

Z biegiem czasu rozwiązania UTM ewoluowały, aby przekraczać ograniczenia małych firm z małymi kieszeniami. A duże firmy zaczęły postrzegać je jako ekscytujące możliwości ograniczenia budżetów. Tak powstał akronim NGFW (firewall nowej generacji), który jest niczym innym jak rozwiązaniem UTM, ale przedstawianym jako coś bardziej odpowiedniego dla sieci korporacyjnych.

Jaka jest różnica między UTM a NGFW?

W praktyce nie ma istotnej różnicy między UTM a NGFW. Technologie stosowane w obu są zasadniczo takie same. Urządzenia UTM są często klasyfikowane z niższymi ocenami wydajności niż ich odpowiedniki NGFW, ale ze względów praktycznych różnice dotyczą głównie komunikatów marketingowych.

Grupa dostawców ukuła termin NGFW, aby zdefiniować klasę produktów, które zawierają wszystkie cechy UTM, ale można je umieścić w sieci korporacyjnej. Powodem nadania tym urządzeniom innej nazwy było odejście od przekonania, że urządzenie zdolne do połączenia wszystkich funkcji UTM nigdy nie osiągnęłoby standardów wydajności sieci korporacyjnych. Jednak wraz z rozwojem sprzętu zdolność tych urządzeń do osiągania prędkości wielogigabitowych zaczęła udowadniać, że są one rzeczywiście odpowiednie dla dużych przedsiębiorstw.

Bez zbędnych ceregieli spójrzmy, co mają do zaoferowania wiodący dostawcy tego typu rozwiązań bezpieczeństwa.

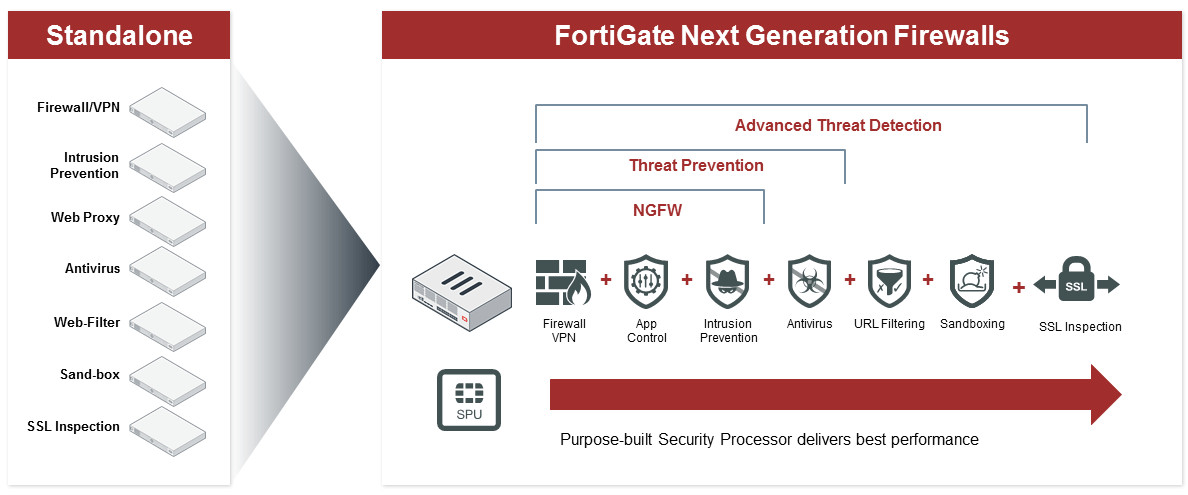

FortiGate NGFW

FortiGate to NGFW, który zawiera wszystkie możliwości UTM, ponieważ oferuje takie funkcje, jak filtrowanie treści, antywirus, filtrowanie poczty e-mail, filtrowanie stron internetowych i kontrola poczty e-mail. Jest to wysoce zalecany produkt dla organizacji, które spełniają warunek bycia małą lub średnią firmą, która ponosi wysokie ryzyko lub obsługuje bardzo krytyczne dane i musi przeprowadzić głębokie skanowanie każdego pakietu, który przekracza granice jej sieci.

Zapora sieciowa FortiGate jest wyposażona w wysoce wydajne procesory bezpieczeństwa, które optymalizują wydajność sieci, jednocześnie chroniąc sieć przed cyberatakami. Może działać w trybie transparentnym lub w trybie NAT/Route. W trybie transparentnym firewall jest instalowany pomiędzy siecią wewnętrzną a routerem, więc nie są wymagane żadne zmiany w sieci, z wyjątkiem nadania urządzeniu adresu IP zarządzania.

Tryb przezroczysty jest używany głównie, gdy konieczne jest zwiększenie ochrony sieci, ale zmiana konfiguracji sieci nie jest realną alternatywą. W trybie NAT/Route jednostka FortiGate jest instalowana jako brama lub router między dwiema sieciami. Dzięki temu NGFW może ukryć adresy IP sieci prywatnej poprzez translację adresów sieciowych (NAT).

Podczas gdy FortiGate jest odpowiednim rozwiązaniem dla małych firm bez dedykowanego personelu bezpieczeństwa IT, jego polecenia CLI są skomplikowane i nie są idealne dla początkujących.

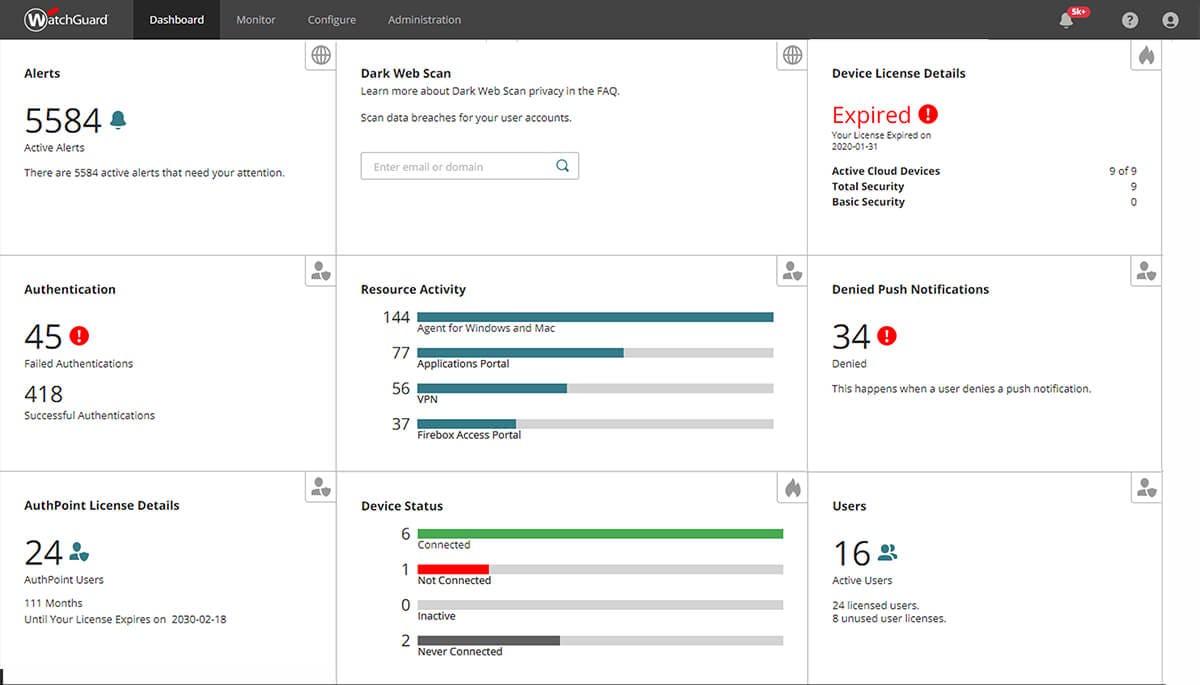

Kominek WatchGuard

Rozwiązania WatchGuard UTM Firebox oferują bezpieczeństwo klasy korporacyjnej bez kosztów i złożoności produktów przeznaczonych specjalnie dla segmentu korporacyjnego. Są zarządzane centralnie i zapewniają całkowitą widoczność sieci. Platforma UTM jest częścią ekosystemu WatchGuard Cloud, obejmującego zarządzanie punktami dostępu bezprzewodowego i rozwiązanie uwierzytelniania wieloskładnikowego (MFA).

Firebox obejmuje funkcje oczekiwane od UTM, takie jak zapora ogniowa, VPN, antywirus, filtrowanie sieci i zapobieganie włamaniom. Do tych opcji dodaje inne narzędzia bezpieczeństwa, które zapewniają pełną silną ochronę sieci i zasobów cyfrowych, między innymi inspekcję warstwy aplikacji, głęboką inspekcję pakietów, ochronę poczty e-mail, wykrywanie złośliwego oprogramowania za pomocą piaskownicy behawioralnej.

Rozwiązania Firebox obejmują kilka narzędzi analitycznych, które są stale aktualizowane (oprócz bazy danych sygnatur): nowe dane o zagrożeniach, pętle informacji zwrotnej do aktualizacji czarnych list, wykrywanie złośliwego oprogramowania na podstawie zachowań oraz uczenie maszynowe dla modeli punktacji TDR.

WatchGuard oferuje Firebox na szerokiej gamie urządzeń, a także zapewnia wirtualną wersję, która działa na ESXi lub Hyper-V. Ponadto istnieją wersje dla chmur publicznych na Amazon AWS marketplace i Azure.

Sophos UTM

Sophos UTM to modułowe urządzenie zaprojektowane w celu uproszczenia zarządzania bezpieczeństwem z intuicyjnym interfejsem, który ułatwia tworzenie zasad kontroli ryzyka i zagrożeń. Oferuje również przejrzyste i szczegółowe raporty, które zawierają wszystko, co jest potrzebne do zrozumienia stanu bezpieczeństwa sieci i poprawy jej wydajności.

Rozwiązanie wykorzystuje wielowarstwową technologię ochrony, która obejmuje zaawansowaną ochronę przed zagrożeniami (ATP), system zapobiegania włamaniom (IPS), wirtualną sieć prywatną (VPN), filtrowanie poczty e-mail i filtrowanie sieci Web. Poziom ochrony można wybrać dzięki modułowemu schematowi subskrypcji, ponieważ każda funkcja jest dostępna we wszystkich modelach urządzeń.

Użytkownicy Sophos UTM podkreślają zalety scentralizowanej integracji dla łatwego zarządzania, wraz z wysoką częstotliwością aktualizacji, która zapewnia spokój, że żadne nowe zagrożenie nie zaatakuje sieci, zanim nie będzie przed nią ochrony. Ponadto konfiguracje zapory i VPN są intuicyjne i proste. Wadami wymienianymi przez użytkowników ich rozwiązania UTM jest to, że nie jest ono kompatybilne z rozwiązaniami chmurowymi Sophos i że czas reakcji wsparcia technicznego mógłby być lepszy.

Podsumowując, dla użytkowników poszukujących prostego i skutecznego rozwiązania UTM, które łączy w sobie to, co jest potrzebne do ochrony sieci dla organizacji, które nie mają dużych budżetów na bezpieczeństwo IT, Sophos UTM jest dobrym wyborem.

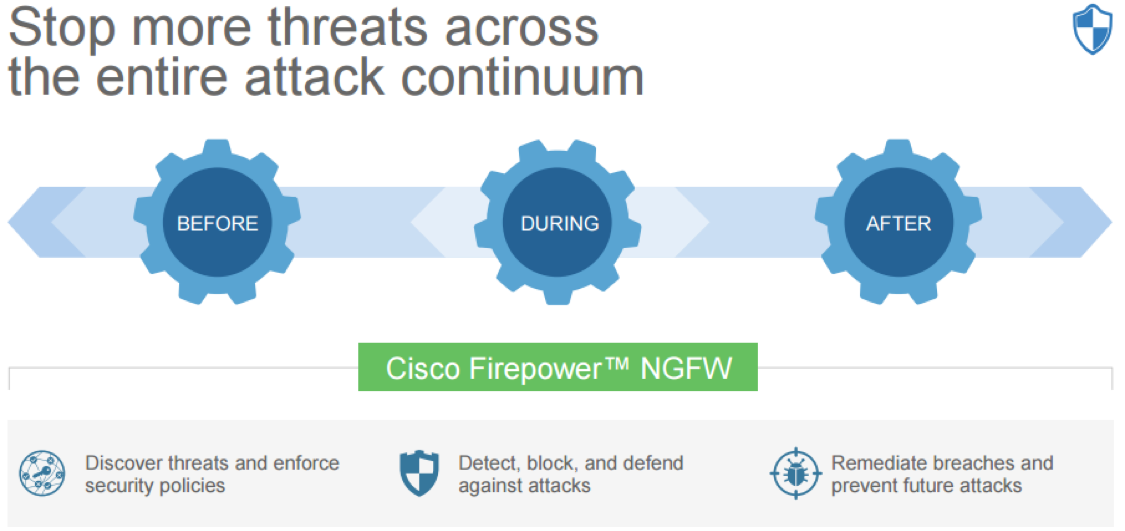

Cisco Firepower NGFW

Zapory sieciowe Cisco NGFW oferują zaawansowane funkcje ochrony przed zagrożeniami, aby sprostać różnym potrzebom — od małych biur lub oddziałów po wysokowydajne centra danych i dostawców usług. Urządzenia te są dostępne w szerokiej gamie modeli, w tym w wersjach wirtualnych – zwanych Firepower NGFW – dostępnych dla infrastruktur chmurowych.

Zaawansowane możliwości ochrony przed zagrożeniami Cisco NGFW obejmują IPS nowej generacji (NGIPS), analizę bezpieczeństwa (SI), zaawansowaną ochronę przed złośliwym oprogramowaniem (AMP), filtrowanie adresów URL, widoczność i kontrolę aplikacji (AVC) oraz elastyczne możliwości VPN. Inspekcja zaszyfrowanego ruchu oferowana przez Cisco w ramach NGFW automatycznie klasyfikuje zagrożenia, szybko ustalając priorytety zagrożeń i zmniejszając ilość rejestrowanych zdarzeń.

Elastyczność konfiguracji tych urządzeń pozwala na ich wdrażanie w klastrach, które osiągają wyższą wydajność wraz z wysoką dostępnością i skalowalnością (zarówno w górę, jak i w dół). Integracja z Cisco Defense Orchestrator (CDO) ujednolica zarządzanie zaporami fizycznymi i wirtualnymi, zmniejszając zapotrzebowanie na zasoby administracyjne.

Koszty urządzeń Firepower NGFW są wysokie w porównaniu z rozwiązaniami UTM dla bardziej ograniczonych środowisk. Jednak ci, którzy używają ich w branżach zajmujących się wysoce wrażliwymi informacjami, w których naruszenie bezpieczeństwa może kosztować miliony dolarów, twierdzą, że ich ceny są okazją.

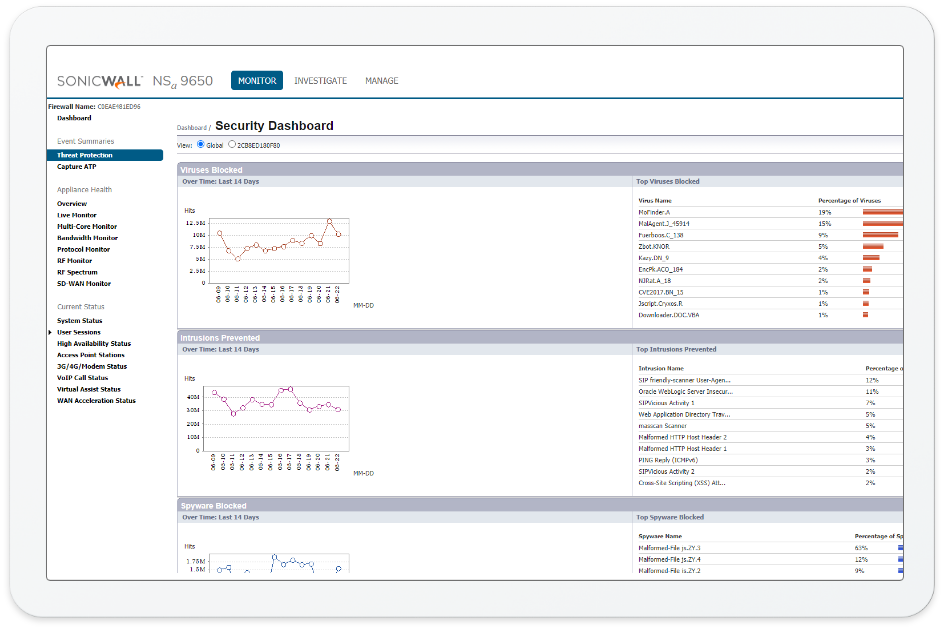

SonicWall TZ NGFW

Zapory nowej generacji SonicWall TZ w małych obudowach zostały zaprojektowane specjalnie z myślą o potrzebach przedsiębiorstw i średnich firm, zapewniając im rozwiązanie bezpieczeństwa klasy korporacyjnej, które pozwala uniknąć złożoności zwykle kojarzonych z takimi rozwiązaniami. Urządzenia SonicWall TZ działają jako urządzenia zabezpieczające warstwy siódmej, skoncentrowane na zapobieganiu wszelkiego rodzaju cyberatakom, oferując zaawansowane funkcje, takie jak kontrola aplikacji, filtrowanie sieci i zaawansowany routing.

SonicWall TZ oferują łatwą instalację i konfigurację, a po uruchomieniu zapewniają uproszczone i scentralizowane zarządzanie. Dzięki opartej na chmurze usłudze piaskownicy Capture Advanced Threat Protection (ATP) moduły NGFW firmy SonicWall mogą wykrywać zaawansowane zagrożenia, takie jak ataki szyfrowane. Dodają opcjonalne funkcje, takie jak obsługa PoE/PoE+ i Wi-Fi 802.11ac, zapewniając ujednolicone bezpieczeństwo sieci przewodowych i bezprzewodowych.

Niektórzy użytkownicy SonicWall TZ NGFW twierdzą, że nie wszystkie funkcje działają tak, jak powinny, mają skutki uboczne lub nieudokumentowaną funkcjonalność, co zmusza ich do poświęcenia dużej ilości czasu na rozwiązywanie problemów, które powinny być prostsze. Zwracają jednak uwagę, że minimalizują czas potrzebny na wdrożenie rozbudowanej polityki bezpieczeństwa. Ich narzędzia diagnostyczne (przechwytywanie pakietów, odpowiedź pakietów, raportowanie przepływu aplikacji itp.) znacznie ułatwiają rozwiązywanie problemów związanych z bezpieczeństwem.

Barracuda CloudGen

Barracuda CloudGen jest podstawą systemu Total Threat Protection firmy. CloudGen UTM oferuje uproszczoną administrację za pośrednictwem interfejsu internetowego i bezpłatne scentralizowane zarządzanie w chmurze. Jego podstawowe funkcje obejmują zaporę ogniową, kontrolę aplikacji, IPS, antywirus (sieć, poczta i FTP w trybie proxy lub z pojedynczym tranzytem), filtrowanie adresów URL na bazie bramy (również w trybie proxy lub z pojedynczym tranzytem), przechwytywanie SSL i inspekcja, serwer proxy z pamięcią podręczną, nieograniczona wirtualna sieć prywatna (VPN) typu site-to-site i klient-lokacja oraz filtrowanie spamu.

Niektóre aspekty, które odróżniają rozwiązanie Barracudy od innych podobnych produktów, to implementacja protokołów SCADA i sterowania przemysłowego, oprócz protokołu Tunnel Independent Network Architecture i CudaLaunch (wieloplatformowa aplikacja VPN do zautomatyzowanych wdrożeń w systemach Windows, macOS, iOS i Android). ).

Barracuda oferuje swoje produkty UTM jako urządzenia fizyczne, od małych komputerów stacjonarnych po duże urządzenia do montażu w szafie 2U. Istnieją również wersje dostarczane jako urządzenia wirtualne dla VMware, Microsoft Hyper V, KVM, Citrix Zen, Open Xen, a wreszcie jako usługa w chmurze dla AWS, Microsoft Azure i Google Cloud Platform.

Jałowiec SRX

Urządzenia SRX firmy Juniper zapewniają wysokowydajne rozwiązanie bezpieczeństwa sieci dla dużych dostawców usług internetowych, którzy potrzebują zaawansowanych funkcji routingu i zabezpieczeń. Zawiera wszystkie funkcje NGFW, takie jak głębokie skanowanie pakietów i IPS. Ze względu na swój koszt i złożoność konfiguracji nie jest odpowiedni dla mniejszych firm, które nie mają określonych zasobów do zarządzania bezpieczeństwem swojej infrastruktury.

Firma oferuje swoje NGFW jako urządzenia fizyczne lub wirtualne, przy czym obie alternatywy są odpowiednie do obsługi konfiguracji aktywnych lub rezerwowych, gdy są częścią infrastruktury o wysokiej dostępności. Jego użytkownicy podkreślają jego zdolność do radzenia sobie w praktycznie każdej sytuacji, na którą jest narażony: od spełniania podstawowych funkcji routera dla oddziałów po stanowe zapory ogniowe, zdolne do monitorowania pełnego stanu aktywnych połączeń sieciowych.

Aby jeszcze bardziej zwiększyć swoją wydajność jako bramek brzegowych, urządzenia Juniper SRX UTM obsługują zaawansowane funkcje protokołu Border Gateway (BGP), który umożliwia komunikację równorzędną i wymianę informacji o routingu między systemami autonomicznymi. Jeśli chodzi o narzędzia administracyjne i konfiguracyjne, graficzny interfejs użytkownika (GUI) jest raczej prosty, podczas gdy CLI jest bardzo łatwy w użyciu i bardzo ceniony przez użytkowników.

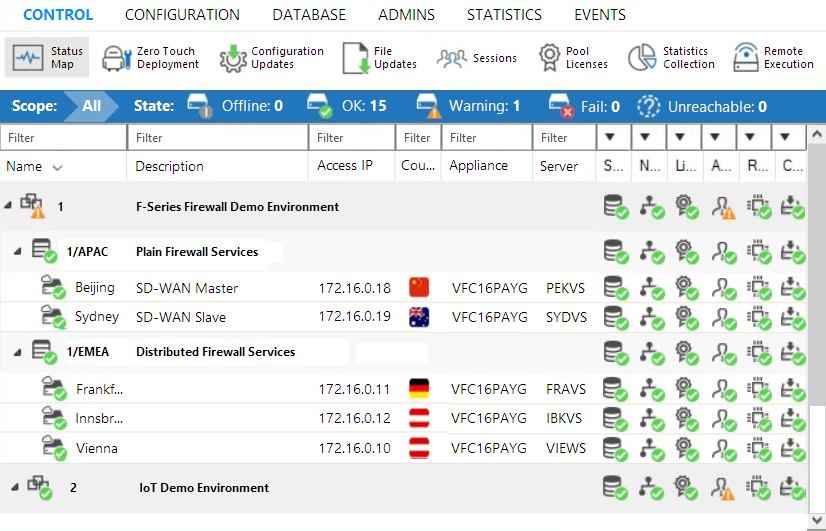

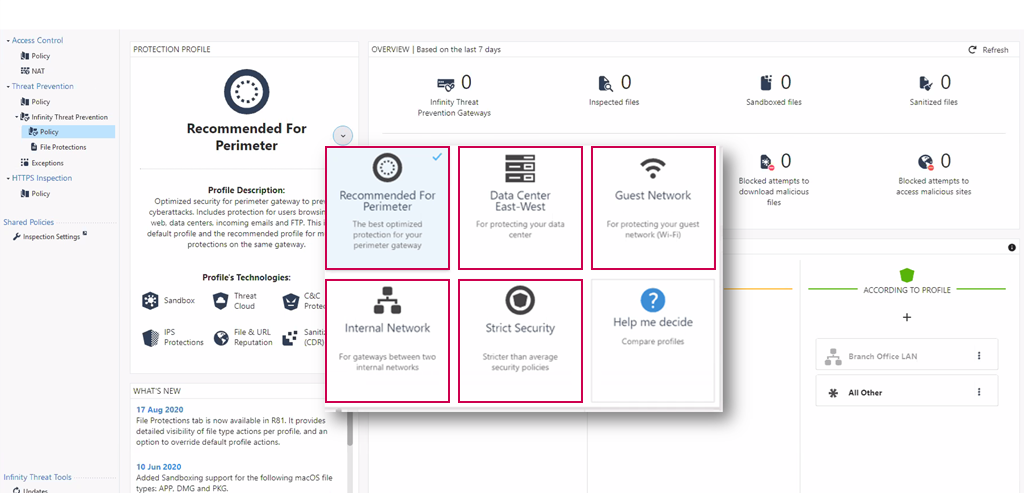

Urządzenia Check Point UTM

Urządzenia Check Point UTM obsługują wdrożenia w małych i zdalnych oddziałach, oferując kompleksowe zapobieganie zagrożeniom i wysoką elastyczność zarówno w zakresie łączności sieciowej, jak i gęstości portów. Aby odeprzeć zagrożenia, oferują zaporę ogniową, IPS, IPsec VPN, antywirus/spam/boty, filtrowanie adresów URL, kontrolę aplikacji i zabezpieczenia poczty e-mail. Technologia Threat Prevention firmy Check Point UTM pozwala im „zaglądać do wnętrza” tuneli SSL i TLS w celu wykrywania zagrożeń nawet w szyfrowanych transmisjach, zapewniając, że użytkownicy przestrzegają firmowych zasad bezpieczeństwa podczas surfowania po Internecie i korzystania z danych firmowych.

Do swojego menu funkcji UTM urządzenia Check Point dodają schemat sandboxingu o nazwie SandBlast Zero-Day Protection, który zapewnia innowacyjne rozwiązanie do udaremniania nieznanego złośliwego oprogramowania, ataków typu zero-day i ataków ukierunkowanych. SandBlast wykorzystuje nową technologię wykrywania, która działa na poziomie procesora i może identyfikować zagrożenia, zanim złośliwe oprogramowanie przeprowadzi atak. Z kolei silnik emulacji zagrożeń SandBlast monitoruje strumień instrukcji procesora pod kątem exploitów, które próbują ominąć kontrolę bezpieczeństwa systemu operacyjnego i sprzętu.

Rozwiązanie na każdą potrzebę

Niezależnie od tego, czy prowadzisz małą firmę bez wyspecjalizowanego personelu ds. bezpieczeństwa IT, czy jesteś odpowiedzialny za ochronę sieci dużej firmy przed wieloma czającymi się zagrożeniami, lista produktów UTM, którą tutaj zebraliśmy, z pewnością zapewni właściwy wybór dla Ciebie. wymagania.

Możesz być również zainteresowany rozwiązaniami SIEM.