15 دليل لأفضل ممارسات أمان DevOps

نشرت: 2021-06-08وفقًا لبحث أجرته شركة Verizon ، كان ما يقرب من 58٪ من الشركات العام الماضي ضحية لاختراق البيانات ، ومن بينها ، حدث 41٪ بسبب ثغرات البرامج. بسبب هذه الانتهاكات ، يمكن للمنظمات أن تخسر ملايين الدولارات وحتى سمعتها في السوق.

ولكن حدث الكثير من التحديث في منهجيات تطوير التطبيقات. تتبع المنظمات اليوم مبادئ DevOps وأدواتها لتطوير تطبيق أو برنامج. في نهج DevOps ، لا يتم تسليم التطبيق الكامل دفعة واحدة ، بل يتم تطويره وتسليمه بشكل متكرر. وفي بعض الحالات ، تحدث عمليات الإطلاق أيضًا يوميًا. لكن العثور على مشكلات أمنية في الإصدارات اليومية ليس بالمهمة السهلة. وهذا هو السبب في أن الأمان هو أحد أهم العوامل في عملية DevOps.

كل فريق يعمل على تطوير التطبيق ، مثل التطوير والاختبار والعمليات والإنتاج ، مسؤول عن اتخاذ التدابير الأمنية اللازمة لضمان عدم وجود أي ثغرات في التطبيق ، مما يؤدي إلى خرق أمني. في هذه المقالة ، سأتحدث عن أفضل ممارسات DevOps Security لتطوير التطبيقات ونشرها بشكل آمن.

تنفيذ نموذج DevSecOps

DevSecOps هو مصطلح شائع آخر في مجال DevOps. إنها الممارسة الأمنية الأساسية في الطلاق التي بدأت كل مؤسسة تكنولوجيا المعلومات في تطبيقها. كما يوحي الاسم ، فهو مزيج من التطوير والأمان والعمليات .

DevSecOps هي منهجية لاستخدام أدوات الأمان في دورة حياة DevOps. لذلك ، منذ بداية تطوير التطبيق ، يجب أن يكون الأمان جزءًا منه. يساعد تكامل عملية DevOps مع الأمان المؤسسات على إنشاء تطبيقات آمنة خالية من الثغرات الأمنية. تساعد هذه المنهجية أيضًا في إزالة الصوامع بين عمليات التطوير وفرق الأمان في المؤسسة.

فيما يلي بعض الممارسات الأساسية التي يجب عليك تنفيذها في نموذج DevSecOps:

- استخدم أدوات الأمان مثل Snyk و Checkmarx في خط أنابيب تكامل التطوير.

- يجب تقييم جميع الاختبارات الآلية من قبل خبراء أمنيين.

- يجب أن تتعاون فرق التطوير والأمن في إنشاء نماذج للتهديد.

- يجب أن يكون لمتطلبات الأمان أولوية عالية في تراكم المنتج.

- يجب مراجعة جميع السياسات الأمنية للبنية التحتية قبل النشر.

راجع الكود بحجم أصغر

يجب عليك مراجعة الكود بحجم أصغر. لا تقم أبدًا بمراجعة الكود الضخم ، ولا تقوم بمراجعة التطبيق بالكامل دفعة واحدة ، فسيكون ذلك خطأ. راجع الرموز في أجزاء وأجزاء حتى تتمكن من مراجعتها بشكل صحيح.

تنفيذ عملية إدارة التغيير

يجب عليك تنفيذ عملية إدارة التغيير.

الآن ، عندما تحدث تغييرات في التطبيق الذي هو بالفعل في مرحلة النشر ، لا تريد أن يستمر المطورون في إضافة رمز إليه أو إضافة ميزات أو إزالتها. لذلك ، فإن الشيء الوحيد الذي يمكن أن يساعدك في هذه المرحلة هو تنفيذ عملية إدارة التغيير.

لذلك يجب أن يمر كل تغيير يجب إجراؤه على التطبيق بعملية إدارة التغيير. بمجرد الموافقة عليه ، يجب السماح للمطور بإجراء تغيير.

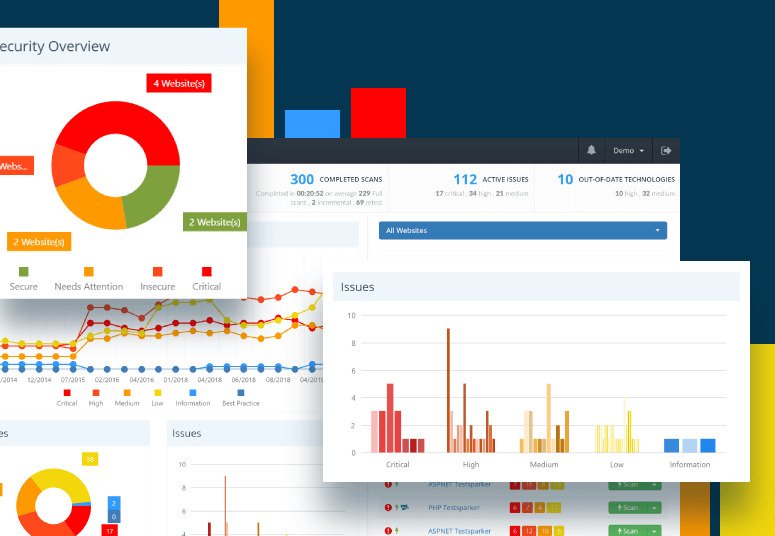

استمر في تقييم التطبيقات في الإنتاج

غالبًا ما تنسى المؤسسات الأمان عندما يكون التطبيق قيد الإنتاج.

يجب عليك مراجعة التطبيق بشكل مستمر. يجب عليك الاستمرار في مراجعة الكود الخاص به وإجراء اختبارات أمنية دورية للتأكد من عدم وجود ثغرات أمنية جديدة.

يمكنك الاستفادة من برامج الأمان المستمرة مثل Netsparker و Probely و Intruder.

تدريب فريق التطوير على الأمن

في إرشادات الأمان ، يجب عليك أيضًا تدريب فريق التطوير على أفضل ممارسات الأمان.

لذلك ، على سبيل المثال ، إذا انضم مطور جديد إلى الفريق ولا يعرف عن حقن SQL ، فعليك التأكد من أن المطور على دراية بما هو حقنة SQL ، وما يفعله ، ونوع الضرر الذي يمكن أن يتسبب فيه سبب للتطبيق. قد لا ترغب في الخوض في التفاصيل الفنية لهذا. ومع ذلك ، لا يزال يتعين عليك التأكد من تحديث فريق التطوير بإرشادات معايير الأمان الجديدة وأفضل الممارسات على المستوى الواسع.

هناك الكثير من دورات أمان الويب لتتعلمها.

تطوير العمليات الأمنية وتنفيذها

لا يمكن تشغيل الأمان نفسه بدون عمليات ، فأنت بحاجة إلى عمليات أمان محددة في مؤسستك ثم تنفيذها.

وبعد التنفيذ ، ستكون هناك احتمالات بأنك ستضطر إلى مراجعة العمليات لأن بعض الأشياء لم تعمل كما هو متوقع أو كانت العملية معقدة للغاية. قد يكون هناك أي سبب ، لذلك قد تضطر إلى تعديل عمليات الأمان هذه.

ولكن مهما تم القيام به ، عليك التأكد من أنه بعد التنفيذ ، تتم مراقبة ومراجعة العمليات الأمنية.

تنفيذ وفرض حوكمة الأمن

يجب أن يكون تنفيذ وفرض سياسات الحوكمة في المؤسسة أمرًا مهمًا للغاية إذا كنت ترغب في تنفيذ أفضل ممارسات الأمان لدى DevOps. يجب عليك إنشاء سياسات الحوكمة هذه ، والتي يجب اتباعها من قبل جميع الفرق التي تعمل على تطوير التطبيق ، مثل التطوير والأمان والعمليات وما إلى ذلك.

يجب أن يفهم كل موظف هذه السياسات بوضوح ، لذلك يجب أن تكون هذه السياسات شفافة للغاية. تحتاج إلى مراقبة التزام موظفي مؤسستك بسياسات الحوكمة.

معايير التشفير الآمن

يركز المطورون بشكل أساسي على بناء وظائف التطبيق ويفقدون معلمات الأمان ، لأن هذه ليست من أولوياتهم. ولكن مع تزايد التهديدات السيبرانية هذه الأيام ، تحتاج إلى التأكد من أن فريق التطوير لديك على دراية بأفضل ممارسات الأمان أثناء الترميز للتطبيق.

يجب أن يكونوا على دراية بأدوات الأمان التي يمكن أن تساعدهم في تحديد الثغرات الأمنية في التعليمات البرمجية الخاصة بهم أثناء تطويرها بحيث يمكن للمطورين تعديل الكود على الفور وإصلاح الثغرات الأمنية.

استخدم DevOps Security Automation Tools

يجب أن تبدأ في استخدام أدوات أتمتة الأمان في عمليات DevOps لتجنب العمل اليدوي.

قم بإحضار أدوات الأتمتة إلى الصورة بحيث لا يمكنك إجراء الاختبار باستخدام أدوات الأتمتة فحسب ، بل يمكنك أيضًا إنشاء اختبارات قابلة للتكرار مقابل أحد التطبيقات. باستخدام الأدوات الآلية لتحليل الكود ، والإدارة السرية ، وإدارة التكوين ، وإدارة الثغرات الأمنية ، وما إلى ذلك ، ستطور منتجات آمنة بسهولة.

تنفيذ تقييم الضعف

يجب عليك تنفيذ تقييم الثغرات الأمنية لتحديد نقاط الضعف في التطبيق وإزالتها قبل نشرها في بيئة الإنتاج.

يجب القيام بذلك بشكل متكرر ، ومهما كانت الثغرات الأمنية التي تم العثور عليها ، يحتاج فريق التطوير إلى العمل على التعليمات البرمجية لإصلاحها. هناك العديد من أدوات فحص وإدارة الثغرات الأمنية المتاحة والتي يمكنك استخدامها لتحديد نقاط الضعف في التطبيق.

تنفيذ إدارة التكوين

يجب عليك أيضًا تنفيذ إدارة التكوين.

تعد عملية إدارة التغيير ، التي غطيتها سابقًا ، أيضًا جزءًا من إدارة التكوين. لذلك ، تحتاج إلى التأكد من التكوين الذي تتعامل معه ، والتغييرات التي تحدث في التطبيق ، ومن الذي يصرح بها ويوافق عليها. كل هذا سوف يندرج تحت إدارة التكوين.

تطبيق نموذج الامتياز الأقل

في أفضل ممارسات أمان DevOps ، تتمثل إحدى قواعد الإبهام الحاسمة في استخدام نموذج الامتياز الأقل. لا تعطي امتيازات لأي شخص أكثر مما هو مطلوب.

على سبيل المثال ، إذا كان المطور لا يطلب الوصول إلى ROOT أو المسؤول ، فيمكنك تعيين وصول عادي للمستخدم حتى يتمكن من العمل على وحدات التطبيق الضرورية.

افصل شبكة DevOps

يجب عليك تطبيق تجزئة الشبكة في المنظمة.

يجب ألا تعمل أصول المؤسسة مثل التطبيقات والخوادم والتخزين وما إلى ذلك على نفس الشبكة ، مما يؤدي إلى نقطة فشل واحدة. إذا تمكن أحد المتسللين من الدخول إلى شبكة مؤسستك ، فسيكون المتسلل قادرًا على التحكم في جميع أصول المؤسسة. لذلك لكل وحدة منطقية ، يجب أن يكون لديك شبكة منفصلة.

على سبيل المثال ، يجب أن تعمل بيئة التطوير وبيئة الإنتاج على شبكات مختلفة ، معزولة عن بعضها البعض.

يمكنك أيضًا الاستفادة من حلول شبكة Zero-Trust.

استخدم مدير كلمات المرور

لا تقم بتخزين أوراق الاعتماد في Excel. بدلاً من ذلك ، استخدم مدير كلمات المرور المركزي.

تحت أي ظرف من الظروف ، يجب مشاركة كلمات المرور الفردية بين المستخدمين. سيكون من الأفضل تخزين بيانات الاعتماد في مكان آمن ومركزي حيث يمكن فقط للفريق الضروري الذي لديه حق الوصول إليه إجراء مكالمات API واستخدام بيانات الاعتماد هذه.

تنفيذ التدقيق والمراجعة

يجب عليك أيضًا تنفيذ التدقيق والمراجعة بشكل مستمر. يجب أن تكون هناك عمليات تدقيق منتظمة لرمز التطبيق وبيئة عمليات الأمان والبيانات التي يتم تجميعها.

استنتاج

هذه بعض أفضل ممارسات أمان DevOps المهمة التي يجب على المؤسسة اتباعها لإنشاء تطبيقات وبرامج آمنة. سيؤدي تنفيذ ممارسات الأمان مع عملية DevOps إلى توفير الملايين للمؤسسة. لذلك ، ابدأ في تطبيق ممارسات الأمان المذكورة في هذه المقالة للحصول على إصدارات آمنة وسريعة من التطبيق.