Botnets sind eine wachsende Bedrohung für Ihr Unternehmen: Hier ist der Grund

Veröffentlicht: 2020-10-28Cyberkriminellen steht heute eine Vielzahl von Tools zur Verfügung. Eines der grundlegendsten und gefährlichsten Tools ist das Botnet.

Fast alle Cyberangriffe nutzen heute Botnets in der einen oder anderen Form. Sogar Angriffen, die direkt von einem menschlichen Hacker durchgeführt werden, wie z. B. manuelle Penetrationsversuche, gehen normalerweise Botnets voraus, die das Zielnetzwerk sondieren und Schwachstellenscans durchführen. Daher ist es wichtig, dass Führungskräfte verstehen, wie Botnets funktionieren und wie sie ihre Netzwerke dagegen verteidigen können.

Was ist ein Botnetz?

Wie der Name schon sagt, ist ein Botnet ein Netzwerk von Bots.

„Bot“ ist eine Abkürzung für Web-Roboter, auch bekannt als „Internet-Bot“ oder „www-Roboter“. Ein Bot ist eine Softwareanwendung, die automatisch Aktivitäten ausführt, die sonst ein Mensch tun würde. Bots sind heute weit verbreitet, da ein Bot viele Aktivitäten schneller und in größerem Umfang als ein Mensch ausführen kann.

Nicht alle Bots sind schlecht. Tatsächlich gibt es verschiedene Arten von Bots, darunter viele gute Bots, die auf den meisten Websites willkommen sind. Suchmaschinen-Spider und Web-Shopping-Engines sind wahrscheinlich die häufigsten Beispiele für gute Bots.

Botnets bestehen jedoch aus feindlichen Bots; bösartige Softwareprogramme, die in einem großen Netzwerk kompromittierter Geräte ausgeführt werden. Jeder Bot kommuniziert regelmäßig mit einem zentralen C&C-Server (Command and Control); Auf diese Weise kontrolliert der Hacker das Botnetz und erteilt den Bots Anweisungen, die ihm verschiedene Angriffe befehlen. Die Besitzer der kompromittierten Geräte, auf denen die Bots ausgeführt werden, sind sich normalerweise nicht bewusst, dass dies geschieht.

Botnets können nach den Gerätetypen kategorisiert werden, auf denen sie ausgeführt werden. Die leistungsstärksten Botnets sind in der Regel große Netzwerke von PCs. Hacker bauen diese Netzwerke auf, indem sie bösartige Software auf den Maschinen installieren; Eine gängige Methode ist das Versenden von Spam-E-Mails, die einen Trojaner-Anhang oder vielleicht einen feindlichen Link enthalten, der, wenn er angeklickt wird, zur Installation des Bot-Programms führt. Wie auch immer es aufgebaut ist, ein Botnetz, das auf infizierten PCs läuft, ist ein sehr begehrtes Werkzeug für Hacker, da die zugrunde liegenden PCs über eine Vielzahl von Fähigkeiten verfügen.

Am anderen Ende des Spektrums befinden sich Botnetze, die aus Geräten des Internets der Dinge (IoT) bestehen. In den letzten Jahren sind viele mit dem Internet verbundene „intelligente“ Geräte auf den Markt gekommen: alles von Thermostaten über Türklingeln bis hin zu Überwachungskameras. Leider verfügen viele dieser Geräte nicht über eine robuste Sicherheit, und Hacker konnten unzählige von ihnen kompromittieren, sie versklaven und in riesige Botnets integrieren.

Da IoT-Geräte viel einfacher und in ihren Fähigkeiten viel eingeschränkter sind als PCs, sind IoT-Botnets zu weniger komplexen Angriffen fähig als PC-basierte Botnets. Zum Beispiel haben die meisten IoT-Geräte keine E-Mail-Software, während die meisten PCs eine haben; Daher können PC-Botnets in riesigen Spam-E-Mail-Kampagnen verwendet werden, während IoT-Botnets dies nicht können.

Was jedoch an Qualität fehlt, kann durch Quantität kompensiert werden; Einige IoT-Botnetze sind riesig und enthalten Hunderttausende von versklavten Geräten. Diese Netzwerke werden in der Regel für einfachere volumetrische Angriffe wie DDoS verwendet, bei denen die Menge des generierten Datenverkehrs das Hauptmerkmal des Angriffs ist.

Für welche Arten von Angriffen können Botnets eingesetzt werden?

Botnetze werden heute für viele verschiedene Arten von Angriffen verwendet. Hier sind einige der häufigsten.

DDoS (Distributed Denial of Service)

Bei einem DDoS-Angriff generiert ein Botnetz große Mengen an Datenverkehr, die alle auf ein Ziel gerichtet sind. Das Ziel des Hackers ist es, eine überwältigende Menge an eingehenden HTTP-Anforderungen an die Zielseite oder Webanwendung zu senden, um sie für die beabsichtigten Benutzer nicht verfügbar zu machen. Das ideale Ergebnis (aus Sicht des Hackers) besteht darin, das Ziel vollständig zum Absturz zu bringen und es offline zu schalten.

Allerdings würde auch eine stark verschlechterte Leistung als Erfolg gewertet werden. Moderne DDoS-Angriffe können ein erstaunliches Volumen erreichen; Während dieser Artikel geschrieben wird, ist der aktuelle Rekord ein 2,3-Tbit/s-Angriff, der auf eine Organisation abzielte, die Amazon Web Services nutzt. Zweifellos wird dieser Rekord bald durch einen noch größeren Angriff gebrochen.

Spam

In den frühen Tagen des Internets verwendeten E-Mail-Spammer eine kleine Anzahl von Computern, um riesige Mengen an Nachrichten zu versenden. Sicherheitsfirmen passten sich an und begannen, die IP-Adressen dieser Computer zu veröffentlichen, was es Sicherheitssoftware erleichterte, sie zu blockieren.

Heute vermeiden Spammer dies, indem sie stattdessen große Botnets verwenden, um ihre Ziele zu erreichen. Jedes versklavte Gerät sendet relativ wenige Nachrichten, was es für Sicherheitsorganisationen viel schwieriger macht, die Quellen einer Spam-Kampagne zu identifizieren. Die Größe des Botnetzes bedeutet jedoch, dass der Spammer in kurzer Zeit Tausende oder sogar Millionen von Nachrichten versenden kann. Außerdem können einige Botnets dies nicht nur mit E-Mails tun, sondern auch SMS-Spam generieren.

Schwachstellen-Scans

Botnets führen Schwachstellen-Scans durch; Sie untersuchen systematisch Netzwerke über das Internet und suchen nach Systemen mit bekannten Schwachstellen, die noch nicht gepatcht wurden. Wenn ausnutzbare Systeme gefunden werden, folgen Hacker direkten Angriffsversuchen und anderen Angriffen.

Malware-Installation

Manchmal folgt auf einen Schwachstellenscan kein menschliches Eingreifen. Bei einigen Arten von Schwachstellen wird ein Botnetz verwendet, um die anfälligen Systeme zu besuchen und sie mit Malware zu infizieren, wenn eine große Anzahl potenzieller Opfer gefunden wird. Beliebte Optionen sind hier Ransomware, oder für einzelne Computer wird manchmal die Bot-Software installiert, die jeden neuen Computer in das Botnet aufnimmt.

SEO-Links und Content-Spam

Websites und Webanwendungen, die benutzergenerierte Inhalte (wie Produktbewertungen, Kommentare usw.) akzeptieren, werden häufig von Botnets heimgesucht. Die Bots erstellen gefälschte Konten und versuchen dann, unechte „Inhalte“ hinzuzufügen, z. B. kleine Textblöcke, die Backlinks zu einer bestimmten Website enthalten. Das Hauptziel des Hackers besteht darin, die Sichtbarkeit der verlinkten Site in den Suchmaschinen zu erhöhen und vielleicht sogar einige Besucher zu gewinnen, die direkt ankommen, indem sie diesen Links von der betroffenen Webanwendung folgen.

Kontoübernahmen

Wenn Hacker in große Websites eindringen, ernten sie oft Tausende von Anmeldeinformationen wie Kombinationen aus Benutzernamen und Passwörtern. Sie wissen, dass viele Menschen leider immer noch die gleichen Zugangsdaten auf vielen verschiedenen Websites verwenden. Sobald Hacker eine Liste mit Kontoanmeldeinformationen von einer Website erhalten, werden sie daher versuchen, sich mit den gestohlenen Anmeldeinformationen bei vielen anderen Websites anzumelden.

Diese Credential Stuffing ist sehr verbreitet; Ein Botnetz besucht eine hochkarätige Website, auf der Hacker Konten übernehmen wollen, und systematisch gestohlene Zugangsdaten in das Anmeldeformular der Website „stopfen“. Normalerweise sind zumindest einige dieser Anmeldeversuche erfolgreich, was bedeutet, dass der Angreifer dann die Kontrolle über diese Konten auf der neuen Website übernehmen kann. Das Botnetz ist ein wesentlicher Bestandteil dieses Prozesses, da es normalerweise viele tausend oder sogar Millionen systematischer Anmeldeversuche umfasst, die die Kapazität eines menschlichen Angreifers übersteigen würden.

Zahlungskartenbetrug

Bedrohungsakteure verwenden Botnets, um gestohlene Zahlungskarten zu validieren. Bots stecken die Kartennummern in Webanwendungen, um zu sehen, ob sie akzeptiert oder abgelehnt werden. Eine ähnliche Technik wird verwendet, um neue Karten zu entdecken; Bots durchlaufen potenzielle Nummern und geben sie in Webanwendungen ein. Dies ist ein grober, aber effektiver Weg, um zusätzliche Karten zu stehlen, die dem Angreifer zuvor unbekannt waren.

Scraping und Datendiebstahl

Hacker verwenden Botnets, um Websites und Webanwendungen zu kratzen und Daten für verschiedene illegale Zwecke zu kopieren. In einigen Branchen (z. B. E-Commerce, Versicherungen und einigen anderen) sind Preisdaten wertvolle Informationen; Tatsächlich stellen zwielichtige Unternehmen manchmal Bedrohungsakteure ein, um die Websites von Konkurrenten zu durchsuchen, um es zu erhalten. In anderen Branchen wie der Datenaggregation verkaufen Unternehmen den Zugang zu Inhalten, und Botnet-Scraping ist eine direkte Bedrohung für das Geschäftsmodell.

Anwendungsmissbrauch

Bedrohungsakteure verwenden Botnets häufig für hochspezialisierte Zwecke, die auf die anvisierte Organisation zugeschnitten sind. Ein häufiges Beispiel ist die Bestandsverweigerung , bei der ein Botnetz verwendet wird, um auf eine kommerzielle Website oder mobile Anwendung zuzugreifen und einen Kaufvorgang zu starten, ohne die Transaktion jemals abzuschließen. Dadurch können Artikel für eine bestimmte Zeit aus dem Inventar entfernt werden, was tatsächlichen Kunden die Möglichkeit verweigert, sie zu kaufen. Zusammen mit den entgangenen Einnahmen aus den verhinderten Verkäufen kann dies zusätzliche Probleme für das Opfer verursachen.

Es ist üblich, dass Botnets Reise-Websites und -Anwendungen angreifen. Die Bots fragen Flugpläne ab und beginnen mit der Reservierung – wodurch die Sitzplätze für eine festgelegte Zeit, normalerweise 10 oder 15 Minuten, aus dem Bestand entfernt werden –, kaufen jedoch niemals Tickets. Dadurch werden nicht nur zu einem bestimmten Zeitpunkt viele Sitzplätze aus dem verfügbaren Bestand entfernt, sondern es können auch hohe Datensuchgebühren für die Reisewebsite anfallen.

Viele Reise-Websites verlassen sich auf externe Daten-Feeds für Flugplaninformationen und zahlen pro Abfrage. Somit fügt die Bot-Aktivität dem Ziel direkten finanziellen Schaden zu.

Warum sind Botnet-Angriffe heute so verbreitet?

Jeder, der sich mit Cybersicherheit befasst, weiß, dass eine robuste Verteidigung gegen feindliche Bots heutzutage unerlässlich ist. Die oben beschriebenen Botnet-Angriffe kommen sehr häufig vor.

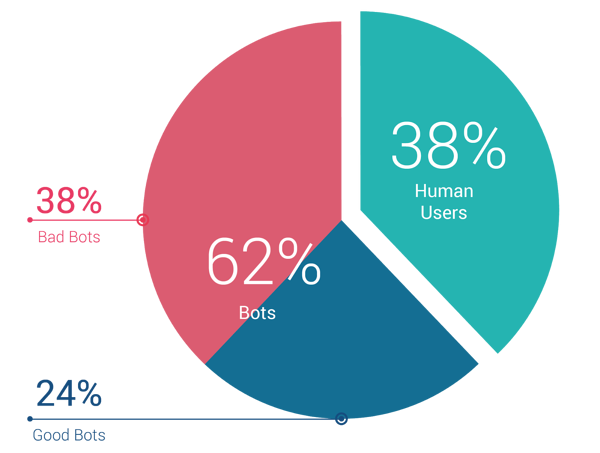

Bots machen heute fast zwei Drittel des Webverkehrs aus. Einige sind gute Bots, wie zum Beispiel Suchmaschinen-Spider. Der Rest – mehr als die Hälfte aller Bots – ist feindselig. Quelle: Von Reblaze verarbeiteter Datenverkehr (über acht Milliarden HTTP/S-Anfragen pro Tag)

Dafür gibt es viele Gründe. Botnets sind weit verbreitet und es werden ständig neue gebaut. Cyberkriminelle nutzen Botnets, weil sie notwendig sind. Ohne sie wären die meisten der zuvor beschriebenen Angriffe nicht möglich.

Zu den heutigen Bedrohungsakteuren gehört alles, von Ringen der organisierten Kriminalität in Russland bis hin zu staatlich geförderten Hackern in China. Die meisten Hacker sind raffiniert und hochqualifiziert; viele sind auch gut finanziert. Sie werden alle Werkzeuge verwenden, die notwendig sind, um ihre Ziele zu erreichen. Daher werden immer größere und bessere Botnets aufgebaut.

Sie sind für Hacker profitabel

Ein Bedrohungsakteur, der ein robustes Botnetz kontrolliert, hat viele Gewinnmöglichkeiten. Hier sind ein paar.

DDoS-Erpressung

Hacker starten einen massiven DDoS-Angriff gegen eine Website und senden dann eine Lösegeldforderung an den Eigentümer der Website. Sie drohen, den Angriff fortzusetzen, bis das Lösegeld bezahlt ist. Ein erfolgreicher DDoS-Angriff kann Kunden daran hindern, auf eine Website oder Anwendung zuzugreifen, sodass Website-Eigentümer häufig das Lösegeld zahlen, anstatt den kontinuierlichen Umsatzverlust durch den Angriff zu tragen.

Gestohlene Daten verkaufen

Wie bereits erwähnt, können Botnets verwendet werden, um viele Arten wertvoller Informationen zu stehlen. Einige Arten von Daten, wie z. B. Zahlungskartennummern, können direkt von Hackern verwendet und/oder im Dark Web weiterverkauft werden, wo es für diesen Zweck große, ausgereifte Marktplätze gibt. Gültige Kontoanmeldeinformationen sind ebenfalls sehr wertvoll.

E-Mail- und SMS-Spam

Vor Jahren verschickten die meisten Spammer Massen-E-Mails, um zwielichtige Produkte zu verkaufen oder andere Betrügereien zu begehen. Heute sind Phishing-Kampagnen und andere illegale Aktivitäten weit verbreitet. Darüber hinaus können Botnet-Besitzer nicht nur davon profitieren, indem sie ihre eigenen Nachrichten versenden, sondern auch, indem sie anderen Kriminellen Spam-as-a-Service anbieten.

SEO-Spam

Botnets werden oft an sogenannte „SEO-Dienste“ vermietet, die Link-Drop-Kampagnen im gesamten Web durchführen.

Andere Malware-Dienste

Neben Spam und SEO können Hacker Botnet-Ressourcen für eine Vielzahl von Zwecken vermieten: Werbebetrug, Anwendungsmissbrauch, Scraping und mehr. Dafür gibt es jetzt einen aktiven Markt, wie wir als nächstes besprechen werden.

Botnets sind billig, reichlich vorhanden und einfach zu mieten

Das Dark Web ist vielleicht am besten für den Austausch von Dateien und den Verkauf illegaler Drogen bekannt. Aber es ist auch die Heimat vieler Foren und unterirdischer Marktplätze für Cyberkriminalität.

Hacker mit verschiedenen Spezialisierungen und Fähigkeiten bieten ihre Dienste zum Mieten an. Angriffswerkzeuge und andere Software werden auf Online-Märkten verkauft, wo Käufer die Produkte bewerten und Rezensionen hinterlassen können. Und Botnets können stunden-, tage- oder wochenweise gemietet werden.

Vor Jahren musste ein Bedrohungsakteur, der ein Botnetz haben wollte, eines von Grund auf neu aufbauen, was eine schwierige und kostspielige Aufgabe ist. Heute kann ein generisches DDoS-Botnet für nur 50 US-Dollar pro Tag gemietet werden. Wenn Angriffsressourcen so reichlich vorhanden und so kostengünstig verfügbar sind, ist es nicht verwunderlich, dass Botnet-Angriffe so häufig sind.

So schützen Sie Ihr Netzwerk vor Botnets

Da Botnet-Angriffe in unterschiedlichen Formen auftreten, muss eine angemessene Verteidigung gegen sie an mehreren verschiedenen Fronten erfolgen. Best Practices können als spezifische Maßnahmen gegen DDoS, spezifische Maßnahmen gegen andere volumetrische Angriffe und allgemeine Prinzipien, die gegen alle Bot-Angriffe gelten, kategorisiert werden.

Von allen Botnet-Angriffen sind DDoS-Angriffe die dramatischste Art. Die schiere Größe und das Ausmaß eines modernen DDoS-Angriffs können atemberaubend sein, und eine Webanwendung mit unzureichenden Ressourcen kann schnell überfordert sein.

Glücklicherweise ist es für eine Website einfach, über die Bandbreite und andere Ressourcen zu verfügen, um einem DDoS heute standzuhalten. Moderne Cloud-Plattformen machen es einfach, die automatische Skalierung für Webanwendungen einzurichten, sodass zusätzliche Ressourcen schnell und automatisch online geschaltet werden, wenn die Nachfrage eskaliert.

Wenn dies auf Ihrer Website noch nicht vorhanden ist, sollten Sie es bald hinzufügen. Wenn Sie Ihre Web-Sicherheitslösung derzeit nicht in die Cloud ausführen, sollten Sie darüber nachdenken, sie dorthin zu migrieren. Dann wird es auch in der Lage sein, dynamisch als Reaktion auf sich ändernde Bedrohungsbedingungen automatisch zu skalieren. Die geschützten Webanwendungen müssen selten automatisch skaliert werden, da DDoS-Verkehr sie niemals erreichen wird.

Stellen Sie bei der Überlegung Ihrer DDoS-Abwehr sicher, dass Sie sich aller Optionen bewusst sind, die Ihnen heute zur Verfügung stehen. DDoS-Schutzdienste werden allgemein verfügbar; Beispielsweise enthalten die Cloud-Plattformen der obersten Ebene jetzt eine integrierte Abwehr für volumetrische DDoS auf der Netzwerk- und Transportebene. Sie sollten alle Dienste nutzen, die Ihnen zur Verfügung stehen.

Weitere Tipps sind die Verwendung eines CDN zur Bereitstellung statischer Inhalte; Dies kann die Auswirkungen volumetrischer Angriffe verringern. Traditionell wurde dies hauptsächlich für einzelne Dateien (Bilder, Medien, Skripte usw.) durchgeführt, aber heute gibt es einen größeren Trend, ganze Seiten, wann immer möglich, statisch zu machen. Dies kann die Angriffsfläche der Website für nicht-volumetrische Bedrohungen reduzieren und verbessert als Bonus auch die wahrgenommene Reaktionsfähigkeit des Systems auf Ihre Benutzer.

Andere Arten von volumetrischen Angriffen

Einige Formen von Bot-Angriffen erfordern immer noch, dass das Botnetz große Mengen an Datenverkehr sendet, aber sein Ziel besteht nicht darin, das Ziel zu überwältigen. Ein gängiges Beispiel ist Credential Stuffing: Ein Botnetz könnte viele tausend Male versuchen, auf ein Anmeldeformular zuzugreifen. Daher ist der Angriff volumetrisch (er umfasst eine große Menge an Anfragen, die an das Ziel gesendet werden), soll jedoch keinen DDoS verursachen.

Das Abwehren dieser Angriffe kann schwierig sein, da die Zielwebanwendung erkennen muss, dass ein groß angelegter Angriff stattfindet, damit sie die Anforderungen ablehnen kann. Ein ausgeklügeltes Botnet wird seine Anfragen jedoch schnell durch seine versklavten Geräte rotieren lassen. Das Ziel erhält möglicherweise nur eine Anfrage von einer bestimmten IP-Adresse. Da traditionelle Ratenbegrenzungsalgorithmen die Anfragen zählen, die von jeder Verkehrsquelle kommen, können diese Algorithmen diese Art von Angriffen nicht abwehren.

Daher muss eine robuste Verteidigung heute ein solides Bot-Management und menschliche Verifizierungsfunktionen umfassen. Die Websicherheitslösung muss in der Lage sein, automatisierten Datenverkehr zu erkennen, unabhängig davon, wie viele (oder wie wenige) Anfragen von dieser bestimmten Datenverkehrsquelle an die geschützte Anwendung gesendet wurden.

Ältere Sicherheitslösungen stützten sich auf Blacklisting, Signaturen, Browserüberprüfung und eine Handvoll anderer Techniken, um feindliche Bots zu erkennen. Diese Techniken sind nicht mehr ausreichend. Um Bots der neuesten Generation und Angriffe auf Anwendungsebene wie Inventory Denial zuverlässig zu erkennen, beinhalten moderne Sicherheitslösungen Funktionen wie Verhaltensprofilerstellung. Sie lernen und verstehen die Merkmale und Verhaltensmuster legitimer Benutzer für die Anwendungen, die sie schützen. Dadurch können sie bösartige Verkehrsquellen identifizieren und blockieren.

Abschließend sollten wir einige Best Practices erwähnen, die offensichtlich erscheinen mögen, aber trotzdem oft übersehen werden. Erstens sollten Ihre Webanwendungen strenge Sicherheitsrichtlinien durchsetzen, z. B. wenn eine Website mehrere fehlgeschlagene Anmeldeversuche für ein bestimmtes Konto erlebt, sollte dieses Konto vorübergehend gesperrt/deaktiviert werden, um ATO-Angriffe (Kontoübernahme) zu verhindern.

Zweitens muss Ihr Netzwerk so undurchsichtig wie möglich sein. Wenn Fehlerbedingungen auftreten, sollte es mit minimalen Informationen angemessen reagieren. Dadurch wird verhindert, dass Hacker Details zur Backend-Implementierung erfahren, was es ihnen erschwert, Schwachstellen zu entdecken.

Apropos Schwachstellen, wir beenden diesen Abschnitt mit einem Ratschlag, der sehr offensichtlich erscheint, aber dennoch gesagt werden muss: Ihr Netzwerk muss auf dem neuesten Stand gehalten werden! Ihr Unternehmen benötigt strenge interne Richtlinien, um sicherzustellen, dass Sicherheitspatches und Upgrades installiert werden, sobald sie herausgegeben werden, da Botnets immer nach Systemen mit ungepatchten Schwachstellen suchen.

Diesen Rat haben Sie wahrscheinlich schon unzählige Male gehört. Ja, und alle anderen auch. Trotzdem wird es von großen Organisationen, die es sicherlich besser wissen sollten, immer noch oft ignoriert.

Das berüchtigtste Beispiel aus jüngster Zeit ist die Verletzung von Equifax, bei der private Finanzinformationen von 147 Millionen Verbrauchern kompromittiert wurden. Das Unternehmen wurde durch einen Fehler in Apache Struts eingedrungen, für den mehrere Monate vor dem Einbruch ein Patch veröffentlicht (aber nicht von Equifax angewendet) wurde.

Sei nicht wie Equifax. Denken Sie daran: Wenn Sie eine Sicherheitslücke in Ihrem Netzwerk hinterlassen, werden die Bots sie finden – garantiert.

Fazit

Botnets sind ein allgegenwärtiger Bestandteil der modernen Bedrohungsumgebung. Wenn Sie keine angemessenen Abwehrmaßnahmen gegen sie ergreifen, wird Ihr Unternehmen anfällig für eine Vielzahl von Angriffen, darunter DDoS, Spam, Schwachstellenscans – gefolgt von Penetrationstestversuchen und Systemverletzungen, Kontoübernahmeangriffen, Scraping und Datendiebstahl, Anwendungsmissbrauch und mehr.

Glücklicherweise können Sie durch Befolgen der Best Practices feindliche Bots aus Ihrem Netzwerk ausschließen. Diese Aufgabe ist nicht unbedingt einfach; Dazu bedarf es unter anderem einer modernen Websicherheitslösung, die in der Lage ist, bösartige Bots der neuesten Generation zu erkennen. Aber es ist möglich, und es war noch nie so wichtig für Ihr Unternehmen, einen angemessenen Schutz zu gewährleisten.