Rețelele bot reprezintă o amenințare în creștere pentru organizația dvs.: iată de ce

Publicat: 2020-10-28Infractorii cibernetici au la dispoziție astăzi o mare varietate de instrumente. Unul dintre cele mai fundamentale și mai periculoase instrumente este botnetul.

Aproape toate atacurile cibernetice de astăzi folosesc rețele botne într-o formă sau alta. Chiar și atacurile efectuate direct de un hacker uman, cum ar fi încercările de pătrundere manuală, sunt de obicei precedate de rețelele bot care cercetează rețeaua vizată și efectuează scanări ale vulnerabilităților. Prin urmare, este vital pentru directori să înțeleagă cum funcționează rețelele bot și cum să-și apere rețelele împotriva lor.

Ce este un botnet?

După cum sugerează și numele, un botnet este o rețea de roboți.

„Bot” este o abreviere pentru robot web, cunoscut și ca „bot internet” sau „robot www”. Un bot este o aplicație software care realizează automat activități pe care altfel le-ar putea face un om. Boții sunt folosiți pe scară largă astăzi, deoarece un bot poate efectua multe activități mai rapid și la scară mai mare decât un om.

Nu toți roboții sunt răi. De fapt, există diferite tipuri de roboți, inclusiv mulți roboți buni care sunt bineveniți pe majoritatea site-urilor. Păianjenii motoarelor de căutare și motoarele de cumpărături web sunt probabil cele mai comune exemple de roboți buni.

Cu toate acestea, rețelele bot sunt formate din roboți ostili ; programe software rău intenționate care rulează pe o rețea mare de dispozitive compromise. Fiecare bot comunică periodic cu un server central C&C (Command and Control); Acesta este modul în care hackerul controlează rețeaua botnet și emite instrucțiuni boților, poruncindu-le să efectueze diverse atacuri. Proprietarii dispozitivelor compromise pe care rulează roboții nu sunt, de obicei, conștienți că se întâmplă ceva.

Rețelele bot pot fi clasificate în funcție de tipurile de dispozitive pe care rulează. Cele mai puternice rețele bot tind să fie rețele mari de computere personale. Hackerii construiesc aceste rețele instalând software rău intenționat pe mașini; o modalitate obișnuită este de a trimite e-mailuri de tip spam care conține un atașament troian sau poate un link ostil care, atunci când se face clic, va duce la instalarea programului bot. Oricum este construită, o rețea botnet care rulează pe computere infectate este un instrument foarte râvnit de hackeri, deoarece computerele subiacente au o mare varietate de capabilități.

La celălalt capăt al spectrului se află botnet-urile formate din dispozitive Internet of Things (IoT). În ultimii ani, multe dispozitive „inteligente” conectate la internet au apărut pe piață: totul, de la termostate la sonerie la camere de securitate. Din păcate, multe dintre aceste dispozitive nu au o securitate robustă, iar hackerii au reușit să compromită nenumărate dintre ele, înrobindu-le și încorporându-le în rețele botnet masive.

Deoarece dispozitivele IoT sunt mult mai simple și mult mai limitate ca capabilități decât PC-urile, botnet-urile IoT sunt capabile de atacuri mai puțin complexe decât botnet-urile bazate pe PC. De exemplu, majoritatea dispozitivelor IoT nu au software de e-mail, în timp ce majoritatea PC-urilor au; astfel, botnet-urile PC pot fi folosite în campanii uriașe de e-mail de spam, în timp ce botnet-urile IoT nu pot.

Totuși, orice lipsește de calitate poate fi compensat cu cantitatea; unele botnet-uri IoT sunt masive, conținând sute de mii de dispozitive înrobite. Aceste rețele tind să fie utilizate pentru atacuri volumetrice mai simple, cum ar fi DDoS, unde cantitatea de trafic generată este caracteristica principală a atacului.

Pentru ce tipuri de atacuri pot fi folosite botnet-urile?

Rețelele bot sunt folosite astăzi pentru multe tipuri diferite de atacuri. Iată câteva dintre cele mai comune.

DDoS (Distributed Denial of Service)

Într-un atac DDoS, o rețea botnet va genera cantități mari de trafic, toate vizând o singură țintă. Scopul hackerului este de a trimite către site-ul sau aplicația web vizată un volum copleșitor de solicitări HTTP primite, pentru a le face indisponibile utilizatorilor vizați. Rezultatul ideal (din perspectiva hackerului) este să prăbușești ținta complet și să o scoți offline.

Cu toate acestea, chiar și o performanță grav degradată ar fi considerată un succes. Atacurile moderne DDoS pot atinge volume uluitoare; pe măsură ce se scrie acest articol, recordul actual este un atac de 2,3 Tbps care a vizat o organizație care folosește Amazon Web Services. Fără îndoială, acest record va fi doborât în curând de un atac și mai mare.

Spam

În primele zile ale internetului, spammerii de e-mail foloseau un număr mic de computere pentru a trimite cantități masive de mesaje. Firmele de securitate s-au adaptat și au început să publice adresele IP ale acestor computere, facilitând blocarea lor de către software-ul de securitate.

Astăzi, spammerii evită acest lucru utilizând în schimb rețele botne mari pentru a-și îndeplini obiectivele. Fiecare dispozitiv înrobit trimite relativ puține mesaje, ceea ce face mult mai dificil pentru organizațiile de securitate să identifice sursele unei campanii de spam. Cu toate acestea, dimensiunea rețelei bot înseamnă că spammerul poate trimite în continuare mii sau chiar milioane de mesaje într-un timp scurt. De asemenea, unele botnet-uri pot face acest lucru nu numai prin e-mail, ci și pot genera spam prin SMS.

Scanări de vulnerabilități

Rețelele bot efectuează scanări de vulnerabilități; ei sondează sistematic rețelele de pe Internet, căutând sisteme cu vulnerabilități cunoscute care nu au fost încă patch-uri. Când sunt găsite sisteme exploatabile, hackerii urmăresc încercări directe de încălcare și alte atacuri.

Instalare malware

Uneori, o scanare a vulnerabilității nu va fi urmată de intervenția umană. Pentru unele tipuri de vulnerabilități, atunci când sunt găsite un număr mare de victime potențiale, o rețea botnet va fi folosită pentru a vizita sistemele vulnerabile și a le infecta cu malware. Alegerile populare aici includ ransomware sau, pentru mașini individuale, uneori este instalat software-ul bot, care va absorbi fiecare mașină nouă în rețeaua bot.

Link-uri SEO și conținut spam

Site-urile și aplicațiile web care acceptă conținut generat de utilizatori (cum ar fi recenzii despre produse, comentarii și așa mai departe) sunt adesea afectate de rețele bot. Boții creează conturi false și apoi încearcă să adauge „conținut” fals, cum ar fi bucăți mici de text care conțin backlink-uri către un anumit site. Scopul principal al hackerului este de a spori vizibilitatea site-ului legat în motoarele de căutare și poate chiar de a atrage câțiva vizitatori care ajung direct urmărind aceste link-uri din aplicația web victimizată.

Preluări de cont

Atunci când hackerii intră în spatele site-urilor web mari, adesea recoltează mii de seturi de acreditări, cum ar fi combinații de nume de utilizator și parole. Ei știu că, din păcate, mulți oameni încă folosesc aceleași acreditări pe multe site-uri web diferite. Prin urmare, odată ce hackerii obțin o listă de acreditări ale contului de pe un site, vor încerca să se autentifice pe multe alte site-uri cu acreditările furate.

Această umplutură de acreditări este foarte comună; o rețea botnet va vizita un site de profil înalt unde hackerii vor să preia conturi și să „introducă” în mod sistematic acreditările furate în formularul de conectare al site-ului. De obicei, cel puțin unele dintre aceste încercări de conectare vor reuși, ceea ce înseamnă că atacatorul poate prelua controlul asupra acelor conturi pe noul site. Botnet-ul este o parte vitală a acestui proces, deoarece implică de obicei multe mii sau chiar milioane de încercări sistematice de conectare, care ar depăși capacitatea unui atacator uman.

Frauda cu cardul de plată

Actorii amenințărilor folosesc rețele bot pentru a valida cardurile de plată furate. Boții introduc numerele cardului în aplicații web pentru a vedea dacă sunt acceptate sau respinse. O tehnică similară este folosită pentru a descoperi cărți noi; roboții parcurg numerele potențiale și le introduc în aplicațiile web. Acesta este un mod grosolan, dar eficient, de a fura cărți suplimentare care erau necunoscute anterior atacatorului.

Razuire si furt de date

Hackerii folosesc rețele bot pentru a răzui site-uri și aplicații web, copiend date în diverse scopuri ilicite. În unele industrii (de exemplu, comerțul electronic, asigurări și multe altele), datele privind prețurile sunt informații valoroase; de fapt, afacerile dubioase angajează uneori actori de amenințări pentru a răzui site-urile concurenților pentru a le obține. În alte industrii, cum ar fi agregarea de date, companiile vând acces la conținut, iar botnet scraping este o amenințare directă la adresa modelului de afaceri.

Abuz de aplicație

Actorii amenințărilor folosesc adesea botnet-urile în scopuri foarte specializate, personalizate pentru organizația care este vizată. Un exemplu comun este refuzul inventarului , în care o rețea botnet este utilizată pentru a accesa un site web comercial sau o aplicație mobilă și pentru a începe un proces de achiziție, fără a finaliza niciodată tranzacția. Acest lucru poate elimina articole din inventar pentru o anumită perioadă de timp, ceea ce împiedică clienții reali să le cumpere. Împreună cu veniturile pierdute din vânzări care au fost împiedicate, acest lucru poate cauza probleme suplimentare victimei.

Este obișnuit ca botnet-urile să atace site-urile și aplicațiile de călătorie; roboții interoghează programele de zbor și încep să facă rezervări – ceea ce elimină locurile din inventar pentru un timp stabilit, de obicei 10 sau 15 minute – dar nu cumpără niciodată bilete. Acest lucru nu numai că elimină multe locuri din inventarul disponibil la un moment dat, dar poate suporta și taxe mari de căutare a datelor pentru site-ul de călătorie.

Multe site-uri de călătorie se bazează pe fluxuri de date externe pentru informațiile despre programul de zbor și plătesc pentru ele pe bază de interogare; astfel, activitatea botului provoacă daune financiare directe țintei.

De ce sunt atacurile botnet atât de comune astăzi?

Oricine este implicat în securitatea cibernetică știe că o apărare solidă împotriva roboților ostili este esențială astăzi. Atacurile botnet descrise mai sus apar foarte frecvent.

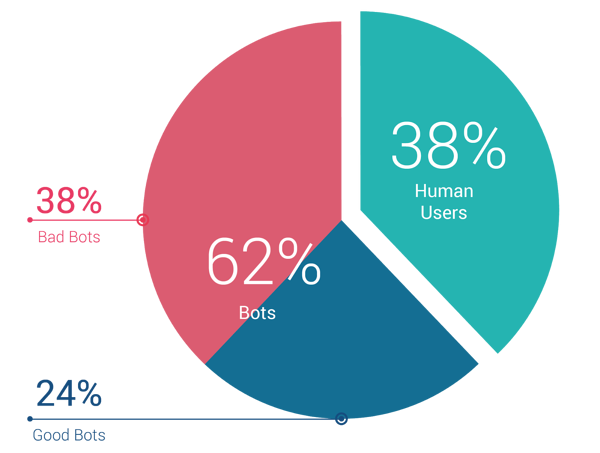

Boții cuprind astăzi aproape două treimi din traficul web. Unii sunt roboți buni, cum ar fi păianjenii motoarelor de căutare. Restul – mai mult de jumătate din toți roboții – sunt ostili. Sursa: Trafic procesat de Reblaze (peste opt miliarde de solicitări HTTP/S pe zi)

Există multe motive pentru aceasta. Rețelele bot sunt obișnuite și se construiesc mereu altele noi. Criminalii cibernetici folosesc rețele bot pentru că sunt necesare. Majoritatea atacurilor descrise mai devreme nu ar fi posibile fără ele.

Actorii amenințărilor de astăzi includ totul, de la rețele de crimă organizată din Rusia până la hackeri sponsorizați de stat din China. Majoritatea hackerilor sunt sofisticați și înalt calificați; multe sunt de asemenea bine finanţate. Ei vor folosi orice instrumente sunt necesare pentru a-și îndeplini obiectivele. Prin urmare, se construiesc mereu rețele bot mai mari și mai bune.

Sunt profitabile pentru hackeri

Un actor de amenințări care controlează o rețea botnet robustă are multe oportunități de profit. Iată câteva.

Extorcare DDoS

Hackerii vor lansa un DDoS masiv împotriva unui site, apoi vor trimite o cerere de răscumpărare proprietarului site-ului. Ei amenință că vor menține atacul până când va fi plătită răscumpărarea. Un DDoS de succes poate împiedica clienții să acceseze un site sau o aplicație, astfel încât proprietarii site-ului vor plăti adesea răscumpărarea, în loc să suporte pierderea continuă de venituri din atac.

Vând date furate

După cum am menționat mai devreme, rețelele bot pot fi folosite pentru a fura multe tipuri de informații valoroase. Unele tipuri de date, cum ar fi numerele de carduri de plată, pot fi utilizate direct de hackeri și/sau pot fi revândute pe dark web, unde există piețe mari și mature în acest scop. Acreditările valide ale contului sunt, de asemenea, destul de valoroase.

Spam prin e-mail și SMS

Cu ani în urmă, majoritatea spammerilor trimiteau e-mailuri în masă pentru a vinde produse dubioase sau pentru a comite alte escrocherii. Astăzi, campaniile de phishing și alte activități ilicite sunt rampante. În plus, proprietarii de botnet pot profita nu numai trimițându-și propriile mesaje, ci și oferind spam-as-a-service altor criminali.

Spam SEO

Rețelele bot sunt adesea închiriate așa-numitelor „servicii SEO” care efectuează campanii de link-drop pe web.

Alte servicii malware

Alături de spam și SEO, hackerii pot închiria resurse botnet pentru o mare varietate de scopuri: fraudă publicitară, abuz de aplicații, scraping și multe altele. Există acum o piață activă pentru acest lucru, așa cum vom discuta în continuare.

Rețelele bot sunt ieftine, abundente și ușor de închiriat

Dark Web-ul este probabil cel mai cunoscut pentru schimbul de fișiere și vânzarea de droguri ilegale. Dar este și casa multor forumuri și piețe subterane pentru criminalitatea cibernetică.

Hackerii cu diverse specializări și seturi de abilități își oferă serviciile spre închiriere. Instrumentele de atac și alte software-uri sunt vândute pe piețele online, unde cumpărătorii pot evalua produsele și pot lăsa recenzii. Și botnet-urile pot fi închiriate la oră, zi sau săptămână.

Cu ani în urmă, un actor de amenințări care dorea o rețea botnet a trebuit să construiască una de la zero, ceea ce este o sarcină dificilă și costisitoare. Astăzi, un botnet DDoS generic poate fi închiriat cu doar 50 USD pe zi. Când resursele de atac sunt atât de abundente și sunt disponibile atât de ieftin, nu este surprinzător că atacurile botnet sunt atât de comune.

Cum să vă protejați rețeaua împotriva botnet-urilor

Deoarece atacurile botnet vin sub diferite forme, o apărare adecvată împotriva lor trebuie montată pe mai multe fronturi diferite. Cele mai bune practici pot fi clasificate ca măsuri specifice împotriva DDoS, măsuri specifice împotriva altor atacuri volumetrice și principii generale care se aplică împotriva tuturor atacurilor bot.

Dintre toate atacurile botnet, atacurile DDoS sunt cel mai dramatic tip. Dimensiunea și amploarea unui atac DDoS modern pot fi uluitoare, iar o aplicație web cu resurse insuficiente poate fi rapid copleșită.

Din fericire, este simplu ca un site să aibă lățimea de bandă și alte resurse pentru a rezista astăzi la un DDoS. Platformele moderne de cloud simplifică configurarea auto-scalării pentru aplicațiile web, astfel încât resursele suplimentare să vină online rapid și automat atunci când cererea crește.

Dacă site-ul dvs. nu are deja acest lucru, ar trebui să îl adăugați în curând. De asemenea, dacă în prezent nu rulați soluția dvs. de securitate web în cloud, luați în considerare migrarea acesteia acolo. Apoi și el va putea să se autoscale în mod dinamic ca răspuns la condițiile de amenințare în schimbare. Aplicațiile web protejate vor trebui rareori să se autoscale, deoarece traficul DDoS nu le va ajunge niciodată.

În timp ce vă gândiți la apărarea DDoS, asigurați-vă că sunteți la curent cu toate opțiunile disponibile astăzi. Serviciile de protecție DDoS devin disponibile pe scară largă; de exemplu, platformele cloud de top includ acum atenuare încorporată pentru DDoS volumetric pe straturile de rețea și transport. Ar trebui să profitați de orice servicii care vă sunt disponibile.

Alte sfaturi includ utilizarea unui CDN pentru a difuza conținut static; aceasta poate reduce impactul atacurilor volumetrice. În mod tradițional, acest lucru a fost făcut mai ales pentru fișiere individuale (imagini, media, scripturi și așa mai departe), dar astăzi există o tendință mai mare de a face pagini întregi statice ori de câte ori este posibil. Acest lucru poate reduce suprafața de atac a site-ului pentru amenințări non-volumice și, ca bonus, va îmbunătăți, de asemenea, capacitatea de răspuns percepută a sistemului la utilizatorii dvs.

Alte tipuri de atacuri volumetrice

Unele forme de atac bot încă necesită ca botnet să trimită volume mari de trafic, dar scopul său nu este de a copleși ținta. Un exemplu comun este umplerea acreditărilor: o rețea bot ar putea încerca să acceseze un formular de conectare de multe mii de ori. Astfel, atacul este volumetric (include un volum mare de cereri trimise către țintă), dar nu sunt destinate să provoace un DDoS.

Înfrângerea acestor atacuri poate fi o provocare, deoarece necesită ca aplicația web vizată să recunoască faptul că are loc un atac la scară largă, astfel încât să poată refuza solicitările. Cu toate acestea, un botnet sofisticat își va roti cererile rapid prin dispozitivele sale înrobite. Ținta poate primi o singură solicitare de la orice adresă IP dată. Deoarece algoritmii tradiționali de limitare a ratei numără cererile care provin de la fiecare sursă de trafic, acești algoritmi nu se pot apăra împotriva acestor tipuri de atacuri.

Prin urmare, o apărare robustă de astăzi trebuie să includă un management solid al botului și capabilități umane de verificare. Soluția de securitate web trebuie să poată detecta traficul automatizat, indiferent de câte (sau cât de puține) solicitări au fost trimise de acea sursă specifică de trafic către aplicația protejată.

Soluțiile de securitate mai vechi se bazau pe lista neagră, semnături, verificarea browserului și o mână de alte tehnici pentru a detecta roboții ostili. Aceste tehnici nu mai sunt adecvate. Pentru a detecta în mod fiabil roboții de ultimă generație și atacurile la nivel de aplicație, cum ar fi refuzul inventarului, soluțiile moderne de securitate includ caracteristici precum profilarea comportamentală. Ei învață și înțeleg caracteristicile și modelele de comportament ale utilizatorilor legitimi pentru aplicațiile pe care le protejează. Acest lucru le permite să identifice sursele de trafic rău intenționat și să le blocheze.

În cele din urmă, ar trebui să menționăm câteva bune practici care ar putea părea evidente, dar sunt oricum adesea trecute cu vederea. În primul rând, aplicațiile dvs. web ar trebui să impună politici stricte de securitate, de exemplu, atunci când un site întâmpină mai multe încercări eșuate de conectare pentru un anumit cont, acel cont ar trebui să fie temporar interzis/dezactivat pentru a preveni atacurile ATO (preluare cont).

În al doilea rând, rețeaua dvs. trebuie să fie cât mai opacă posibil. Când apar condiții de eroare, acesta ar trebui să răspundă în mod corespunzător, cu informații minime. Acest lucru va împiedica hackerii să învețe detaliile implementării backend-ului, ceea ce le va face mai dificilă descoperirea vulnerabilităților.

Apropo de vulnerabilități, vom încheia această secțiune cu sfaturi care vor părea foarte evidente, dar trebuie spuse totuși: rețeaua ta trebuie să fie ținută la zi! Organizația dvs. are nevoie de politici interne stricte pentru a se asigura că patch-urile și upgrade-urile de securitate sunt instalate de îndată ce sunt emise, deoarece botnet-urile caută mereu sisteme cu vulnerabilități necorecte.

Probabil ați auzit acest sfat de nenumărate ori înainte. Da, la fel și toți ceilalți. Cu toate acestea, este încă adesea ignorată de organizațiile mari, care cu siguranță ar trebui să știe mai bine.

Cel mai notoriu exemplu recent este încălcarea Equifax, care a compromis informații financiare private pentru 147 de milioane de consumatori. Compania a fost pătrunsă printr-o defecțiune la Apache Struts, pentru care a fost lansat un patch (dar nu a fost aplicat de Equifax) cu câteva luni înainte de a avea loc încălcarea.

Nu fi ca Equifax. Amintiți-vă: dacă lăsați o gaură de securitate în rețeaua dvs., roboții o vor găsi - garantat.

Concluzie

Rețelele bot reprezintă o parte omniprezentă a mediului modern de amenințări. Eșecul de a menține o apărare adecvată împotriva acestora va face organizația dumneavoastră vulnerabilă la o varietate de atacuri, inclusiv DDoS, spam, scanări de vulnerabilități – urmate de încercări de testare de penetrare și breșe de sistem, atacuri de preluare a conturilor, scraping și furt de date, abuz de aplicații și multe altele.

Din fericire, respectarea celor mai bune practici poate exclude roboții ostili din rețeaua dvs. Această sarcină nu este neapărat ușoară; printre altele, necesită o soluție modernă de securitate web care să fie echipată pentru a detecta ultimele generații de roboți rău intenționați. Dar este posibil și niciodată nu a fost mai important pentru organizația dvs. să se asigure că are o protecție adecvată.