Ботнеты представляют собой растущую угрозу для вашей организации: вот почему

Опубликовано: 2020-10-28Сегодня киберпреступникам доступен широкий спектр инструментов. Одним из самых фундаментальных и самых опасных инструментов является ботнет.

Почти все кибератаки сегодня используют ботнеты в той или иной форме. Даже атакам, осуществляемым непосредственно хакером-человеком, например, попыткам ручного проникновения, обычно предшествуют ботнеты, исследующие целевую сеть и выполняющие сканирование уязвимостей. Поэтому для руководителей жизненно важно понимать, как работают ботнеты и как защитить от них свои сети.

Что такое ботнет?

Как следует из названия, ботнет — это сеть ботов.

«Бот» — это сокращение от веб-робота, также известного как «интернет-бот» или «www-робот». Бот — это программное приложение, которое автоматически выполняет действия, которые в противном случае мог бы выполнять человек. Боты широко используются сегодня, потому что бот может выполнять многие действия быстрее и в большем масштабе, чем человек.

Не все боты плохие. На самом деле, существуют разные типы ботов, в том числе много хороших ботов, которые приветствуются на большинстве сайтов. Пауки поисковых систем и системы интернет-покупок, вероятно, являются наиболее распространенными примерами хороших ботов.

Однако ботнеты состоят из враждебных ботов; вредоносные программы, работающие в большой сети скомпрометированных устройств. Каждый бот периодически связывается с центральным сервером C&C (Command and Control); таким образом хакер управляет ботнетом и отдает инструкции ботам, приказывая им проводить различные атаки. Владельцы скомпрометированных устройств, на которых работают боты, обычно не подозревают об этом.

Ботнеты можно классифицировать по типам устройств, на которых они работают. Наиболее мощные ботнеты, как правило, представляют собой большие сети персональных компьютеров. Хакеры строят эти сети, устанавливая на машины вредоносные программы; Одним из распространенных способов является рассылка спама по электронной почте, который содержит троянское вложение или, возможно, враждебную ссылку, которая при нажатии приведет к установке программы-бота. Как бы то ни было, ботнет, работающий на зараженных ПК, является очень желанным инструментом для хакеров, поскольку базовые ПК обладают широким спектром возможностей.

На другом конце спектра находятся ботнеты, состоящие из устройств Интернета вещей (IoT). За последние несколько лет на рынке появилось множество подключенных к Интернету «умных» устройств: от термостатов до дверных звонков и камер видеонаблюдения. К сожалению, многие из этих устройств не имеют надежной защиты, и хакерам удалось скомпрометировать бесчисленное их количество, поработив их и встроив в массивные ботнеты.

Поскольку устройства IoT намного проще и гораздо более ограничены в своих возможностях, чем ПК, ботнеты IoT способны к менее сложным атакам, чем ботнеты на базе ПК. Например, большинство устройств IoT не имеют программного обеспечения для работы с электронной почтой, в то время как большинство ПК имеют; таким образом, ботнеты для ПК можно использовать в огромных кампаниях по рассылке спама по электронной почте, а ботнеты IoT - нет.

Однако недостаток качества можно компенсировать количеством; некоторые ботнеты IoT огромны и содержат сотни тысяч порабощенных устройств. Эти сети, как правило, используются для более простых объемных атак, таких как DDoS, где количество генерируемого трафика является основной характеристикой атаки.

Для каких атак можно использовать ботнеты?

Сегодня ботнеты используются для различных видов атак. Вот некоторые из наиболее распространенных.

DDoS (распределенный отказ в обслуживании)

При DDoS-атаке ботнет будет генерировать большие объемы трафика, направленные на одну цель. Цель хакера — отправить на целевой сайт или веб-приложение огромное количество входящих HTTP-запросов, чтобы сделать его недоступным для предполагаемых пользователей. Идеальный результат (с точки зрения хакера) — полностью вывести цель из строя и перевести ее в автономный режим.

Однако даже сильно ухудшенное выступление будет считаться успехом. Современные DDoS-атаки могут достигать ошеломляющих объемов; на момент написания этой статьи текущим рекордом является атака со скоростью 2,3 Тбит/с, направленная на организацию, использующую Amazon Web Services. Без сомнения, этот рекорд вскоре будет побит еще более крупной атакой.

Спам

На заре Интернета спамеры электронной почты использовали небольшое количество компьютеров для отправки большого количества сообщений. Фирмы, занимающиеся безопасностью, адаптировались и начали публиковать IP-адреса этих компьютеров, что позволило программному обеспечению безопасности легко их заблокировать.

Сегодня спамеры избегают этого, используя вместо этого большие ботнеты для достижения своих целей. Каждое порабощенное устройство отправляет относительно немного сообщений, что значительно затрудняет определение источников спам-кампании службам безопасности. Однако размер ботнета означает, что спамер может рассылать тысячи или даже миллионы сообщений за короткое время. Также некоторые ботнеты могут делать это не только с электронной почтой, но и генерировать SMS-спам.

Сканирование уязвимостей

Ботнеты проводят сканирование уязвимостей; они систематически исследуют сети в Интернете в поисках систем с известными уязвимостями, которые еще не были исправлены. Когда обнаруживаются уязвимые системы, хакеры предпринимают попытки прямого взлома и другие атаки.

Установка вредоносных программ

Иногда сканирование уязвимостей не сопровождается вмешательством человека. Для некоторых типов уязвимостей при обнаружении большого количества потенциальных жертв будет использоваться ботнет для посещения уязвимых систем и заражения их вредоносным ПО. Популярные варианты здесь включают программы-вымогатели или для отдельных машин иногда устанавливается программное обеспечение для ботов, которое будет поглощать каждую новую машину в ботнет.

SEO-ссылки и контент-спам

Сайты и веб-приложения, которые принимают пользовательский контент (например, обзоры продуктов, комментарии и т. д.), часто страдают от ботнетов. Боты создают поддельные учетные записи, а затем пытаются добавить ложный «контент», например небольшие фрагменты текста, содержащие обратные ссылки на определенный сайт. Основная цель хакера — повысить видимость связанного сайта в поисковых системах и, возможно, даже привлечь несколько посетителей, которые перейдут непосредственно по этим ссылкам из зараженного веб-приложения.

Захват аккаунта

Когда хакеры взламывают крупные веб-сайты, они часто собирают тысячи наборов учетных данных, таких как комбинации имени пользователя и пароля. Они знают, что, к сожалению, многие люди по-прежнему используют одни и те же учетные данные на разных веб-сайтах. Поэтому, как только хакеры получат список учетных данных с одного сайта, они попытаются войти на многие другие сайты с украденными учетными данными.

Такое наполнение учетными данными очень распространено; Ботнет посетит известный сайт, где хакеры хотят получить доступ к учетным записям, и систематически «вставляет» украденные учетные данные в форму входа на сайт. Обычно по крайней мере некоторые из этих попыток входа в систему увенчаются успехом, что означает, что злоумышленник может затем получить контроль над этими учетными записями на новом сайте. Ботнет является жизненно важной частью этого процесса, поскольку он обычно включает в себя многие тысячи или даже миллионы систематических попыток входа в систему, что выходит за рамки возможностей злоумышленника-человека.

Мошенничество с платежными картами

Злоумышленники используют ботнеты для проверки украденных платежных карт. Боты вставляют номера карт в веб-приложения, чтобы узнать, приняты они или отклонены. Аналогичная техника используется для открытия новых карт; боты перебирают потенциальные числа и вводят их в веб-приложения. Это грубый, но эффективный способ украсть дополнительные карты, ранее неизвестные злоумышленнику.

Парсинг и кража данных

Хакеры используют ботнеты для очистки сайтов и веб-приложений, копируя данные для различных незаконных целей. В некоторых отраслях (например, в электронной коммерции, страховании и некоторых других) данные о ценах представляют собой ценную информацию; на самом деле, теневые компании иногда нанимают злоумышленников, чтобы они проникли на сайты конкурентов, чтобы получить его. В других отраслях, таких как агрегация данных, предприятия продают доступ к контенту, и парсинг ботнетов представляет собой прямую угрозу для бизнес-модели.

Злоупотребление приложением

Злоумышленники часто используют ботнеты для узкоспециализированных целей, адаптированных к организации, на которую они нацелены. Одним из распространенных примеров является отказ в инвентаризации , когда ботнет используется для доступа к коммерческому веб-сайту или мобильному приложению и начала процесса покупки, даже не завершив транзакцию. Это может удалить предметы из инвентаря на определенное время, что лишает реальных клиентов возможности их купить. Наряду с упущенной выгодой от продаж, которые были предотвращены, это может создать дополнительные проблемы для жертвы.

Ботнеты часто атакуют туристические сайты и приложения; боты запрашивают расписание рейсов и начинают бронировать места, что удаляет места из инвентаря на определенное время, обычно 10 или 15 минут, но никогда не покупают билеты. Это не только удаляет много мест из доступного инвентаря в любой момент времени, но также может повлечь за собой большие сборы за поиск данных для туристического сайта.

Многие туристические сайты полагаются на внешние потоки данных для получения информации о расписании рейсов и платят за это на основе каждого запроса; таким образом, деятельность ботов наносит прямой финансовый ущерб цели.

Почему атаки ботнетов так распространены сегодня?

Любой, кто занимается кибербезопасностью, знает, что сегодня необходима надежная защита от враждебных ботов. Описанные выше атаки ботнетов происходят очень часто.

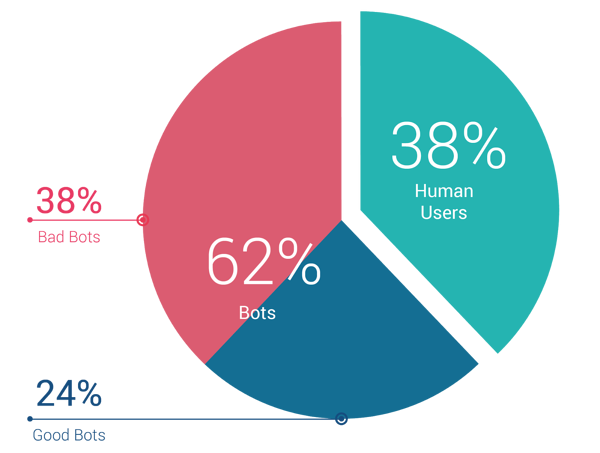

Сегодня боты составляют почти две трети веб-трафика. Некоторые из них являются хорошими ботами, такими как поисковые роботы. Остальные — более половины всех ботов — настроены враждебно. Источник: трафик, обработанный Reblaze (более восьми миллиардов HTTP/S-запросов в день).

Есть много причин для этого. Ботнеты распространены, и постоянно строятся новые. Киберпреступники используют ботнеты, потому что они необходимы. Большинство атак, описанных ранее, были бы невозможны без них.

Сегодняшние субъекты угроз включают в себя все, от организованной преступности в России до поддерживаемых государством хакеров в Китае. Большинство хакеров опытны и высококвалифицированы; многие также хорошо финансируются. Они будут использовать любые инструменты, необходимые для достижения своих целей. Поэтому всегда создаются более крупные и лучшие ботнеты.

Они выгодны хакерам

Злоумышленник, контролирующий надежный ботнет, имеет много возможностей для получения прибыли. Вот несколько.

DDoS-вымогательство

Хакеры запустят массовый DDoS против сайта, а затем отправят владельцу сайта требование о выкупе. Они угрожают продолжить атаку, пока не будет выплачен выкуп. Успешный DDoS может помешать клиентам получить доступ к сайту или приложению, поэтому владельцы сайтов часто будут платить выкуп вместо того, чтобы нести постоянную потерю дохода от атаки.

Продажа украденных данных

Как упоминалось ранее, ботнеты могут использоваться для кражи многих видов ценной информации. Некоторые типы данных, такие как номера платежных карт, могут использоваться хакерами напрямую и/или перепродаваться в даркнете, где для этой цели существуют крупные и развитые торговые площадки. Действительные учетные данные также весьма ценны.

Электронная почта и SMS-спам

Несколько лет назад большинство спамеров рассылали массовые электронные письма, чтобы продавать сомнительные продукты или совершать другие мошенничества. Сегодня широко распространены фишинговые кампании и другие незаконные действия. Кроме того, владельцы ботнетов могут получать прибыль не только за счет рассылки собственных сообщений, но и за счет предоставления спама как услуги другим преступникам.

SEO-спам

Ботнеты часто сдаются в аренду так называемым «SEO-сервисам», которые проводят кампании по удалению ссылок в Интернете.

Другие службы вредоносных программ

Помимо спама и SEO, хакеры могут сдавать в аренду ресурсы ботнета для самых разных целей: мошенничество с рекламой, злоупотребление приложениями, парсинг и многое другое. Сейчас для этого существует активный рынок, о чем мы поговорим далее.

Ботнеты дешевы, их много, и их легко арендовать

Темная сеть, пожалуй, наиболее известна благодаря обмену файлами и продаже незаконных наркотиков. Но это также дом для многих форумов и подпольных торговых площадок для киберпреступников.

Хакеры с различной специализацией и набором навыков предлагают свои услуги по найму. Инструменты для атак и другое программное обеспечение продаются на онлайн-рынках, где покупатели могут оценивать продукты и оставлять отзывы. А ботнеты можно арендовать на час, день или неделю.

Несколько лет назад злоумышленнику, который хотел создать ботнет, приходилось создавать его с нуля, что является сложной и дорогостоящей задачей. Сегодня обычный ботнет DDoS можно арендовать всего за 50 долларов в день. Когда ресурсов для атак так много и они доступны так дешево, неудивительно, что атаки ботнетов так распространены.

Как защитить свою сеть от ботнетов

Поскольку атаки ботнетов бывают разных форм, надлежащая защита от них должна быть установлена на нескольких разных фронтах. Лучшие практики можно разделить на конкретные меры против DDoS, конкретные меры против других объемных атак и общие принципы, применимые ко всем атакам ботов.

Из всех атак ботнетов DDoS-атаки являются наиболее драматичным типом. Огромный размер и масштаб современной DDoS-атаки могут быть ошеломляющими, и веб-приложение с недостаточными ресурсами может быть быстро перегружено.

К счастью, сегодня у сайта достаточно пропускной способности и других ресурсов, чтобы противостоять DDoS. Современные облачные платформы упрощают настройку автоматического масштабирования для веб-приложений, чтобы дополнительные ресурсы быстро и автоматически подключались к сети при увеличении спроса.

Если на вашем сайте этого еще нет, вы должны добавить его в ближайшее время. Кроме того, если вы в настоящее время не используете свое решение для веб-безопасности в облаке, рассмотрите возможность его переноса туда. Тогда он также сможет динамически автоматически масштабироваться в ответ на изменяющиеся условия угроз. Защищенным веб-приложениям редко придется автоматически масштабироваться, потому что DDoS-трафик никогда не достигнет их.

Пока вы обдумываете свою защиту от DDoS, убедитесь, что вы знаете обо всех вариантах, доступных вам сегодня. Услуги защиты от DDoS-атак становятся широко доступными; например, облачные платформы высшего уровня теперь включают встроенную защиту от объемных DDoS-атак на сетевом и транспортном уровнях. Вы должны воспользоваться любыми услугами, доступными для вас.

Другие советы включают использование CDN для обслуживания статического контента; это может уменьшить влияние объемных атак. Традиционно это делалось в основном для отдельных файлов (изображений, мультимедиа, скриптов и т. д.), но сегодня наблюдается более широкая тенденция к статичности целых страниц, когда это возможно. Это может уменьшить поверхность атаки сайта для немасштабных угроз и, в качестве бонуса, также улучшит воспринимаемую реакцию системы на ваших пользователей.

Другие виды объемных атак

Для некоторых форм бот-атак по-прежнему требуется, чтобы ботнет отправлял большие объемы трафика, но его цель не в том, чтобы сокрушить цель. Типичным примером является заполнение учетных данных: ботнет может пытаться получить доступ к одной форме входа много тысяч раз. Таким образом, атака носит объемный характер (включает в себя большой объем запросов, отправляемых к цели), но не предназначена для нанесения DDoS.

Борьба с этими атаками может быть сложной задачей, поскольку для этого требуется, чтобы целевое веб-приложение распознало, что происходит крупномасштабная атака, поэтому оно может отклонить запросы. Однако сложный ботнет будет быстро чередовать запросы через порабощенные устройства. Цель может получить только один запрос с любого заданного IP-адреса. Поскольку традиционные алгоритмы ограничения скорости подсчитывают запросы, поступающие от каждого источника трафика, эти алгоритмы не могут защитить от атак такого типа.

Следовательно, надежная защита сегодня должна включать в себя надежное управление ботами и возможности проверки человеком. Решение для веб-безопасности должно быть способно обнаруживать автоматизированный трафик независимо от того, сколько (или как мало) запросов было отправлено этим конкретным источником трафика защищенному приложению.

Старые решения безопасности полагались на черные списки, подписи, проверку браузера и несколько других методов обнаружения враждебных ботов. Эти методы уже не адекватны. Для надежного обнаружения ботов последнего поколения и атак на уровне приложений, таких как отказ в инвентаризации, современные решения безопасности включают такие функции, как поведенческое профилирование. Они изучают и понимают характеристики и модели поведения законных пользователей приложений, которые они защищают. Это позволяет им выявлять вредоносные источники трафика и блокировать их.

Наконец, мы должны упомянуть несколько лучших практик, которые могут показаться очевидными, но все равно часто упускаются из виду. Во-первых, ваши веб-приложения должны применять строгие политики безопасности, например, когда на сайте несколько неудачных попыток входа в систему для данной учетной записи, эта учетная запись должна быть временно заблокирована/отключена, чтобы предотвратить атаки ATO (захват учетной записи).

Во-вторых, ваша сеть должна быть максимально непрозрачной. При возникновении условий ошибки он должен реагировать соответствующим образом с минимальной информацией. Это не позволит хакерам узнать подробности реализации серверной части, что затруднит им обнаружение уязвимостей.

Говоря об уязвимостях, мы закончим этот раздел советом, который может показаться очевидным, но тем не менее необходимо сказать: ваша сеть должна быть обновлена! Ваша организация нуждается в строгих внутренних политиках, чтобы гарантировать установку исправлений и обновлений безопасности сразу же после их выпуска, поскольку ботнеты всегда ищут системы с незакрытыми уязвимостями.

Вы, наверное, слышали этот совет бессчетное количество раз. Да и у всех так. Тем не менее, крупные организации по-прежнему часто игнорируют его, которым, безусловно, следует знать лучше.

Самый печально известный недавний пример — взлом Equifax, в результате которого была скомпрометирована частная финансовая информация 147 миллионов потребителей. В компанию проникли через уязвимость в Apache Struts, для которой было выпущено исправление (но не применено Equifax) за несколько месяцев до нарушения.

Не будь как Эквифакс. Помните: если вы оставите дыру в безопасности своей сети, боты ее обязательно найдут.

Вывод

Ботнеты — повсеместная часть современной среды угроз. Неспособность поддерживать адекватную защиту от них сделает вашу организацию уязвимой для различных атак, включая DDoS, спам, сканирование уязвимостей, за которыми следуют попытки тестирования на проникновение и взломы системы, атаки с захватом учетных записей, очистка и кража данных, злоупотребление приложениями и многое другое.

К счастью, следуя передовым методам, можно исключить враждебных ботов из вашей сети. Эта задача не всегда проста; среди прочего, для этого требуется современное решение для веб-безопасности, способное обнаруживать последние поколения вредоносных ботов. Но это возможно, и никогда еще для вашей организации не было так важно обеспечить адекватную защиту.