組織に対するボットネットの脅威の増大: その理由は次のとおりです。

公開: 2020-10-28今日、サイバー犯罪者はさまざまなツールを利用できます。 最も基本的で最も危険なツールの 1 つはボットネットです。

今日のほとんどすべてのサイバー攻撃は、何らかの形でボットネットを使用しています。 手動の侵入試行など、人間のハッカーによって直接行われる攻撃でさえ、通常はボットネットが標的のネットワークを調査し、脆弱性スキャンを実行することによって先行されます。 したがって、経営幹部は、ボットネットがどのように機能するか、およびボットネットからネットワークを防御する方法を理解することが不可欠です。

ボットネットとは?

名前が示すように、ボットネットはボットのネットワークです。

「ボット」とはウェブロボットの略で、「インターネットボット」や「wwwロボット」とも呼ばれます。 ボットは、人間が行う可能性のあるアクティビティを自動的に実行するソフトウェア アプリケーションです。 ボットは、人間よりも多くのアクティビティをより迅速かつ大規模に実行できるため、今日広く使用されています。

すべてのボットが悪いわけではありません。 実際、ほとんどのサイトで歓迎されている多くの優れたボットを含む、さまざまな種類のボットがあります。 検索エンジンのスパイダーと Web ショッピング エンジンは、おそらく優れたボットの最も一般的な例です。

ただし、ボットネットは敵対的なボットで構成されています。 侵害されたデバイスの大規模なネットワークで実行されている悪意のあるソフトウェア プログラム。 各ボットは、中央の C&C (コマンド アンド コントロール) サーバーと定期的に通信します。 これは、ハッカーがボットネットを制御し、ボットに指示を出し、さまざまな攻撃を実行するように命令する方法です。 ボットが実行されている侵害されたデバイスの所有者は、通常、これが発生していることに気づいていません。

ボットネットは、実行されるデバイスの種類によって分類できます。 最も強力なボットネットは、パーソナル コンピュータの大規模なネットワークである傾向があります。 ハッカーは、マシンに悪意のあるソフトウェアをインストールして、これらのネットワークを構築します。 一般的な方法の 1 つは、トロイの木馬の添付ファイル、またはクリックするとボット プログラムのインストールにつながる悪意のあるリンクを含むスパム メールを送信することです。 どのように構築されていても、感染した PC で実行されるボットネットは、ハッカーにとって非常に切望されているツールです。基盤となる PC にはさまざまな機能があるためです。

対極にあるのは、モノのインターネット (IoT) デバイスで構成されるボットネットです。 ここ数年で、サーモスタットからドアベル、セキュリティ カメラに至るまで、インターネットに接続された多くの「スマート」デバイスが市場に出回っています。 残念ながら、これらのデバイスの多くは堅牢なセキュリティを備えておらず、ハッカーは数え切れないほどのデバイスを危険にさらし、それらを奴隷にして大規模なボットネットに組み込むことができました.

IoT デバイスは PC よりもはるかに単純で機能がはるかに限られているため、IoT ボットネットは PC ベースのボットネットよりも複雑な攻撃を行うことができません。 たとえば、ほとんどの IoT デバイスにはメール ソフトウェアがありませんが、ほとんどの PC にはあります。 したがって、PC ボットネットは大規模なスパム メール キャンペーンで使用できますが、IoT ボットネットは使用できません。

ただし、品質に欠けているものは、量で補うことができます。 一部の IoT ボットネットは大規模で、何十万もの奴隷化されたデバイスが含まれています。 これらのネットワークは、生成されるトラフィックの量が攻撃の主な特徴である、DDoS のような単純なボリューム攻撃に使用される傾向があります。

ボットネットはどのような種類の攻撃に使用できますか?

今日、ボットネットはさまざまな種類の攻撃に使用されています。 最も一般的なもののいくつかを次に示します。

DDoS (分散型サービス拒否)

DDoS 攻撃では、ボットネットが大量のトラフィックを生成し、すべてが 1 つのターゲットを狙っています。 ハッカーの目標は、標的のサイトまたは Web アプリケーションに膨大な量の受信 HTTP 要求を送信して、意図したユーザーが使用できないようにすることです。 (ハッカーの観点から) 理想的な結果は、ターゲットを完全にクラッシュさせてオフラインにすることです。

ただし、パフォーマンスが大幅に低下した場合でも成功と見なされます。 最新の DDoS 攻撃は、驚異的な量に達する可能性があります。 この記事を書いている時点で、現在の記録は、Amazon Web Services を使用する組織を対象とした 2.3 Tbps の攻撃です。 間違いなく、この記録はさらに大きな攻撃によってすぐに破られるでしょう。

スパム

インターネットの黎明期、電子メール スパマーは少数のコンピュータを使用して大量のメッセージを送信していました。 セキュリティ企業はこれらのコンピュータの IP アドレスを公開し始め、セキュリティ ソフトウェアがコンピュータを簡単にブロックできるようにしました。

今日、スパマーは、目的を達成するために大規模なボットネットを使用することで、これを回避しています。 スレーブ化された各デバイスが送信するメッセージは比較的少ないため、セキュリティ組織がスパム キャンペーンの発信元を特定することは非常に困難です。 ただし、ボットネットの規模は、スパマーが短時間で数千または数百万のメッセージを送信できることを意味します。 また、一部のボットネットは電子メールだけでなく、SMS スパムを生成することもできます。

脆弱性スキャン

ボットネットは脆弱性スキャンを実行します。 彼らは、インターネット全体のネットワークを体系的に調査し、まだパッチが適用されていない既知の脆弱性を持つシステムを探します。 悪用可能なシステムが見つかると、ハッカーは直接的な侵害の試みやその他の攻撃を追跡します。

マルウェアのインストール

脆弱性スキャンの後に人間の介入が続かない場合があります。 一部のタイプの脆弱性では、多数の潜在的な被害者が見つかった場合、ボットネットを使用して脆弱なシステムにアクセスし、マルウェアに感染させます。 ここでの一般的な選択肢にはランサムウェアが含まれますが、個々のマシンにはボット ソフトウェアがインストールされている場合があり、新しいマシンごとにボットネットに取り込まれます。

SEO リンクとコンテンツ スパム

ユーザーが作成したコンテンツ (製品レビュー、コメントなど) を受け入れるサイトや Web アプリケーションは、しばしばボットネットに悩まされています。 ボットは偽のアカウントを作成し、特定のサイトへのバックリンクを含むテキストの小さなチャンクなど、偽の「コンテンツ」を追加しようとします。 ハッカーの主な目的は、リンクされたサイトの検索エンジンでの可視性を高めることであり、おそらく被害を受けた Web アプリケーションからこれらのリンクをたどって直接アクセスする数人の訪問者を獲得することです.

アカウントの乗っ取り

ハッカーが大規模な Web サイトに侵入すると、ユーザー名とパスワードの組み合わせなど、何千もの資格情報セットが収集されることがよくあります。 残念なことに、多くの人がまだ多くの異なる Web サイトで同じ資格情報を使用していることを彼らは知っています。 したがって、ハッカーが 1 つのサイトからアカウント資格情報のリストを取得すると、盗んだ資格情報を使用して他の多くのサイトにログインしようとします。

この Credential Stuffing は非常に一般的です。 ボットネットは、ハッカーがアカウントを乗っ取ろうとする有名なサイトにアクセスし、盗んだ資格情報をサイトのログイン フォームに体系的に「詰め込みます」。 通常、これらのログイン試行の少なくとも一部は成功します。これは、攻撃者が新しいサイトでそれらのアカウントを制御できることを意味します。 ボットネットは、人間の攻撃者の能力を超える数千または数百万回の体系的なログイン試行を通常伴うため、このプロセスの重要な部分です。

クレジットカード詐欺

攻撃者はボットネットを使用して、盗まれた支払いカードを検証します。 ボットは、カード番号を Web アプリケーションに詰め込んで、受け入れられるか拒否されるかを確認します。 同様の手法を使用して、新しいカードを発見します。 ボットは潜在的な数字を循環し、それらを Web アプリケーションに入力します。 これは、攻撃者がこれまで知らなかった追加のカードを盗むための、大雑把ではありますが効果的な方法です。

スクレイピングとデータ盗難

ハッカーはボットネットを使用してサイトや Web アプリケーションをスクレイピングし、さまざまな不正な目的でデータをコピーします。 一部の業界 (e コマース、保険など) では、価格データは貴重な情報です。 実際、怪しげな企業は、攻撃者を雇って競合他社のサイトをスクレイピングし、それを入手することがあります。 データ集約などの他の業界では、企業はコンテンツへのアクセスを販売しており、ボットネット スクレイピングはビジネス モデルに対する直接的な脅威です。

アプリケーションの悪用

攻撃者は、標的となる組織に合わせてカスタマイズされた、高度に専門化された目的でボットネットを使用することがよくあります。 一般的な例の 1 つは、ボットネットを使用して商用 Web サイトまたはモバイル アプリケーションにアクセスし、トランザクションを完了することなく購入プロセスを開始する在庫拒否です。 これにより、指定された期間在庫からアイテムが削除され、実際の顧客がそれらを購入することができなくなります。 防止された販売からの収益の損失に加えて、これは被害者にさらなる問題を引き起こす可能性があります.

ボットネットが旅行サイトやアプリケーションを攻撃することはよくあることです。 ボットはフライト スケジュールを照会し、予約を開始します。これにより、設定された時間 (通常は 10 分または 15 分) の間在庫から座席が削除されますが、チケットは購入されません。 これにより、利用可能な在庫から常に多くの座席が削除されるだけでなく、旅行サイトに多額のデータ検索料金が発生する可能性があります.

多くの旅行サイトは、フライト スケジュール情報を外部データ フィードに依存しており、クエリごとに料金を支払っています。 したがって、ボットの活動はターゲットに直接的な金銭的損害を与えます。

今日、ボットネット攻撃がこれほど一般的になっているのはなぜですか?

サイバーセキュリティに携わる人なら誰でも、今日、敵対的なボットに対する堅牢な防御が不可欠であることを知っています。 上記のボットネット攻撃は非常に頻繁に発生します。

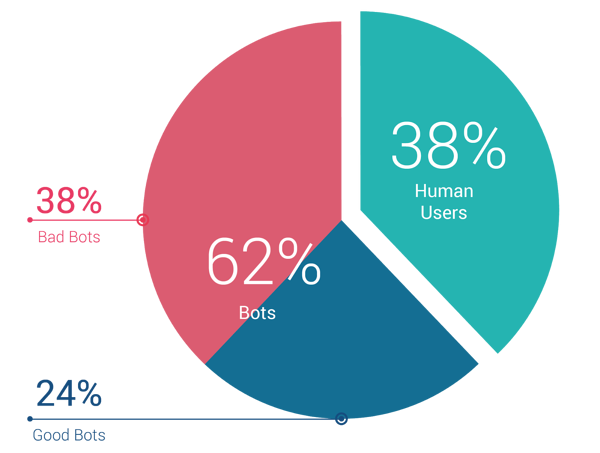

現在、ボットは Web トラフィックのほぼ 3 分の 2 を占めています。 検索エンジンのスパイダーなど、優れたボットもあります。 残りの半分以上のボットは敵対的です。 出典: Reblaze によって処理されたトラフィック (1 日あたり 80 億を超える HTTP/S リクエスト)

これには多くの理由があります。 ボットネットは一般的であり、常に新しいボットネットが構築されています。 サイバー犯罪者がボットネットを使用するのは、必要だからです。 前述の攻撃のほとんどは、それらがなければ不可能です。

今日の脅威アクターには、ロシアの犯罪組織から中国の国営ハッカーまで、あらゆるものが含まれます。 ほとんどのハッカーは洗練され、高度なスキルを持っています。 多くは資金も豊富です。 彼らは、目標を達成するために必要なあらゆるツールを使用します。 したがって、より大規模で優れたボットネットが常に構築されています。

彼らはハッカーにとって有益です

堅牢なボットネットを制御する攻撃者には、利益を得る機会がたくさんあります。 ここにいくつかあります。

DDoS 恐喝

ハッカーはサイトに対して大規模な DDoS 攻撃を開始し、サイトの所有者に身代金要求を送ります。 彼らは、身代金が支払われるまで攻撃を続けると脅しています。 DDoS が成功すると、顧客がサイトやアプリケーションにアクセスできなくなる可能性があるため、サイトの所有者は、攻撃による継続的な収益の損失を維持する代わりに、身代金を支払うことがよくあります。

盗まれたデータの販売

前述のように、ボットネットを使用してさまざまな種類の貴重な情報を盗むことができます。 クレジット カード番号などの一部のデータは、ハッカーによって直接使用されたり、この目的のために成熟した大規模な市場が存在するダーク Web で転売されたりする可能性があります。 有効なアカウント資格情報も非常に価値があります。

メールとSMSのスパム

数年前、ほとんどのスパム送信者は、疑わしい製品を販売したり、その他の詐欺を実行したりするために大量の電子メールを送信していました。 今日、フィッシング キャンペーンやその他の違法行為がはびこっています。 さらに、ボットネットの所有者は、自分のメッセージを送信するだけでなく、他の犯罪者にサービスとしてのスパムを提供することでも利益を得ることができます。

SEOスパム

ボットネットは、Web 全体でリンク ドロップ キャンペーンを実行する、いわゆる「SEO サービス」に貸し出されることがよくあります。

その他のマルウェア サービス

スパムや SEO に加えて、ハッカーは、広告詐欺、アプリケーションの悪用、スクレイピングなど、さまざまな目的でボットネット リソースを貸し出すことができます。 次に説明するように、現在、これには活発な市場があります。

ボットネットは安価で豊富で、簡単にレンタルできます

ダークウェブは、おそらくファイル共有と違法薬物の販売で最もよく知られています。 しかし、サイバー犯罪のための多くのフォーラムやアンダーグラウンド マーケットプレイスの本拠地でもあります。

さまざまな専門分野とスキル セットを持つハッカーが、雇用のためのサービスを提供しています。 攻撃ツールやその他のソフトウェアはオンライン マーケットで販売されており、購入者は製品を評価してレビューを残すことができます。 また、ボットネットは、時間単位、日単位、または週単位でレンタルできます。

数年前、ボットネットを必要とする攻撃者は、ボットネットをゼロから構築する必要がありましたが、これは困難で費用のかかる作業でした。 現在、一般的な DDoS ボットネットは 1 日あたりわずか 50 ドルでレンタルできます。 攻撃リソースが非常に豊富で安価に入手できる場合、ボットネット攻撃が非常に一般的であることは当然のことです。

ボットネットからネットワークを保護する方法

ボットネット攻撃はさまざまな形で行われるため、それらに対する適切な防御策をいくつかの異なる面で実装する必要があります。 ベスト プラクティスは、DDoS に対する具体的な対策、その他のボリューメトリック攻撃に対する具体的な対策、およびすべてのボット攻撃に適用される一般原則に分類できます。

すべてのボットネット攻撃の中で、DDoS 攻撃は最も劇的なタイプです。 最新の DDoS 攻撃の規模と規模は驚異的であり、リソースが不十分な Web アプリケーションはすぐに圧倒される可能性があります。

幸いなことに、今日の DDoS 攻撃に耐えられるだけの帯域幅やその他のリソースをサイトに確保することは簡単です。 最新のクラウド プラットフォームでは、Web アプリケーションの自動スケーリングを簡単に設定できるため、需要が高まったときに追加のリソースが迅速かつ自動的にオンラインになります。

サイトにこれがまだない場合は、すぐに追加する必要があります。 また、現在 Web セキュリティ ソリューションをクラウドに実行していない場合は、そこに移行することを検討してください。 その後、脅威の状況の変化に応じて動的に自動スケーリングすることもできます。 保護された Web アプリケーションは、DDoS トラフィックが届かないため、ほとんど自動スケーリングする必要はありません。

DDoS 防御を検討している間は、現在利用できるすべてのオプションを認識しておいてください。 DDoS 防御サービスは広く利用できるようになっています。 たとえば、最上位のクラウド プラットフォームには、ネットワークおよびトランスポート層でのボリューム DDoS に対する組み込みの軽減策が含まれるようになりました。 利用できるサービスは何でも利用する必要があります。

その他のヒントには、CDN を使用して静的コンテンツを提供することが含まれます。 これにより、ボリューム攻撃の影響を軽減できます。 従来、これは主に個々のファイル (画像、メディア、スクリプトなど) に対して行われていましたが、今日では可能な限りページ全体を静的にする傾向が大きくなっています。 これにより、ボリューム以外の脅威に対するサイトの攻撃面を減らすことができ、ボーナスとして、ユーザーに対するシステムの応答性も向上します。

他のタイプのボリューム攻撃

一部の形式のボット攻撃では、依然としてボットネットが大量のトラフィックを送信する必要がありますが、その目的はターゲットを圧倒することではありません. 一般的な例として、クレデンシャル スタッフィングがあります。ボットネットは、1 つのログイン フォームに何千回もアクセスしようとする可能性があります。 したがって、この攻撃は大量の攻撃 (ターゲットに大量のリクエストが送信されることを含む) ですが、DDoS を引き起こすことは意図されていません。

これらの攻撃を打ち負かすことは困難な場合があります。これは、標的となる Web アプリケーションが大規模な攻撃が発生していることを認識してリクエストを拒否できるようにする必要があるためです。 ただし、高度なボットネットは、奴隷化されたデバイスを介してリクエストを急速にローテーションします。 ターゲットは、特定の IP アドレスから 1 つの要求しか受信しない場合があります。 従来のレート制限アルゴリズムは、各トラフィック ソースからのリクエストをカウントするため、これらのアルゴリズムでは、これらのタイプの攻撃を防御できません。

したがって、今日の堅牢な防御には、堅牢なボット管理と人間による検証機能が含まれている必要があります。 Web セキュリティ ソリューションは、特定のトラフィック ソースから保護されたアプリケーションに送信されたリクエストの数 (または数) に関係なく、自動化されたトラフィックを検出できる必要があります。

古いセキュリティ ソリューションは、敵対的なボットを検出するために、ブラックリスト、署名、ブラウザ検証、およびその他のいくつかの手法に依存していました。 これらの技術はもはや十分ではありません。 最新世代のボットやインベントリ拒否などのアプリケーション レベルの攻撃を確実に検出するために、最新のセキュリティ ソリューションには行動プロファイリングなどの機能が含まれています。 彼らは、保護しているアプリケーションの正当なユーザーの特性と行動パターンを学び、理解します。 これにより、悪意のあるトラフィック ソースを特定してブロックできます。

最後に、当たり前のように見えても見過ごされがちなベスト プラクティスをいくつか紹介します。 まず、Web アプリケーションは厳格なセキュリティ ポリシーを適用する必要があります。たとえば、サイトで特定のアカウントのログイン試行が何度か失敗した場合、ATO (アカウントの乗っ取り) 攻撃を防ぐために、そのアカウントを一時的に禁止/無効にする必要があります。

次に、ネットワークは可能な限り不透明にする必要があります。 エラー状態が発生した場合、最小限の情報で適切に応答する必要があります。 これにより、ハッカーがバックエンド実装の詳細を知ることができなくなり、脆弱性を発見することがより困難になります。

脆弱性について言えば、非常に明白なアドバイスでこのセクションを締めくくりますが、それにもかかわらず、ネットワークを最新の状態に保つ必要があります。 ボットネットはパッチが適用されていない脆弱性を持つシステムを常に探しているため、セキュリティ パッチとアップグレードが発行されたらすぐにインストールされるように、組織には厳格な内部ポリシーが必要です。

おそらく、このアドバイスを何度も聞いたことがあるでしょう。 はい、他のみんなもそうです。 それにもかかわらず、それは確かによく知っているべき大規模な組織によって依然としてしばしば無視されています.

最も悪名高い最近の例は、1 億 4,700 万人の消費者の個人的な財務情報を侵害した Equifax の侵害です。 同社は Apache Struts の欠陥に侵入され、侵害が発生する数か月前にパッチがリリースされました (ただし、Equifax によって適用されませんでした)。

Equifaxのようにならないでください。 覚えておいてください: ネットワークにセキュリティ ホールを残しておけば、ボットはそれを確実に見つけます。

結論

ボットネットは、現代の脅威環境のいたるところに存在します。 それらに対する適切な防御を維持できないと、DDoS、スパム、脆弱性スキャンなどのさまざまな攻撃に対して組織が脆弱になり、その後、侵入テストの試みとシステム侵害、アカウント乗っ取り攻撃、スクレイピングとデータ盗難、アプリケーションの悪用などが続きます。

幸いなことに、ベスト プラクティスに従うことで、ネットワークから敵対的なボットを排除できます。 この作業は必ずしも簡単ではありません。 とりわけ、最新世代の悪意のあるボットを検出できる最新の Web セキュリティ ソリューションが必要です。 しかし、それは可能であり、適切な保護を確保することは、組織にとってこれまで以上に重要になっています。