Le botnet sono una minaccia crescente per la tua organizzazione: ecco perché

Pubblicato: 2020-10-28I criminali informatici hanno oggi a disposizione un'ampia varietà di strumenti. Uno degli strumenti più fondamentali e pericolosi è la botnet.

Quasi tutti gli attacchi informatici oggigiorno utilizzano le botnet in una forma o nell'altra. Anche gli attacchi sferrati direttamente da un hacker umano, come i tentativi di penetrazione manuale, sono solitamente preceduti da botnet che sondano la rete presa di mira ed eseguono scansioni di vulnerabilità. Pertanto, è fondamentale che i dirigenti comprendano come funzionano le botnet e come difenderne le reti.

Che cos'è una botnet?

Come suggerisce il nome, una botnet è una rete di bot.

“Bot” è l'abbreviazione di web robot, noto anche come “bot internet” o “www robot”. Un bot è un'applicazione software che esegue automaticamente attività che un essere umano potrebbe altrimenti svolgere. I bot sono ampiamente utilizzati oggi, perché un bot può eseguire molte attività più velocemente e su scala più ampia rispetto a un essere umano.

Non tutti i robot sono cattivi. In effetti, ci sono diversi tipi di bot, inclusi molti buoni bot che sono i benvenuti sulla maggior parte dei siti. Gli spider dei motori di ricerca e i motori di shopping web sono probabilmente gli esempi più comuni di buoni robot.

Tuttavia, le botnet sono composte da bot ostili ; programmi software dannosi in esecuzione su una vasta rete di dispositivi compromessi. Ogni bot comunica periodicamente con un server C&C (Command and Control) centrale; questo è il modo in cui l'hacker controlla la botnet e impartisce istruzioni ai bot, ordinando loro di condurre vari attacchi. I proprietari dei dispositivi compromessi su cui sono in esecuzione i bot di solito non sono consapevoli che ciò sta accadendo.

Le botnet possono essere classificate in base ai tipi di dispositivi su cui vengono eseguite. Le botnet più potenti tendono ad essere grandi reti di personal computer. Gli hacker costruiscono queste reti installando software dannoso sulle macchine; un modo comune è inviare e-mail di spam che contengono un allegato Trojan, o forse un collegamento ostile che, se cliccato, porterà all'installazione del programma bot. Comunque sia costruita, una botnet in esecuzione su PC infetti è uno strumento molto ambito dagli hacker, poiché i PC sottostanti hanno un'ampia varietà di funzionalità.

All'altra estremità dello spettro ci sono le botnet costituite da dispositivi Internet of Things (IoT). Negli ultimi anni sono arrivati sul mercato molti dispositivi “intelligenti” connessi a Internet: di tutto, dai termostati ai campanelli alle telecamere di sicurezza. Sfortunatamente, molti di questi dispositivi non hanno una sicurezza solida e gli hacker sono stati in grado di comprometterne un numero infinito, rendendoli schiavi e incorporandoli in enormi botnet.

Poiché i dispositivi IoT sono molto più semplici e con capacità molto più limitate rispetto ai PC, le botnet IoT sono capaci di attacchi meno complessi rispetto alle botnet basate su PC. Ad esempio, la maggior parte dei dispositivi IoT non dispone di software di posta elettronica, mentre la maggior parte dei PC lo fa; quindi, le botnet per PC possono essere utilizzate in enormi campagne e-mail di spam, mentre le botnet IoT non possono.

Tuttavia, ciò che manca di qualità può essere compensato con la quantità; alcune botnet IoT sono enormi e contengono centinaia di migliaia di dispositivi schiavizzati. Queste reti tendono ad essere utilizzate per attacchi volumetrici più semplici come DDoS, in cui la quantità di traffico generato è la caratteristica principale dell'attacco.

Per quali tipi di attacchi possono essere utilizzate le botnet?

Oggigiorno le botnet vengono utilizzate per molti tipi diversi di attacchi. Ecco alcuni dei più comuni.

DDoS (Distributed Denial of Service)

In un attacco DDoS, una botnet genererà grandi quantità di traffico, tutto rivolto a un obiettivo. L'obiettivo dell'hacker è inviare al sito o all'applicazione Web di destinazione un volume schiacciante di richieste HTTP in entrata, per renderlo non disponibile per gli utenti previsti. Il risultato ideale (dal punto di vista dell'hacker) è mandare in crash il bersaglio completamente e portarlo offline.

Tuttavia, anche una performance gravemente degradata sarebbe considerata un successo. I moderni attacchi DDoS possono raggiungere volumi sbalorditivi; mentre questo articolo viene scritto, il record corrente è un attacco da 2,3 Tbps rivolto a un'organizzazione che utilizza Amazon Web Services. Senza dubbio, questo record sarà presto battuto da un attacco ancora più grande.

Spam

Agli albori di Internet, gli spammer e-mail utilizzavano un numero limitato di computer per inviare enormi quantità di messaggi. Le società di sicurezza si sono adattate e hanno iniziato a pubblicare gli indirizzi IP di questi computer, rendendo più semplice bloccarli da parte del software di sicurezza.

Oggi, gli spammer lo evitano utilizzando invece grandi botnet per raggiungere i loro obiettivi. Ciascun dispositivo asservito invia relativamente pochi messaggi, il che rende molto più difficile per le organizzazioni di sicurezza identificare le origini di una campagna di spam. Tuttavia, la dimensione della botnet significa che lo spammer può ancora inviare migliaia o addirittura milioni di messaggi in breve tempo. Inoltre, alcune botnet possono farlo non solo con la posta elettronica, ma possono anche generare spam tramite SMS.

Scansioni delle vulnerabilità

Le botnet conducono scansioni di vulnerabilità; sondano sistematicamente le reti su Internet, alla ricerca di sistemi con vulnerabilità note che non sono state ancora corrette. Quando vengono rilevati sistemi sfruttabili, gli hacker danno seguito a tentativi di violazione diretta e altri attacchi.

Installazione di malware

A volte una scansione della vulnerabilità non sarà seguita dall'intervento umano. Per alcuni tipi di vulnerabilità, quando viene rilevato un numero elevato di potenziali vittime, verrà utilizzata una botnet per visitare i sistemi vulnerabili e infettarli con malware. Le scelte popolari qui includono il ransomware o, per le singole macchine, a volte viene installato il software del bot, che assorbirà ogni nuova macchina nella botnet.

Link SEO e contenuti spam

I siti e le applicazioni web che accettano contenuti generati dagli utenti (come recensioni di prodotti, commenti e così via) sono spesso afflitti da botnet. I bot creano account falsi e quindi tentano di aggiungere "contenuti" spuri, come piccoli frammenti di testo contenenti backlink a un determinato sito. L'obiettivo principale dell'hacker è aumentare la visibilità del sito collegato nei motori di ricerca e forse anche ottenere alcuni visitatori che arrivano direttamente seguendo questi collegamenti dall'applicazione web vittimizzata.

Acquisizioni di conti

Quando gli hacker violano siti Web di grandi dimensioni, spesso raccolgono migliaia di set di credenziali come combinazioni di nome utente e password. Sanno che, sfortunatamente, molte persone usano ancora le stesse credenziali su molti siti Web diversi. Pertanto, una volta che gli hacker ottengono un elenco di credenziali dell'account da un sito, tenteranno di accedere a molti altri siti con le credenziali rubate.

Questo riempimento delle credenziali è molto comune; una botnet visiterà un sito di alto profilo in cui gli hacker vogliono impossessarsi degli account e "inserire" sistematicamente le credenziali rubate nel modulo di accesso del sito. Di solito, almeno alcuni di questi tentativi di accesso hanno esito positivo, il che significa che l'attaccante può quindi assumere il controllo di quegli account sul nuovo sito. La botnet è una parte vitale di questo processo, poiché di solito comporta molte migliaia o addirittura milioni di tentativi sistematici di accesso, che sarebbero oltre la capacità di un attaccante umano.

Frode con carta di pagamento

Gli attori delle minacce utilizzano le botnet per convalidare le carte di pagamento rubate. I bot inseriscono i numeri delle carte nelle applicazioni web per vedere se vengono accettati o rifiutati. Una tecnica simile viene utilizzata per scoprire nuove carte; i bot passano in rassegna i numeri potenziali e li inseriscono nelle applicazioni web. Questo è un modo grezzo, ma efficace, per rubare carte aggiuntive che prima erano sconosciute all'attaccante.

Raschiamento e furto di dati

Gli hacker utilizzano le botnet per raschiare siti e applicazioni web, copiando i dati per vari scopi illeciti. In alcuni settori (ad es. e-commerce, assicurazioni e molti altri), i dati sui prezzi sono informazioni preziose; in effetti, le aziende losche a volte assumono attori delle minacce per raschiare i siti dei concorrenti per ottenerlo. In altri settori, come l'aggregazione dei dati, le aziende vendono l'accesso ai contenuti e lo scraping delle botnet è una minaccia diretta per il modello di business.

Abuso dell'applicazione

Gli attori delle minacce spesso utilizzano le botnet per scopi altamente specializzati, personalizzati in base all'organizzazione presa di mira. Un esempio comune è la negazione dell'inventario , in cui una botnet viene utilizzata per accedere a un sito Web commerciale o a un'applicazione mobile e avviare un processo di acquisto, senza mai completare la transazione. Ciò può rimuovere gli articoli dall'inventario per un periodo di tempo specificato, il che impedisce ai clienti effettivi di acquistarli. Insieme al mancato guadagno derivante dalle vendite che sono state impedite, ciò può causare ulteriori problemi alla vittima.

È comune che le botnet attacchino siti e applicazioni di viaggio; i bot interrogano gli orari dei voli e iniziano a effettuare prenotazioni, rimuovendo i posti dall'inventario per un tempo prestabilito, di solito 10 o 15 minuti, ma non acquistano mai i biglietti. Questo non solo rimuove molti posti dall'inventario disponibile in un dato momento, ma può anche comportare costi elevati per la ricerca dei dati per il sito di viaggio.

Molti siti di viaggi si basano su feed di dati esterni per le informazioni sugli orari dei voli e le pagano in base alla query; quindi, l'attività del bot infligge danni finanziari diretti al bersaglio.

Perché gli attacchi botnet sono così comuni oggi?

Chiunque sia coinvolto nella sicurezza informatica sa che una solida difesa contro i bot ostili è essenziale oggi. Gli attacchi botnet sopra descritti si verificano molto frequentemente.

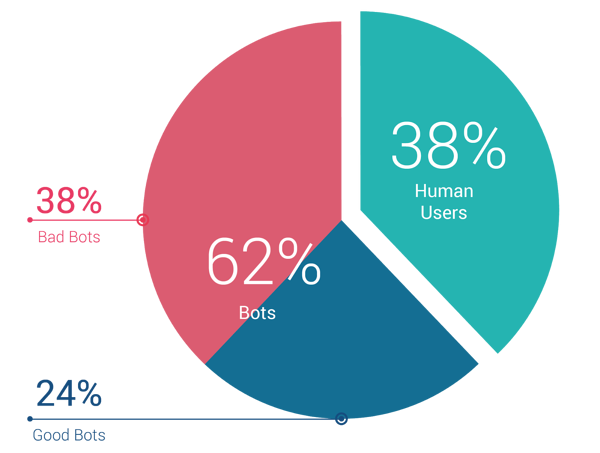

I bot rappresentano oggi quasi i due terzi del traffico web. Alcuni sono buoni robot, come gli spider dei motori di ricerca. Il resto, più della metà di tutti i bot, è ostile. Fonte: traffico elaborato da Reblaze (oltre otto miliardi di richieste HTTP/S al giorno)

Ci sono molte ragioni per questo. Le botnet sono comuni e ne vengono sempre create di nuove. I criminali informatici utilizzano le botnet perché sono necessarie. La maggior parte degli attacchi descritti in precedenza non sarebbe possibile senza di essi.

Gli attori delle minacce odierne includono di tutto, dagli anelli della criminalità organizzata in Russia agli hacker sponsorizzati dallo stato in Cina. La maggior parte degli hacker sono sofisticati e altamente qualificati; molti sono anche ben finanziati. Useranno tutti gli strumenti necessari per raggiungere i loro obiettivi. Pertanto, vengono sempre costruite botnet più grandi e migliori.

Sono redditizi per gli hacker

Un attore di minacce che controlla una solida botnet ha molte opportunità di profitto. Eccone alcuni.

Estorsioni DDoS

Gli hacker lanceranno un massiccio DDoS contro un sito, quindi invieranno una richiesta di riscatto al proprietario del sito. Minacciano di mantenere l'attacco fino al pagamento del riscatto. Un DDoS di successo può impedire ai clienti di accedere a un sito o a un'applicazione, quindi i proprietari dei siti spesso pagheranno il riscatto, invece di sostenere la continua perdita di entrate dall'attacco.

Vendere dati rubati

Come accennato in precedenza, le botnet possono essere utilizzate per rubare molti tipi di informazioni preziose. Alcuni tipi di dati, come i numeri delle carte di pagamento, possono essere utilizzati direttamente dagli hacker e/o essere rivenduti sul dark web, dove esistono mercati grandi e maturi per questo scopo. Anche le credenziali dell'account valide sono piuttosto preziose.

Posta indesiderata e SMS

Anni fa, la maggior parte degli spammer inviava e-mail di massa per vendere prodotti loschi o perpetrare altre truffe. Oggi sono dilaganti le campagne di phishing e altre attività illecite. Inoltre, i proprietari di botnet possono trarre profitto non solo inviando i propri messaggi, ma anche offrendo spam come servizio ad altri criminali.

Spam SEO

Le botnet vengono spesso affittate ai cosiddetti "servizi SEO" che eseguono campagne di link drop sul web.

Altri servizi di malware

Insieme a spam e SEO, gli hacker possono affittare risorse botnet per un'ampia varietà di scopi: frode pubblicitaria, abuso di applicazioni, scraping e altro ancora. Ora c'è un mercato attivo per questo, come discuteremo in seguito.

Le botnet sono economiche, abbondanti e facili da noleggiare

Il dark web è forse meglio conosciuto per la condivisione di file e la vendita di droghe illegali. Ma è anche la sede di molti forum e mercati sotterranei per la criminalità informatica.

Gli hacker con varie specializzazioni e competenze offrono i loro servizi a noleggio. Gli strumenti di attacco e altri software sono venduti nei mercati online dove gli acquirenti possono valutare i prodotti e lasciare recensioni. E le botnet possono essere noleggiate a ore, giorni o settimane.

Anni fa, un attore di minacce che desiderava una botnet doveva costruirne una da zero, il che è un compito difficile e costoso. Oggi, una botnet DDoS generica può essere noleggiata per un minimo di $ 50 al giorno. Quando le risorse di attacco sono così abbondanti e sono disponibili così a buon mercato, non sorprende che gli attacchi botnet siano così comuni.

Come proteggere la tua rete dalle botnet

Poiché gli attacchi di botnet sono disponibili in forme diverse, una difesa adeguata contro di essi deve essere organizzata su diversi fronti. Le best practices possono essere classificate come misure specifiche contro DDoS, misure specifiche contro altri attacchi volumetrici e principi generali che si applicano a tutti gli attacchi bot.

Di tutti gli attacchi botnet, gli attacchi DDoS sono il tipo più drammatico. Le dimensioni e la portata di un moderno attacco DDoS possono essere sbalorditivi e un'applicazione Web con risorse insufficienti può essere rapidamente sopraffatta.

Fortunatamente, oggi è semplice per un sito avere la larghezza di banda e altre risorse per resistere a un attacco DDoS. Le moderne piattaforme cloud semplificano la configurazione della scalabilità automatica per le applicazioni Web, in modo che risorse aggiuntive vengano online rapidamente e automaticamente quando la domanda aumenta.

Se il tuo sito non lo ha già installato, dovresti aggiungerlo presto. Inoltre, se al momento non stai eseguendo la tua soluzione di sicurezza web nel cloud, considera la possibilità di migrarla lì. Quindi anch'esso sarà in grado di scalare automaticamente in modo dinamico in risposta alle mutevoli condizioni di minaccia. Le applicazioni Web protette raramente dovranno scalare automaticamente perché il traffico DDoS non le raggiungerà mai.

Mentre stai valutando le tue difese DDoS, assicurati di essere a conoscenza di tutte le opzioni a tua disposizione oggi. I servizi di protezione DDoS stanno diventando ampiamente disponibili; ad esempio, le piattaforme cloud di livello superiore ora includono la mitigazione integrata per gli DDoS volumetrici sulla rete e sui livelli di trasporto. Dovresti approfittare di tutti i servizi a tua disposizione.

Altri suggerimenti includono l'utilizzo di una CDN per servire contenuto statico; questo può ridurre l'impatto degli attacchi volumetrici. Tradizionalmente, questo veniva fatto principalmente per i singoli file (immagini, media, script e così via), ma oggi c'è una tendenza più ampia a rendere statiche intere pagine quando possibile. Ciò può ridurre la superficie di attacco del sito per le minacce non volumetriche e, come bonus, migliorerà anche la reattività percepita del sistema per i tuoi utenti.

Altri tipi di attacchi volumetrici

Alcune forme di attacco bot richiedono ancora che la botnet invii grandi volumi di traffico, ma il suo obiettivo non è sopraffare l'obiettivo. Un esempio comune è il credential stuffing: una botnet potrebbe tentare di accedere a un modulo di accesso molte migliaia di volte. Pertanto, l'attacco è volumetrico (include un grande volume di richieste inviate al target), ma non ha lo scopo di infliggere un DDoS.

Sconfiggere questi attacchi può essere difficile, perché richiede che l'applicazione Web mirata riconosca che si sta verificando un attacco su larga scala, quindi può negare le richieste. Tuttavia, una botnet sofisticata ruoterà rapidamente le sue richieste attraverso i suoi dispositivi schiavizzati. La destinazione potrebbe ricevere solo una richiesta da un determinato indirizzo IP. Poiché gli algoritmi di limitazione della velocità tradizionali contano le richieste provenienti da ciascuna sorgente di traffico, questi algoritmi non possono difendersi da questi tipi di attacchi.

Pertanto, una solida difesa oggi deve includere solide capacità di gestione dei bot e di verifica umana. La soluzione di sicurezza web deve essere in grado di rilevare il traffico automatizzato, indipendentemente da quante (o poche) richieste sono state inviate da quella specifica sorgente di traffico all'applicazione protetta.

Le soluzioni di sicurezza precedenti si basavano su blacklist, firme, verifica del browser e una manciata di altre tecniche per rilevare i bot ostili. Queste tecniche non sono più adeguate. Per rilevare in modo affidabile i bot di ultima generazione e gli attacchi a livello di applicazione come la negazione dell'inventario, le moderne soluzioni di sicurezza includono funzionalità come la profilazione comportamentale. Imparano e comprendono le caratteristiche e i modelli comportamentali degli utenti legittimi per le applicazioni che stanno proteggendo. Ciò consente loro di identificare le fonti di traffico dannose e bloccarle.

Infine, dovremmo citare alcune buone pratiche che potrebbero sembrare ovvie, ma che spesso vengono comunque trascurate. In primo luogo, le tue applicazioni web dovrebbero applicare politiche di sicurezza rigorose, ad esempio quando un sito subisce diversi tentativi di accesso falliti per un determinato account, quell'account dovrebbe essere temporaneamente bandito/disabilitato per prevenire attacchi ATO (acquisizione dell'account).

In secondo luogo, la tua rete deve essere il più opaca possibile. Quando si verificano condizioni di errore, dovrebbe rispondere in modo appropriato, con informazioni minime. Ciò impedirà agli hacker di apprendere i dettagli dell'implementazione del back-end, il che renderà più difficile per loro scoprire le vulnerabilità.

A proposito di vulnerabilità, concluderemo questa sezione con un consiglio che sembrerà molto ovvio, ma va detto comunque: la tua rete deve essere sempre aggiornata! La tua organizzazione ha bisogno di politiche interne rigorose per garantire che le patch di sicurezza e gli aggiornamenti vengano installati non appena vengono rilasciati, perché le botnet sono sempre alla ricerca di sistemi con vulnerabilità prive di patch.

Probabilmente hai già sentito questo consiglio innumerevoli volte. Sì, e così hanno tutti gli altri. Tuttavia, è ancora spesso ignorato dalle grandi organizzazioni che sicuramente dovrebbero conoscerlo meglio.

L'esempio recente più noto è la violazione di Equifax, che ha compromesso le informazioni finanziarie private per 147 milioni di consumatori. La società è stata penetrata da un difetto in Apache Struts, per il quale è stata rilasciata una patch (ma non applicata da Equifax) diversi mesi prima che si verificasse la violazione.

Non essere come Equifax. Ricorda: se lasci una falla di sicurezza nella tua rete, i bot la troveranno – garantito.

Conclusione

Le botnet sono una parte onnipresente del moderno ambiente delle minacce. Il mancato mantenimento di adeguate difese contro di loro renderà la tua organizzazione vulnerabile a una varietà di attacchi, inclusi DDoS, spam, scansioni di vulnerabilità, seguiti da tentativi di test di penetrazione e violazioni del sistema, attacchi di acquisizione di account, scraping e furto di dati, abuso delle applicazioni e altro ancora.

Fortunatamente, seguire le migliori pratiche può escludere i bot ostili dalla tua rete. Questo compito non è necessariamente facile; tra le altre cose, richiede una moderna soluzione di sicurezza web che sia attrezzata per rilevare le ultime generazioni di bot dannosi. Ma è possibile e non è mai stato così importante per la tua organizzazione garantire una protezione adeguata.