ProxyChainsとTorでLinuxトラフィックを匿名化

公開: 2021-10-18Linuxベースのオペレーティングシステムを使用してインターネット上でIDを隠すのは非常に簡単で、現在利用可能なVPNサービスのようなVPNサービスにお金を払うことなくすべてを行うことができます。

Kali Linuxディストリビューションは、WiFiネットワーク、Webサイト、サーバーなどのセキュリティをテストするために使用されます。 DebianやUbuntuなどのオペレーティングシステムも、これらの目的で一般的に利用されています。

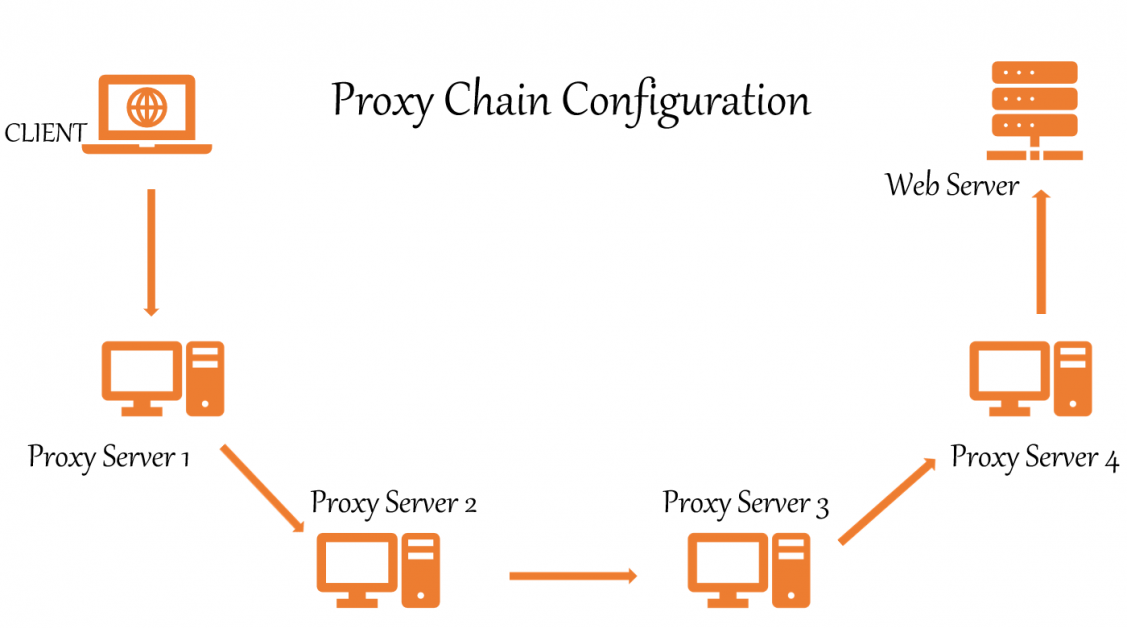

ProxyChainsとTorを使用すると、多くのプロキシをチェーンして匿名性を提供できるため、実際のIPアドレスを追跡するのがより困難になります。 その結果、ProxyChainsは、多くのプロキシサーバーを使用して本物のIPアドレスを隠します。 使用するプロキシが多いほど、インターネット接続が遅くなることを忘れないでください。

ProxyChainsとは何ですか?

Proxychainsは、ネットワークトラフィックをリダイレクトすることでIPアドレスをマスクできるUNIXプログラムです。 TCPトラフィックを、TOR、SOCKS、HTTPなどのさまざまなプロキシ経由でルーティングします。

- NmapなどのTCP偵察ツールは互換性があります。

- 一連の構成可能なプロキシを介して、TCP接続をインターネットに転送できるようにします。

- Torネットワークがデフォルトで使用されます。

- リスト内で、さまざまなプロキシの種類を組み合わせて使用することができます。

- プロキシチェーンは、ファイアウォール、IDS、およびIPS検出を回避するためにも使用できます。

この記事で示すように、プロキシチェーンは単純で、誰でも実行できます。

このガイドでは、匿名性のためにLinuxでTorとProxychainsを設定する方法を説明します。

LinuxへのTorとプロキシチェーンのインストール

まず、パッチと最新のアプリケーションでLinuxシステムを更新します。 このために、ターミナルを開いて次のように入力します。

$ sudo apt update && sudo apt upgrade次に、これらのコマンドを別々に入力するだけで、TorとProxychainsがプリインストールされているかどうかを確認します。

$ proxychains $ torインストールされていない場合は、ターミナルで次のコマンドを入力します。

$ sudo apt install proxychains tor -yTorブラウザはインストールしていませんのでご注意ください。 仮想マシンまたはオペレーティングシステムでローカルに実行され、実際にはローカルホストの特定のポートにバインドされているサービスであるtorサービスをインストールしています。 私たちの場合、それは9050になるでしょう、そしてそれはtorサービスのデフォルトです。

Torのステータスを確認するには:

┌──(rootkali)-[/home/writer] └─# service tor status ● tor.service - Anonymizing overlay network for TCP (multi-instance-master) Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled) Active: inactive (dead)Torサービスを開始するには:

$ service tor startTorサービスを停止するには:

$ service tor stopProxyChainsの構成

まず、次のコマンドを使用してProxyChainsのディレクトリを見つけます。

┌──(rootkali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4これが設定ファイルです。

/etc/proxychains4.conf上記の結果に基づいて、ProxyChain構成ファイルが/ etc /にあることがわかります。

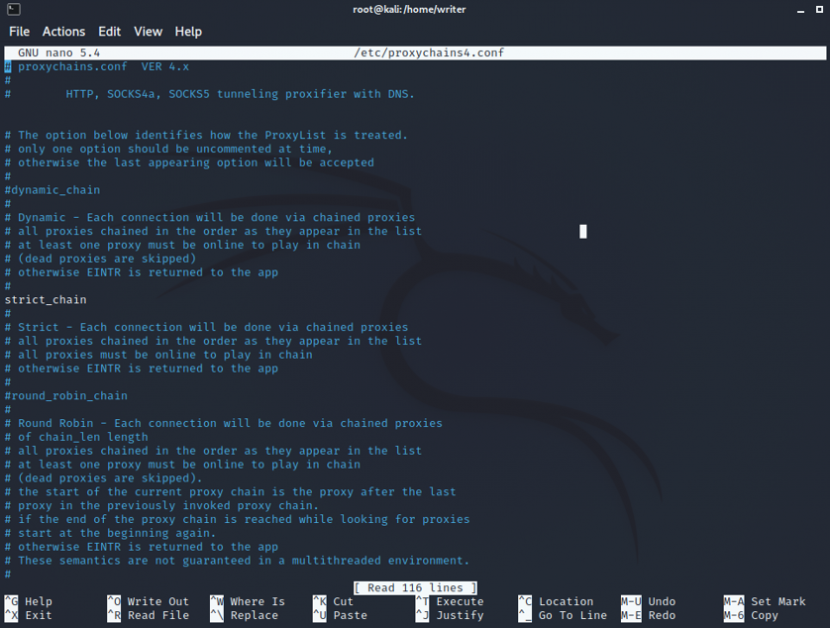

ProxyChains構成ファイルを調整する必要があります。 leafpad、vim、nanoなどのお気に入りのテキストエディタで設定ファイルを開きます。

ここでは、nanoエディターを使用しています。

nano /etc/proxychains.conf

設定ファイルが開きます。 次に、プロキシチェーンを設定するために、いくつかの行をコメント化してコメントアウトする必要があります。

構成に「#」があります。これは、bash言語のコメントを表します。 下にスクロールして、矢印キーを使用して調整を行うことができます。

#1。 動的チェーンは、コメントコメントから削除する必要があります。 あなたがしなければならないのは、dynamic_chainの前の#を削除することです。

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app#2 。 random_chainとstrict_chainの前にコメントを置きます。 これらの前に#を追加するだけです。

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)#3。 プロキシDNSのコメント解除が含まれる最大回数、コメント解除されていることを再確認します。 この方法で、実際のIPアドレスを明らかにする可能性のあるDNSリークを回避できます。

# Proxy DNS requests - no leak for DNS data proxy_dns#4。 プロキシリストの最後の行にsocks5127.0.0.19050を追加します。

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050ここでは、socks4プロキシがすでに提供されています。 上記のようにsocks5プロキシを追加する必要があります。 そして最後に、設定ファイルを保存してターミナルを終了します。

ProxyChainsの使用

ProxyChainsを使用するには、最初にTorサービスを開始する必要があります。

┌──(rootkali)-[/home/writer] └─# service tor startTorサービスが開始された後、ProxyChainsを使用してブラウジングおよび匿名のスキャンと列挙を行うことができます。 また、ProxyChainでNmapまたはsqlmapツールを使用して、エクスプロイトを匿名でスキャンおよび検索することもできます。 素晴らしいですよね?

ProxyChainsを利用するには、ターミナルでProxyChainsコマンドを入力し、その後に使用するアプリの名前を入力するだけです。 形式は次のとおりです。

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.comNmapを使用するには:

$ proxychains nmap -targetaddresssqlmapを使用するには:

$ proxychains python sqlmap -u target次のように匿名でエクスプロイトをテストすることもできます

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3文字通り、すべてのTCP偵察ツールはProxyChainsで使用できます。

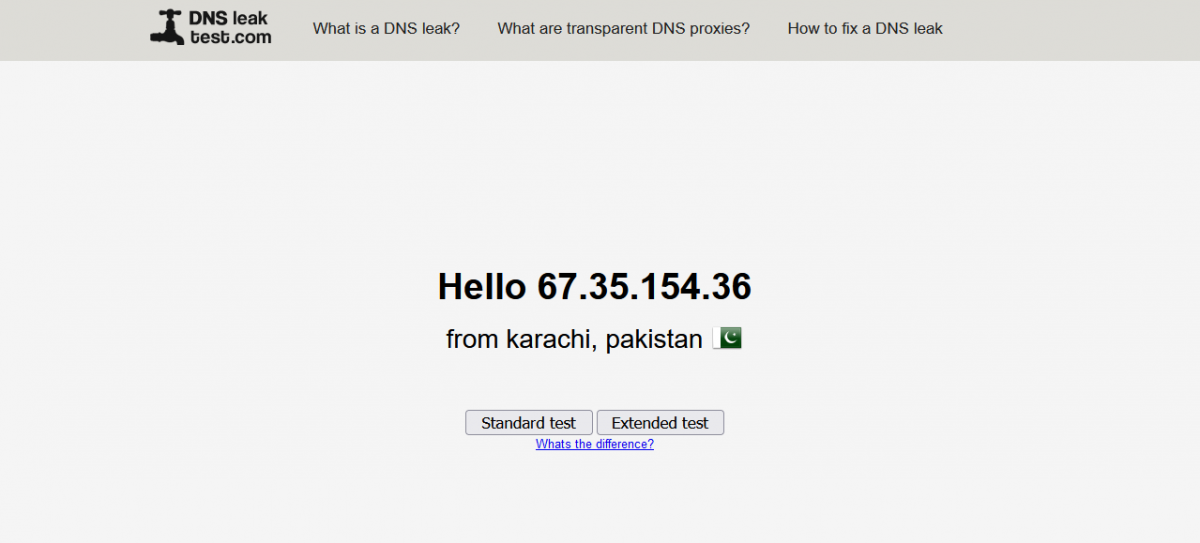

ProxyChainsが正しく機能しているかどうかの最終確認については、dnsleaktest.comにアクセスして、IPアドレスとDNSリークを確認してください。

ProxyChainsを実行すると、Firefoxに別の言語がロードされていることがわかります。 それでは、次のコマンドを使用してDNSリークテストを実行してみましょう。

$ proxychains firefox dnsleaktest.com

ご覧のとおり、私の場所はインドからパキスタンに移動しました。幸いなことに、ProxyChainsは動的な方法でIPアドレスを継続的に変更し、匿名性が維持されるようにしています。

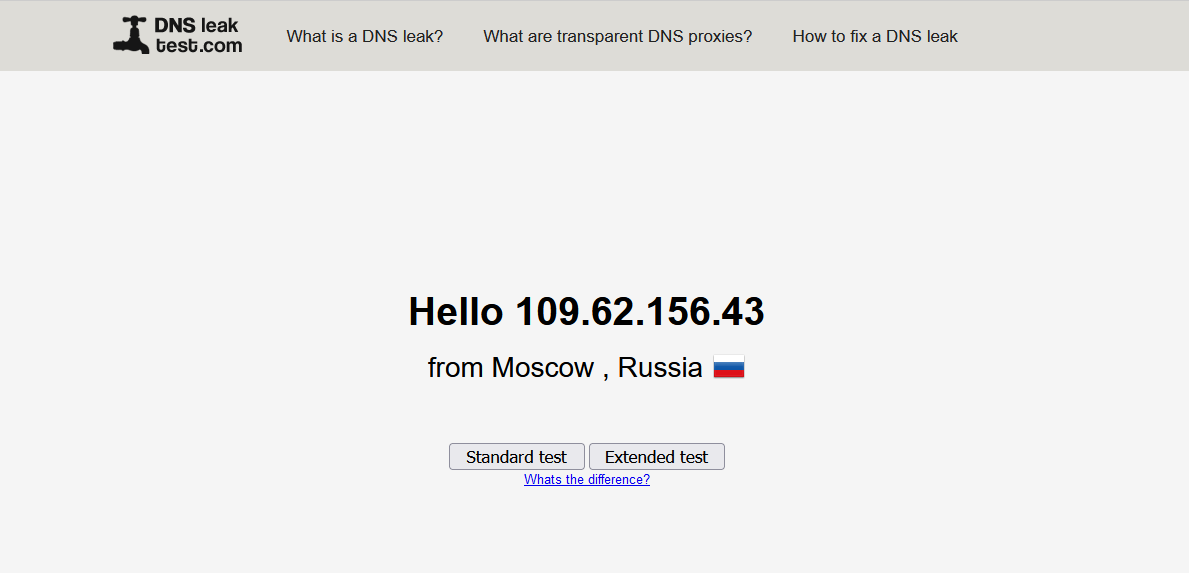

新しい結果を表示したい場合は、Firefoxを閉じ、ターミナルをクリーンアップし、Torサービスを再起動して、ProxyChainsを再度起動します。 DNSリークテストでは、以下に示すように、さまざまな結果が表示されます。

ここでも、私の場所がパキスタンからロシアに移動したことがわかります。 これが動的チェーンプロキシの仕組みです。 ハッキング中に匿名性が高まる可能性が高くなります。

結論

私たちは、インターネット上で匿名を維持し、侵入テスト中にオンラインプライバシーを保護する方法を学びました。 ProxyChainsは、NmapやBurpsuiteなどのセキュリティツールと組み合わせて使用することもでき、IDS、IPS、ファイアウォールの検出を回避するために頻繁に使用されます。

または、すばやく簡単なセットアップソリューションを探している場合は、すぐに使用できるトラフィックを匿名化するVPNの使用を検討できます。