ProxyChains ve Tor ile Linux Trafiğini Anonimleştirin

Yayınlanan: 2021-10-18İnternette kimliğinizi gizlemek için Linux tabanlı bir işletim sistemi kullanmak oldukça basittir ve bugün mevcut olan gibi bir VPN hizmeti için ödeme yapmadan hepsini yapabilirsiniz.

Kali Linux dağıtımları, diğer şeylerin yanı sıra WiFi ağlarının, web sitelerinin ve sunucuların güvenliğini test etmek için kullanılır. Debian ve Ubuntu gibi işletim sistemleri de bu amaçlar için yaygın olarak kullanılmaktadır.

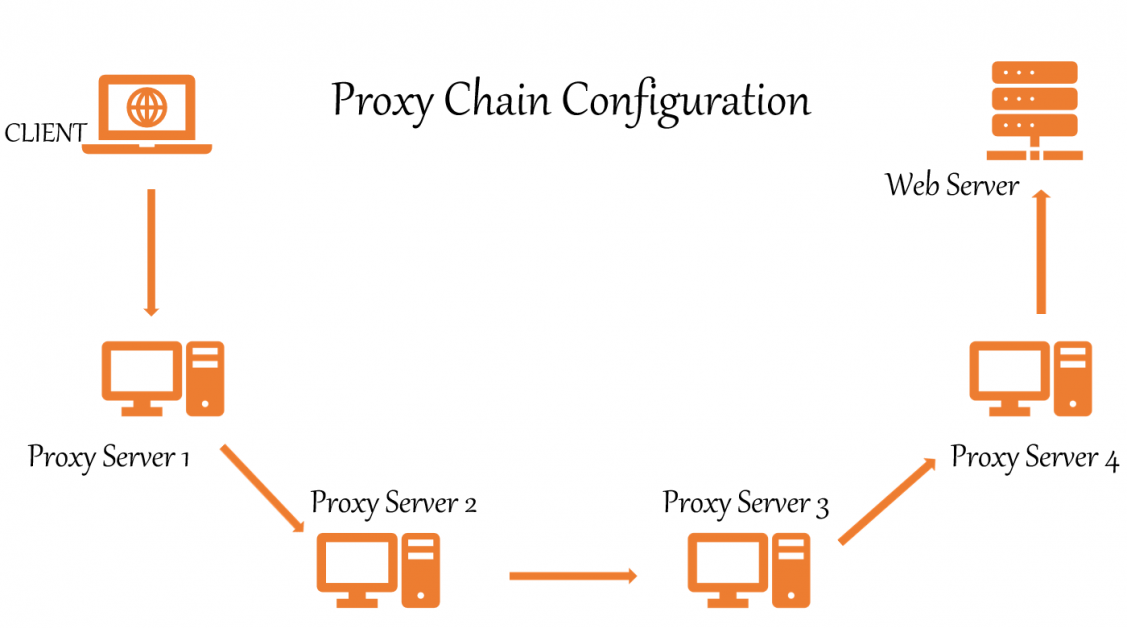

ProxyChains ve Tor, birçok proxy'yi zincirlemek ve anonimlik sağlamak için kullanılabilir, bu da gerçek IP adresinizi izlemeyi daha zor hale getirir. Sonuç olarak, ProxyChains, birçok proxy sunucusu kullanarak orijinal IP adresinizi gizler. Ne kadar çok proxy kullanırsanız, İnternet bağlantınızın o kadar yavaşlayacağını unutmayın.

ProxyChain'ler nedir?

Proxychains, ağ trafiğini yeniden yönlendirerek IP adresimizi maskelememizi sağlayan bir UNIX programıdır. TCP trafiğimizi TOR, SOCKS ve HTTP dahil olmak üzere çeşitli proxy'ler aracılığıyla yönlendirir.

- Nmap gibi TCP keşif araçları uyumludur.

- Herhangi bir TCP bağlantısının bir dizi yapılandırılabilir proxy aracılığıyla internete iletilmesine izin verir.

- Tor ağı varsayılan olarak kullanılır.

- Bir liste içinde farklı proxy türlerini karıştırmak ve eşleştirmek mümkündür.

- Proxychain'ler ayrıca güvenlik duvarlarından, IDS'den ve IPS tespitinden kaçmak için de kullanılabilir.

Proxy zincirleme basittir ve bu makalede gösterildiği gibi herkes tarafından gerçekleştirilebilir.

Bu kılavuz, anonimlik için Linux'ta Tor ve Proxychains'i nasıl kuracağınızı gösterecektir.

Linux'ta Tor ve Proxychains Kurulumu

İlk olarak, Linux sistemini yamalar ve en son uygulamalarla güncelleyin. Bunun için bir terminal açıp şunu yazıyoruz:

$ sudo apt update && sudo apt upgradeArdından, bu komutları ayrı ayrı yazarak Tor ve Proxychains'in önceden yüklenip yüklenmediğini kontrol edin:

$ proxychains $ torKurulu değillerse, terminalde aşağıdaki komutu yazın:

$ sudo apt install proxychains tor -yLütfen Tor tarayıcısını yüklemediğimizi unutmayın. Sanal makinenizde veya işletim sisteminizde yerel olarak çalışan ve aslında yerel ana bilgisayardaki belirli bir bağlantı noktasına bağlı bir hizmet olan tor hizmetini kuruyoruz. Bizim durumumuzda 9050 olacak ve bu, tor hizmetinde varsayılan değerdir.

Tor'un durumunu kontrol etmek için:

┌──(rootkali)-[/home/writer] └─# service tor status ● tor.service - Anonymizing overlay network for TCP (multi-instance-master) Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled) Active: inactive (dead)Tor hizmetini başlatmak için:

$ service tor startTor hizmetini durdurmak için:

$ service tor stopProxyChain'leri Yapılandırma

İlk olarak, bu komutu kullanarak ProxyChains dizinini bulun:

┌──(rootkali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4Bu bizim yapılandırma dosyamız.

/etc/proxychains4.confYukarıdaki sonuca dayanarak, ProxyChain yapılandırma dosyasının /etc/ dizininde bulunduğunu fark edebiliriz.

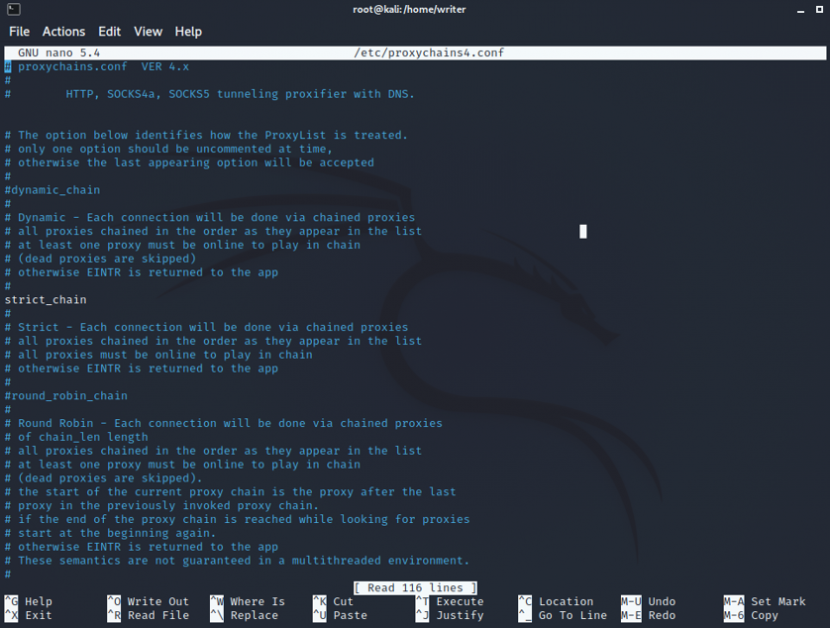

ProxyChains yapılandırma dosyalarında bazı ayarlamalar yapmamız gerekiyor. Yaprak defteri, vim veya nano gibi favori metin düzenleyicinizde yapılandırma dosyasını açın.

Burada nano editör kullanıyorum.

nano /etc/proxychains.conf

Yapılandırma dosyası açılır. Şimdi proxy zincirlerini kurmak için bazı satırları yorumlamanız ve yorumlamanız gerekiyor.

Bash dili yorumları anlamına gelen yapılandırmada “#” göreceksiniz. Ok tuşlarını kullanarak aşağı kaydırabilir ve ayarlamaları yapabilirsiniz.

#1. Dinamik zincir açıklama yorumundan kaldırılmalıdır. Tek yapmanız gereken, dynamic_chain'in önüne bir # işareti kaldırmaktır.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app# 2 . Yorumu random_chain ve strict_chain'in önüne koyun. Bunların önüne # eklemeniz yeterli.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)#3. Proxy-DNS yorumsuzluğunu en fazla içerdiği zaman, yorumlanmadığını iki kez kontrol edin. Bu şekilde gerçek IP adresinizi ortaya çıkarabilecek DNS sızıntılarının önüne geçmiş olursunuz.

# Proxy DNS requests - no leak for DNS data proxy_dns#4. Proxy listesinin son satırına çorap5 127.0.0.1 9050 ekleyin.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050Burada çorap4 proxy zaten verilecek. Yukarıda gösterildiği gibi çorap5 proxy'sini eklemeniz gerekir. Son olarak, yapılandırma dosyasını kaydedin ve terminalden çıkın.

ProxyChains Kullanımı

ProxyChains'i kullanabilmek için öncelikle Tor hizmetini başlatmanız gerekir.

┌──(rootkali)-[/home/writer] └─# service tor startTor hizmeti başlatıldıktan sonra, tarama ve anonim tarama ve numaralandırma için ProxyChains'i kullanabilirsiniz. Ayrıca, istismarları anonim olarak taramak ve aramak için ProxyChain ile Nmap veya sqlmap aracını da kullanabilirsiniz. Harika, değil mi?

ProxyChains'i kullanmak için, bir terminalde ProxyChains komutunu ve ardından kullanmak istediğiniz uygulamanın adını yazmanız yeterlidir. Biçim aşağıdaki gibidir:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.comNmap'i kullanmak için:

$ proxychains nmap -targetaddresssqlmap'i kullanmak için:

$ proxychains python sqlmap -u targetAyrıca anonim olarak istismarları test edebilirsiniz.

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3Kelimenin tam anlamıyla, her TCP keşif aracı, ProxyChains ile kullanılabilir.

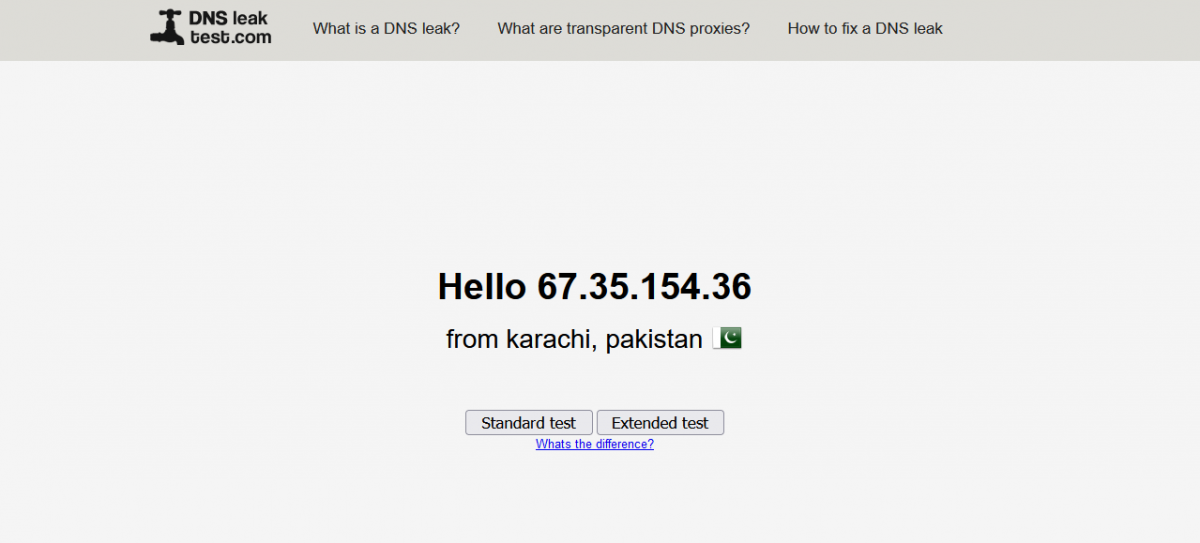

ProxyChains'in düzgün çalışıp çalışmadığının nihai onayı için dnsleaktest.com'a gidin ve IP adresinizi ve DNS sızıntılarını kontrol edin.

ProxyChains'i çalıştırdıktan sonra, Firefox'un farklı bir dille yüklendiğini fark edeceksiniz. Şimdi bir komut kullanarak bir DNS sızıntı testi yapalım:

$ proxychains firefox dnsleaktest.com

Gördüğünüz gibi, konumum HİNDİSTAN'dan PAKİSTAN'a kaydı ve iyi haber şu ki, ProxyChains sürekli olarak IP adresimi dinamik bir şekilde değiştirerek anonimliğimin korunmasını sağlıyor.

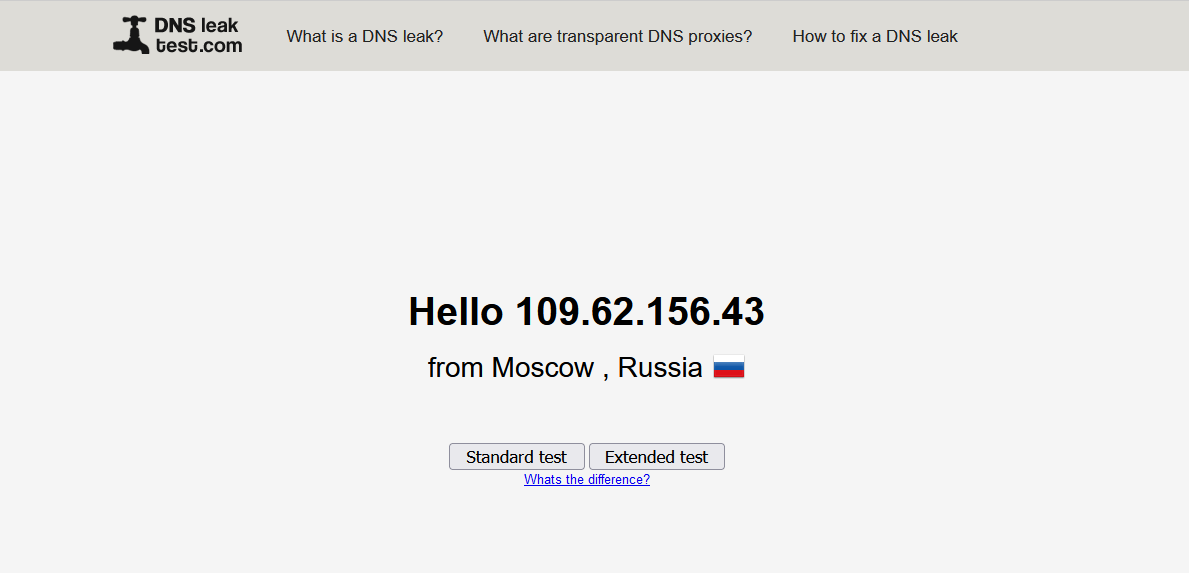

Yeni bir sonuç görmek istiyorsanız, Firefox'u kapatın, terminali temizleyin, Tor hizmetini yeniden başlatın ve ProxyChains'i yeniden başlatın. DNS sızıntı testinde, aşağıda gösterildiği gibi çeşitli sonuçlar göreceksiniz.

Yine, konumumun Pakistan'dan Rusya'ya kaydığını görebilirsiniz. Dinamik zincir proxy'leri bu şekilde çalışır. Bilgisayar korsanlığı sırasında daha fazla anonimlik şansını artırır.

Çözüm

İnternette anonim kalmayı ve pentest yaparken çevrimiçi gizliliğimizi korumayı öğrendik. ProxyChain'ler ayrıca Nmap ve Burpsuite gibi güvenlik araçlarıyla birlikte kullanılabilir ve sıklıkla IDS, IPS ve güvenlik duvarı algılamasından kaçınmak için kullanılırlar.

Alternatif olarak, hızlı ve kolay bir kurulum çözümü arıyorsanız, trafiği anında anonimleştiren bir VPN kullanmayı düşünebilirsiniz.