ทำให้การรับส่งข้อมูล Linux ไม่ระบุชื่อด้วย ProxyChains และ Tor

เผยแพร่แล้ว: 2021-10-18การใช้ระบบปฏิบัติการบน Linux เพื่อซ่อนตัวตนของคุณบนอินเทอร์เน็ตนั้นค่อนข้างง่าย และคุณสามารถทำได้ทั้งหมดโดยไม่ต้องจ่ายค่าบริการ VPN อย่างที่มีในปัจจุบัน

การกระจาย Kali Linux ใช้เพื่อทดสอบความปลอดภัยของเครือข่าย WiFi เว็บไซต์และเซิร์ฟเวอร์ และอื่นๆ ระบบปฏิบัติการเช่น Debian และ Ubuntu มักใช้เพื่อวัตถุประสงค์เหล่านี้

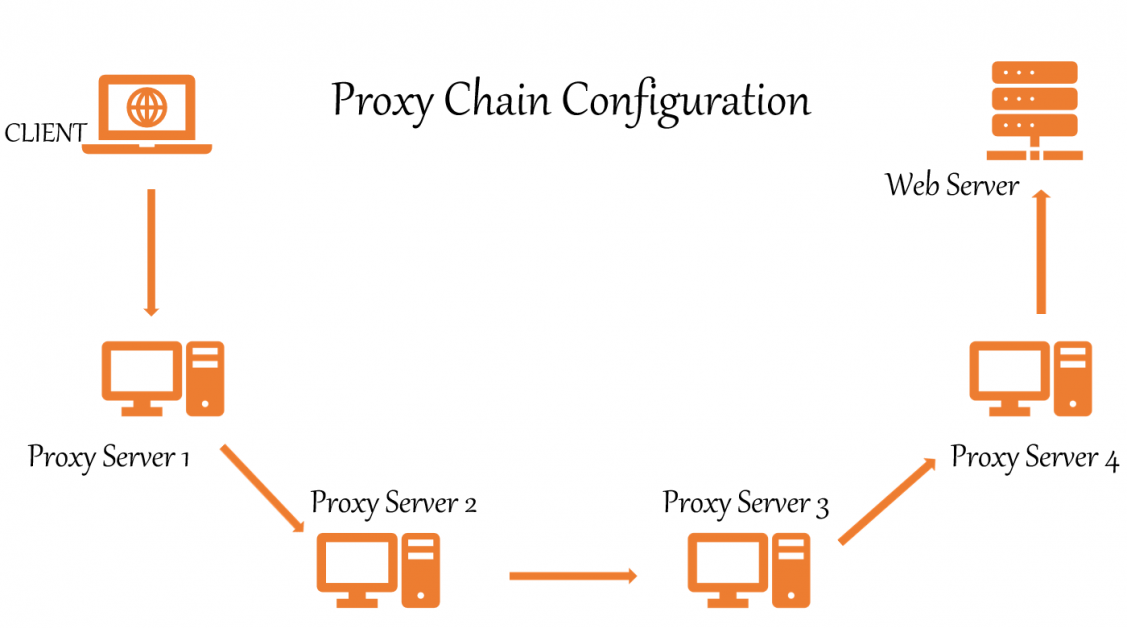

ProxyChains และ Tor สามารถใช้เชื่อมโยงพร็อกซีหลายตัวและระบุตัวตนได้ ทำให้การติดตามที่อยู่ IP จริงของคุณมีความท้าทายมากขึ้น ด้วยเหตุนี้ ProxyChains จึงซ่อนที่อยู่ IP ของแท้ของคุณโดยใช้พร็อกซีเซิร์ฟเวอร์จำนวนมาก จำไว้ว่ายิ่งคุณใช้พร็อกซี่มาก การเชื่อมต่ออินเทอร์เน็ตของคุณก็จะยิ่งช้าลง

ProxyChains คืออะไร?

Proxychains เป็นโปรแกรม UNIX ที่ช่วยให้เราสามารถปิดบังที่อยู่ IP ของเราโดยเปลี่ยนเส้นทางการรับส่งข้อมูลเครือข่าย มันกำหนดเส้นทางการรับส่งข้อมูล TCP ของเราผ่านพร็อกซีที่หลากหลาย รวมถึง TOR, SOCKS และ HTTP

- เครื่องมือสอดแนม TCP เช่น Nmap เข้ากันได้

- อนุญาตให้ส่งต่อการเชื่อมต่อ TCP ไปยังอินเทอร์เน็ตผ่านชุดพร็อกซีที่กำหนดค่าได้

- เครือข่าย Tor ถูกใช้โดยค่าเริ่มต้น

- ภายในรายการ คุณสามารถผสมและจับคู่พร็อกซีประเภทต่างๆ ได้

- Proxychains ยังสามารถใช้ในการหลบเลี่ยงไฟร์วอลล์, IDS และการตรวจจับ IPS

Proxy chaining เป็นเรื่องง่ายและทุกคนสามารถทำได้ ดังที่แสดงไว้ในบทความนี้

คู่มือนี้จะแสดงวิธีตั้งค่า Tor และ Proxychains ใน Linux เพื่อการไม่เปิดเผยตัวตน

การติดตั้ง Tor & Proxychains ใน Linux

ขั้นแรก อัปเดตระบบ Linux ด้วยแพตช์และแอปพลิเคชั่นล่าสุด สำหรับสิ่งนี้เราเปิดเทอร์มินัลแล้วพิมพ์:

$ sudo apt update && sudo apt upgradeจากนั้นตรวจสอบว่า Tor และ Proxychains ติดตั้งไว้ล่วงหน้าหรือไม่โดยพิมพ์คำสั่งแยกกัน:

$ proxychains $ torหากไม่ได้ติดตั้งไว้ ให้พิมพ์คำสั่งต่อไปนี้ในเทอร์มินัล:

$ sudo apt install proxychains tor -yโปรดทราบว่าเราไม่ได้ติดตั้งเบราว์เซอร์ของ Tor เรากำลังติดตั้งบริการ tor ซึ่งเป็นบริการที่ทำงานภายในเครื่องเสมือนของคุณหรือบนระบบปฏิบัติการของคุณและเชื่อมโยงกับพอร์ตเฉพาะบนโฮสต์ท้องถิ่น ในกรณีของเรา มันจะเป็น 9050 และนั่นเป็นค่าเริ่มต้นของบริการทอร์

วิธีตรวจสอบสถานะของ Tor :

┌──(rootkali)-[/home/writer] └─# service tor status ● tor.service - Anonymizing overlay network for TCP (multi-instance-master) Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled) Active: inactive (dead)ในการเริ่มบริการทอร์:

$ service tor startในการหยุดบริการทอร์:

$ service tor stopการกำหนดค่า ProxyChains

ขั้นแรก ค้นหาไดเร็กทอรีของ ProxyChains โดยใช้คำสั่งนี้:

┌──(rootkali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4นี่คือไฟล์กำหนดค่าของเรา

/etc/proxychains4.confจากผลลัพธ์ข้างต้น เราสามารถสังเกตได้ว่าไฟล์กำหนดค่า ProxyChain อยู่ใน /etc/

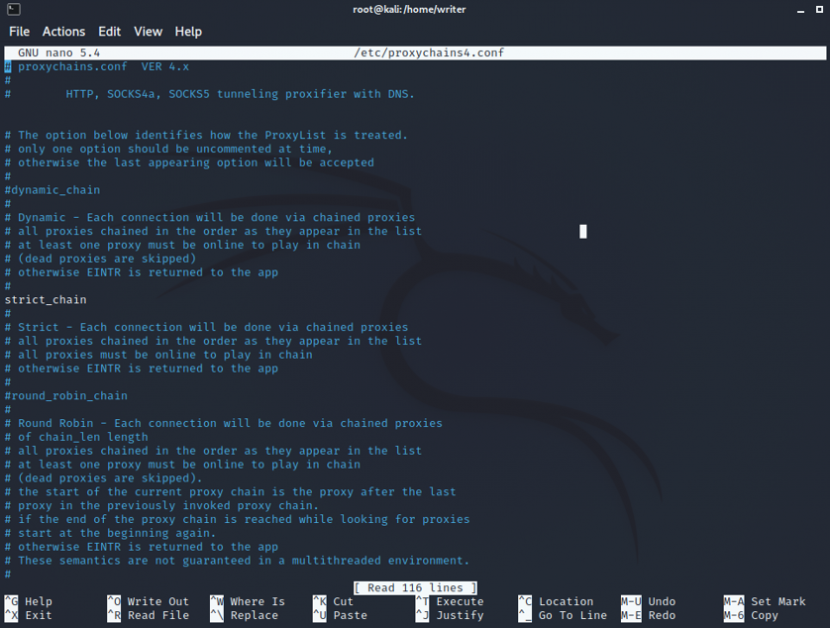

เราจำเป็นต้องทำการปรับเปลี่ยนไฟล์การกำหนดค่า ProxyChains เปิดไฟล์ปรับแต่งในโปรแกรมแก้ไขข้อความที่คุณชื่นชอบ เช่น leafpad, vim หรือ nano

ที่นี่ฉันใช้โปรแกรมแก้ไขนาโน

nano /etc/proxychains.conf

ไฟล์กำหนดค่าถูกเปิดขึ้น ตอนนี้คุณต้องแสดงความคิดเห็นและแสดงความคิดเห็นบางบรรทัดเพื่อตั้งค่ากลุ่มพร็อกซี

คุณจะสังเกตเห็น “#” ในการกำหนดค่าซึ่งหมายถึงความคิดเห็นภาษาทุบตี คุณสามารถเลื่อนลงและทำการปรับเปลี่ยนโดยใช้ปุ่มลูกศร

#1. ควรลบไดนามิกเชนออกจากความคิดเห็นหมายเหตุ สิ่งที่คุณต้องทำคือลบ # ข้างหน้า dynamic_chain

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app#2 . ใส่ความคิดเห็นไว้ข้างหน้า random_chain และ strict_chain เพียงเติม # ข้างหน้าเหล่านี้

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)#3. เวลาสูงสุดที่รวมการไม่แสดงข้อคิดเห็นของ proxy-DNS ให้ตรวจสอบอีกครั้งว่าไม่มีความคิดเห็น คุณจะหลีกเลี่ยงการรั่วไหลของ DNS ที่อาจเปิดเผยที่อยู่ IP ที่แท้จริงของคุณในลักษณะนี้

# Proxy DNS requests - no leak for DNS data proxy_dns#4. เพิ่ม socks5 127.0.0.1 9050 ในรายการพร็อกซีในบรรทัดสุดท้าย

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050ที่นี่จะมอบพร็อกซี socks4 แล้ว คุณต้องเพิ่มพร็อกซี socks5 ดังที่แสดงด้านบน และสุดท้าย บันทึกไฟล์กำหนดค่าและออกจากเทอร์มินัล

การใช้ ProxyChains

ขั้นแรก คุณต้องเริ่มบริการ Tor เพื่อที่จะใช้ ProxyChains

┌──(rootkali)-[/home/writer] └─# service tor startหลังจากเริ่มบริการ tor แล้ว คุณสามารถใช้ ProxyChains ในการเรียกดูและสำหรับการสแกนและการแจงนับแบบไม่ระบุตัวตน คุณยังสามารถใช้ Nmap หรือเครื่องมือ sqlmap กับ ProxyChain เพื่อสแกนและค้นหาช่องโหว่โดยไม่เปิดเผยตัวตน มันเยี่ยมมากใช่มั้ย?

ในการใช้ ProxyChains เพียงพิมพ์คำสั่ง ProxyChains ในเทอร์มินัล ตามด้วยชื่อแอปที่คุณต้องการใช้ รูปแบบมีดังนี้:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.comในการใช้ Nmap:

$ proxychains nmap -targetaddressในการใช้ sqlmap:

$ proxychains python sqlmap -u targetคุณสามารถทดสอบหาช่องโหว่โดยไม่เปิดเผยตัวตนได้เช่น

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3แท้จริงแล้ว เครื่องมือสอดแนม TCP ทุกตัวสามารถใช้กับ ProxyChains ได้

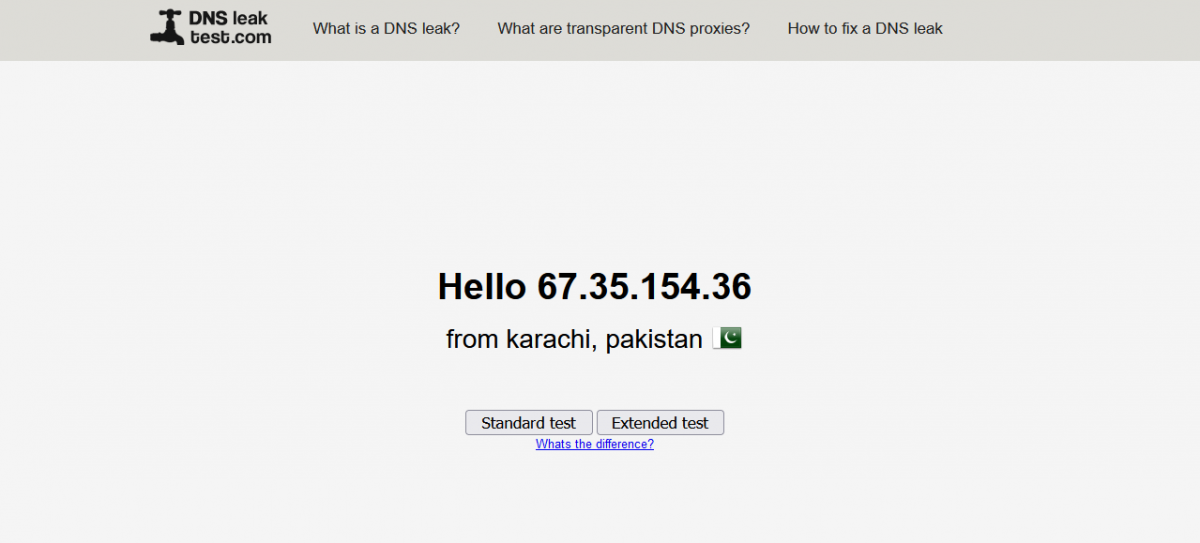

สำหรับการยืนยันขั้นสุดท้ายว่า ProxyChains ทำงานอย่างถูกต้องหรือไม่ เพียงไปที่ dnsleaktest.com และตรวจสอบที่อยู่ IP และ DNS รั่วไหล

หลังจากรัน ProxyChains คุณจะสังเกตเห็นว่า Firefox ถูกโหลดด้วยภาษาอื่น ตอนนี้ ลองทำการทดสอบการรั่วไหลของ DNS โดยใช้คำสั่ง:

$ proxychains firefox dnsleaktest.com

อย่างที่คุณเห็น ตำแหน่งของฉันได้เปลี่ยนจากอินเดียเป็นปากีสถาน และข่าวดีก็คือ ProxyChains เปลี่ยนที่อยู่ IP ของฉันอย่างต่อเนื่องในลักษณะแบบไดนามิก เพื่อให้แน่ใจว่าการไม่เปิดเผยตัวตนของฉันจะยังคงอยู่

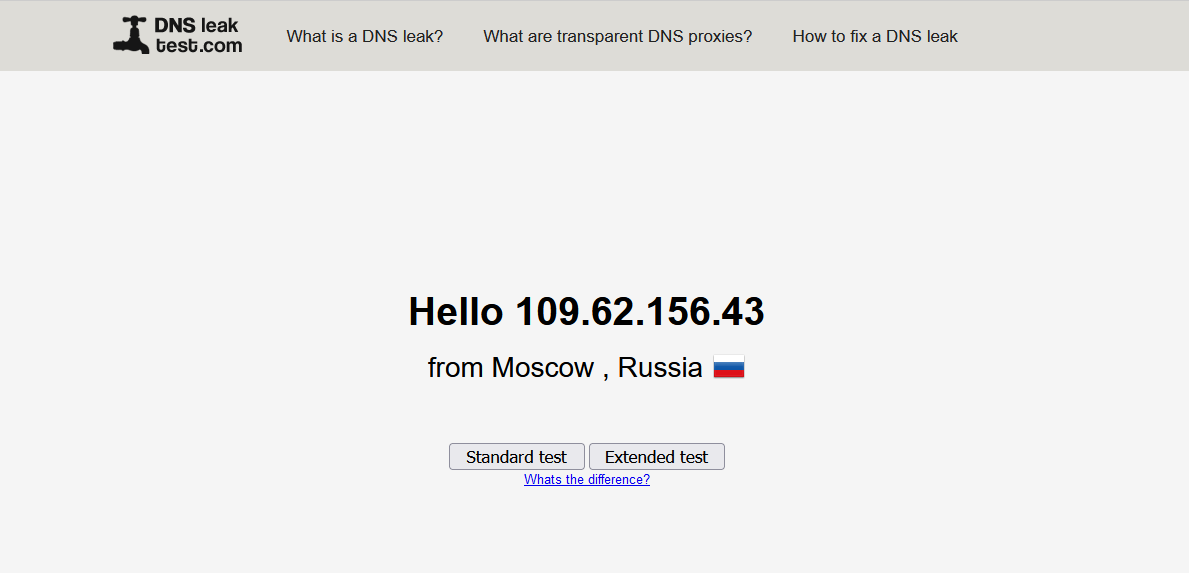

หากคุณต้องการเห็นผลลัพธ์ใหม่ เพียงปิด Firefox ล้างเทอร์มินัล เริ่มบริการ Tor ใหม่และเปิด ProxyChains อีกครั้ง ในการทดสอบการรั่วไหลของ DNS คุณจะเห็นผลลัพธ์ที่หลากหลายดังที่แสดงด้านล่าง

อีกครั้ง คุณจะเห็นได้ว่าตำแหน่งของฉันเปลี่ยนจากปากีสถานเป็นรัสเซีย นี่คือการทำงานของพร็อกซีลูกโซ่แบบไดนามิก เพิ่มโอกาสในการไม่เปิดเผยตัวตนมากขึ้นในขณะที่แฮ็ค

บทสรุป

เราได้เรียนรู้วิธีที่จะไม่เปิดเผยตัวตนบนอินเทอร์เน็ตและปกป้องความเป็นส่วนตัวออนไลน์ของเราในขณะที่ทำการทดสอบ ProxyChains ยังสามารถใช้ร่วมกับเครื่องมือรักษาความปลอดภัย เช่น Nmap และ Burpsuite และมักใช้ในการหลบเลี่ยง IDS, IPS และการตรวจจับไฟร์วอลล์

อีกทางหนึ่ง หากคุณกำลังมองหาโซลูชันการตั้งค่าที่ง่ายและรวดเร็ว คุณอาจลองใช้ VPN ที่ไม่ระบุชื่อการรับส่งข้อมูล