Torne o tráfego do Linux anônimo com ProxyChains e Tor

Publicados: 2021-10-18Usar um sistema operacional baseado em Linux para ocultar sua identidade na internet é bastante simples e você pode fazer tudo isso sem pagar por um serviço VPN como os disponíveis hoje.

As distribuições Kali Linux são usadas para testar a segurança de redes WiFi, sites e servidores, entre outras coisas. Sistemas operacionais como Debian e Ubuntu também são comumente utilizados para esses fins.

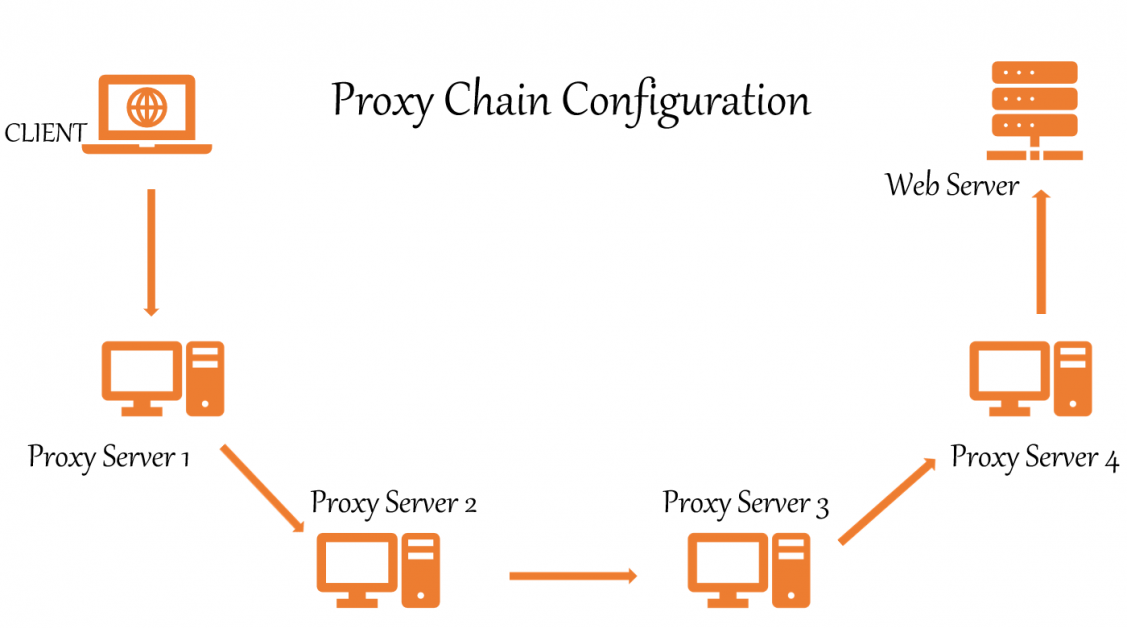

ProxyChains e Tor podem ser usados para encadear muitos proxies e fornecer anonimato, tornando mais difícil rastrear seu endereço IP real. Como resultado, ProxyChains oculta seu endereço IP genuíno usando muitos servidores proxy. Lembre-se de que quanto mais proxies você usar, mais lenta se tornará sua conexão com a Internet.

O que são ProxyChains?

Proxychains é um programa UNIX que nos permite mascarar nosso endereço IP redirecionando o tráfego de rede. Ele roteia nosso tráfego TCP por meio de uma variedade de proxies, incluindo TOR, SOCKS e HTTP.

- Ferramentas de reconhecimento de TCP, como Nmap, são compatíveis.

- Permite que qualquer conexão TCP seja encaminhada para a Internet por meio de uma série de proxies configuráveis.

- A rede Tor é usada por padrão.

- Em uma lista, é possível misturar e combinar diferentes tipos de proxy.

- Proxychains também podem ser usados para evitar firewalls, IDS e detecção de IPS.

O encadeamento de proxy é simples e pode ser realizado por qualquer pessoa, conforme demonstrado neste artigo.

Este guia mostrará como configurar o Tor e Proxychains no Linux para o anonimato.

Instalando Tor e Proxychains no Linux

Primeiro, atualize o sistema Linux com os patches e os aplicativos mais recentes. Para isso, abrimos um terminal e digitamos:

$ sudo apt update && sudo apt upgradeEm seguida, verifique se Tor e Proxychains estão pré-instalados ou não, simplesmente digitando estes comandos separadamente:

$ proxychains $ torSe eles não foram instalados, digite o seguinte comando no terminal:

$ sudo apt install proxychains tor -yObserve que não estamos instalando o navegador Tor. Estamos instalando o serviço tor, que é executado localmente em sua máquina virtual ou em seu sistema operacional e, na verdade, está vinculado a uma porta específica no host local. No nosso caso, será 9050 e esse é o padrão com o serviço tor.

Para verificar o status do Tor:

┌──(rootkali)-[/home/writer] └─# service tor status ● tor.service - Anonymizing overlay network for TCP (multi-instance-master) Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled) Active: inactive (dead)Para iniciar o serviço de tor:

$ service tor startPara parar o serviço de tor:

$ service tor stopConfigurando ProxyChains

Primeiro, localize o diretório de ProxyChains usando este comando:

┌──(rootkali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4Este é o nosso arquivo de configuração.

/etc/proxychains4.confCom base no resultado acima, podemos notar que o arquivo de configuração ProxyChain está localizado em / etc /.

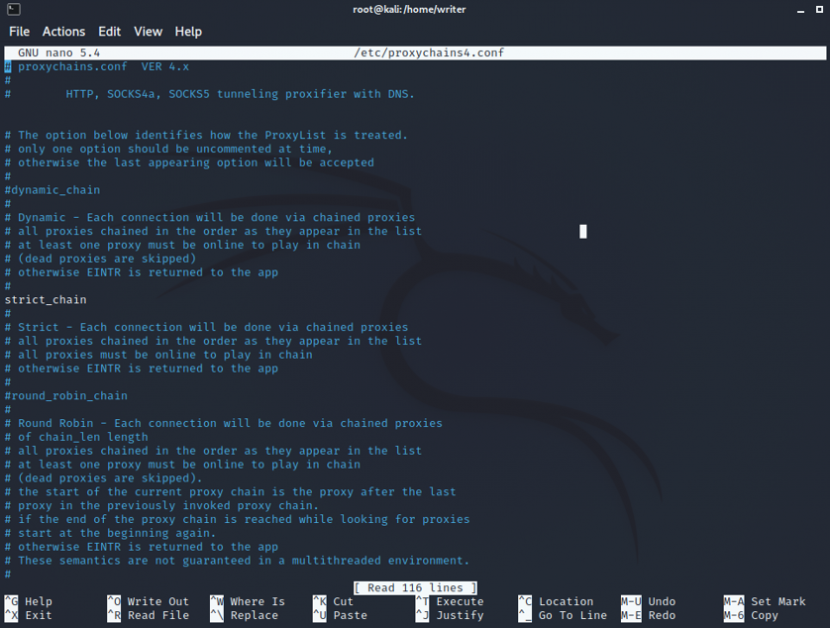

Precisamos fazer alguns ajustes nos arquivos de configuração ProxyChains. Abra o arquivo de configuração em seu editor de texto favorito, como leafpad, vim ou nano.

Aqui estou usando o editor nano.

nano /etc/proxychains.conf

O arquivo de configuração é aberto. Agora você precisa comentar e comentar algumas linhas para configurar as cadeias de proxy.

Você notará “#” na configuração, que significa comentários em linguagem bash. Você pode rolar para baixo e fazer os ajustes usando as teclas de seta.

# 1. A cadeia dinâmica deve ser removida do comentário de observação. Tudo que você precisa fazer é remover um # na frente de dynamic_chain.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app# 2 . Coloque o comentário antes de random_chain e de strict_chain. Basta adicionar # antes deles.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)# 3. Máximo de vezes que inclui a remoção do comentário do proxy-DNS, verifique novamente se o comentário foi removido. Você evitará qualquer vazamento de DNS que possa revelar seu verdadeiro endereço IP dessa maneira.

# Proxy DNS requests - no leak for DNS data proxy_dns# 4. Adicione socks5 127.0.0.1 9050 na lista de proxy na última linha.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050Aqui o proxy socks4 já será fornecido. Você precisa adicionar o proxy socks5 conforme mostrado acima. E, finalmente, salve o arquivo de configuração e saia do terminal.

Uso de ProxyChains

Em primeiro lugar, você deve iniciar o serviço Tor para usar ProxyChains.

┌──(rootkali)-[/home/writer] └─# service tor startDepois que o serviço tor for iniciado, você pode usar ProxyChains para navegar e para varredura e enumeração anônimas. Você também pode usar a ferramenta Nmap ou sqlmap com ProxyChain para escanear e pesquisar exploits anonimamente. É ótimo, certo?

Para utilizar ProxyChains, basta digitar o comando ProxyChains em um terminal, seguido pelo nome do aplicativo que deseja usar. O formato é o seguinte:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.comPara usar o Nmap:

$ proxychains nmap -targetaddressPara usar sqlmap:

$ proxychains python sqlmap -u targetVocê também pode testar exploits anonimamente, como

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3Literalmente, cada ferramenta de reconhecimento TCP pode ser usada com ProxyChains.

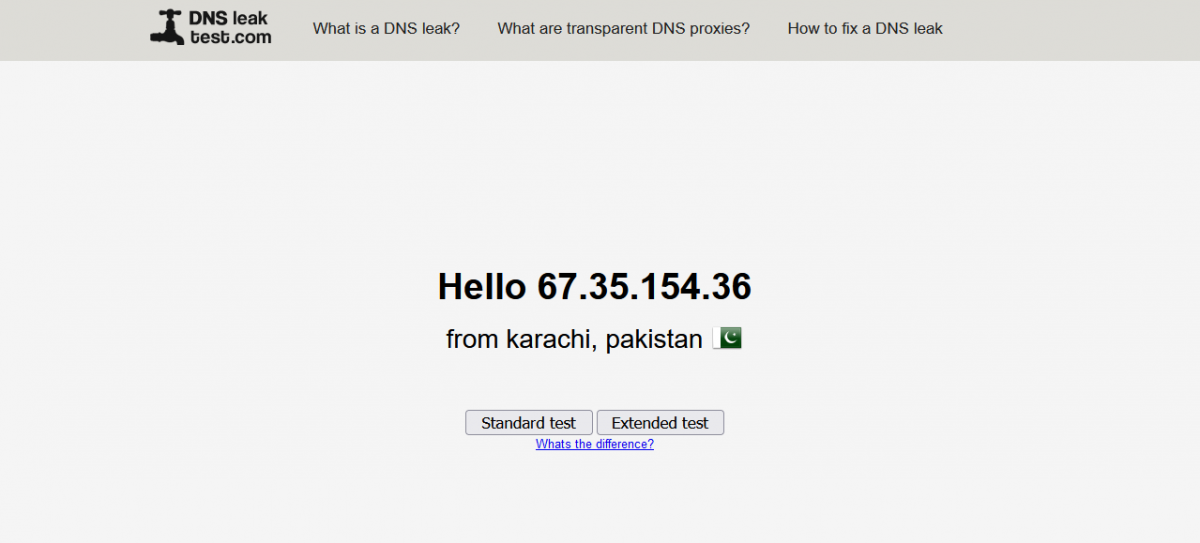

Para a confirmação final de que ProxyChains está funcionando corretamente ou não, basta acessar dnsleaktest.com e verificar seu endereço IP e vazamentos de DNS.

Depois de executar ProxyChains, você notará que o Firefox foi carregado com um idioma diferente. Agora, vamos realizar um teste de vazamento de DNS usando um comando:

$ proxychains firefox dnsleaktest.com

Como você pode ver, minha localização mudou da ÍNDIA para o PAQUISTÃO, e a boa notícia é que ProxyChains muda continuamente meu endereço IP de maneira dinâmica, garantindo que meu anonimato seja mantido.

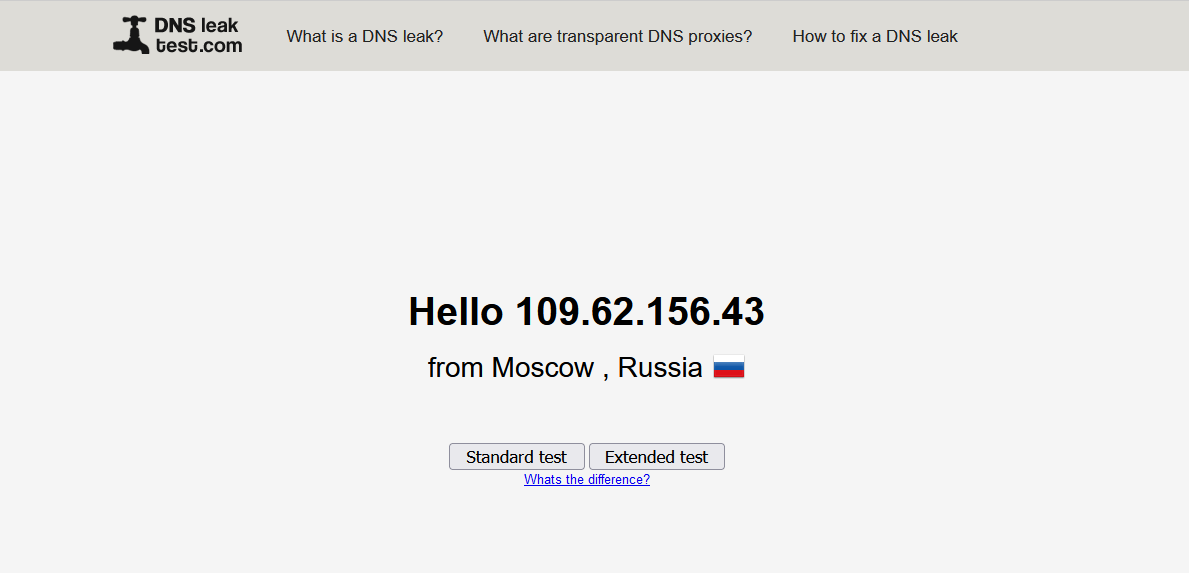

Se você deseja ver um novo resultado, simplesmente feche o Firefox, limpe o terminal, reinicie o serviço Tor e inicie ProxyChains novamente. No teste de vazamento de DNS, você verá uma variedade de resultados, conforme ilustrado abaixo.

Novamente, você pode ver que minha localização mudou do Paquistão para a Rússia. É assim que os proxies de cadeia dinâmica funcionam. Isso aumenta as chances de mais anonimato durante a invasão.

Conclusão

Aprendemos como permanecer anônimos na Internet e proteger nossa privacidade online durante o teste de pentest. ProxyChains também pode ser usado em conjunto com ferramentas de segurança como Nmap e Burpsuite, e são freqüentemente usados para evitar IDS, IPS e detecção de firewall.

Como alternativa, se você está procurando uma solução de configuração rápida e fácil, pode considerar o uso de uma VPN que anonima o tráfego imediatamente.