Анонимизируйте трафик Linux с помощью ProxyChains и Tor

Опубликовано: 2021-10-18Использовать операционную систему на основе Linux для сокрытия вашей личности в Интернете довольно просто, и вы можете сделать все это, не платя за услуги VPN, подобные тем, которые доступны сегодня.

Дистрибутивы Kali Linux используются, среди прочего, для тестирования безопасности сетей Wi-Fi, веб-сайтов и серверов. Для этих целей также обычно используются такие операционные системы, как Debian и Ubuntu.

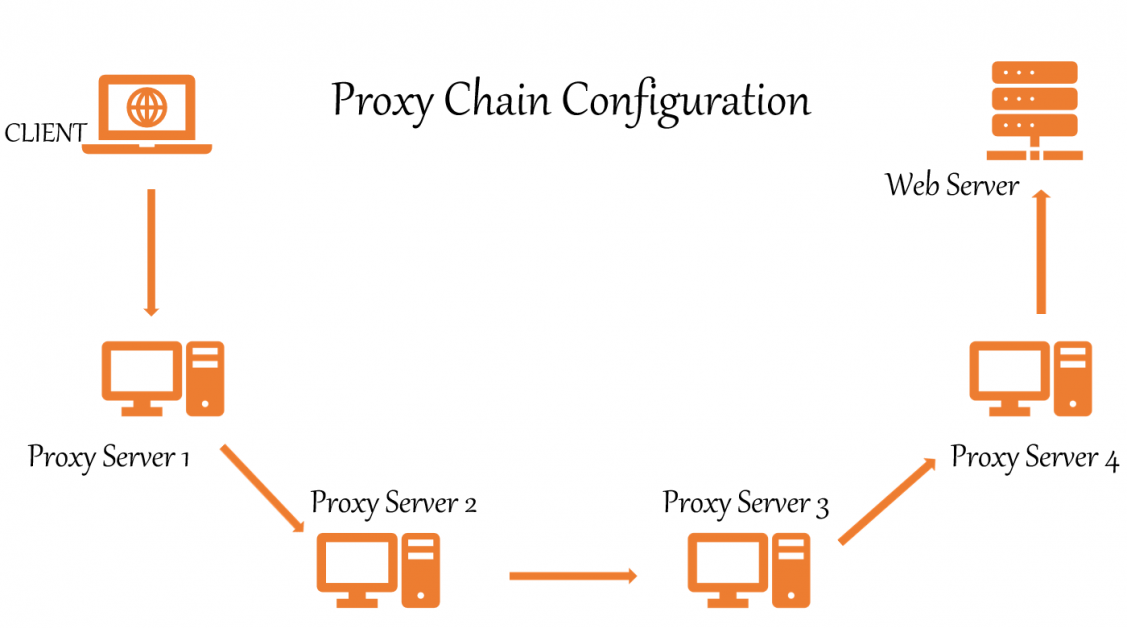

ProxyChains и Tor можно использовать для объединения многих прокси-серверов и обеспечения анонимности, что усложняет отслеживание вашего фактического IP-адреса. В результате ProxyChains скрывает ваш настоящий IP-адрес, используя множество прокси-серверов. Помните, что чем больше прокси вы используете, тем медленнее будет ваше интернет-соединение.

Что такое ProxyChains?

Proxychains - это программа UNIX, которая позволяет нам маскировать наш IP-адрес путем перенаправления сетевого трафика. Он направляет наш TCP-трафик через различные прокси, включая TOR, SOCKS и HTTP.

- Инструменты разведки TCP, такие как Nmap, совместимы.

- Позволяет перенаправить любое TCP-соединение в Интернет через серию настраиваемых прокси-серверов.

- По умолчанию используется сеть Tor.

- В списке можно смешивать и сопоставлять разные типы прокси.

- Proxychains также можно использовать для обхода межсетевых экранов, обнаружения IDS и IPS.

Цепочка прокси проста и может быть выполнена кем угодно, как показано в этой статье.

Это руководство покажет вам, как настроить Tor и Proxychains в Linux для обеспечения анонимности.

Установка Tor и Proxychains в Linux

Во-первых, обновите систему Linux патчами и последними приложениями. Для этого открываем терминал и набираем:

$ sudo apt update && sudo apt upgradeЗатем проверьте, предустановлены ли Tor и Proxychains или нет, просто набрав эти команды отдельно:

$ proxychains $ torЕсли они не были установлены, введите в терминале следующую команду:

$ sudo apt install proxychains tor -yОбратите внимание, что мы не устанавливаем браузер Tor. Мы устанавливаем службу tor, которая является службой, которая запускается локально на вашей виртуальной машине или в вашей операционной системе и фактически привязана к определенному порту на локальном хосте. В нашем случае это будет 9050, и это значение по умолчанию для службы tor.

Чтобы проверить статус Tor:

┌──(rootkali)-[/home/writer] └─# service tor status ● tor.service - Anonymizing overlay network for TCP (multi-instance-master) Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled) Active: inactive (dead)Чтобы запустить службу tor:

$ service tor startЧтобы остановить службу tor:

$ service tor stopНастройка ProxyChains

Сначала найдите каталог ProxyChains с помощью этой команды:

┌──(rootkali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4Это наш файл конфигурации.

/etc/proxychains4.confОсновываясь на приведенном выше результате, мы можем заметить, что файл конфигурации ProxyChain находится в / etc /.

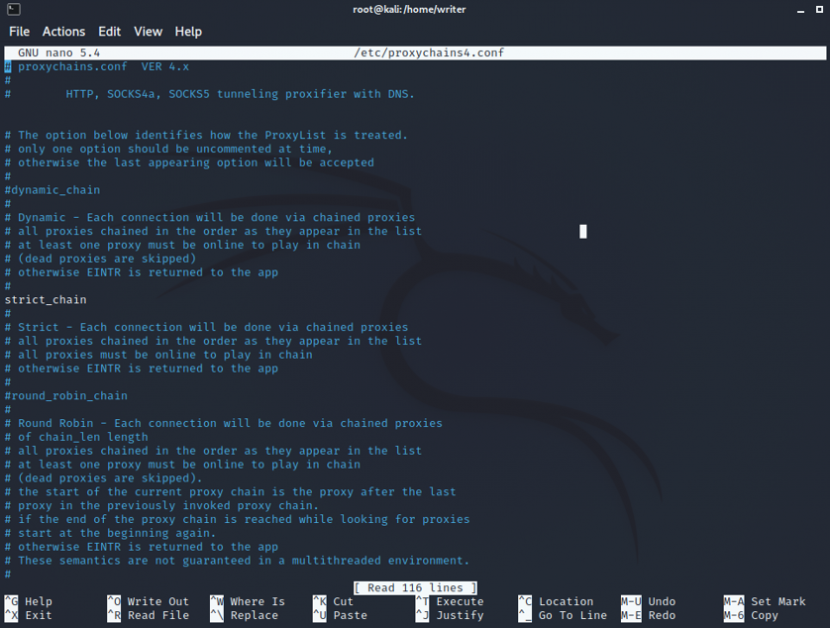

Нам нужно внести некоторые изменения в файлы конфигурации ProxyChains. Откройте файл конфигурации в вашем любимом текстовом редакторе, например, в листовой клавиатуре, vim или nano.

Здесь я использую редактор nano.

nano /etc/proxychains.conf

Конфигурационный файл открывается. Теперь вам нужно прокомментировать и закомментировать некоторые строки для настройки цепочек прокси.

Вы заметите «#» в конфигурации, что означает комментарии языка bash. Вы можете прокрутить вниз и внести изменения с помощью клавиш со стрелками.

№1. Следует удалить динамическую цепочку из комментария примечания. Все, что вам нужно сделать, это удалить символ # перед dynamic_chain.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app№2 . Поместите комментарий перед random_chain и strict_chain. Просто добавьте # перед ними.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)№3. Максимальное количество раз, когда он включает раскомментированный прокси-DNS, дважды проверьте, не прокомментирован ли он. Вы избежите утечек DNS, которые могут таким образом раскрыть ваш настоящий IP-адрес.

# Proxy DNS requests - no leak for DNS data proxy_dns№4. Добавьте socks5 127.0.0.1 9050 в список прокси в последней строке.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050Здесь уже будет дан socks4 прокси. Вам нужно добавить прокси socks5, как показано выше. И наконец, сохраните файл конфигурации и выйдите из терминала.

Использование ProxyChains

Сначала вам нужно запустить службу Tor, чтобы использовать ProxyChains.

┌──(rootkali)-[/home/writer] └─# service tor startПосле запуска службы tor вы можете использовать ProxyChains для просмотра, а также для анонимного сканирования и перечисления. Вы также можете использовать инструмент Nmap или sqlmap с ProxyChain для анонимного сканирования и поиска эксплойтов. Это здорово, правда?

Чтобы использовать ProxyChains, просто введите команду ProxyChains в терминале, а затем имя приложения, которое вы хотите использовать. Формат следующий:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.comЧтобы использовать Nmap:

$ proxychains nmap -targetaddressЧтобы использовать sqlmap:

$ proxychains python sqlmap -u targetВы также можете тестировать эксплойты анонимно, например

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3Буквально любой инструмент TCP-разведки можно использовать с ProxyChains.

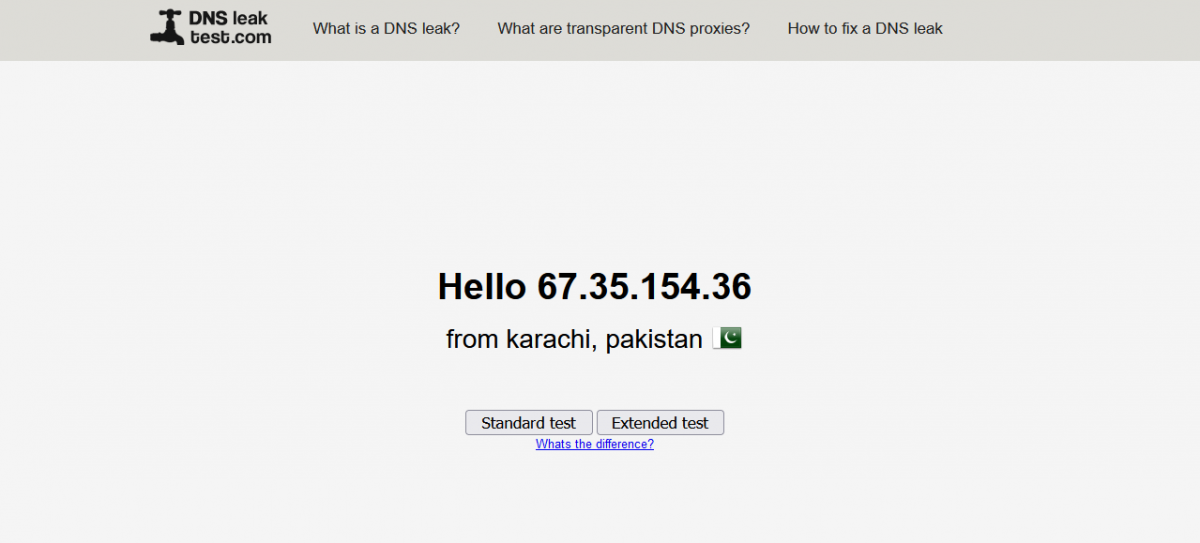

Для окончательного подтверждения того, что ProxyChains работает правильно или нет, просто зайдите на dnsleaktest.com и проверьте свой IP-адрес и утечки DNS.

После запуска ProxyChains вы заметите, что Firefox был загружен с другим языком. Теперь давайте выполним тест на утечку DNS с помощью команды:

$ proxychains firefox dnsleaktest.com

Как видите, мое местоположение сместилось из ИНДИИ в ПАКИСТАН, и хорошая новость заключается в том, что ProxyChains постоянно меняет мой IP-адрес динамически, обеспечивая сохранение моей анонимности.

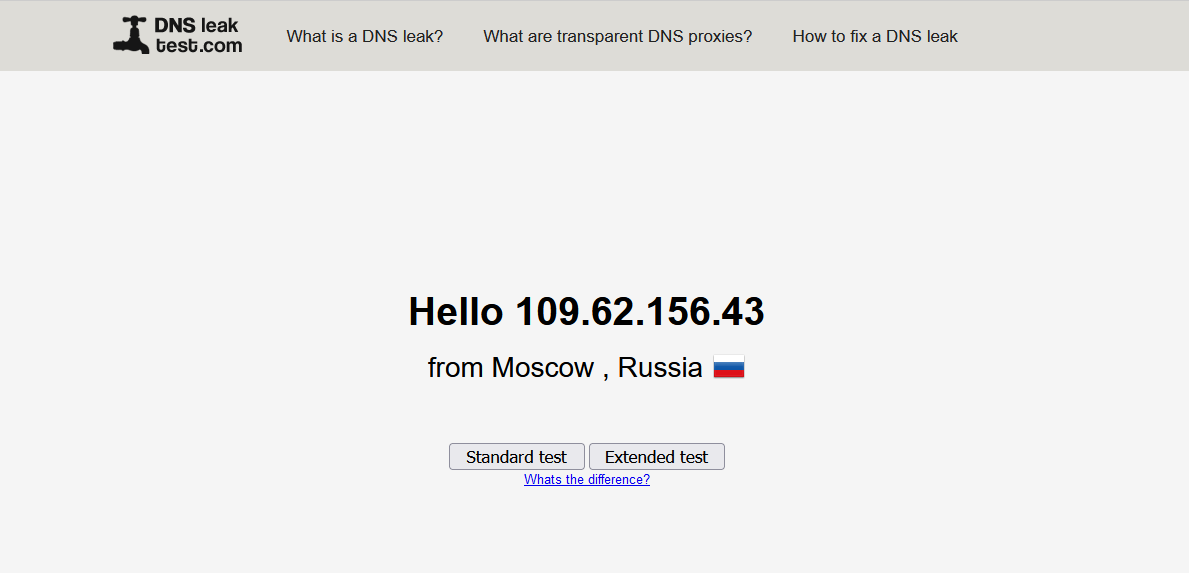

Если вы хотите увидеть новый результат, просто закройте Firefox, очистите терминал, перезапустите службу Tor и снова запустите ProxyChains. В тесте на утечку DNS вы увидите множество результатов, как показано ниже.

Вы снова можете видеть, что мое местонахождение переместилось из Пакистана в Россию. Так работают динамические цепные прокси. Это увеличивает шансы на большую анонимность при взломе.

Вывод

Мы узнали, как оставаться анонимным в Интернете и защищать нашу конфиденциальность в Интернете во время пентестинга. ProxyChains также можно использовать в сочетании с такими инструментами безопасности, как Nmap и Burpsuite, и они часто используются для обхода IDS, IPS и обнаружения брандмауэра.

В качестве альтернативы, если вы ищете быстрое и простое решение для настройки, вы можете подумать об использовании VPN, которая анонимизирует трафик прямо из коробки.