使用 ProxyChains 和 Tor 匿名化 Linux 流量

已發表: 2021-10-18使用基於 Linux 的操作系統在 Internet 上隱藏您的身份非常簡單,而且您無需支付當今可用的 VPN 服務即可完成所有操作。

Kali Linux 發行版用於測試 WiFi 網絡、網站和服務器等的安全性。 Debian 和 Ubuntu 等操作系統也常用於這些目的。

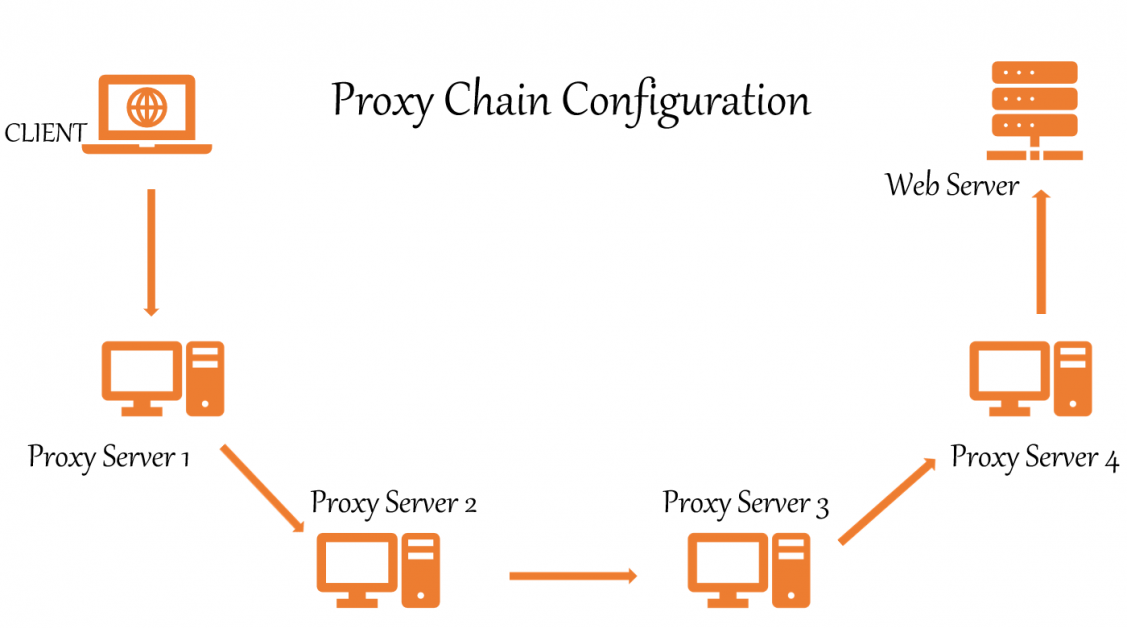

ProxyChains 和 Tor 可用於鏈接許多代理並提供匿名性,這使得追踪您的實際 IP 地址更具挑戰性。 因此,ProxyChains 通過使用許多代理服務器來隱藏您的真實 IP 地址。 請記住,您使用的代理越多,您的 Internet 連接速度就越慢。

什麼是代理鏈?

Proxychains 是一個 UNIX 程序,它允許我們通過重定向網絡流量來屏蔽我們的 IP 地址。 它通過各種代理路由我們的 TCP 流量,包括 TOR、SOCKS 和 HTTP。

- 兼容 Nmap 等 TCP 偵察工具。

- 允許通過一系列可配置的代理將任何 TCP 連接轉發到 Internet。

- 默認使用 Tor 網絡。

- 在一個列表中,可以混合和匹配不同的代理類型。

- 代理鏈還可用於逃避防火牆、IDS 和 IPS 檢測。

代理鏈接很簡單,任何人都可以完成,如本文所示。

本指南將向您展示如何在 Linux 中設置 Tor 和代理鏈以實現匿名。

在 Linux 中安裝 Tor 和代理鏈

首先,使用補丁和最新應用程序更新 Linux 系統。 為此,我們打開一個終端並輸入:

$ sudo apt update && sudo apt upgrade然後通過簡單地分別輸入以下命令來檢查 Tor 和 Proxychains 是否已預先安裝:

$ proxychains $ tor如果未安裝,請在終端中鍵入以下命令:

$ sudo apt install proxychains tor -y請注意,我們沒有安裝 Tor 瀏覽器。 我們正在安裝 Tor 服務,該服務在您的虛擬機或操作系統上本地運行,並且實際上綁定到本地主機上的特定端口。 在我們的例子中,它將是 9050,這是 Tor 服務的默認值。

要檢查 Tor 的狀態:

┌──(rootkali)-[/home/writer] └─# service tor status ● tor.service - Anonymizing overlay network for TCP (multi-instance-master) Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled) Active: inactive (dead)啟動 Tor 服務:

$ service tor start停止 Tor 服務:

$ service tor stop配置代理鏈

首先,使用以下命令找到 ProxyChains 的目錄:

┌──(rootkali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4這是我們的配置文件。

/etc/proxychains4.conf根據上面的結果,我們可以注意到 ProxyChain 配置文件位於 /etc/ 中。

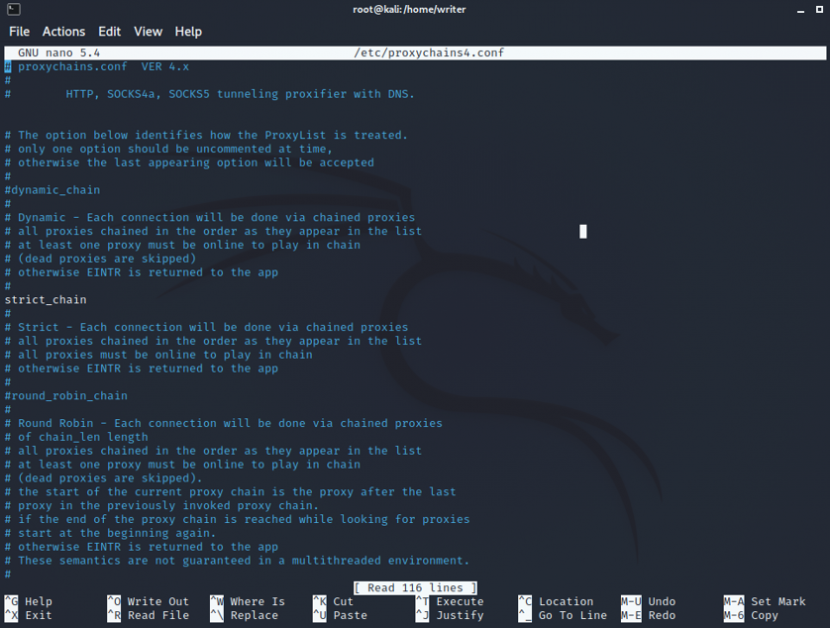

我們需要對 ProxyChains 配置文件進行一些調整。 在您喜歡的文本編輯器中打開配置文件,例如 Leafpad、vim 或 nano。

這裡我使用的是 nano 編輯器。

nano /etc/proxychains.conf

配置文件被打開。 現在您需要註釋和註釋掉一些行來設置代理鏈。

您會注意到配置中的“#”,它代表 bash 語言註釋。 您可以向下滾動並使用箭頭鍵進行調整。

#1. 動態鏈應從備註註釋中刪除。 您所要做的就是刪除dynamic_chain 前面的#。

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app#2 . 將註釋放在 random_chain 和 strict_chain 前面。 只需在這些前面添加#。

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)#3. 它包括代理 DNS 取消註釋的最大次數,請仔細檢查它是否已取消註釋。 您將避免任何可能以這種方式洩露您的真實 IP 地址的 DNS 洩漏。

# Proxy DNS requests - no leak for DNS data proxy_dns#4. 在代理列表的最後一行添加socks5 127.0.0.1 9050。

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050這裡已經給出了socks4代理。 您需要添加如上所示的socks5 代理。 最後,保存配置文件並退出終端。

代理鏈的使用

首先,您必須啟動 Tor 服務才能使用 ProxyChains。

┌──(rootkali)-[/home/writer] └─# service tor startTor服務啟動後,您可以使用ProxyChains進行瀏覽和匿名掃描和枚舉。 您還可以使用 Nmap 或 sqlmap 工具和 ProxyChain 匿名掃描和搜索漏洞。 很棒,對吧?

要使用 ProxyChains,只需在終端中輸入 ProxyChains 命令,然後輸入您要使用的應用程序的名稱。 格式如下:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com使用 Nmap:

$ proxychains nmap -targetaddress使用 sqlmap:

$ proxychains python sqlmap -u target您還可以匿名測試漏洞利用,例如

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3從字面上看,每個 TCP 偵察工具都可以與 ProxyChains 一起使用。

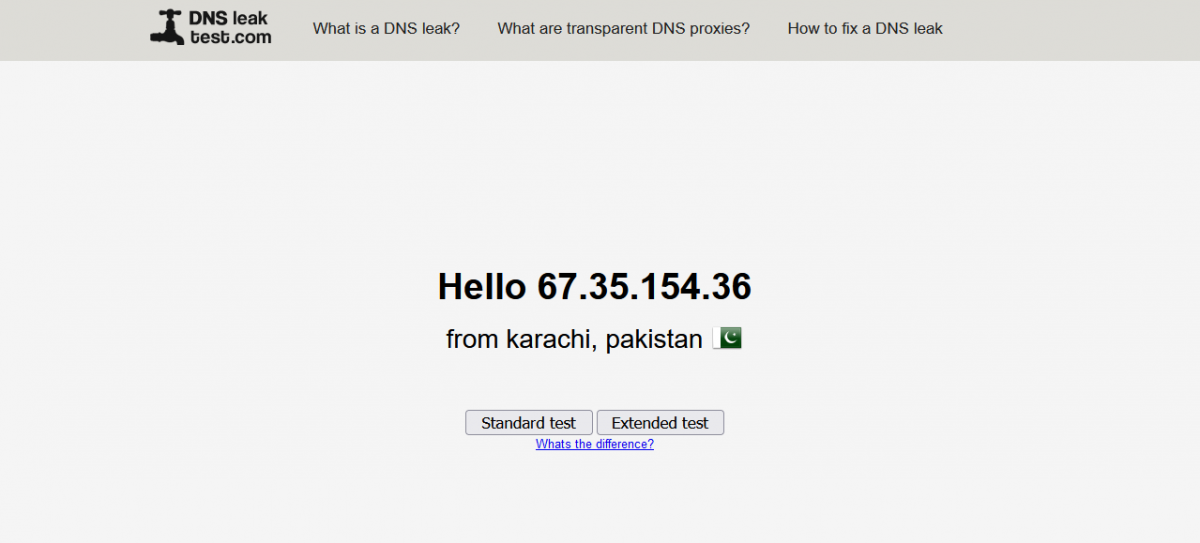

為了最終確認 ProxyChains 是否正常工作,只需訪問 dnsleaktest.com 並檢查您的 IP 地址和 DNS 洩漏。

運行 ProxyChains 後,您會注意到 Firefox 加載了不同的語言。 現在,讓我們使用以下命令執行 DNS 洩漏測試:

$ proxychains firefox dnsleaktest.com

如您所見,我的位置已從印度轉移到巴基斯坦,好消息是 ProxyChains 以動態方式不斷更改我的 IP 地址,確保我保持匿名。

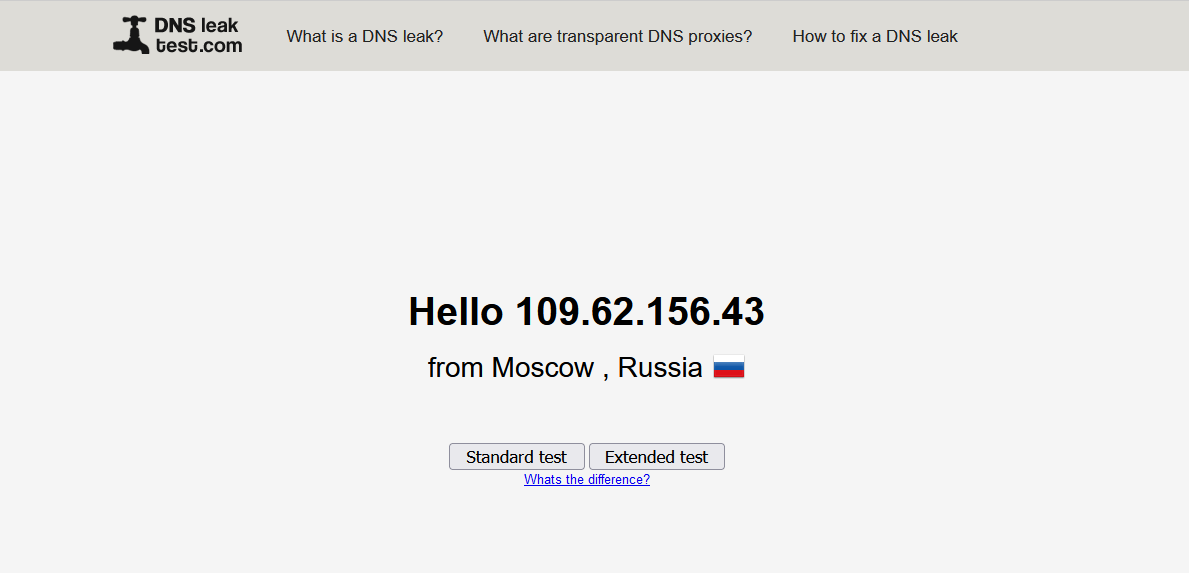

如果您希望看到新的結果,只需關閉 Firefox,清理終端,重新啟動 Tor 服務並再次啟動 ProxyChains。 在 DNS 洩漏測試中,您將看到各種結果,如下圖所示。

你可以再次看到我的位置已經從巴基斯坦轉移到了俄羅斯。 這就是動態鏈代理的工作方式。 它增加了在黑客攻擊時更多匿名的機會。

結論

我們學會瞭如何在互聯網上保持匿名並在滲透測試時保護我們的在線隱私。 ProxyChains 還可以與 Nmap 和 Burpsuite 等安全工具結合使用,它們經常用於規避 IDS、IPS 和防火牆檢測。

或者,如果您正在尋找快速簡便的設置解決方案,那麼您可以考慮使用開箱即用的匿名流量的 VPN。