Anonimkan Lalu Lintas Linux Dengan ProxyChains dan Tor

Diterbitkan: 2021-10-18Menggunakan sistem operasi berbasis Linux untuk menyembunyikan identitas Anda di internet cukup sederhana, dan Anda dapat melakukan semuanya tanpa membayar layanan VPN seperti yang tersedia saat ini.

Distribusi Kali Linux digunakan untuk menguji keamanan jaringan WiFi, situs web, dan server, antara lain. Sistem operasi seperti Debian dan Ubuntu juga biasa digunakan untuk tujuan ini.

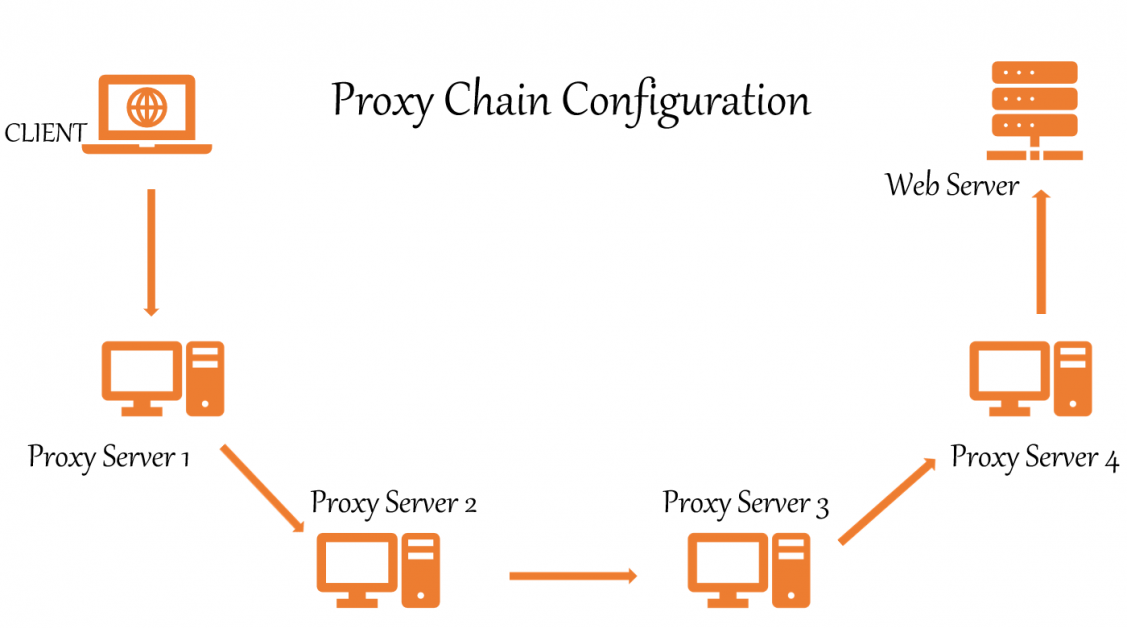

ProxyChains dan Tor dapat digunakan untuk menghubungkan banyak proxy dan memberikan anonimitas, sehingga lebih sulit untuk melacak alamat IP Anda yang sebenarnya. Akibatnya, ProxyChains menyembunyikan alamat IP asli Anda dengan menggunakan banyak server proxy. Ingatlah bahwa semakin banyak proxy yang Anda gunakan, semakin lambat koneksi Internet Anda.

Apa itu ProxyChain?

Proxychains adalah program UNIX yang memungkinkan kita untuk menutupi alamat IP kita dengan mengarahkan lalu lintas jaringan. Ini merutekan lalu lintas TCP kami melalui berbagai proxy, termasuk TOR, SOCKS, dan HTTP.

- Alat pengintai TCP seperti Nmap kompatibel.

- Mengizinkan koneksi TCP apa pun diteruskan ke internet melalui serangkaian proxy yang dapat dikonfigurasi.

- Jaringan Tor digunakan secara default.

- Dalam daftar, dimungkinkan untuk mencampur dan mencocokkan jenis proxy yang berbeda.

- Rantai proxy juga dapat digunakan untuk menghindari deteksi firewall, IDS, dan IPS.

Rantai proxy sederhana dan dapat dilakukan oleh siapa saja, seperti yang ditunjukkan dalam artikel ini.

Panduan ini akan menunjukkan kepada Anda cara mengatur Tor dan Proxychains di Linux untuk anonimitas.

Menginstal Tor & Proxychains di Linux

Pertama, perbarui sistem Linux dengan patch dan aplikasi terbaru. Untuk ini kami membuka terminal dan ketik:

$ sudo apt update && sudo apt upgradeKemudian periksa apakah Tor dan Proxychains sudah diinstal sebelumnya atau tidak hanya dengan mengetikkan perintah ini secara terpisah:

$ proxychains $ torJika tidak diinstal, ketik perintah berikut di terminal:

$ sudo apt install proxychains tor -yHarap dicatat bahwa kami tidak menginstal browser Tor. Kami sedang menginstal layanan tor yang merupakan layanan yang berjalan secara lokal di mesin virtual Anda atau di sistem operasi Anda dan sebenarnya terikat ke port tertentu di host lokal. Dalam kasus kami, itu akan menjadi 9050 dan itu adalah default dengan layanan tor.

Untuk memeriksa status Tor:

┌──(rootkali)-[/home/writer] └─# service tor status ● tor.service - Anonymizing overlay network for TCP (multi-instance-master) Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled) Active: inactive (dead)Untuk memulai layanan tor:

$ service tor startUntuk menghentikan layanan tor:

$ service tor stopMengonfigurasi ProxyChain

Pertama, cari direktori ProxyChains dengan menggunakan perintah ini:

┌──(rootkali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4Ini adalah file konfigurasi kami.

/etc/proxychains4.confBerdasarkan hasil di atas, kita dapat melihat bahwa file konfigurasi ProxyChain terletak di /etc/.

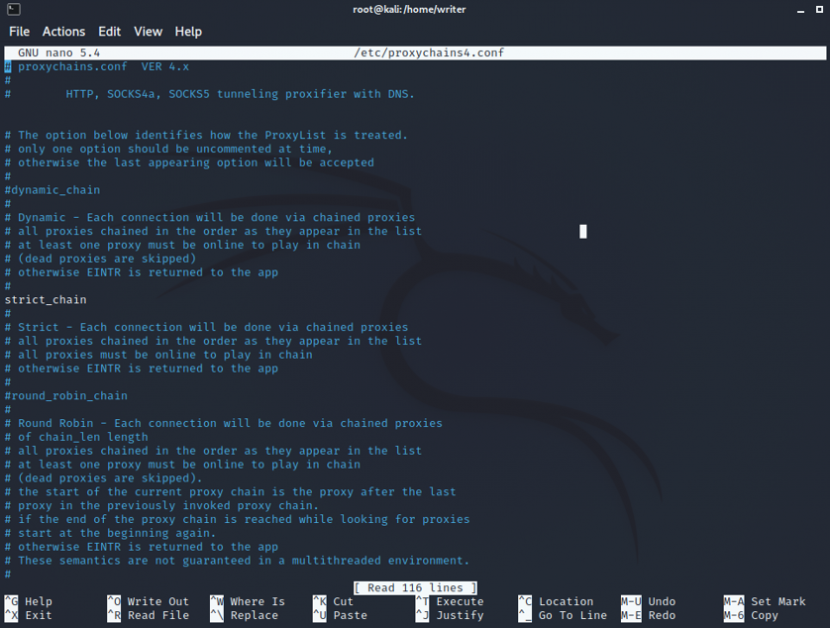

Kita perlu melakukan beberapa penyesuaian pada file konfigurasi ProxyChains. Buka file konfigurasi di editor teks favorit Anda seperti leafpad, vim, atau nano.

Di sini saya menggunakan editor nano.

nano /etc/proxychains.conf

File konfigurasi dibuka. Sekarang Anda perlu berkomentar dan mengomentari beberapa baris untuk mengatur rantai proxy.

Anda akan melihat "#" dalam konfigurasi, yang merupakan singkatan dari komentar bahasa bash. Anda dapat menggulir ke bawah dan membuat penyesuaian menggunakan tombol panah.

#1. Rantai dinamis harus dihapus dari komentar komentar. Yang harus Anda lakukan adalah menghapus # di depan dynamic_chain.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app#2 . Letakkan komentar di depan random_chain dan strict_chain. Cukup tambahkan # di depan ini.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)#3. Maksimum kali itu termasuk proxy-DNS uncomment, periksa kembali apakah itu uncomment. Anda akan menghindari kebocoran DNS yang dapat mengungkapkan alamat IP Anda yang sebenarnya dengan cara ini.

# Proxy DNS requests - no leak for DNS data proxy_dns#4. Tambahkan socks5 127.0.0.1 9050 di daftar proxy baris terakhir.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050Di sini proxy socks4 sudah diberikan. Anda perlu menambahkan proxy socks5 seperti yang ditunjukkan di atas. Dan akhirnya, simpan file konfigurasi dan keluar dari terminal.

Penggunaan ProxyChain

Pada awalnya, Anda harus memulai layanan Tor untuk menggunakan ProxyChains.

┌──(rootkali)-[/home/writer] └─# service tor startSetelah layanan tor dimulai, Anda dapat menggunakan ProxyChains untuk menjelajah dan untuk pemindaian dan penghitungan anonim. Anda juga dapat menggunakan alat Nmap atau sqlmap dengan ProxyChain untuk memindai dan mencari eksploitasi secara anonim. Ini bagus, kan?

Untuk menggunakan ProxyChains, cukup ketik perintah ProxyChains di terminal, diikuti dengan nama aplikasi yang ingin Anda gunakan. Formatnya adalah sebagai berikut:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.comUntuk menggunakan Nmap:

$ proxychains nmap -targetaddressUntuk menggunakan sqlmap:

$ proxychains python sqlmap -u targetAnda juga dapat menguji eksploitasi secara anonim seperti

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3Secara harfiah, Setiap alat pengintai TCP dapat digunakan dengan ProxyChains.

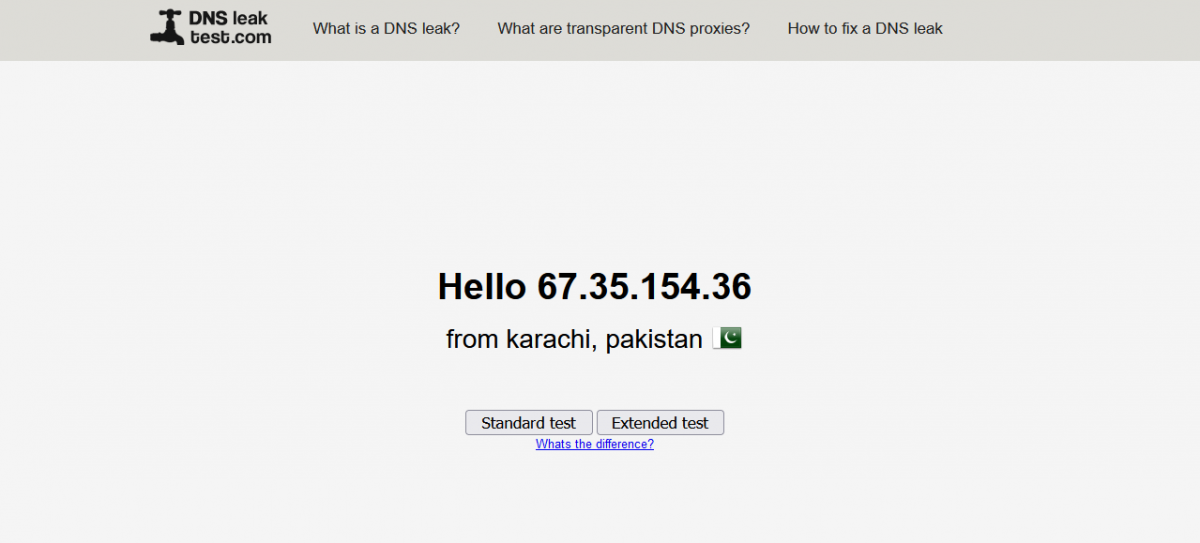

Untuk konfirmasi akhir ProxyChains berfungsi dengan baik atau tidak, buka saja dnsleaktest.com dan periksa alamat IP dan kebocoran DNS Anda.

Setelah menjalankan ProxyChains, Anda akan melihat bahwa Firefox telah dimuat dengan bahasa yang berbeda. Sekarang, mari kita lakukan tes kebocoran DNS dengan menggunakan perintah:

$ proxychains firefox dnsleaktest.com

Seperti yang Anda lihat, lokasi saya telah bergeser dari INDIA ke PAKISTAN, dan kabar baiknya adalah ProxyChains terus mengubah alamat IP saya secara dinamis, memastikan anonimitas saya tetap terjaga.

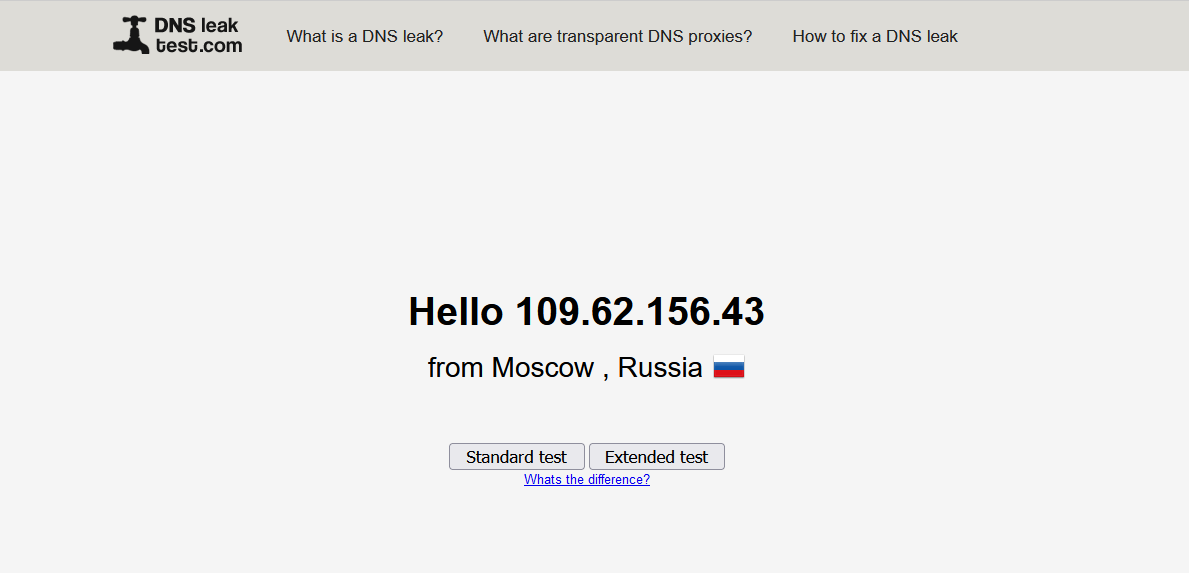

Jika Anda ingin melihat hasil baru, cukup tutup Firefox, bersihkan terminal, mulai ulang layanan Tor dan luncurkan ProxyChains lagi. Dalam uji kebocoran DNS, Anda akan melihat berbagai hasil, seperti yang diilustrasikan di bawah ini.

Sekali lagi Anda dapat melihat bahwa lokasi saya telah bergeser dari Pakistan ke Rusia. Beginilah cara kerja proxy rantai dinamis. Ini meningkatkan kemungkinan lebih banyak anonimitas saat meretas.

Kesimpulan

Kami belajar bagaimana untuk tetap anonim di internet dan melindungi privasi online kami saat pentesting. ProxyChains juga dapat digunakan bersama dengan alat keamanan seperti Nmap dan Burpsuite, dan mereka sering digunakan untuk menghindari deteksi IDS, IPS, dan firewall.

Atau, jika Anda mencari solusi penyiapan yang cepat dan mudah, maka Anda dapat mempertimbangkan untuk menggunakan VPN yang menganonimkan lalu lintas di luar kotak.