11侵入テスト用のブルートフォース攻撃ツール

公開: 2021-05-20会社のITシステムでは、オンラインビジネスがさまざまな種類のサイバー攻撃、特にブルートフォース攻撃に対して堅実であることを示す具体的な証拠が必要です。

ブルートフォース攻撃とは何ですか?

ブルートフォース攻撃は、直面するトリックがない可能性がある最も危険なサイバー攻撃の1つです。 ブルートフォース攻撃は、Webサイトまたはデバイスのセキュリティ、ログインパスワード、または暗号化キーの中心を狙っています。 継続的な試行錯誤の方法を使用して、それらを決定的に調査します。

ブルートフォース攻撃の方法は、主に次のようにさまざまです。

- ハイブリッドブルートフォース攻撃:数千の予想される辞書の単語、またはランダムな単語を試行または送信します。

- 総当たり攻撃を逆転させる:徹底的な調査を使用して、パスワードの導出キーを取得しようとします。

侵入テストツールが必要なのはなぜですか?

強引な攻撃者は、この目標を達成するためにさまざまなツールを使用します。 これらのブルートフォース攻撃ツール自体をペネトレーションに使用できます。 このテストは、「侵入テスト」または「侵入テスト」とも呼ばれます。

ペネトレーションテストは、ハッカーが行うのと同じ方法を使用して、独自のITシステムをハッキングしようとする手法です。 これにより、セキュリティホールを特定できます。

注:次のツールは、アプリケーション環境に対してのみ実行する必要がある多くのリクエストを生成する可能性があります。

ゴバスター

Gobusterは、ランタイムを必要としない最も強力で高速なブルートフォースツールの1つです。 Go言語でプログラムされたディレクトリスキャナーを使用します。 インタプリタスクリプトよりも高速で柔軟性があります。

特徴

- Gobusterは、同時実行性の驚くべきサポートでも知られています。これにより、複数のタスクや拡張機能を処理し、処理速度を維持できます。

- Java GUIのない軽量ツールは、多くのプラットフォームのコマンドラインでのみ機能します。

- 組み込みのヘルプ

モード

- dir –クラシックディレクトリモード

- dns –DNSサブドメインモード

- s3 –開いているS3バケットを列挙し、存在とバケットのリストを探します

- vhost –仮想ホストモード

ただし、1つの欠点、再帰的なディレクトリ検索の不備があり、複数レベルのディレクトリでの有効性が低下します。

BruteX

BruteXは、ターゲットに到達するためのすべてのニーズに対応する、優れたオールインワンブルートフォースシェルベースのオープンソースツールです。

- 開いているポート

- ユーザー名

- パスワード

体系的な方法で膨大な数の可能なパスワードを送信する力を使用します。

これには、Nmap、Hydra、DNS列挙型などの他のツールから収集された多くのサービスが含まれています。 これにより、開いているポートをスキャンし、ブルートフォースFTP、SSHを開始し、ターゲットサーバーの実行中のサービスを自動的に判別できます。

Dirsearch

Dirsearchは、コマンドラインに基づく高度なブルートフォースツールです。 これはAKAWebパススキャナーであり、Webサーバー内のディレクトリとファイルをブルートフォース攻撃する可能性があります。

Dirsearchは最近、公式のKali Linuxパッケージの一部になりましたが、Windows、Linux、およびmacOSでも実行されます。 これは、既存のプロジェクトやスクリプトと簡単に互換性があるようにPythonで記述されています。

また、従来のDIRBツールよりもはるかに高速で、さらに多くの機能が含まれています。

- プロキシサポート

- マルチスレッド

- ユーザーエージェントのランダム化

- 複数の拡張機能のサポート

- スキャナーアリーナ

- リクエストの遅延

再帰スキャンの場合、Dirsearchが勝者です。 追加のディレクトリを探して、戻ってクロールします。 スピードとシンプルさに加えて、それはすべての侵入テストに最適なブルートフォースルームからのものです。

キャロウ

Callowは、ユーザーフレンドリーでカスタマイズ可能なログインブルートフォースツールです。 Python 3で書かれています。これは、初心者のニーズと状況を満たすように設計されています。

特に初心者が簡単に理解して直感できるように、エラー処理を容易にするための柔軟なユーザー実験が提供されています。

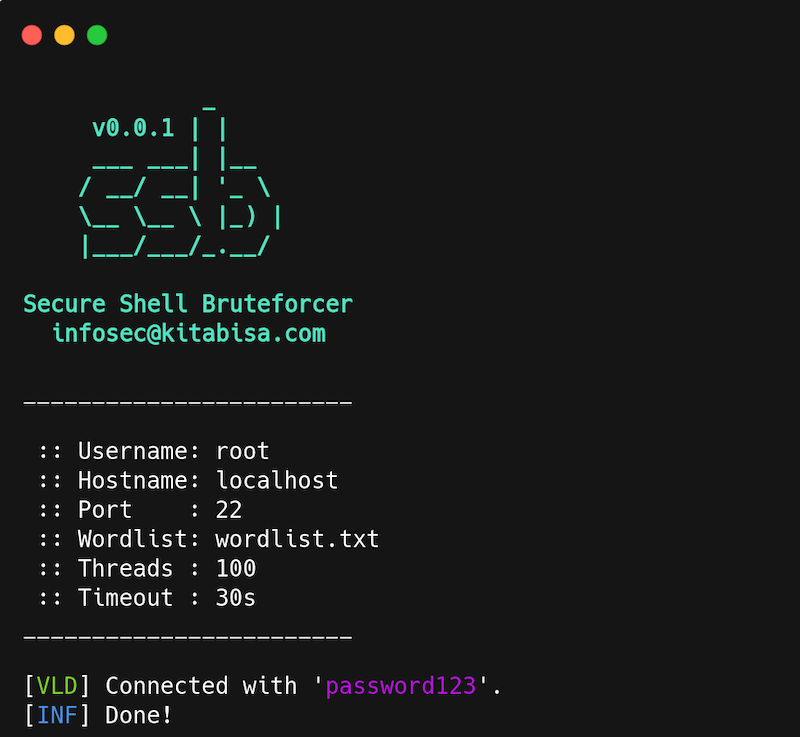

SSB

Secure Shell Bruteforcer(SSB)は、ブルートフォースSSHサーバー用の最も高速でシンプルなツールの1つです。

SSBのセキュアシェルを使用すると、SSHサーバーのパスワードを解読する他のツールとは異なり、適切なインターフェイスが提供されます。

Thc-Hydra

Hydraは、LinuxまたはWindows / Cygwinで使用されるログインクラッキング用の最も有名なツールの1つです。 さらに、Solaris、FreeBSD / OpenBSD、QNX(Blackberry 10)、およびmacOSの場合。 AFP、HTTP-FORM-GET、HTTP-GET、HTTP-FORM-POST、HTTP-HEAD、HTTP-PROXYなどの多くのプロトコルをサポートします。

Kali LinuxにデフォルトでインストールされるHydraは、コマンドラインバージョンとグラフィカルバージョンの両方で設計されています。 ブルートフォーシング方式により、ユーザー名/パスワードの1つまたはリストを解読できます。

また、並列化された非常に高速で柔軟なツールであり、システムへの不正アクセスの可能性をリモートでテントすることができます。

他のいくつかのログインハッカーツールが同じ機能に使用されますが、Hydraだけが多くの異なるプロトコルと並列接続をサポートしています。

Burp Suite

Burp Suite Professionalは、Webセキュリティテスターにとって不可欠なツールキットであり、高速で信頼性の高い機能を備えています。 また、単調なテストタスクを自動化できます。 さらに、専門家の手動および半自動のセキュリティテスト機能によって設計されています。 多くの専門家がOWASPのトップ10の脆弱性をテストする際にそれを使用しています。

Burpは、スキャンカバレッジの拡大からダークモードへのカスタマイズまで、多くの独自の機能を提供します。 機能豊富な最新のWebアプリケーション、JavaScript、テストAPIをテスト/スキャンできます。

これは、他の多くのようなハッキングではなく、サービスをテストするために実際に設計されたツールです。 そのため、複雑な認証シーケンスを記録し、エンドユーザーが直接使用および共有するためのレポートを作成します。

また、他の人ができない多くの目に見えない脆弱性に到達する帯域外アプリケーションセキュリティテスト(OAST)を作成するという利点もあります。 さらに、PortSwigger Researchを使用することでメリットを得るのはこれが初めてであり、これにより、時代の先を行くことができます。

パタトール

Patatorは、モジュラー設計内で多目的かつ柔軟に使用するためのブルートフォースツールです。 それは、他のいくつかのツールやパスワード取得攻撃のスクリプトを使用した反射的な欲求不満に現れます。 Patatorは、古い間違いを繰り返さないための新しいアプローチを選択します。

Pythonで記述されたPatatorは、祖先よりも柔軟で信頼できる方法で侵入テストを提供したいマルチスレッドツールです。 以下を含む多くのモジュールをサポートします。

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- SMB

- IMAP

- LDAP

- rlogin

- Zipファイル

- Javaキーストアファイル

ピディクター

Pydictorは、強力なツールをハッキングするもう1つの優れた辞書です。 長くてパスワード強度のテストになると、初心者と専門家の両方を驚かせる可能性があります。 これは、攻撃者が武器庫に分配できないツールです。 その上、それはあなたがどんなテスト状況の下でも本当に強いパフォーマンスを楽しむことを可能にする余剰の機能を持っています。

- パーマネントアシスタント:一般的なワードリスト、ソーシャルエンジニアリングのワードリスト、Webコンテンツを使用した特別なワードリストなどを作成できます。さらに、ワードリストに焦点を合わせるのに役立つフィルターが含まれています。

- 高度にカスタマイズ:長さによるフィルター、リートモード、その他の機能を使用して、必要に応じてワードリスト属性をカスタマイズできます。

- 柔軟性と互換性:構成ファイルを解析でき、Windows、Linux、またはMacのいずれかでスムーズに動作します。

Pydictor辞書

- 数値辞書

- アルファベット辞書

- 大文字のアルファベット辞書

- 大文字のアルファベットと組み合わせた数値

- 大文字と小文字のアルファベットの組み合わせ

- 小文字のアルファベットと組み合わせた数字

- 大文字、小文字、数字の組み合わせ

- スタティックヘッドの追加

- 辞書の複雑さのフィルターの操作

Ncrack

Ncrackは、高速パフォーマンスを備えた一種のネットワーククラッキングツールです。 これは、企業がネットワークデバイスの弱いパスワードをテストするのに役立つように設計されています。 多くのセキュリティ専門家は、システムネットワークのセキュリティを監査するためにNcrackを使用することを推奨しています。 スタンドアロンツールとして、またはKaliLinuxの一部としてリリースされました。

モジュール式のアプローチと動的なエンジンにより、コマンドラインで設計されたNcrackは、ネットワークフィードバックに従ってその動作に準拠できます。 また、同時に多くのホストに対して信頼性の高いワイド監査を実行できます。

Ncrackの機能は、柔軟なインターフェイスに限定されるものではなく、ユーザーのネットワーク操作を完全に制御できます。 これにより、驚くほど高度なブルートフォース攻撃、ランタイムインタラクション、およびタイミングテンプレートが可能になり、Nmapなどの使用が容易になります。

サポートされているプロトコルには、SSH、RDP、FTP、Telnet、HTTP(S)、WordPress、POP3(S)、IMAP、CVS、SMB、VNC、SIP、Redis、PostgreSQL、MQTT、MySQL、MSSQL、MongoDB、Cassandra、WinRM、 OWA、およびDICOMは、幅広い業界に対応しています。

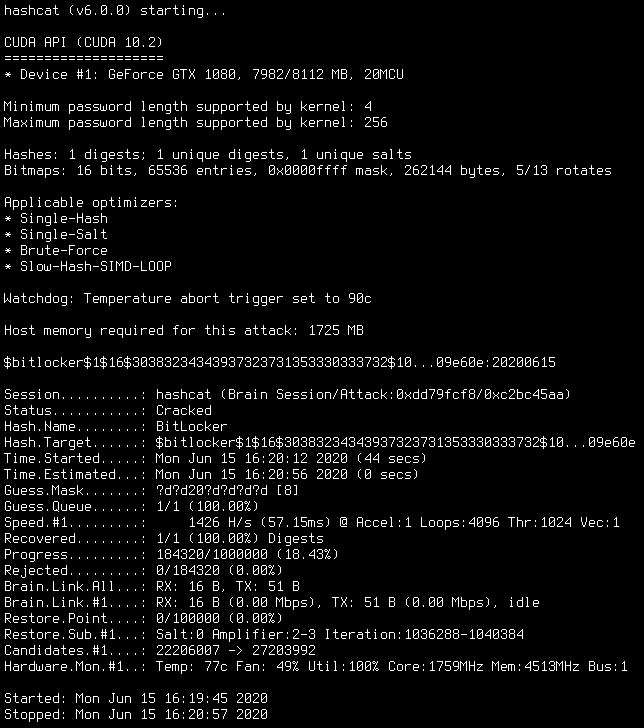

ハッシュキャット

Hashcatはパスワード回復ツールです。 Linux、OS X、およびWindowsで動作し、MD4、MD5、SHAファミリ、LMハッシュ、UnixCrypt形式などのハッシュキャットがサポートする多くのハッシュキャットアルゴリズムをサポートします。

Hashcatは、その最適化がHashcatの作成者が発見したソフトウェアに部分的に依存しているため、よく知られるようになりました。

Hashcatには2つのバリエーションがあります。

- CPUベースのパスワード回復ツール

- GPUベースのパスワード回復ツール

GPUツールは、CPUツール(MD5、SHA1など)よりも短時間でハッシュキャットレガシーをクラックできます。 しかし、すべてのアルゴリズムがGPUによって迅速に解読できるわけではありません。 ただし、Hashcatは、世界最速のパスワードクラッカーと言われていました。

結論

この詳細なショーの後、交換するツールのさまざまな武器があります。 あなたが直面するそれぞれの状況や状況に最も適したものを選択してください。 選択肢に多様性がないと信じる理由はありません。 最も単純なツールが最適な場合もあれば、その逆の場合もあります。

次に、フォレンジック調査ツールのいくつかを調べます。