11 outils d'attaque par force brute pour le test de pénétration

Publié: 2021-05-20Pour le système informatique de votre entreprise, vous avez besoin d'une preuve concrète pour démontrer que votre entreprise en ligne est solide contre divers types de cyberattaques, en particulier les attaques par force brute.

Qu'est-ce qu'une attaque par force brute ?

Une attaque par force brute est l'une des cyberattaques les plus dangereuses auxquelles vous n'avez peut-être aucune astuce pour y faire face ! Une attaque par force brute vise au cœur de la sécurité de votre site Web ou de votre appareil, le mot de passe de connexion ou les clés de cryptage. Il utilise la méthode continue d'essais et d'erreurs pour les explorer de manière décisive.

Les moyens d'attaque par force brute sont variés, principalement en :

- Attaques hybrides par force brute : essayer ou soumettre des milliers de mots attendus et de dictionnaire, ou même des mots aléatoires.

- Attaques par force brute inversée : essayer d'obtenir la clé de dérivation du mot de passe à l'aide d'une recherche exhaustive.

Pourquoi avons-nous besoin d'outils de test d'intrusion ?

Les attaquants par force brute utilisent divers outils pour atteindre cet objectif. Vous pouvez utiliser ces outils d'attaque par force brute eux-mêmes pour la pénétration. Ce test est également appelé "pentesting" ou "pen testing".

Le test de pénétration est la pratique consistant à essayer de pirater vos propres systèmes informatiques en utilisant les mêmes méthodes que les pirates. Cela vous permet d'identifier les failles de sécurité.

Remarque : les outils suivants peuvent générer de nombreuses requêtes que vous ne devez effectuer que sur votre environnement applicatif.

Gobuster

Gobuster est l'un des outils de force brute les plus puissants et les plus rapides qui n'a pas besoin d'un runtime. Il utilise un scanner de répertoire programmé par le langage Go ; c'est plus rapide et plus flexible que le script interprété.

Caractéristiques

- Gobuster est également connu pour son incroyable prise en charge de la concurrence, ce qui lui permet de gérer plusieurs tâches et extensions, tout en conservant sa vitesse de traitement.

- Un outil léger sans interface graphique Java ne fonctionne que sur la ligne de commande dans de nombreuses plates-formes.

- Aide intégrée

Modes

- dir – le mode répertoire classique

- DNS – mode de sous-domaine DNS

- s3 - Énumérez les compartiments S3 ouverts et recherchez les listes d'existence et de compartiment

- vhost – mode hôte virtuel

Cependant, il souffre d'un défaut, la pauvreté de la recherche récursive dans les répertoires, ce qui réduit son efficacité pour les répertoires à plusieurs niveaux.

BruteX

BruteX est un excellent outil tout-en-un basé sur un shell de force brute et open source pour tous vos besoins pour atteindre la cible.

- Ports ouverts

- Noms d'utilisateur

- Mots de passe

Utilise le pouvoir de soumettre un grand nombre de mots de passe possibles de manière systématique.

Il comprend de nombreux services issus d'autres outils tels que Nmap, Hydra et DNS enum. Cela vous permet de rechercher les ports ouverts, de démarrer brutalement FTP, SSH et de déterminer automatiquement le service en cours d'exécution du serveur cible.

Dirsearch

Dirsearch est un outil de force brute avancé basé sur une ligne de commande. C'est un scanner de chemin Web AKA et peut forcer brutalement des répertoires et des fichiers sur des serveurs Web.

Dirsearch fait récemment partie des packages officiels de Kali Linux, mais il fonctionne également sous Windows, Linux et macOS. Il est écrit en Python pour être facilement compatible avec les projets et scripts existants.

Il est également beaucoup plus rapide que l'outil DIRB traditionnel et contient beaucoup plus de fonctionnalités.

- Support proxy

- Multithreading

- Randomisation utilisateur-agent

- Prise en charge de plusieurs extensions

- Arène du scanner

- Retard de la demande

Pour l'analyse récursive, Dirsearch est le gagnant. Il parcourt et explore, à la recherche de répertoires supplémentaires. Outre la vitesse et la simplicité, il provient des meilleures salles Brute-force pour chaque pentester.

Inexpérimenté

Callow est un outil de connexion par force brute convivial et personnalisable. Écrit en python 3. Il est conçu pour répondre aux besoins et aux circonstances des débutants.

Il a été fourni des expériences utilisateur flexibles pour une gestion facile des erreurs, en particulier pour les débutants à comprendre et à intuitionner facilement.

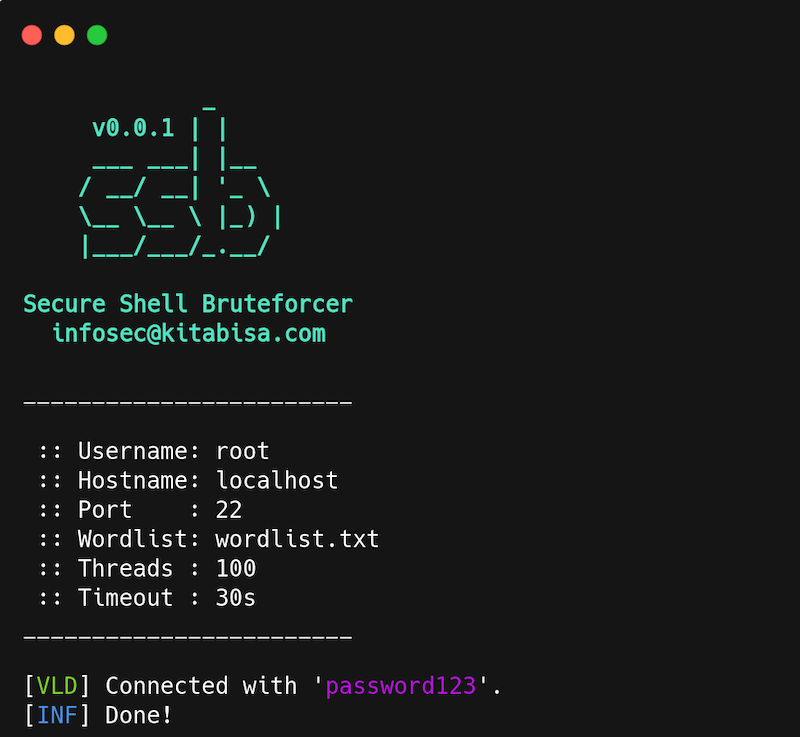

BLU

Secure Shell Bruteforcer (SSB) est l'un des outils les plus rapides et les plus simples pour les serveurs SSH à force brute.

L'utilisation du shell sécurisé de SSB vous offre une interface appropriée, contrairement aux autres outils qui cassent le mot de passe d'un serveur SSH.

Thc-Hydra

Hydra est l'un des outils les plus connus pour le craquage de connexion utilisé sous Linux ou Windows/Cygwin. De plus, pour Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) et macOS. Il prend en charge de nombreux protocoles tels que AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD, HTTP-PROXY, etc.

Installé par défaut sur Kali Linux, Hydra a été conçu avec des versions en ligne de commande et graphiques. Il peut déchiffrer un seul ou une liste de noms d'utilisateur/mots de passe par la méthode de force brute.

En outre, il est parallélisé, l'outil très rapide et flexible qui vous permet de contrôler à distance les possibilités d'accès non autorisé à votre système.

Certains autres outils de piratage de connexion sont utilisés pour la même fonction, mais seul Hydra prend en charge de nombreux protocoles différents et connexions parallélisées.

Suite Burp

Burp Suite Professional est une boîte à outils essentielle pour les testeurs de sécurité Web, et elle est livrée avec des fonctionnalités rapides et fiables. Et aussi, il peut automatiser les tâches de test monotones. De plus, il est conçu par des fonctionnalités de test de sécurité manuels et semi-automatiques d'experts. De nombreux experts l'utilisent pour tester les dix principales vulnérabilités de l'OWASP.

Burp offre de nombreuses fonctionnalités uniques, allant de l'augmentation de la couverture de numérisation à la personnalisation en passant par le mode sombre. Il peut tester/analyser des applications Web modernes riches en fonctionnalités, JavaScript, des API de test.

C'est un outil conçu vraiment pour tester les services, pas pour le piratage, comme beaucoup d'autres. Ainsi, il enregistre des séquences d'authentification complexes et rédige des rapports pour une utilisation et un partage directs par les utilisateurs finaux.

Il a également l'avantage de faire des tests de sécurité des applications hors bande (OAST) qui atteignent de nombreuses vulnérabilités invisibles que d'autres ne peuvent pas. De plus, c'est le premier à bénéficier de l'utilisation de PortSwigger Research, qui vous donne une longueur d'avance.

Patateur

Patator est un outil de force brute pour une utilisation polyvalente et flexible dans une conception modulaire. Il apparaît dans la frustration réflexe en utilisant d'autres outils et scripts d'attaques par mot de passe. Patator choisit une nouvelle approche pour ne pas répéter les anciennes erreurs.

Écrit en Python, Patator est un outil multithread qui veut servir les tests d'intrusion d'une manière plus flexible et fiable que les ancêtres. Il prend en charge de nombreux modules, dont les suivants.

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- PME

- IMAP

- LDAP

- rlogin

- Fichiers zip

- Fichiers de magasin de clés Java

Pydictor

Pydictor est un autre excellent outil puissant de piratage de dictionnaire. Lorsqu'il s'agit de tests longs et de force de mot de passe, cela peut étonner à la fois les novices et les professionnels. C'est un outil que les attaquants ne peuvent pas se passer dans leur arsenal. En outre, il dispose d'un surplus de fonctionnalités qui vous permettent de profiter de performances vraiment solides dans toutes les situations de test.

- Assistant permanent : permet de créer une liste de mots générale, une liste de mots d'ingénierie sociale, une liste de mots spéciale en utilisant le contenu Web, etc. De plus, il contient un filtre pour aider à concentrer votre liste de mots.

- Hautement personnalisé : vous pouvez personnaliser les attributs de la liste de mots selon vos besoins en utilisant le filtre par longueur, le mode lettrage et d'autres fonctionnalités.

- Flexibilité et compatibilité : il est capable d'analyser le fichier de configuration, avec la possibilité de fonctionner sans problème sous Windows, Linux ou Mac.

Dictionnaires Pydictor

- Dictionnaire numérique

- Dictionnaire alphabétique

- Dictionnaire de l'alphabet majuscule

- Numérique couplé avec l'alphabet majuscule

- Majuscules couplés avec des minuscules alphabet

- Chiffre couplé avec l'alphabet minuscule

- Combinaison de majuscules, de minuscules et de chiffres

- Ajout d'une tête statique

- Manipuler le filtre de complexité du dictionnaire

Ncrack

Ncrack est une sorte d'outil de craquage de réseau avec des performances à grande vitesse. Il est conçu pour les entreprises afin de les aider à tester leurs périphériques réseau à la recherche de mots de passe faibles. De nombreux professionnels de la sécurité recommandent d'utiliser Ncrack pour auditer la sécurité des réseaux système. Il a été publié en tant qu'outil autonome ou dans le cadre de Kali Linux.

Par une approche modulaire et un moteur dynamique, Ncrack conçu avec une ligne de commande peut conformer son comportement en fonction du retour d'information du réseau. Et il peut effectuer un audit large et fiable pour de nombreux hôtes en même temps.

Les fonctionnalités de Ncrack ne se limitent pas à une interface flexible, mais garantissent un contrôle total des opérations réseau pour l'utilisateur. Cela permet des attaques par force brute sophistiquées, une interaction à l'exécution et des modèles de synchronisation pour faciliter l'utilisation, tels que Nmap.

Les protocoles pris en charge incluent SSH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA et DICOM, ce qui le qualifie pour un large éventail d'industries.

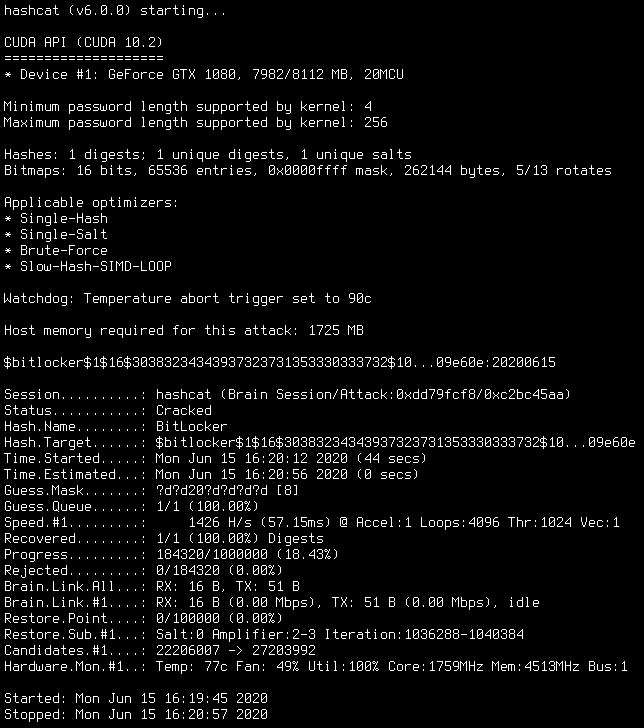

Hashcat

Hashcat est un outil de récupération de mot de passe. Il peut fonctionner sous Linux, OS X et Windows et prend en charge de nombreux algorithmes Hashcat pris en charge par hashcat, tels que les formats MD4, MD5, SHA-family, LM et Unix Crypt.

Hashcat est devenu bien connu car ses optimisations dépendent en partie du logiciel que le créateur de Hashcat a découvert.

Hashcat a deux variantes :

- Outil de récupération de mot de passe basé sur le processeur

- Outil de récupération de mot de passe basé sur GPU

L'outil GPU peut déchiffrer certains héritages de hashcat en moins de temps que l'outil CPU (MD5, SHA1 et autres). Mais tous les algorithmes ne peuvent pas être déchiffrés plus rapidement par les GPU. Cependant, Hashcat avait été décrit comme le pirate de mot de passe le plus rapide au monde.

Conclusion

Après ce spectacle détaillé, vous disposez d'un arsenal varié d'outils à remplacer. Choisissez ce qui vous convient le mieux pour chaque situation et circonstance à laquelle vous faites face. Il n'y a aucune raison de croire qu'il n'y a pas de diversité dans les alternatives. Dans certains cas, les outils les plus simples sont les meilleurs, et dans d'autres cas, le contraire.

Ensuite, explorez certains des outils d'enquête médico-légale.