11 أدوات هجوم القوة الغاشمة لاختبار الاختراق

نشرت: 2021-05-20بالنسبة لنظام تكنولوجيا المعلومات الخاص بشركتك ، فأنت بحاجة إلى دليل ملموس لإثبات أن عملك على الإنترنت قوي ضد أنواع مختلفة من الهجمات الإلكترونية ، وخاصة هجمات القوة الغاشمة.

ما هو هجوم القوة الغاشمة؟

هجوم القوة الغاشمة هو أحد أخطر الهجمات الإلكترونية التي قد لا يكون لديك حيلة في مواجهتها! يهدف هجوم القوة الغاشمة إلى قلب موقع الويب الخاص بك أو أمان جهازك أو كلمة مرور تسجيل الدخول أو مفاتيح التشفير. يستخدم طريقة التجربة والخطأ المستمرة لاستكشافها بشكل حاسم.

تتنوع طرق هجوم القوة الغاشمة ، بشكل أساسي إلى:

- هجمات القوة الغاشمة المختلطة: محاولة إرسال أو إرسال آلاف الكلمات المتوقعة وكلمات القاموس ، أو حتى الكلمات العشوائية.

- هجمات القوة الغاشمة العكسية: محاولة الحصول على مفتاح اشتقاق كلمة المرور باستخدام بحث شامل.

لماذا نحتاج إلى أدوات اختبار الاختراق؟

يستخدم مهاجمو القوة الغاشمة أدوات مختلفة لتحقيق هذا الهدف. يمكنك استخدام أدوات الهجوم ذات القوة الغاشمة هذه للاختراق. يسمى هذا الاختبار أيضًا "اختبار pentesting" أو "اختبار القلم".

اختبار الاختراق هو ممارسة محاولة اختراق أنظمة تكنولوجيا المعلومات الخاصة بك باستخدام نفس الطرق التي يستخدمها المتسللون. هذا يجعلك قادرًا على تحديد أي ثغرات أمنية.

ملاحظة : قد تؤدي الأدوات التالية إلى إنشاء العديد من الطلبات التي يجب عليك إجراؤها فقط في بيئة التطبيق الخاصة بك.

غوبستر

Gobuster هي واحدة من أقوى وأسرع أدوات القوة الغاشمة التي لا تحتاج إلى وقت تشغيل. يستخدم ماسح ضوئي للدليل مبرمج بواسطة لغة Go ؛ إنه أسرع وأكثر مرونة من النص المفسر.

سمات

- يُعرف Gobuster أيضًا بدعمه المذهل للتزامن ، والذي يمكّنه من التعامل مع مهام وإضافات متعددة ، مع الحفاظ على سرعته في المعالجة.

- أداة خفيفة الوزن بدون Java GUI تعمل فقط على سطر الأوامر في العديد من الأنظمة الأساسية.

- تعليمات مدمجة

أساليب

- دير - وضع الدليل الكلاسيكي

- DNS - وضع المجال الفرعي DNS

- s3 - عدّد حاويات S3 المفتوحة وابحث عن قوائم الوجود والجرافة

- vhost - وضع المضيف الظاهري

ومع ذلك ، فإنه يعاني من خطأ واحد ، وهو ضعف البحث في الدليل التكراري ، مما يقلل من فعاليته في أدلة المستويات المتعددة.

بروتكس

BruteX هي أداة مفتوحة المصدر ومفتوحة المصدر قائمة على القوة الغاشمة الكل في واحد لجميع احتياجاتك للوصول إلى الهدف.

- فتح المنافذ

- أسماء المستخدمين

- كلمات السر

يستخدم قوة إرسال عدد كبير من كلمات المرور الممكنة بطرق منهجية.

يتضمن العديد من الخدمات التي تم جمعها من بعض الأدوات الأخرى مثل Nmap و Hydra و DNS enum. يمكّنك هذا من البحث عن المنافذ المفتوحة ، وبدء القوة الغاشمة FTP ، و SSH ، وتحديد الخدمة الجارية للخادم الهدف تلقائيًا.

Dirsearch

Dirsearch هي أداة القوة الغاشمة المتقدمة القائمة على سطر الأوامر. إنه ماسح ضوئي لمسار ويب AKA ويمكنه فرض الأدلة والملفات في خوادم الويب.

أصبح Dirsearch مؤخرًا جزءًا من حزم Kali Linux الرسمية ، ولكنه يعمل أيضًا على Windows و Linux و macOS. تمت كتابته بلغة Python ليكون متوافقًا بسهولة مع المشاريع والبرامج النصية الحالية.

إنها أيضًا أسرع بكثير من أداة DIRB التقليدية وتحتوي على العديد من الميزات.

- دعم الوكيل

- تعدد

- التوزيع العشوائي لوكيل المستخدم

- دعم ملحقات متعددة

- ساحة الماسح الضوئي

- طلب تأخير

للمسح التكراري ، Dirsearch هو الفائز. إنه يتراجع ويزحف بحثًا عن أي أدلة إضافية. إلى جانب السرعة والبساطة ، إنه من أفضل غرف القوة الغاشمة لكل بنتستر.

كالو

Callow هي أداة تسجيل دخول سهلة الاستخدام وقابلة للتخصيص. مكتوب بلغة بيثون 3. إنه مصمم لتلبية احتياجات وظروف المبتدئين.

لقد تم توفير تجارب مستخدم مرنة لسهولة معالجة الأخطاء ، خاصة للمبتدئين لفهمها واستشعارها بسهولة.

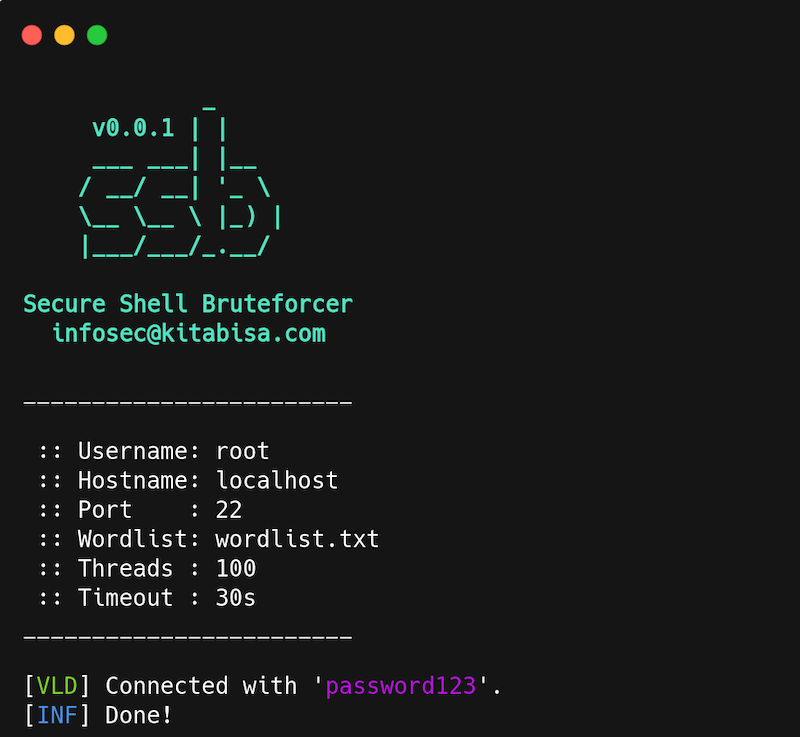

SSB

Secure Shell Bruteforcer (SSB) هي واحدة من أسرع وأبسط الأدوات لخوادم SSH ذات القوة الغاشمة.

يمنحك استخدام الغلاف الآمن لـ SSB واجهة مناسبة ، على عكس الأدوات الأخرى التي تكسر كلمة مرور خادم SSH.

ثك هيدرا

تعد Hydra واحدة من أشهر أدوات اختراق تسجيل الدخول المستخدمة إما على Linux أو Windows / Cygwin. بالإضافة إلى ذلك ، بالنسبة لـ Solaris و FreeBSD / OpenBSD و QNX (Blackberry 10) و macOS. وهو يدعم العديد من البروتوكولات مثل AFP و HTTP-FORM-GET و HTTP-GET و HTTP-FORM-POST و HTTP-HEAD و HTTP-PROXY والمزيد.

تم تثبيته افتراضيًا على Kali Linux ، تم تصميم Hydra مع كل من إصدارات سطر الأوامر والرسومات. يمكنه كسر قائمة واحدة أو قائمة بأسماء المستخدمين / كلمات المرور بطريقة القسر الغاشم.

أيضًا ، إنه متوازي ، الأداة السريعة والمرنة جدًا التي تمكنك من إخفاء إمكانية الوصول غير المصرح به إلى نظامك عن بُعد.

يتم استخدام بعض أدوات اختراق تسجيل الدخول الأخرى لنفس الوظيفة ، ولكن Hydra فقط يدعم العديد من البروتوكولات المختلفة والاتصالات المتوازية.

جناح التجشؤ

Burp Suite Professional هي مجموعة أدوات أساسية لمختبري أمان الويب ، وهي تأتي بميزات سريعة ويمكن الاعتماد عليها. وأيضًا ، يمكنه أتمتة مهام الاختبار الرتيبة. بالإضافة إلى ذلك ، تم تصميمه بواسطة ميزات اختبار الأمان اليدوية وشبه الآلية للخبراء. يستخدمه العديد من الخبراء في اختبار أهم عشر نقاط ضعف في OWASP.

يقدم Burp العديد من الميزات الفريدة ، من زيادة تغطية الفحص لتخصيصه إلى الوضع المظلم. يمكنه اختبار / مسح تطبيقات الويب الحديثة الغنية بالميزات ، وجافا سكريبت ، واختبار واجهات برمجة التطبيقات.

إنها أداة مصممة حقًا لاختبار الخدمات ، وليس للقرصنة ، مثل العديد من الخدمات الأخرى. لذلك ، فإنه يسجل تسلسلات المصادقة المعقدة ويكتب تقارير للاستخدام المباشر والمشاركة للمستخدمين النهائيين.

كما أن لديها ميزة إجراء اختبار أمان التطبيق خارج النطاق (OAST) الذي يصل إلى العديد من الثغرات غير المرئية التي لا يستطيع الآخرون الوصول إليها. علاوة على ذلك ، فهو أول من يستفيد من استخدام PortSwigger Research ، والذي يضعك في الصدارة.

باتاتور

Patator هي أداة القوة الغاشمة للاستخدام متعدد الأغراض والمرن ضمن تصميم معياري. يظهر في حالة الإحباط المنعكس باستخدام بعض الأدوات والبرامج النصية الأخرى لكلمة المرور التي تحصل على هجمات. يختار باتاتور أسلوباً جديداً لعدم تكرار الأخطاء القديمة.

تمت كتابة Patator بلغة Python ، وهي أداة متعددة الخيوط تريد خدمة اختبار الاختراق بطريقة أكثر مرونة وموثوقية من الأسلاف. يدعم العديد من الوحدات ، بما في ذلك ما يلي.

- بروتوكول نقل الملفات

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- SMB

- IMAP

- LDAP

- rlogin

- ملفات مضغوطة

- ملفات Java Keystore

Pydictor

Pydictor هي أداة قوية أخرى لاختراق القاموس. عندما يتعلق الأمر بالاختبارات الطويلة وقوة كلمة المرور ، يمكن أن يذهل كل من المبتدئين والمحترفين. إنها أداة لا يستطيع المهاجمون الاستغناء عنها في ترسانة أسلحتهم. إلى جانب ذلك ، يحتوي على فائض من الميزات التي تمكنك من الاستمتاع بأداء قوي حقًا تحت أي موقف اختبار.

- المساعد الدائم: يمكّنك من إنشاء قائمة كلمات عامة ، وقائمة كلمات الهندسة الاجتماعية ، وقائمة كلمات خاصة باستخدام محتوى الويب ، إلخ. بالإضافة إلى ذلك ، يحتوي على مرشح للمساعدة في التركيز على قائمة الكلمات الخاصة بك.

- مخصص للغاية: يمكنك تخصيص سمات قائمة الكلمات حسب احتياجاتك باستخدام عامل التصفية حسب الطول ووضع leet والمزيد من الميزات.

- المرونة والتوافق: إنه قادر على تحليل ملف التكوين ، مع القدرة على العمل بسلاسة سواء على Windows أو Linux أو Mac.

قواميس Pydictor

- قاموس رقمي

- قاموس الأبجدية

- قاموس الأبجدية الكبيرة

- رقمية مقترنة بأحرف أبجدية كبيرة

- الحالة العلوية مقترنة بأحرف أبجدية صغيرة

- عدد مقترن بأحرف أبجدية صغيرة

- الجمع بين الأحرف الكبيرة والصغيرة والأرقام

- مضيفا رأس ثابت

- معالجة عامل تصفية تعقيد القاموس

نكراك

Ncrack هو نوع من أدوات تكسير الشبكات بأداء عالي السرعة. إنه مصمم للشركات لمساعدتهم على اختبار أجهزتهم الشبكية بحثًا عن كلمات مرور ضعيفة. يوصي العديد من محترفي الأمن باستخدام Ncrack للتدقيق في أمان شبكات النظام. تم إصداره كأداة قائمة بذاتها أو كجزء من Kali Linux.

من خلال نهج معياري ومحرك ديناميكي ، يمكن أن يتوافق Ncrack المصمم بسطر أوامر مع سلوكه وفقًا لملاحظات الشبكة. ويمكنه إجراء تدقيق واسع موثوق للعديد من المضيفين في نفس الوقت.

لا تقتصر ميزات Ncrack على واجهة مرنة ولكنها تحكم كامل في عمليات الشبكة للمستخدم. يتيح ذلك هجمات القوة الغاشمة المعقدة المذهلة وتفاعل وقت التشغيل وقوالب التوقيت لتسهيل الاستخدام ، مثل Nmap.

تشمل البروتوكولات المدعومة SSH و RDP و FTP و Telnet و HTTP (S) و WordPress و POP3 (S) و IMAP و CVS و SMB و VNC و SIP و Redis و PostgreSQL و MQTT و MySQL و MSSQL و MongoDB و Cassandra و WinRM و OWA و DICOM ، مما يؤهلها لمجموعة واسعة من الصناعات.

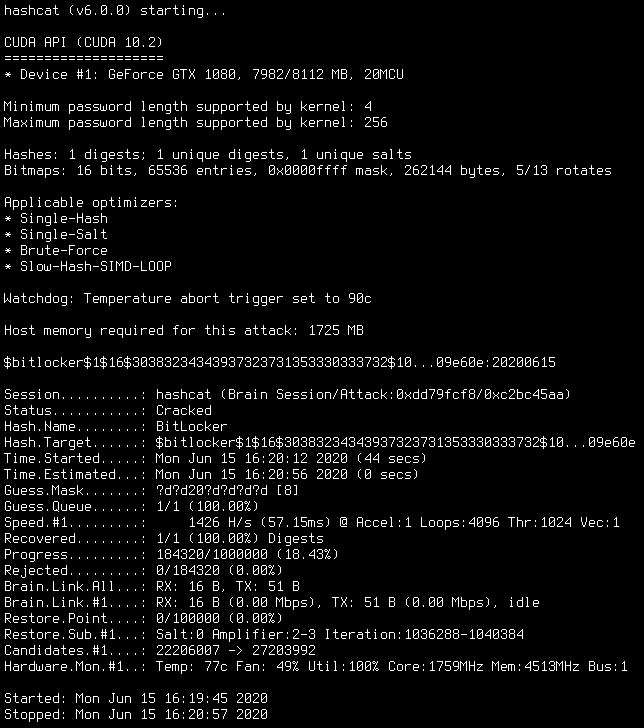

هشكات

Hashcat هي أداة لاستعادة كلمة المرور. يمكن أن يعمل على Linux و OS X و Windows ويدعم العديد من خوارزميات Hashcat المدعومة مثل MD4 و MD5 و SHA-family و LM hashes و Unix Crypt.

أصبح Hashcat معروفًا نظرًا لأن تحسيناته تعتمد جزئيًا على البرنامج الذي اكتشفه مبتكر Hashcat.

الهاشكات نوعان مختلفان:

- أداة استعادة كلمة المرور المستندة إلى وحدة المعالجة المركزية

- أداة استعادة كلمة المرور المستندة إلى GPU

يمكن لأداة GPU كسر بعض علامات التجزئة القديمة في وقت أقصر من أداة وحدة المعالجة المركزية (MD5 و SHA1 وغيرها). ولكن لا يمكن اختراق كل خوارزمية بشكل أسرع بواسطة وحدات معالجة الرسومات. ومع ذلك ، تم وصف Hashcat بأنه أسرع أداة تكسير لكلمات المرور في العالم.

استنتاج

بعد هذا العرض التفصيلي ، لديك ترسانة متنوعة من الأدوات لتحل محلها. اختر أفضل ما يناسبك لكل موقف وظرف تواجهه. لا يوجد سبب للاعتقاد بعدم وجود تنوع في البدائل. في بعض الحالات ، تكون أبسط الأدوات هي الأفضل ، وفي حالات أخرى تكون عكس ذلك.

بعد ذلك ، استكشف بعض أدوات التحقيق الجنائي.