11 narzędzi ataku brute-force do testu penetracji

Opublikowany: 2021-05-20W przypadku systemu informatycznego Twojej firmy potrzebujesz konkretnego dowodu, który wykaże, że Twoja firma internetowa jest odporna na różnego rodzaju cyberataki, zwłaszcza ataki siłowe.

Co to jest atak brutalny?

Atak brute-force jest jednym z najniebezpieczniejszych cyberataków, z którym możesz nie mieć żadnych sztuczek! Atak brute-force ma na celu serce Twojej witryny lub bezpieczeństwo Twojego urządzenia, hasło logowania lub klucze szyfrowania. Wykorzystuje metodę ciągłych prób i błędów, aby zdecydowanie je zbadać.

Sposoby ataku brute-force są zróżnicowane, głównie na:

- Hybrydowe ataki typu brute-force: próbowanie lub przesyłanie tysięcy oczekiwanych i słownikowych słów, a nawet losowych słów.

- Odwrotne ataki brute-force: próba uzyskania klucza wyprowadzania hasła przy użyciu wyczerpujących badań.

Dlaczego potrzebujemy narzędzi do testów penetracyjnych?

Atakujący metodą brute-force używają różnych narzędzi, aby osiągnąć ten cel. Możesz użyć tych narzędzi brutalnej siły do penetracji. Testy te są również nazywane „testami penetracyjnymi” lub „testami penetracyjnymi”.

Test penetracyjny polega na próbie włamania się do własnych systemów informatycznych w taki sam sposób, jak robią to hakerzy. Dzięki temu możesz zidentyfikować wszelkie luki w zabezpieczeniach.

Uwaga : poniższe narzędzia mogą generować wiele żądań, które należy wykonywać tylko w środowisku aplikacji.

Gobuster

Gobuster to jedno z najpotężniejszych i najszybszych narzędzi brute-force, które nie wymaga środowiska wykonawczego. Wykorzystuje skaner katalogów zaprogramowany w języku Go; jest szybszy i bardziej elastyczny niż interpretowany skrypt.

Cechy

- Gobuster jest również znany z niesamowitej obsługi współbieżności, która umożliwia mu obsługę wielu zadań i rozszerzeń, zachowując przy tym szybkość przetwarzania.

- Lekkie narzędzie bez Java GUI działa tylko w wierszu poleceń na wielu platformach.

- Wbudowana pomoc

Tryby

- dir – klasyczny tryb katalogów

- dns – tryb subdomeny DNS

- s3 – Wypisz otwarte zasobniki S3 i poszukaj istnienia i listy zasobników

- vhost – tryb wirtualnego hosta

Jednak ma jedną wadę, słabość do rekursywnego przeszukiwania katalogów, co zmniejsza jego skuteczność w przypadku katalogów wielopoziomowych.

BruteX

BruteX to świetne narzędzie typu „wszystko w jednym” oparte na brute force i open-source, które zaspokoi wszystkie Twoje potrzeby, aby osiągnąć cel.

- Otwarte porty

- Nazwy użytkowników

- Hasła

Wykorzystuje moc przesyłania ogromnej liczby możliwych haseł w systematyczny sposób.

Zawiera wiele usług zebranych z innych narzędzi, takich jak Nmap, Hydra i DNS enum. Umożliwia to skanowanie w poszukiwaniu otwartych portów, uruchamianie protokołu brute force FTP, SSH i automatyczne określanie uruchomionej usługi serwera docelowego.

Dirsearch

Dirsearch to zaawansowane narzędzie brute force oparte na wierszu poleceń. Jest to skaner ścieżek internetowych AKA, który może brute force katalogów i plików na serwerach internetowych.

Dirsearch niedawno stał się częścią oficjalnych pakietów Kali Linux, ale działa również w systemach Windows, Linux i macOS. Jest napisany w Pythonie, aby był łatwo kompatybilny z istniejącymi projektami i skryptami.

Jest również znacznie szybszy niż tradycyjne narzędzie DIRB i zawiera o wiele więcej funkcji.

- Wsparcie proxy

- Wielowątkowość

- Randomizacja klienta użytkownika

- Wsparcie dla wielu rozszerzeń

- Arena skanera

- Opóźnienie żądania

W przypadku skanowania rekurencyjnego zwycięzcą jest Dirsearch. Wraca i indeksuje, szukając dodatkowych katalogów. Oprócz szybkości i prostoty, jest z najlepszych pomieszczeń Brute-force dla każdego pentestera.

Nieopierzony

Callow to przyjazne dla użytkownika i konfigurowalne narzędzie do logowania brute-force. Napisany w Pythonie 3. Został zaprojektowany, aby sprostać potrzebom i okolicznościom początkujących.

Dostarczono elastyczne eksperymenty użytkowników w celu łatwej obsługi błędów, szczególnie dla początkujących, aby łatwo je zrozumieć i intuicyjnie.

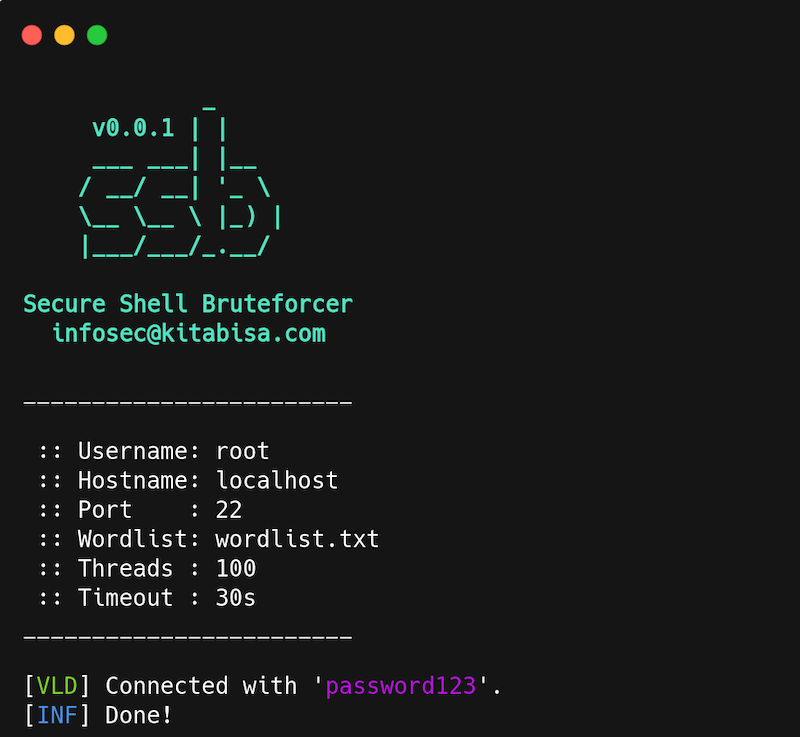

SSB

Secure Shell Bruteforcer (SSB) to jedno z najszybszych i najprostszych narzędzi dla serwerów SSH brute-force.

Korzystanie z bezpiecznej powłoki SSB zapewnia odpowiedni interfejs, w przeciwieństwie do innych narzędzi, które łamią hasło serwera SSH.

Thc-Hydra

Hydra jest jednym z najsłynniejszych narzędzi do łamania haseł używanych zarówno w systemie Linux, jak i Windows/Cygwin. Ponadto dla systemu Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) i macOS. Obsługuje wiele protokołów, takich jak AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD, HTTP-PROXY i inne.

Instalowana domyślnie w Kali Linux, Hydra zaprojektowana zarówno z wierszem poleceń, jak i wersją graficzną. Może złamać pojedynczą lub listę nazw użytkownika/hasła metodą brute-force.

Ponadto jest zrównoleglony, bardzo szybkie i elastyczne narzędzie, które umożliwia zdalne ograniczenie możliwości nieautoryzowanego dostępu do systemu.

Niektóre inne narzędzia hakerskie do logowania są używane do tej samej funkcji, ale tylko Hydra obsługuje wiele różnych protokołów i połączeń równoległych.

Apartament Burp

Burp Suite Professional to niezbędny zestaw narzędzi dla testerów bezpieczeństwa internetowego, który zawiera szybkie i niezawodne funkcje. A także może zautomatyzować monotonne zadania testowe. Ponadto został zaprojektowany przez ekspertów z ręcznymi i półautomatycznymi funkcjami testowania bezpieczeństwa. Wielu ekspertów używa go do testowania dziesięciu najważniejszych luk OWASP.

Burp oferuje wiele unikalnych funkcji, od zwiększenia zasięgu skanowania po dostosowanie go do trybu ciemnego. Może testować/skanować bogate w funkcje nowoczesne aplikacje internetowe, JavaScript, testować interfejsy API.

Jest to narzędzie przeznaczone do testowania usług, a nie do hakowania, jak wiele innych. Tak więc rejestruje złożone sekwencje uwierzytelniania i pisze raporty do bezpośredniego użytku i udostępniania użytkownikom końcowym.

Ma również tę zaletę, że przeprowadza testy bezpieczeństwa aplikacji poza pasmem (OAST), które docierają do wielu niewidocznych luk w zabezpieczeniach, których inni nie mogą. Co więcej, jest to pierwsza osoba, która skorzystała z zastosowania PortSwigger Research, dzięki czemu wyprzedzisz konkurencję.

Patator

Patator to narzędzie brutalnej siły do wszechstronnego i elastycznego użytkowania w ramach konstrukcji modułowej. Pojawia się w odruchowej frustracji przy użyciu innych narzędzi i skryptów atakujących hasła. Patator wybiera nowe podejście do nie powtarzania starych błędów.

Napisany w Pythonie Patator to wielowątkowe narzędzie, które chce służyć testom penetracyjnym w sposób bardziej elastyczny i godny zaufania niż jego przodkowie. Obsługuje wiele modułów, w tym poniższe.

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- MSP

- IMAP

- LDAP

- Zaloguj się

- Pliki zip

- Pliki Java Keystore

Pidyktor

Pydictor to kolejne świetne narzędzie do hakowania słowników. Jeśli chodzi o testy długości i siły haseł, może zaskoczyć zarówno nowicjuszy, jak i profesjonalistów. Jest to narzędzie, którego atakujący nie mogą wydać w swojej zbrojowni. Poza tym ma nadmiar funkcji, które pozwalają cieszyć się naprawdę dobrą wydajnością w każdej sytuacji testowej.

- Stały asystent: umożliwia tworzenie ogólnej listy słownictwa, socjotechnicznej listy słownictwa, specjalnej listy słownictwa przy użyciu treści internetowych itp. Ponadto zawiera filtr, który pomaga skoncentrować się na liście słownictwa.

- Wysoce dostosowane: możesz dostosować atrybuty listy słów do swoich potrzeb, używając filtrowania według długości, trybu leet i innych funkcji.

- Elastyczność i kompatybilność: jest w stanie przeanalizować plik konfiguracyjny, z możliwością płynnej pracy na Windows, Linux lub Mac.

Słowniki Pidictor

- Słownik numeryczny

- Słownik alfabetu

- Słownik alfabetu wielkich liter

- Numeryczny w połączeniu z wielkimi literami alfabetu

- Wielkie litery w połączeniu z małymi literami alfabetu

- Cyfra w połączeniu z małymi literami alfabetu

- Łączenie wielkich liter, małych liter i cyfr

- Dodawanie statycznej głowicy

- Manipulowanie filtrem złożoności słownika

Ncrack

Ncrack to rodzaj narzędzia do łamania sieci o dużej szybkości działania. Jest przeznaczony dla firm, aby pomóc im w testowaniu urządzeń sieciowych pod kątem słabych haseł. Wielu specjalistów ds. bezpieczeństwa zaleca używanie Ncrack do audytu bezpieczeństwa sieci systemowych. Został wydany jako samodzielne narzędzie lub jako część Kali Linux.

Dzięki modułowemu podejściu i dynamicznemu silnikowi, Ncrack zaprojektowany za pomocą wiersza poleceń może dostosować swoje zachowanie do informacji zwrotnych z sieci. I może przeprowadzać niezawodne, szerokie audyty dla wielu hostów jednocześnie.

Funkcje Ncrack nie ograniczają się do elastycznego interfejsu, ale zapewniają użytkownikowi pełną kontrolę nad operacjami sieciowymi. Umożliwia to niezwykle wyrafinowane ataki typu brute-forcing, interakcję w środowisku wykonawczym i szablony czasowe ułatwiające użytkowanie, takie jak Nmap.

Obsługiwane protokoły to SSH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA i DICOM, co kwalifikuje ją do szerokiej gamy branż.

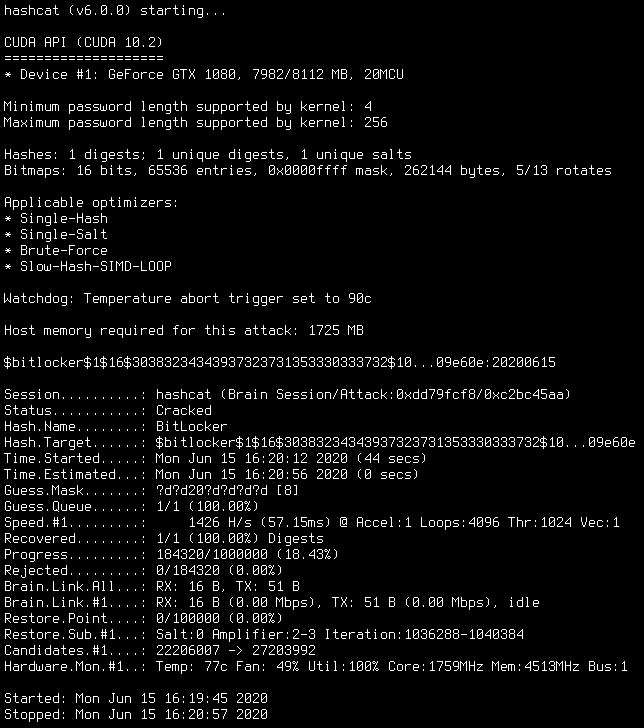

haszysz

Hashcat to narzędzie do odzyskiwania hasła. Może działać w systemach Linux, OS X i Windows i obsługiwać wiele algorytmów Hashcat obsługiwanych przez hashcat, takich jak MD4, MD5, rodzina SHA, skróty LM i formaty Unix Crypt.

Hashcat stał się dobrze znany ze względu na jego optymalizacje, które częściowo zależą od oprogramowania, które odkrył twórca Hashcata.

Hashcat ma dwa warianty:

- Narzędzie do odzyskiwania hasła oparte na procesorze

- Narzędzie do odzyskiwania hasła oparte na GPU

Narzędzie GPU może złamać niektóre starsze wersje hashcat w krótszym czasie niż narzędzie CPU (MD5, SHA1 i inne). Ale nie każdy algorytm może zostać złamany szybciej przez GPU. Jednak Hashcat został opisany jako najszybszy łamacz haseł na świecie.

Wniosek

Po tym szczegółowym pokazie masz do dyspozycji zróżnicowany arsenał narzędzi, które możesz wymienić. Wybierz to, co najbardziej Ci odpowiada w każdej sytuacji i okolicznościach, z którymi się zmagasz. Nie ma powodu, by sądzić, że nie ma różnorodności alternatyw. W niektórych przypadkach najprostsze narzędzia są najlepsze, a w innych wręcz przeciwnie.

Następnie zapoznaj się z niektórymi narzędziami dochodzeniowymi.