VPN vs SDP vs ZTNA : quelle est la meilleure solution de sécurité ?

Publié: 2021-09-26Vous recherchez une solution de sécurité réseau plus complète ? Comprenons la différence entre VPN, SDP et ZTNA.

Les VPN (réseaux privés virtuels) aident les entreprises avec un accès sécurisé pour relier les succursales, les travailleurs à distance et les tiers depuis plus de 25 ans. Cependant, les exigences en matière de réseau et de communication évoluent continuellement et les menaces de cybersécurité sophistiquées deviennent de plus en plus courantes.

De plus, les recherches montrent que 55 % des entreprises ont désormais des employés qui sont souvent distants, 50 % des données de l'entreprise sont stockées sur le cloud et les dangers sont tout aussi susceptibles d'être à l'intérieur du périmètre qu'à l'extérieur. En conséquence, les VPN commencent à montrer leur âge car ils ne répondent pas de manière adéquate aux problèmes de sécurité dans le nouveau paysage.

Votre fournisseur VPN actuel peut être incapable de moderniser sa technologie pour s'adapter aux menaces de sécurité auxquelles nous sommes confrontés aujourd'hui. C'est là qu'interviennent les périmètres définis par logiciel (SDP) et l'accès aux réseaux Zero Trust (ZTNA). Ce sont des approches similaires aux VPN mais des solutions de sécurité réseau plus innovantes, strictes et complètes.

Que sont VPN, SDP et ZTNA ?

Comprenons-les !

Réseaux privés virtuels (VPN)

VPN fait référence à une connexion réseau basée sur des tunnels virtuels sécurisés entre des points qui protègent les utilisateurs sur les réseaux publics. Les VPN authentifient les utilisateurs de l'extérieur du réseau avant de les tunneler à l'intérieur. Seuls les utilisateurs connectés au VPN peuvent voir et accéder aux actifs et obtenir une visibilité sur l'activité du réseau.

Supposons que vous utilisez un VPN pour naviguer sur Internet. Dans ce cas, votre FAI (fournisseur d'accès Internet) et d'autres tiers ne pourront pas surveiller les sites Web que vous visitez ou les données que vous transmettez et recevez car le serveur VPN devient la source de vos données. Il crypte votre trafic Internet et masque votre identité en ligne en temps réel. De même, les cybercriminels ne peuvent pas détourner votre trafic Internet pour voler vos informations personnelles.

Cependant, les VPN présentent plusieurs inconvénients. Par exemple, l'informatique en nuage et le logiciel en tant que service (SaaS) n'étaient pas utilisés lorsque l'ancien VPN a été inventé. Lorsque les VPN ont été développés, la plupart des entreprises stockaient leurs données sur des réseaux internes d'entreprise. Et le travail à distance était rare à cette époque.

Inconvénients du VPN

Voici quelques inconvénients des VPN qui les rendent peu sûrs et peu pratiques pour les organisations d'aujourd'hui :

Ports ouverts : les concentrateurs VPN (l'équipement réseau qui fournit les connexions VPN) s'appuient sur des ports ouverts pour établir des connexions VPN. Le problème est que les cybercriminels ciblent souvent les ports ouverts et les utilisent pour accéder aux réseaux.

Accès au niveau du réseau : une fois qu'un VPN authentifie les utilisateurs et les laisse entrer dans le réseau, ils disposent d'un accès illimité, ce qui expose le réseau à des menaces. Ce défaut de conception laisse les données, les applications et la propriété intellectuelle d'une entreprise vulnérables aux attaques.

Autorisation inadéquate : contrairement à SDP et ZTNA, les VPN ne nécessitent pas d'identification pour les utilisateurs et les appareils qui tentent d'accéder à un réseau. Et avec les utilisateurs ayant toujours de mauvaises pratiques en matière de mot de passe et sans parler des millions d'informations d'identification d'utilisateur volées disponibles à la vente sur le dark web, les pirates peuvent capturer et contourner les codes d'authentification à deux facteurs sur vos comptes en ligne.

Vulnérabilités logicielles : il a été découvert que de nombreux systèmes VPN populaires contiennent des problèmes logiciels que les fraudeurs ont pu exploiter au fil du temps. Les cybercriminels recherchent les logiciels VPN non corrigés, car ils rendent les entreprises vulnérables aux attaques. Cela est vrai pour les utilisateurs de VPN qui n'ont pas mis à jour leur logiciel, même lorsque les fournisseurs proposent des correctifs rapidement.

Performances inefficaces : les concentrateurs VPN peuvent provoquer des points d'étranglement, ce qui entraîne des performances lentes, une latence excessive et une mauvaise expérience globale pour l'utilisateur.

Inconvénient : la configuration des VPN est une procédure longue et coûteuse qui nécessite beaucoup d'efforts de la part de l'équipe de sécurité et des utilisateurs. De plus, les VPN ne sont pas une solution de sécurité réseau sécurisée en raison des vulnérabilités technologiques typiques qui augmentent la surface d'attaque.

Périmètre défini par logiciel (SDP)

SDP, également appelé « Cloud noir », est une approche de sécurité informatique qui dissimule les infrastructures connectées à Internet telles que les serveurs, les routeurs et d'autres actifs de l'entreprise d'être vu par des parties externes et des attaquants, que ce soit sur site ou dans le cloud .

SDP contrôle l'accès aux ressources réseau des organisations sur la base d'une approche d'authentification d'identité. Les SDP authentifient à la fois l'identité de l'appareil et celle de l'utilisateur en évaluant d'abord l'état de l'appareil et en vérifiant l'identité de l'utilisateur. Un utilisateur authentifié reçoit sa connexion réseau cryptée, à laquelle aucun autre utilisateur ou serveur ne peut accéder. Ce réseau comprend également uniquement les services auxquels l'utilisateur a accès.

Cela signifie que seuls les utilisateurs autorisés peuvent voir et accéder aux actifs de l'entreprise de l'extérieur, mais personne d'autre ne le peut. Cela distingue le SDP des VPN, qui imposent des restrictions sur les privilèges des utilisateurs tout en permettant un accès réseau illimité.

Accès au réseau Zero Trust (ZTNA)

La solution de sécurité ZTNA permet un accès distant sécurisé aux applications et services en fonction des réglementations de contrôle d'accès.

En d'autres termes, ZTNA ne fait confiance à aucun utilisateur ou appareil et restreint l'accès aux ressources du réseau même si l'utilisateur a déjà accédé à ces mêmes ressources.

ZTNA garantit que chaque personne et appareil géré tentant d'accéder aux ressources d'un réseau de confiance zéro subit un processus strict de vérification d'identité et d'authentification, qu'ils se trouvent à l'intérieur ou à l'extérieur du périmètre du réseau.

Une fois que ZTNA a établi l'accès et validé l'utilisateur, le système accorde à l'utilisateur l'accès à l'application via un canal sécurisé et crypté. Cela ajoute une couche de sécurité supplémentaire aux applications et services d'entreprise en masquant les adresses IP qui seraient autrement exposées au public.

L'un des leaders de la solution ZTNA est Perimeter 81.

SDP contre VPN

Les SDP sont plus sécurisés car, contrairement aux VPN, qui permettent à tous les utilisateurs connectés d'accéder à l'ensemble du réseau, les SDP permettent aux utilisateurs d'avoir leur connexion réseau privée. Les utilisateurs ne peuvent accéder qu'aux actifs de l'entreprise qui leur sont attribués.

Les SDP peuvent également être plus faciles à gérer que les VPN, en particulier si les utilisateurs internes nécessitent plusieurs niveaux d'accès. L'utilisation de VPN pour gérer plusieurs niveaux d'accès au réseau nécessite le déploiement de nombreux clients VPN. Avec SPD, il n'y a pas de client auquel se connectent tous ceux qui utilisent les mêmes ressources ; à la place, chaque utilisateur a sa connexion réseau. C'est presque comme si tout le monde avait son propre réseau privé virtuel (VPN).

De plus, les SDP valident à la fois les appareils et les utilisateurs avant d'accéder au réseau, ce qui rend beaucoup plus difficile pour un attaquant d'accéder au système en utilisant uniquement des informations d'identification volées.

Les SDP et les VPN se distinguent par quelques autres caractéristiques essentielles :

- Les SDP ne sont pas limités par la géographie ou l'infrastructure. Cela signifie que SPD peut être utilisé pour sécuriser à la fois l'infrastructure sur site et l'infrastructure cloud, car elles sont basées sur le logiciel plutôt que sur le matériel.

- Les installations multi-cloud et cloud hybride s'intègrent également facilement aux SDP.

- Les SDP peuvent connecter les utilisateurs de n'importe où ; ils n'ont pas besoin d'être dans les limites du réseau physique d'une entreprise. Cela signifie que les SDP sont plus utiles dans la gestion des équipes distantes.

VPN contre ZTNA

Contrairement aux VPN, qui font confiance à chaque utilisateur et appareil à l'intérieur du réseau et fournissent un accès complet au LAN (Local Area Network), une conception Zero Trust fonctionne sur le principe qu'aucun utilisateur, ordinateur ou réseau, à l'intérieur ou à l'extérieur du périmètre, ne peut être Trusted – par défaut.

La sécurité Zero Trust garantit que toute personne tentant d'accéder aux ressources du réseau est vérifiée et que l'utilisateur n'a accès qu'aux services qui lui ont été explicitement autorisés. ZTNA examine la position de l'appareil, l'état d'authentification et l'emplacement de l'utilisateur pour garantir la confiance de pré-authentification.

Cela résout un problème VPN typique dans lequel les utilisateurs distants BYOD (apportez votre propre appareil) bénéficient du même degré d'accès que les utilisateurs d'un bureau d'entreprise, bien qu'ils aient souvent moins de restrictions de sécurité.

Une autre différence est que bien qu'une sécurité de réseau VPN classique puisse empêcher l'accès depuis l'extérieur du réseau, elles sont conçues pour faire confiance aux utilisateurs à l'intérieur du réseau par défaut. Ils permettent aux utilisateurs d'accéder à tous les actifs du réseau. Le problème avec cette stratégie est qu'une fois qu'un attaquant a accès au réseau, il a un contrôle total sur tout ce qu'il contient.

Un réseau de confiance zéro permet également aux équipes de sécurité de définir des politiques de contrôle d'accès spécifiques à l'emplacement ou à l'appareil pour empêcher les appareils non corrigés ou vulnérables de se connecter aux services réseau de l'entreprise.

Pour résumer, ZTNA présente de nombreux avantages par rapport au VPN :

- Plus sécurisé – ZTNA crée une cape d'invisibilité autour des utilisateurs et des applications.

- Seules les ressources de l'entreprise basées sur le cloud et sur les serveurs internes sont disponibles pour les travailleurs distants et les utilisateurs sur site.

- Plus simple à gérer – ZTNA est conçu de bas en haut pour le paysage de sécurité réseau d'aujourd'hui, avec d'excellentes performances et une intégration facile à l'esprit.

- Meilleures performances : les solutions ZTNA basées sur le cloud garantissent une authentification adéquate de l'utilisateur et de l'appareil, supprimant les problèmes de sécurité créés par les VPN.

- L'évolutivité est plus facile - ZTNA est une plate-forme basée sur le cloud qui est facile à faire évoluer et ne nécessite aucun équipement.

SDP contre ZTNA

SDP (Software Defined Perimeters) et ZTNA (Zero Trust Networks Access) utilisent tous deux le concept de cloud sombre pour empêcher les utilisateurs et les appareils non autorisés de visualiser les applications et les services auxquels ils n'ont pas accès.

ZTNA et SDP permettent uniquement aux utilisateurs d'accéder aux ressources spécifiques dont ils ont besoin, ce qui réduit considérablement le risque de mouvement latéral qui serait autrement possible avec les VPN, en particulier si un point de terminaison ou des informations d'identification compromis permettaient la numérisation et le pivotement vers d'autres services.

Les SDP utilisent une architecture de confiance zéro par défaut, ce qui signifie que l'accès est refusé à moins qu'un utilisateur ne puisse authentifier de manière satisfaisante son identité.

Intégration de votre VPN actuel avec SDP et ZTNA

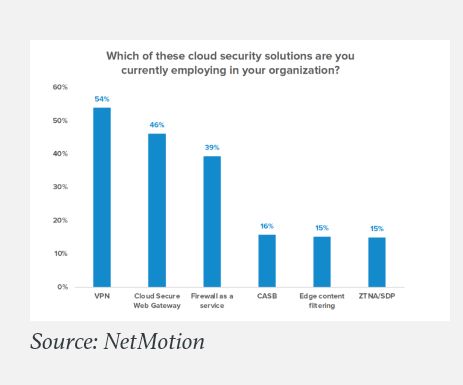

Les VPN restent la technologie de sécurité d'accès au cloud la plus populaire, selon une récente enquête NetMotion menée auprès de 750 responsables informatiques. Plus de 54 % des entreprises ont utilisé des VPN pour fournir un accès distant sécurisé en 2020, contre 15 % qui ont utilisé les solutions ZTNA et SDP.

Une autre enquête menée par la société montre que 45% des entreprises prévoient d'utiliser des VPN pendant au moins trois ans.

Mais pour créer une connexion réseau plus complète et sécurisée entre les utilisateurs et les appareils, vous pouvez incorporer SDP et ZTNA à votre VPN actuel. À l'aide de ces outils de solution de sécurité, il peut être très facile pour l'équipe de sécurité de personnaliser et d'automatiser l'accès en fonction des rôles et des besoins d'un employé au sein de l'organisation.

Et l'accès aux données et applications sensibles peut être sécurisé tout en restant transparent et discret, que les employés soient sur site ou dans le cloud.

Derniers mots

Alors qu'un réseau, des équipes informatiques et de sécurité collaborent pour minimiser le service d'attaque et prévenir les menaces dans leurs organisations, beaucoup peuvent découvrir qu'investir dans une solution SDP ou ZTNA et l'intégrer à leur VPN actuel est la solution la plus logique.

Ils découvriront également que ces changements de sécurité ne doivent pas nécessairement être rapides, perturbateurs ou coûteux. Mais ils peuvent et doivent être assez efficaces.