VPN対SDP対ZTNA:どちらが最良のセキュリティソリューションですか?

公開: 2021-09-26より包括的なネットワークセキュリティソリューションをお探しですか? VPN、SDP、ZTNAの違いを理解しましょう。

VPN(仮想プライベートネットワーク)は、25年以上にわたって、ブランチ、リモートワーカー、およびサードパーティをリンクするための安全なアクセスで企業を支援してきました。 ただし、ネットワークと通信の要件は絶えず進化しており、高度なサイバーセキュリティの脅威がより一般的になっています。

さらに、調査によると、55%の企業には現在、遠隔地にいることが多い労働者がおり、企業データの50%はクラウドに保存されており、危険は外部と同様に境界内にある可能性があります。 その結果、VPNは、新しいランドスケープのセキュリティ上の懸念に適切に対処していないため、その時代を示し始めています。

現在のVPNプロバイダーは、現在直面しているセキュリティの脅威に適応するためにテクノロジーを最新化できない可能性があります。 ここで、Software Defined Perimeters(SDP)とZero Trust Networks Access(ZTNA)が登場します。これらはVPNと同様のアプローチですが、より革新的で、厳密で、包括的なネットワークセキュリティソリューションです。

VPN、SDP、およびZTNAとは何ですか?

それらを理解しましょう!

仮想プライベートネットワーク(VPN)

VPNは、パブリックネットワーク上のユーザーを保護するポイント間の仮想セキュアトンネルに基づくネットワーク接続を指します。 VPNは、ユーザーを内部にトンネリングする前に、ネットワークの外部からユーザーを認証します。 VPNにログインしているユーザーのみが、資産を表示およびアクセスし、ネットワークアクティビティを可視化できます。

VPNを使用してインターネットを閲覧しているとします。 その場合、VPNサーバーがデータのソースになるため、ISP(インターネットサービスプロバイダー)およびその他のサードパーティは、アクセスするWebサイトまたは送受信するデータを監視できません。 それはあなたのインターネットトラフィックを暗号化し、あなたのオンラインアイデンティティをリアルタイムで隠します。 同様に、サイバー犯罪者はあなたのインターネットトラフィックを乗っ取ってあなたの個人情報を盗むことはできません。

ただし、VPNにはいくつかの欠点があります。 たとえば、レガシーVPNが発明されたとき、クラウドコンピューティングとSoftware-as-a-Service(SaaS)は使用されませんでした。 VPNが開発されたとき、ほとんどの企業はデータを社内ネットワークに保存していました。 そして、この時代には遠隔地での雇用は珍しかった。

VPNのデメリット

VPNには、今日の組織にとって安全でなく不便なものとなるいくつかの欠点があります。

開いているポート: VPNコンセントレーター(VPN接続を提供するネットワーク機器)は、開いているポートに依存してVPN接続を確立します。 問題は、サイバー犯罪者が開いているポートを標的にして、それらを使用してネットワークにアクセスすることが多いことです。

ネットワークレベルでのアクセス: VPNがユーザーを認証し、ネットワーク内でユーザーを許可すると、ユーザーは無制限にアクセスできるようになり、ネットワークが脅威にさらされます。 この設計上の欠陥により、企業のデータ、アプリケーション、および知的財産は攻撃に対して脆弱なままになります。

不十分な承認: SDPやZTNAとは異なり、VPNは、ネットワークにアクセスしようとしているユーザーとデバイスの両方を識別する必要はありません。 また、ユーザーは常にパスワードの慣習が不十分であり、ダークウェブで販売されている何百万もの盗まれたユーザー資格情報は言うまでもなく、ハッカーはオンラインアカウントの2要素認証コードをキャプチャしてバイパスできます。

ソフトウェアの脆弱性:多くの一般的なVPNシステムには、詐欺師が時間の経過とともに悪用できるソフトウェアの問題が含まれていることが発見されています。 サイバー犯罪者は、パッチが適用されていないVPNソフトウェアをスキャンします。これは、企業が攻撃に対して脆弱なままになるためです。 これは、ベンダーがパッチをすぐに提供した場合でもソフトウェアを更新していないVPNユーザーに当てはまります。

効果のないパフォーマンス: VPNコンセントレーターはチョークポイントを引き起こし、パフォーマンスの低下、過度の遅延、およびユーザーの全体的なエクスペリエンスの低下を引き起こす可能性があります。

不便: VPNの設定は、セキュリティチームとユーザーの多大な労力を必要とする、費用と時間のかかる手順です。 さらに、VPNは、攻撃対象領域を増加させる典型的な技術的脆弱性のため、安全なネットワークセキュリティソリューションではありません。

ソフトウェア・ディファインド・ペリメーター(SDP)

「ブラッククラウド」とも呼ばれるSDPは、サーバー、ルーター、その他の企業資産などのインターネットに接続されたインフラストラクチャが、オンプレミスかクラウドかに関係なく、外部の関係者や攻撃者に見られないようにするコンピューターセキュリティアプローチです。 。

SDPは、ID認証アプローチに基づいて組織のネットワークリソースへのアクセスを制御します。 SDPは、最初にデバイスの状態を評価し、ユーザーのIDを確認することにより、デバイスとユーザーの両方のIDを認証します。 認証されたユーザーには、他のユーザーやサーバーがアクセスできない暗号化されたネットワーク接続が与えられます。 このネットワークには、ユーザーにアクセスが許可されているサービスのみが含まれます。

つまり、許可されたユーザーだけが外部から会社の資産を表示およびアクセスできますが、他のユーザーはアクセスできません。 これにより、SDPとVPNが区別されます。VPNは、無制限のネットワークアクセスを許可しながら、ユーザー特権に制限を課します。

ゼロトラストネットワークアクセス(ZTNA)

ZTNAセキュリティソリューションは、アクセス制御規制に基づいて、アプリケーションやサービスへの安全なリモートアクセスを可能にします。

つまり、ZTNAはユーザーやデバイスを信頼せず、ユーザーが以前に同じリソースにアクセスしたことがある場合でも、ネットワークリソースへのアクセスを制限します。

ZTNAは、ゼロトラストネットワーク上のリソースにアクセスしようとするすべての人と管理対象デバイスが、ネットワーク境界の内側または外側に関係なく、厳密なID検証および認証プロセスを受けることを保証します。

ZTNAがアクセスを確立してユーザーを検証すると、システムはユーザーに安全な暗号化されたチャネルを介したアプリケーションへのアクセスを許可します。 これにより、一般に公開されるIPアドレスを非表示にすることで、企業のアプリやサービスにセキュリティの層が追加されます。

ZTNAソリューションのリーダーの1つは、Perimeter81です。

SDPとVPN

接続されているすべてのユーザーがネットワーク全体にアクセスできるVPNとは異なり、SDPを使用すると、ユーザーはプライベートネットワークに接続できます。 ユーザーは、自分に割り当てられた会社の資産にのみアクセスできます。

SDPは、特に内部ユーザーが複数のレベルのアクセスを必要とする場合、VPNよりも管理しやすい場合があります。 VPNを使用して複数レベルのネットワークアクセスを管理するには、多数のVPNクライアントを展開する必要があります。 SPDを使用すると、同じリソースを使用するすべての人が接続するクライアントは1つではありません。 代わりに、各ユーザーにはネットワーク接続があります。 まるで、誰もが独自の仮想プライベートネットワーク(VPN)を持っているかのようです。

さらに、SDPはネットワークにアクセスする前にデバイスとユーザーの両方を検証するため、攻撃者が盗まれた資格情報のみを使用してシステムにアクセスすることは非常に困難になります。

SDPとVPNは、他のいくつかの重要な特性によって区別されます。

- SDPは、地理的条件やインフラストラクチャによる制約を受けません。 つまり、SPDは、ハードウェアベースではなくソフトウェアベースであるため、オンプレミスインフラストラクチャとクラウドインフラストラクチャの両方を保護するために使用できます。

- マルチクラウドおよびハイブリッドクラウドのインストールも、SDPと簡単に統合できます。

- SDPは、どこからでもユーザーを接続できます。 企業の物理ネットワークの境界内にある必要はありません。 これは、SDPがリモートチームの管理に役立つことを意味します。

VPNとZTNA

ネットワーク内のすべてのユーザーとデバイスを信頼し、LAN(ローカルエリアネットワーク)へのフルアクセスを提供するVPNとは異なり、ゼロトラスト設計は、境界の内外を問わず、ユーザー、コンピューター、またはネットワークが存在できないという原則に基づいて機能します。信頼できる–デフォルトで。

ゼロトラストセキュリティは、ネットワークリソースへのアクセスを取得しようとするすべてのユーザーが検証され、ユーザーが明示的に許可されたサービスにのみアクセスできるようにします。 ZTNAは、デバイスのポスチャ、認証状態、およびユーザーの場所を調べて、事前認証の信頼を確保します。

これにより、BYOD(個人所有のデバイスの持ち込み)リモートユーザーに企業オフィスのユーザーと同じ程度のアクセス権が与えられるという典型的なVPNの問題が解決されますが、多くの場合、セキュリティ制限は少なくなります。

もう1つの違いは、従来のVPNネットワークセキュリティはネットワーク外部からのアクセスを防ぐことができますが、デフォルトではネットワーク内のユーザーを信頼するように設計されていることです。 これらは、ユーザーにすべてのネットワーク資産へのアクセスを許可します。 この戦略の問題は、攻撃者がネットワークにアクセスすると、内部のすべてを完全に制御できることです。

ゼロトラストネットワークを使用すると、セキュリティチームは、場所またはデバイス固有のアクセス制御ポリシーを設定して、パッチが適用されていないデバイスや脆弱なデバイスが会社のネットワークサービスに接続するのを防ぐこともできます。

要約すると、ZTNAにはVPNに比べて多くの利点があります。

- より安全– ZTNAは、ユーザーとアプリケーションの周りに不可視のマントを作成します。

- リモートワーカーとオンサイトユーザーの両方が利用できるのは、割り当てられたクラウドベースと内部サーバーベースの企業リソースのみです。

- より簡単に処理– ZTNAは、優れたパフォーマンスと簡単な統合を念頭に置いて、今日のネットワークセキュリティランドスケープのためにボトムアップで構築されています。

- パフォーマンスの向上—クラウドベースのZTNAソリューションは、ユーザーとデバイスの両方の適切な認証を保証し、VPNが引き起こすセキュリティの問題を取り除きます。

- スケーラビリティはより簡単です– ZTNAは、拡張が容易で、機器を必要としないクラウドベースのプラットフォームです。

SDP対ZTNA

SDP(Software Defined Perimeters)とZTNA(Zero Trust Networks Access)はどちらも、ダーククラウドの概念を採用して、許可されていないユーザーやデバイスがアクセスできないアプリケーションやサービスを表示しないようにします。

ZTNAとSDPは、ユーザーが必要とする特定のリソースへのアクセスのみを許可します。これにより、特に侵害されたエンドポイントまたはクレデンシャルがスキャンと他のサービスへのピボットを許可した場合に、VPNで発生する可能性のある横方向の移動のリスクが大幅に減少します。

SDPはデフォルトでゼロトラストアーキテクチャを採用しています。つまり、ユーザーが自分のIDを十分に認証できない限り、アクセスは保留されます。

現在のVPNをSDPおよびZTNAと統合する

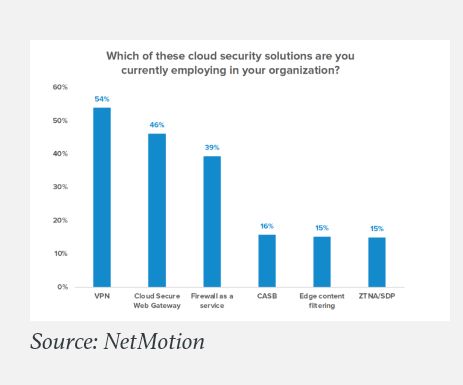

750人のITエグゼクティブを対象とした最近のNetMotionの調査によると、VPNは依然として最も人気のあるクラウドアクセスセキュリティテクノロジーです。 ZTNAおよびSDPソリューションを使用した15%と比較して、2020年には54%以上の企業がVPNを使用して安全なリモートアクセスを提供していました。

同社が実施した別の調査によると、企業の45%が少なくともさらに3年間VPNを使用することを計画しています。

ただし、ユーザーとデバイス間のより包括的で安全なネットワーク接続を作成するために、SDPとZTNAを現在のVPNに組み込むことができます。 これらのセキュリティソリューションツールを使用すると、セキュリティチームは、組織内の従業員の役割とニーズに基づいてアクセスをカスタマイズおよび自動化することが非常に簡単になります。

また、従業員がオンプレミスであるかクラウドにいるかに関係なく、機密データやアプリへのアクセスを安全に保ちながら、シームレスで邪魔にならないようにすることができます。

最後の言葉

ネットワーク、IT、およびセキュリティチームが協力して攻撃サービスを最小限に抑え、組織内の脅威を防止するため、多くの人がSDPまたはZTNAソリューションに投資し、それを現在のVPNに組み込むことが最も論理的なソリューションであることに気付くかもしれません。

また、これらのセキュリティの変更は、迅速、破壊的、または高額である必要はないこともわかります。 しかし、それらはかなり効果的である可能性があり、またそうあるべきです。