VPN contro SDP contro ZTNA: qual è la migliore soluzione di sicurezza?

Pubblicato: 2021-09-26Stai cercando una soluzione di sicurezza di rete più completa? Comprendiamo la differenza tra VPN, SDP e ZTNA.

Le VPN (Virtual Private Networks) aiutano le aziende con un accesso sicuro per il collegamento di filiali, lavoratori remoti e terze parti da oltre 25 anni. Tuttavia, i requisiti di rete e comunicazione sono in continua evoluzione e le sofisticate minacce alla sicurezza informatica stanno diventando sempre più comuni.

Inoltre, la ricerca mostra che il 55% delle aziende ora ha lavoratori spesso remoti, il 50% dei dati aziendali è archiviato nel cloud e che i pericoli sono altrettanto probabili sia all'interno del perimetro che all'esterno. Di conseguenza, le VPN iniziano a mostrare la loro età perché non affrontano adeguatamente i problemi di sicurezza nel nuovo panorama.

Il tuo attuale provider VPN potrebbe non essere in grado di modernizzare la sua tecnologia per adattarla alle minacce alla sicurezza che affrontiamo oggi. È qui che entrano in gioco Software Defined Perimeters (SDP) e Zero Trust Networks Access (ZTNA). Si tratta di approcci simili alle VPN ma soluzioni di sicurezza di rete più innovative, rigorose e complete.

Cosa sono VPN, SDP e ZTNA?

Capiamoli!

Reti private virtuali (VPN)

VPN si riferisce a una connessione di rete basata su tunnel virtuali sicuri tra punti che proteggono gli utenti su reti pubbliche. Le VPN autenticano gli utenti dall'esterno della rete prima di incanalarli all'interno. Solo gli utenti che hanno effettuato l'accesso alla VPN possono vedere e accedere alle risorse e ottenere visibilità sull'attività di rete.

Supponiamo di utilizzare una VPN per navigare in Internet. In tal caso, il tuo ISP (provider di servizi Internet) e altre terze parti non saranno in grado di monitorare quali siti web visiti o i dati che trasmetti e ricevi perché il server VPN diventa la fonte dei tuoi dati. Crittografa il tuo traffico Internet e nasconde la tua identità online in tempo reale. Allo stesso modo, i criminali informatici non possono dirottare il tuo traffico Internet per rubare le tue informazioni personali.

Tuttavia, le VPN presentano diversi inconvenienti. Ad esempio, il cloud computing e il Software-as-a-Service (SaaS) non sono stati utilizzati quando è stata inventata la VPN legacy. Quando sono state sviluppate le VPN, la maggior parte delle aziende archiviava i propri dati su reti aziendali interne. E il lavoro a distanza era raro in questa era.

Svantaggi della VPN

Ecco alcuni svantaggi delle VPN che le rendono insicure e scomode per le organizzazioni di oggi:

Porte aperte: i concentratori VPN (l'apparecchiatura di rete che fornisce le connessioni VPN) si basano su porte aperte per stabilire connessioni VPN. Il problema è che i criminali informatici spesso prendono di mira le porte aperte e le utilizzano per accedere alle reti.

Accesso a livello di rete: una volta che una VPN autentica gli utenti e li fa entrare nella rete, questi hanno accesso illimitato, il che espone la rete alle minacce. Questo difetto di progettazione rende i dati, le applicazioni e la proprietà intellettuale di un'azienda vulnerabili agli attacchi.

Autorizzazione inadeguata: a differenza di SDP e ZTNA, le VPN non richiedono l'identificazione sia per gli utenti che per i dispositivi che stanno tentando di accedere a una rete. E con gli utenti che hanno sempre scarse pratiche di password e per non parlare dei milioni di credenziali utente rubate disponibili per la vendita sul dark web, gli hacker possono catturare e bypassare i codici di autenticazione a due fattori sui tuoi account online.

Vulnerabilità nel software: è stato scoperto che molti sistemi VPN popolari contengono problemi software che i truffatori sono stati in grado di sfruttare nel tempo. I criminali informatici cercano software VPN senza patch perché lasciano le aziende vulnerabili agli attacchi. Questo è vero per gli utenti VPN che non hanno aggiornato il loro software anche quando i fornitori offrono prontamente le patch.

Prestazioni inefficaci: i concentratori VPN possono causare punti di strozzatura, con conseguente rallentamento delle prestazioni, latenza eccessiva e un'esperienza complessiva negativa per l'utente.

Scomodo: la configurazione delle VPN è una procedura costosa e dispendiosa in termini di tempo che richiede molto impegno da parte del team di sicurezza e degli utenti. Inoltre, le VPN non sono una soluzione sicura per la sicurezza della rete a causa delle tipiche vulnerabilità tecnologiche che aumentano la superficie di attacco.

Perimetro definito dal software (SDP)

SDP, noto anche come "Black Cloud", è un approccio alla sicurezza informatica che nasconde l'infrastruttura connessa a Internet come server, router e altre risorse aziendali dall'essere vista da parti esterne e aggressori, sia in sede che nel cloud .

SDP controlla l'accesso alle risorse di rete delle organizzazioni in base a un approccio di autenticazione dell'identità. Gli SDP autenticano sia l'identità del dispositivo che quella dell'utente valutando prima lo stato del dispositivo e verificando l'identità dell'utente. Un utente autenticato riceve la propria connessione di rete crittografata, a cui nessun altro utente o server può accedere. Questa rete include anche solo quei servizi a cui l'utente è stato concesso l'accesso.

Ciò significa che solo gli utenti autorizzati possono vedere e accedere alle risorse dell'azienda dall'esterno, ma nessun altro può. Ciò distingue SDP dalle VPN, che impongono restrizioni ai privilegi degli utenti consentendo l'accesso illimitato alla rete.

Accesso alla rete Zero Trust (ZTNA)

La soluzione di sicurezza ZTNA consente l'accesso remoto sicuro ad applicazioni e servizi in base alle normative sul controllo degli accessi.

In altre parole, ZTNA non si fida di nessun utente o dispositivo e limita l'accesso alle risorse di rete anche se l'utente ha avuto accesso a quelle stesse risorse in precedenza.

ZTNA garantisce che ogni persona e dispositivo gestito che tenta di accedere alle risorse su una rete zero-trust viene sottoposto a un rigoroso processo di verifica e autenticazione dell'identità, sia all'interno che all'esterno del perimetro della rete.

Una volta che ZTNA ha stabilito l'accesso e convalidato l'utente, il sistema concede all'utente l'accesso all'applicazione su un canale sicuro e crittografato. Ciò aggiunge un ulteriore livello di sicurezza alle app e ai servizi aziendali nascondendo gli indirizzi IP che altrimenti sarebbero esposti al pubblico.

Uno dei leader nella soluzione ZTNA è Perimeter 81.

SDP contro VPN

Gli SDP sono più sicuri perché, a differenza delle VPN, che consentono a tutti gli utenti connessi di accedere all'intera rete, gli SDP consentono agli utenti di avere la propria connessione di rete privata. Gli utenti possono accedere solo alle risorse aziendali loro assegnate.

Gli SDP possono anche essere più gestibili delle VPN, in particolare se gli utenti interni richiedono diversi livelli di accesso. L'utilizzo di VPN per gestire diversi livelli di accesso alla rete richiede l'implementazione di numerosi client VPN. Con SPD, non esiste un client a cui si connette chiunque utilizzi le stesse risorse; invece, ogni utente ha la propria connessione di rete. È quasi come se tutti avessero la propria rete privata virtuale (VPN) personale.

Inoltre, gli SDP convalidano sia i dispositivi che gli utenti prima di accedere alla rete, rendendo molto più difficile per un utente malintenzionato ottenere l'accesso al sistema utilizzando solo credenziali rubate.

SDP e VPN si distinguono per alcune altre caratteristiche essenziali:

- Gli SDP non sono vincolati da aree geografiche o infrastrutture. Ciò significa che SPD può essere utilizzato per proteggere sia l'infrastruttura locale che l'infrastruttura cloud perché sono basate su software anziché su hardware.

- Anche le installazioni multi-cloud e cloud ibride sono facilmente integrate con gli SDP.

- Gli SDP possono connettere gli utenti da qualsiasi luogo; non devono necessariamente trovarsi all'interno del confine della rete fisica di un'azienda. Ciò significa che gli SDP sono più utili nella gestione dei team remoti.

VPN contro ZTNA

A differenza delle VPN, che si fidano di ogni utente e dispositivo all'interno della rete e forniscono pieno accesso alla LAN (Local Area Network), un design Zero Trust funziona in base al principio che nessun utente, computer o rete, all'interno o all'esterno del perimetro, può essere attendibile– per impostazione predefinita.

La sicurezza Zero Trust garantisce che chiunque tenti di acquisire l'accesso alle risorse di rete sia verificato e che l'utente abbia accesso solo ai servizi che gli sono stati esplicitamente autorizzati. ZTNA esamina la posizione del dispositivo, lo stato di autenticazione e la posizione dell'utente per garantire la fiducia pre-autenticazione.

Questo risolve un tipico problema VPN in cui agli utenti remoti BYOD (porta il tuo dispositivo) viene concesso lo stesso grado di accesso degli utenti in un ufficio aziendale, sebbene spesso abbiano meno restrizioni di sicurezza.

Un'altra differenza è che sebbene una classica sicurezza di rete VPN possa impedire l'accesso dall'esterno della rete, sono progettati per fidarsi degli utenti all'interno della rete per impostazione predefinita. Garantiscono agli utenti l'accesso a tutte le risorse di rete. Il problema con questa strategia è che una volta che un utente malintenzionato ottiene l'accesso alla rete, ha il controllo completo su tutto all'interno.

Una rete zero-trust consente inoltre ai team di sicurezza di impostare criteri di controllo degli accessi specifici per posizione o dispositivo per impedire che dispositivi privi di patch o vulnerabili si connettano ai servizi di rete dell'azienda.

Per riassumere, ZTNA ha molti vantaggi rispetto alla VPN:

- Più sicuro: ZTNA crea un mantello dell'invisibilità attorno a utenti e applicazioni.

- Solo le risorse aziendali basate su cloud e server interne allocate sono disponibili sia per i lavoratori remoti che per gli utenti in loco.

- Più semplice da gestire: ZTNA è costruito dal basso verso l'alto per il panorama odierno della sicurezza di rete, con prestazioni eccellenti e una facile integrazione in mente.

- Migliori prestazioni: le soluzioni ZTNA basate su cloud garantiscono un'autenticazione adeguata sia dell'utente che del dispositivo, rimuovendo i problemi di sicurezza creati dalle VPN.

- La scalabilità è più semplice: ZTNA è una piattaforma basata su cloud facile da scalare e che non richiede alcuna attrezzatura.

SDP contro ZTNA

SDP (Software Defined Perimeters) e ZTNA (Zero Trust Networks Access) utilizzano entrambi il concetto di cloud scuro per impedire a utenti e dispositivi non autorizzati di visualizzare applicazioni e servizi a cui non hanno accesso.

ZTNA e SDP consentono agli utenti di accedere solo alle risorse specifiche di cui hanno bisogno, il che riduce significativamente il rischio di spostamento laterale che sarebbe altrimenti possibile con le VPN, specialmente se un endpoint o credenziali compromessi consentissero la scansione e il pivoting ad altri servizi.

Gli SDP utilizzano un'architettura zero-trust per impostazione predefinita, il che significa che l'accesso viene negato a meno che un utente non possa autenticare in modo soddisfacente la propria identità.

Integrare la tua attuale VPN con SDP e ZTNA

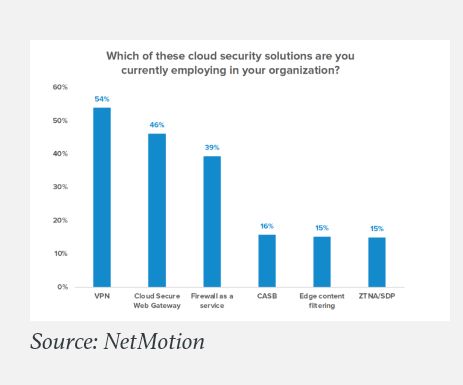

Le VPN sono ancora la tecnologia di sicurezza dell'accesso al cloud più popolare, secondo un recente sondaggio NetMotion su 750 dirigenti IT. Oltre il 54% delle aziende ha utilizzato VPN per fornire un accesso remoto sicuro nel 2020, rispetto al 15% che ha utilizzato soluzioni ZTNA e SDP.

Un altro sondaggio condotto dalla società mostra che il 45% delle aziende prevede di utilizzare le VPN per almeno altri tre anni.

Ma per creare una connessione di rete più completa e sicura tra utenti e dispositivi, puoi incorporare SDP e ZTNA con la tua attuale VPN. Utilizzando questi strumenti di soluzioni di sicurezza, può essere molto facile per il team di sicurezza personalizzare e automatizzare l'accesso in base ai ruoli e alle esigenze di un dipendente all'interno dell'organizzazione.

Inoltre, l'accesso a dati e app sensibili può essere mantenuto al sicuro pur rimanendo fluido e discreto, indipendentemente dal fatto che i dipendenti siano in sede o nel cloud.

Parole finali

Poiché i team di rete, IT e sicurezza collaborano per ridurre al minimo il servizio di attacco e prevenire le minacce nelle loro organizzazioni, molti potrebbero scoprire che investire in una soluzione SDP o ZTNA e incorporarla con la loro VPN attuale è la soluzione più logica.

Scopriranno anche che queste modifiche alla sicurezza non devono essere rapide, dirompenti o costose. Ma possono e dovrebbero essere piuttosto efficaci.