VPN vs. SDP vs. ZTNA: Manakah Solusi Keamanan Terbaik?

Diterbitkan: 2021-09-26Apakah Anda mencari solusi keamanan jaringan yang lebih komprehensif? Mari kita pahami perbedaan antara VPN, SDP, dan ZTNA.

VPN (Virtual Private Networks) telah membantu bisnis dengan akses aman untuk menghubungkan cabang, pekerja jarak jauh, dan pihak ketiga selama lebih dari 25 tahun. Namun, persyaratan jaringan dan komunikasi terus berkembang, dan ancaman keamanan siber yang canggih menjadi lebih umum.

Terlebih lagi, penelitian menunjukkan bahwa 55 persen perusahaan sekarang memiliki pekerja yang sering berada jauh, 50 persen data perusahaan disimpan di cloud, dan bahaya kemungkinan besar berada di dalam perimeter seperti di luar. Akibatnya, VPN mulai menunjukkan usianya karena tidak cukup mengatasi masalah keamanan di lanskap baru.

Penyedia VPN Anda saat ini mungkin tidak dapat memodernisasi teknologinya untuk beradaptasi dengan ancaman keamanan yang kita hadapi saat ini. Di sinilah Software Defined Perimeters (SDP) dan Zero Trust Networks Access (ZTNA) masuk. Ini adalah pendekatan yang mirip dengan VPN tetapi solusi keamanan jaringan yang lebih inovatif, ketat, dan komprehensif.

Apa itu VPN, SDP, dan ZTNA?

Mari kita memahami mereka!

Jaringan Pribadi Virtual (VPN)

VPN mengacu pada koneksi jaringan berdasarkan terowongan aman virtual antara titik-titik yang melindungi pengguna di jaringan publik. VPN mengautentikasi pengguna dari luar jaringan sebelum memasukkan mereka ke dalam. Hanya pengguna yang masuk ke VPN yang dapat melihat dan mengakses aset serta mendapatkan visibilitas ke dalam aktivitas jaringan.

Misalkan Anda menggunakan VPN untuk menjelajah internet. Dalam hal ini, ISP (Penyedia Layanan Internet) Anda dan pihak ketiga lainnya tidak akan dapat memantau situs web mana yang Anda kunjungi atau data yang Anda kirimkan dan terima karena server VPN menjadi sumber data Anda. Ini mengenkripsi lalu lintas internet Anda dan menyembunyikan identitas online Anda secara real-time. Demikian juga, penjahat dunia maya tidak dapat membajak lalu lintas internet Anda untuk mencuri informasi pribadi Anda.

Namun, VPN memiliki beberapa kelemahan. Misalnya, komputasi awan dan Software-as-a-Service (SaaS) tidak digunakan saat VPN lawas ditemukan. Ketika VPN dikembangkan, sebagian besar perusahaan menyimpan data mereka di jaringan internal perusahaan. Dan pekerjaan jarak jauh tidak umum di era ini.

Kekurangan VPN

Berikut adalah beberapa kelemahan VPN yang membuatnya tidak aman dan tidak nyaman bagi organisasi saat ini:

Port terbuka: Konsentrator VPN (peralatan jaringan yang menyediakan koneksi VPN) mengandalkan port terbuka untuk membuat koneksi VPN. Masalahnya adalah penjahat dunia maya sering menargetkan port terbuka dan menggunakannya untuk mendapatkan akses ke jaringan.

Akses di tingkat jaringan: Setelah VPN mengautentikasi pengguna dan mengizinkan mereka masuk ke dalam jaringan, mereka memiliki akses tak terbatas, yang membuat jaringan menghadapi ancaman. Cacat desain ini membuat data, aplikasi, dan kekayaan intelektual perusahaan rentan terhadap serangan.

Otorisasi yang tidak memadai: Tidak seperti SDP dan ZTNA, VPN tidak memerlukan identifikasi untuk pengguna dan perangkat yang mencoba mengakses jaringan. Dan dengan pengguna yang selalu memiliki praktik kata sandi yang buruk dan belum lagi jutaan kredensial pengguna yang dicuri tersedia untuk dijual di web gelap, peretas dapat menangkap dan melewati kode otentikasi dua faktor di akun online Anda.

Kerentanan dalam perangkat lunak: Banyak sistem VPN populer ditemukan mengandung masalah perangkat lunak yang dapat dimanfaatkan oleh penipu dari waktu ke waktu. Penjahat dunia maya memindai perangkat lunak VPN yang belum ditambal karena membuat perusahaan rentan terhadap serangan. Ini berlaku untuk pengguna VPN yang belum memperbarui perangkat lunak mereka bahkan ketika vendor segera menawarkan patch.

Kinerja yang tidak efektif: Konsentrator VPN dapat menyebabkan titik tersedak, mengakibatkan kinerja yang lambat, menyebabkan latensi yang berlebihan, dan pengalaman buruk secara keseluruhan bagi pengguna.

Tidak Nyaman: Menyiapkan VPN adalah prosedur yang mahal dan memakan waktu yang membutuhkan banyak upaya dari tim keamanan dan pengguna. Selain itu, VPN bukanlah solusi keamanan jaringan yang aman karena kerentanan teknologi khas yang meningkatkan permukaan serangan.

Perimeter yang Ditentukan Perangkat Lunak (SDP)

SDP, juga disebut sebagai "Awan Hitam", adalah pendekatan keamanan komputer yang menyembunyikan infrastruktur yang terhubung ke Internet seperti server, router, dan aset perusahaan lainnya agar tidak terlihat oleh pihak luar dan penyerang, baik di tempat maupun di awan. .

SDP mengontrol akses ke sumber daya jaringan organisasi berdasarkan pendekatan otentikasi identitas. SDP mengotentikasi perangkat dan identitas pengguna dengan terlebih dahulu menilai status perangkat dan memverifikasi identitas pengguna. Pengguna yang diautentikasi diberikan koneksi jaringan terenkripsi mereka, yang tidak dapat diakses oleh pengguna atau server lain. Jaringan ini juga hanya mencakup layanan yang aksesnya telah diberikan kepada pengguna.

Ini berarti bahwa hanya pengguna yang berwenang yang dapat melihat dan mengakses aset perusahaan dari luar, tetapi tidak ada orang lain yang bisa. Ini membedakan SDP dari VPN, yang memberlakukan pembatasan pada hak pengguna sambil mengizinkan akses jaringan yang tidak dibatasi.

Akses Jaringan Tanpa Kepercayaan (ZTNA)

Solusi keamanan ZTNA memungkinkan akses jarak jauh yang aman ke aplikasi dan layanan berdasarkan peraturan kontrol akses.

Dengan kata lain, ZTNA tidak mempercayai pengguna atau perangkat dan membatasi akses ke sumber daya jaringan bahkan jika pengguna telah mengakses sumber daya yang sama sebelumnya.

ZTNA memastikan bahwa setiap orang dan perangkat terkelola yang mencoba mengakses sumber daya di jaringan tanpa kepercayaan menjalani proses verifikasi dan otentikasi identitas yang ketat, baik mereka berada di dalam atau di luar perimeter jaringan.

Setelah ZTNA menetapkan akses dan memvalidasi pengguna, sistem memberi pengguna akses ke aplikasi melalui saluran terenkripsi yang aman. Ini menambahkan lapisan keamanan ekstra ke aplikasi dan layanan perusahaan dengan menyembunyikan alamat IP yang jika tidak akan diekspos ke publik.

Salah satu pemimpin dalam solusi ZTNA adalah Perimeter 81.

SDP vs VPN

SDP lebih aman karena, tidak seperti VPN, yang memungkinkan semua pengguna yang terhubung mengakses seluruh jaringan, SDP memungkinkan pengguna memiliki koneksi jaringan pribadi. Pengguna hanya dapat mengakses aset perusahaan yang dialokasikan untuk mereka.

SDP mungkin juga lebih mudah dikelola daripada VPN, terutama jika pengguna internal memerlukan beberapa tingkat akses. Menggunakan VPN untuk mengelola beberapa tingkat akses jaringan memerlukan penyebaran banyak klien VPN. Dengan SPD, tidak ada satu klien pun yang terhubung dengan semua orang yang menggunakan sumber daya yang sama; sebagai gantinya, setiap pengguna memiliki koneksi jaringan mereka sendiri. Hampir seolah-olah setiap orang memiliki jaringan pribadi virtual (VPN) pribadi mereka sendiri.

Selain itu, SDP memvalidasi perangkat dan pengguna sebelum mengakses jaringan, sehingga secara signifikan lebih sulit bagi penyerang untuk mendapatkan akses ke sistem hanya dengan menggunakan kredensial yang dicuri.

SDP dan VPN dibedakan oleh beberapa karakteristik penting lainnya:

- SDP tidak dibatasi oleh geografi atau infrastruktur. Ini berarti SPD dapat digunakan untuk mengamankan infrastruktur lokal dan infrastruktur cloud karena keduanya berbasis perangkat lunak dan bukan perangkat keras.

- Instalasi multi-cloud dan hybrid cloud juga mudah diintegrasikan dengan SDP.

- SDP dapat menghubungkan pengguna dari mana saja; mereka tidak harus berada dalam batas jaringan fisik perusahaan. Ini berarti SDP lebih membantu dalam mengelola tim jarak jauh.

VPN vs. ZTNA

Tidak seperti VPN, yang mempercayai setiap pengguna dan perangkat di dalam jaringan dan menyediakan akses penuh ke LAN (Local Area Network), desain Zero Trust bekerja berdasarkan prinsip bahwa tidak ada pengguna, komputer, atau jaringan, di dalam atau di luar perimeter, yang dapat tepercaya– secara default.

Keamanan Zero Trust memastikan bahwa setiap orang yang mencoba memperoleh akses ke sumber daya jaringan diverifikasi dan bahwa pengguna hanya memiliki akses ke layanan yang telah secara eksplisit diotorisasi kepada mereka. ZTNA memeriksa postur perangkat, status otentikasi, dan lokasi pengguna untuk memastikan kepercayaan pra-otentikasi.

Ini memecahkan masalah VPN tipikal di mana pengguna jarak jauh BYOD (bawa perangkat Anda sendiri) diberi tingkat akses yang sama dengan pengguna di kantor perusahaan, meskipun mereka sering kali memiliki batasan keamanan yang lebih sedikit.

Perbedaan lainnya adalah bahwa meskipun keamanan jaringan VPN klasik dapat mencegah akses dari luar jaringan, mereka dirancang untuk mempercayai pengguna di dalam jaringan secara default. Mereka memberi pengguna akses ke semua aset jaringan. Masalah dengan strategi ini adalah begitu penyerang mendapatkan akses ke jaringan, mereka memiliki kendali penuh atas semua yang ada di dalamnya.

Jaringan tanpa kepercayaan juga memungkinkan tim keamanan untuk mengatur lokasi atau kebijakan kontrol akses khusus perangkat untuk mencegah perangkat yang tidak ditambal atau rentan terhubung ke layanan jaringan perusahaan.

Singkatnya, ZTNA memiliki banyak keunggulan dibandingkan VPN:

- Lebih aman – ZTNA menciptakan selubung tembus pandang di sekitar pengguna dan aplikasi.

- Hanya sumber daya perusahaan berbasis cloud dan server internal yang dialokasikan yang tersedia untuk pekerja jarak jauh dan pengguna di tempat.

- Lebih mudah ditangani – ZTNA dibangun dari bawah ke atas untuk lanskap keamanan jaringan saat ini, dengan kinerja luar biasa dan integrasi yang mudah.

- Performa yang lebih baik — solusi ZTNA berbasis cloud memastikan autentikasi yang memadai bagi pengguna dan perangkat, menghilangkan masalah keamanan yang dibuat oleh VPN.

- Skalabilitas lebih mudah – ZTNA adalah platform berbasis cloud yang mudah diukur dan tidak memerlukan peralatan apa pun.

SDP vs. ZTNA

SDP (Perimeter yang Ditentukan Perangkat Lunak) dan ZTNA (Akses Jaringan Tanpa Kepercayaan) keduanya menggunakan konsep awan gelap untuk mencegah pengguna dan perangkat yang tidak sah melihat aplikasi dan layanan yang tidak dapat mereka akses.

ZTNA dan SDP hanya mengizinkan pengguna mengakses sumber daya tertentu yang mereka butuhkan, yang secara signifikan mengurangi risiko pergerakan lateral yang mungkin terjadi dengan VPN, terutama jika titik akhir atau kredensial yang disusupi memungkinkan pemindaian dan pivot ke layanan lain.

SDP menggunakan arsitektur zero-trust secara default, yang berarti bahwa akses ditahan kecuali jika pengguna dapat mengotentikasi identitas mereka dengan memuaskan.

Mengintegrasikan VPN Anda saat ini dengan SDP dan ZTNA

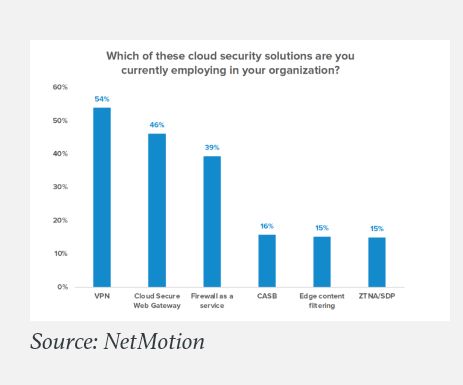

VPN masih merupakan teknologi keamanan akses cloud paling populer, menurut survei NetMotion baru-baru ini terhadap 750 eksekutif TI. Lebih dari 54 persen perusahaan menggunakan VPN untuk menyediakan akses jarak jauh yang aman pada tahun 2020, dibandingkan dengan 15 persen yang menggunakan solusi ZTNA dan SDP.

Survei lain yang dilakukan oleh perusahaan menunjukkan bahwa 45 persen bisnis berencana menggunakan VPN setidaknya selama tiga tahun ke depan.

Tetapi untuk membuat koneksi jaringan yang lebih komprehensif dan aman antara pengguna dan perangkat, Anda dapat menggabungkan SDP dan ZTNA dengan VPN Anda saat ini. Dengan menggunakan alat solusi keamanan ini, akan sangat mudah bagi tim keamanan untuk menyesuaikan dan mengotomatiskan akses berdasarkan peran dan kebutuhan karyawan dalam organisasi.

Dan akses ke data dan aplikasi sensitif dapat tetap aman sambil tetap lancar dan tidak mengganggu, terlepas dari apakah karyawan berada di lokasi atau di cloud.

Kata-kata terakhir

Sebagai jaringan, TI, dan tim keamanan berkolaborasi untuk meminimalkan layanan serangan dan mencegah ancaman di organisasi mereka, banyak yang mungkin menemukan bahwa berinvestasi dalam solusi SDP atau ZTNA dan menggabungkannya dengan VPN mereka saat ini adalah solusi paling logis.

Mereka juga akan menemukan bahwa perubahan keamanan ini tidak harus cepat, mengganggu, atau mahal. Tapi mereka bisa dan seharusnya cukup efektif.