VPN vs. SDP vs. ZTNA: En İyi Güvenlik Çözümü Hangisi?

Yayınlanan: 2021-09-26Daha kapsamlı bir ağ güvenliği çözümü mü arıyorsunuz? VPN, SDP ve ZTNA arasındaki farkı anlayalım.

VPN'ler (Sanal Özel Ağlar), 25 yılı aşkın bir süredir şubeleri, uzak çalışanları ve üçüncü tarafları birbirine bağlamak için işletmelere güvenli erişime yardımcı oluyor. Bununla birlikte, ağ ve iletişim gereksinimleri sürekli olarak gelişmekte ve karmaşık siber güvenlik tehditleri daha yaygın hale gelmektedir.

Dahası, araştırmalar şirketlerin yüzde 55'inin artık genellikle uzaktan çalışan çalışanlara sahip olduğunu, şirket verilerinin yüzde 50'sinin bulutta depolandığını ve tehlikelerin dışarıda olduğu kadar çevre içinde de olma ihtimalinin yüksek olduğunu gösteriyor. Sonuç olarak, VPN'ler yeni ortamda güvenlik endişelerini yeterince ele almadıkları için yaşlarını göstermeye başlıyor.

Mevcut VPN sağlayıcınız, bugün karşılaştığımız güvenlik tehditlerine uyum sağlamak için teknolojisini modernize edemeyebilir. İşte burada Yazılım Tanımlı Çevre (SDP) ve Sıfır Güven Ağ Erişimi (ZTNA) devreye giriyor. Bunlar VPN'lere benzer yaklaşımlardır ancak daha yenilikçi, katı ve kapsamlı ağ güvenliği çözümleridir.

VPN, SDP ve ZTNA nedir?

Onları anlayalım!

Sanal Özel Ağlar (VPN'ler)

VPN, kullanıcıları genel ağlarda koruyan noktalar arasındaki sanal güvenli tünellere dayalı bir ağ bağlantısını ifade eder. VPN'ler, kullanıcıları ağın içinde tünellemeden önce ağın dışından kimliklerini doğrular. Yalnızca VPN'de oturum açmış kullanıcılar varlıkları görebilir ve bunlara erişebilir ve ağ etkinliğine ilişkin görünürlük elde edebilir.

İnternette gezinmek için bir VPN kullandığınızı varsayalım. Bu durumda, VPN sunucusu verilerinizin kaynağı olacağından, ISP'niz (İnternet Servis Sağlayıcı) ve diğer üçüncü taraflar hangi web sitelerini ziyaret ettiğinizi veya ilettiğiniz ve aldığınız verileri izleyemeyecektir. İnternet trafiğinizi şifreler ve gerçek zamanlı olarak çevrimiçi kimliğinizi gizler. Aynı şekilde siber suçlular da kişisel bilgilerinizi çalmak için internet trafiğinizi ele geçiremez.

Bununla birlikte, VPN'lerin birkaç dezavantajı vardır. Örneğin, eski VPN icat edildiğinde bulut bilişim ve Hizmet Olarak Yazılım (SaaS) kullanılmadı. VPN'ler geliştirildiğinde, çoğu şirket verilerini dahili kurumsal ağlarda depoladı. Ve uzaktan istihdam bu çağda nadirdi.

VPN'nin Dezavantajları

VPN'leri günümüzde kuruluşlar için güvensiz ve elverişsiz kılan bazı dezavantajları şunlardır:

Açık bağlantı noktaları: VPN yoğunlaştırıcıları (VPN bağlantılarını sağlayan ağ ekipmanı), VPN bağlantıları kurmak için açık bağlantı noktalarına güvenir. Sorun, siber suçluların genellikle açık bağlantı noktalarını hedef alması ve bunları ağlara erişmek için kullanmasıdır.

Ağ düzeyinde erişim: Bir VPN, kullanıcıların kimliğini doğruladıktan ve ağın içine girmelerine izin verdiğinde, sınırsız erişime sahip olurlar ve bu da ağı tehditlere maruz bırakır. Bu tasarım kusuru, bir şirketin verilerini, uygulamalarını ve fikri mülkiyetini saldırılara karşı savunmasız bırakır.

Yetersiz yetkilendirme: SDP ve ZTNA'dan farklı olarak VPN'ler, bir ağa erişmeye çalışan hem kullanıcılar hem de cihazlar için tanımlama gerektirmez. Ve kullanıcılar her zaman kötü parola uygulamalarına sahip olduklarından ve karanlık web'de satışa sunulan milyonlarca çalıntı kullanıcı bilgisinden bahsetmeye gerek yok, bilgisayar korsanları çevrimiçi hesaplarınızdaki iki faktörlü kimlik doğrulama kodlarını yakalayabilir ve atlayabilir.

Yazılımdaki güvenlik açıkları: Birçok popüler VPN sisteminin, dolandırıcıların zaman içinde yararlanabildiği yazılım sorunlarını içerdiği keşfedildi. Siber suçlular, kurumları saldırılara karşı savunmasız bıraktığı için yama uygulanmamış VPN yazılımı arar. Bu, satıcılar hemen yamalar sunduğunda bile yazılımlarını güncellemeyen VPN kullanıcıları için geçerlidir.

Etkisiz performans: VPN yoğunlaştırıcılar, yavaş performansa, aşırı gecikmeye ve kullanıcı için genel olarak kötü bir deneyime neden olarak tıkanma noktalarına neden olabilir.

Uygunsuz: VPN'leri kurmak, güvenlik ekibi ve kullanıcılardan çok fazla çaba gerektiren pahalı ve zaman alıcı bir prosedürdür. Ayrıca, saldırı yüzeyini artıran tipik teknolojik güvenlik açıkları nedeniyle VPN'ler güvenli bir ağ güvenliği çözümü değildir.

Yazılım Tanımlı Çevre (SDP)

"Kara Bulut" olarak da adlandırılan SDP, sunucular, yönlendiriciler ve diğer şirket varlıkları gibi İnternet bağlantılı altyapıların şirket içinde veya bulutta dış taraflar ve saldırganlar tarafından görülmesini engelleyen bir bilgisayar güvenliği yaklaşımıdır. .

SDP, bir kimlik doğrulama yaklaşımına dayalı olarak kuruluşların ağ kaynaklarına erişimi kontrol eder. SDP'ler, önce cihazın durumunu değerlendirerek ve kullanıcının kimliğini doğrulayarak hem cihazın hem de kullanıcı kimliklerinin kimliğini doğrular. Kimliği doğrulanmış bir kullanıcıya, başka hiçbir kullanıcı veya sunucunun erişemeyeceği şifreli ağ bağlantısı verilir. Bu ağ ayrıca yalnızca kullanıcının erişim izni verilen hizmetleri de içerir.

Bu, yalnızca yetkili kullanıcıların dışarıdan firmanın varlıklarını görebileceği ve erişebileceği, ancak başka hiç kimsenin yapamayacağı anlamına gelir. Bu, SDP'yi sınırsız ağ erişimine izin verirken kullanıcı ayrıcalıklarına kısıtlamalar getiren VPN'lerden ayırır.

Sıfır Güven Ağ Erişimi (ZTNA)

ZTNA güvenlik çözümü, erişim denetimi düzenlemelerine dayalı olarak uygulamalara ve hizmetlere güvenli uzaktan erişim sağlar.

Başka bir deyişle, ZTNA hiçbir kullanıcıya veya cihaza güvenmez ve kullanıcı aynı kaynaklara daha önce erişmiş olsa bile ağ kaynaklarına erişimi kısıtlar.

ZTNA, sıfır güvenli bir ağdaki kaynaklara erişmeye çalışan her kişinin ve yönetilen cihazın, ağ çevresinin içinde veya dışında olsun, sıkı bir kimlik doğrulama ve kimlik doğrulama sürecinden geçmesini sağlar.

ZTNA bir kez erişim sağladıktan ve kullanıcıyı doğruladıktan sonra sistem, kullanıcıya güvenli, şifreli bir kanal üzerinden uygulamaya erişim izni verir. Bu, aksi takdirde halka açık olacak IP adreslerini gizleyerek kurumsal uygulamalara ve hizmetlere ekstra bir güvenlik katmanı ekler.

ZTNA çözümündeki liderlerden biri Çevre 81'dir.

SDP ve VPN

SDP'ler daha güvenlidir çünkü tüm bağlı kullanıcıların tüm ağa erişmesine izin veren VPN'lerin aksine, SDP'ler kullanıcıların kendi özel ağ bağlantılarına sahip olmalarını sağlar. Kullanıcılar yalnızca kendilerine tahsis edilen şirket varlıklarına erişebilir.

SDP'ler, özellikle dahili kullanıcılar birkaç erişim düzeyi gerektiriyorsa, VPN'lerden daha yönetilebilir olabilir. Çeşitli ağ erişimi düzeylerini yönetmek için VPN'leri kullanmak, çok sayıda VPN istemcisinin dağıtımını gerektirir. SPD ile, aynı kaynakları kullanan herkesin bağlantı kurduğu tek bir istemci yoktur; bunun yerine, her kullanıcının kendi ağ bağlantısı vardır. Neredeyse herkesin kendi kişisel sanal özel ağı (VPN) varmış gibi.

Ayrıca, SDP'ler ağa erişmeden önce hem cihazları hem de kullanıcıları doğrulayarak bir saldırganın yalnızca çalınan kimlik bilgilerini kullanarak sisteme erişmesini önemli ölçüde zorlaştırır.

SDP'ler ve VPN'ler, birkaç diğer temel özellik ile ayırt edilir:

- SDP'ler coğrafya veya altyapı tarafından kısıtlanmaz. Bu, donanım tabanlı değil yazılım tabanlı oldukları için SPD'nin hem şirket içi altyapıyı hem de bulut altyapısını güvence altına almak için kullanılabileceği anlamına gelir.

- Çoklu bulut ve hibrit bulut kurulumları da SDP'lerle kolayca entegre edilebilir.

- SDP'ler kullanıcıları her yerden bağlayabilir; bir şirketin fiziksel ağ sınırı içinde olmaları gerekmez. Bu, SDP'lerin uzak ekipleri yönetmede daha yararlı olduğu anlamına gelir.

VPN vs ZTNA

Ağ içindeki her kullanıcıya ve cihaza güvenen ve LAN'a (Yerel Alan Ağı) tam erişim sağlayan VPN'lerin aksine, Sıfır Güven tasarımı, çevre içinde veya dışında hiçbir kullanıcı, bilgisayar veya ağın bulunamayacağı ilkesiyle çalışır. güvenilir– varsayılan olarak.

Sıfır Güven güvenliği, ağ kaynaklarına erişim elde etmeye çalışan herkesin doğrulanmasını ve kullanıcının yalnızca kendilerine açıkça yetki verilmiş hizmetlere erişmesini sağlar. ZTNA, ön kimlik doğrulama güvenini sağlamak için cihazın duruşunu, kimlik doğrulama durumunu ve kullanıcı konumunu inceler.

Bu, genellikle daha az güvenlik kısıtlamasına sahip olmalarına rağmen, BYOD (kendi cihazını getir) uzak kullanıcılarına şirket ofisindeki kullanıcılarla aynı derecede erişim sağlandığı tipik bir VPN sorununu çözer.

Diğer bir fark ise, klasik bir VPN ağ güvenliğinin ağ dışından erişimi engelleyebilmesine rağmen, varsayılan olarak ağ içindeki kullanıcılara güvenmek üzere tasarlanmış olmalarıdır. Kullanıcılara tüm ağ varlıklarına erişim sağlarlar. Bu stratejiyle ilgili sorun, bir saldırganın ağa erişim sağladığında, içindeki her şey üzerinde tam kontrole sahip olmasıdır.

Sıfır güven ağı, güvenlik ekiplerinin yama uygulanmamış veya güvenlik açığı bulunan cihazların şirketin ağ hizmetlerine bağlanmasını önlemek için konuma veya cihaza özel erişim kontrol ilkeleri belirlemesine de olanak tanır.

Özetlemek gerekirse, ZTNA'nın VPN'e göre birçok avantajı vardır:

- Daha güvenli – ZTNA, kullanıcılar ve uygulamalar etrafında bir görünmezlik pelerini oluşturur.

- Hem uzak çalışanlar hem de yerinde kullanıcılar için yalnızca tahsis edilen bulut tabanlı ve dahili sunucu tabanlı şirket kaynakları kullanılabilir.

- Kullanımı daha kolay – ZTNA, mükemmel performans ve kolay entegrasyon göz önünde bulundurularak, bugünün ağ güvenliği ortamı için aşağıdan yukarıya inşa edilmiştir.

- Daha iyi performans — bulut tabanlı ZTNA çözümleri, VPN'lerin oluşturduğu güvenlik sorunlarını ortadan kaldırarak hem kullanıcının hem de cihazın yeterli kimlik doğrulamasını sağlar.

- Ölçeklenebilirlik daha zahmetsizdir – ZTNA, ölçeklenmesi kolay ve herhangi bir ekipman gerektirmeyen bulut tabanlı bir platformdur.

SDP ve ZTNA

SDP (Yazılım Tanımlı Çevreler) ve ZTNA (Sıfır Güvenilir Ağ Erişimi), yetkisiz kullanıcıların ve cihazların erişimleri olmayan uygulamaları ve hizmetleri görüntülemesini önlemek için kara bulut kavramını kullanır.

ZTNA ve SDP, kullanıcıların yalnızca ihtiyaç duydukları belirli kaynaklara erişmesine izin verir; bu, özellikle güvenliği ihlal edilmiş bir uç nokta veya kimlik bilgileri taramaya ve diğer hizmetlere geçişe izin veriyorsa, aksi takdirde VPN'lerle mümkün olabilecek yanal hareket riskini önemli ölçüde azaltır.

SDP'ler varsayılan olarak sıfır güven mimarisi kullanır; bu, bir kullanıcı kimliğini tatmin edici bir şekilde doğrulayamadığı sürece erişimin durdurulduğu anlamına gelir.

Mevcut VPN'inizi SDP ve ZTNA ile entegre etme

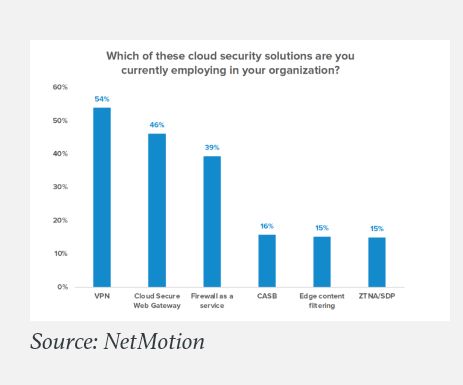

NetMotion'ın 750 BT yöneticisiyle yaptığı yakın tarihli bir ankete göre, VPN'ler hala en popüler bulut erişim güvenliği teknolojisidir. 2020'de şirketlerin yüzde 54'ünden fazlası güvenli uzaktan erişim sağlamak için VPN kullandı, bu oran ZTNA ve SDP çözümlerini kullananların yüzde 15'i.

Şirket tarafından yürütülen bir başka anket, işletmelerin yüzde 45'inin en az üç yıl daha VPN kullanmayı planladığını gösteriyor.

Ancak kullanıcılar ve cihazlar arasında daha kapsamlı ve güvenli bir ağ bağlantısı oluşturmak için mevcut VPN'inize SDP ve ZTNA'yı dahil edebilirsiniz. Bu güvenlik çözümü araçlarını kullanarak, güvenlik ekibinin, bir çalışanın kuruluş içindeki rollerine ve ihtiyaçlarına göre erişimi özelleştirmesi ve otomatikleştirmesi çok kolay olabilir.

Hassas verilere ve uygulamalara erişim, çalışanların şirket içinde veya bulutta olmasına bakılmaksızın sorunsuz ve göze çarpmayan kalırken güvenli tutulabilir.

Son sözler

Bir ağ, BT ve güvenlik ekipleri, saldırı hizmetini en aza indirmek ve kuruluşlarındaki tehditleri önlemek için işbirliği yaparken, birçoğu bir SDP veya ZTNA çözümüne yatırım yapmanın ve onu mevcut VPN'leriyle birleştirmenin en mantıklı çözüm olduğunu keşfedebilir.

Ayrıca bu güvenlik değişikliklerinin hızlı, yıkıcı veya pahalı olması gerekmediğini de keşfedecekler. Ancak oldukça etkili olabilirler ve olmalıdırlar.