VPN مقابل SDP مقابل ZTNA: ما هو أفضل حل أمني؟

نشرت: 2021-09-26هل تبحث عن حل أكثر شمولاً لأمن الشبكات؟ دعنا نفهم الفرق بين VPN و SDP و ZTNA.

تساعد شبكات VPN (الشبكات الخاصة الافتراضية) الشركات في الوصول الآمن لربط الفروع والعاملين عن بُعد والجهات الخارجية لأكثر من 25 عامًا. ومع ذلك ، تتطور متطلبات الشبكة والاتصالات باستمرار ، وأصبحت تهديدات الأمن السيبراني المعقدة أكثر شيوعًا.

علاوة على ذلك ، تُظهر الأبحاث أن 55 بالمائة من الشركات لديها الآن عاملين غالبًا ما يكونون عن بُعد ، ويتم تخزين 50 بالمائة من بيانات الشركة على السحابة ، ومن المرجح أن تكون المخاطر داخل المحيط كما في الخارج. نتيجة لذلك ، بدأت الشبكات الظاهرية الخاصة في إظهار عمرها لأنها لا تعالج بشكل كاف المخاوف الأمنية في المشهد الجديد.

قد لا يتمكن مزود VPN الحالي الخاص بك من تحديث تقنيته للتكيف مع التهديدات الأمنية التي نواجهها اليوم. هذا هو المكان الذي يأتي فيه برنامج Perimeters (SDP) و Zero Trust Networks Access (ZTNA). هذه نهج متشابهة لشبكات VPN ولكنها حلول أمان للشبكات أكثر ابتكارًا وصارمة وشمولية.

ما هي VPN و SDP و ZTNA؟

دعونا نفهمهم!

الشبكات الخاصة الافتراضية (VPN)

تشير VPN إلى اتصال شبكة يعتمد على أنفاق آمنة افتراضية بين النقاط التي تحمي المستخدمين على الشبكات العامة. تصادق شبكات VPN المستخدمين من خارج الشبكة قبل نفقهم بالداخل. يمكن فقط للمستخدمين الذين قاموا بتسجيل الدخول إلى VPN رؤية الأصول والوصول إليها والحصول على رؤية في نشاط الشبكة.

افترض أنك تستخدم VPN لتصفح الإنترنت. في هذه الحالة ، لن يتمكن ISP (مزود خدمة الإنترنت) والأطراف الثالثة الأخرى من مراقبة المواقع التي تزورها أو البيانات التي ترسلها وتتلقاها لأن خادم VPN يصبح مصدر بياناتك. يقوم بتشفير حركة المرور الخاصة بك على الإنترنت وإخفاء هويتك على الإنترنت في الوقت الفعلي. وبالمثل ، لا يمكن لمجرمي الإنترنت اختطاف حركة المرور الخاصة بك على الإنترنت لسرقة معلوماتك الشخصية.

ومع ذلك ، فإن الشبكات الافتراضية الخاصة لها عيوب عديدة. على سبيل المثال ، لم يتم استخدام الحوسبة السحابية والبرامج كخدمة (SaaS) عندما تم اختراع VPN القديمة. عندما تم تطوير شبكات VPN ، قامت معظم الشركات بتخزين بياناتها على شبكات الشركات الداخلية. وكان العمل عن بعد غير شائع في هذا العصر.

عيوب VPN

فيما يلي بعض عيوب الشبكات الافتراضية الخاصة التي تجعلها غير آمنة وغير مريحة للمؤسسات اليوم:

المنافذ المفتوحة: تعتمد مكثفات VPN (معدات الشبكات التي توفر اتصالات VPN) على المنافذ المفتوحة لتأسيس اتصالات VPN. تكمن المشكلة في أن مجرمي الإنترنت غالبًا ما يستهدفون المنافذ المفتوحة ويستخدمونها للوصول إلى الشبكات.

الوصول على مستوى الشبكة: بمجرد مصادقة VPN للمستخدمين والسماح لهم بالدخول إلى الشبكة ، يكون لديهم وصول غير مقيد ، مما يعرض الشبكة للتهديدات. يترك هذا الخلل في التصميم البيانات والتطبيقات والملكية الفكرية للشركة عرضة للهجمات.

إذن غير كافٍ : على عكس SDP و ZTNA ، لا تتطلب شبكات VPN تحديد هوية المستخدمين والأجهزة الذين يحاولون الوصول إلى الشبكة. ومع وجود ممارسات سيئة لدى المستخدمين دائمًا ، ناهيك عن الملايين من بيانات اعتماد المستخدم المسروقة المتاحة للبيع على الويب المظلم ، يمكن للمتسللين التقاط وتجاوز رموز المصادقة الثنائية على حساباتك عبر الإنترنت.

نقاط الضعف في البرامج: تم اكتشاف العديد من أنظمة VPN الشائعة لاحتواء مشكلات البرامج التي تمكن المحتالون من استغلالها بمرور الوقت. يبحث مجرمو الإنترنت عن برامج VPN غير مسبوقة لأنها تجعل الشركات عرضة للهجوم. هذا صحيح بالنسبة لمستخدمي VPN الذين لم يقوموا بتحديث برامجهم حتى عندما يقدم البائعون تصحيحات على الفور.

أداء غير فعال: يمكن أن تسبب مركّزات VPN نقاط الاختناق ، مما يؤدي إلى بطء الأداء ، والتسبب في زمن انتقال زائد ، وتجربة سيئة بشكل عام للمستخدم.

غير مريح: يعد إعداد شبكات VPN إجراءً مكلفًا ويستغرق وقتًا طويلاً ويتطلب الكثير من الجهد من فريق الأمان والمستخدمين. بالإضافة إلى ذلك ، لا تعد شبكات VPN حلاً آمنًا لأمن الشبكات بسبب نقاط الضعف التكنولوجية النموذجية التي تزيد من سطح الهجوم.

محيط معرف بالبرمجيات (SDP)

SDP ، يشار إليه أيضًا باسم "Black Cloud" ، هو نهج أمان الكمبيوتر الذي يخفي البنية التحتية المتصلة بالإنترنت مثل الخوادم وأجهزة التوجيه وأصول الشركة الأخرى من رؤيتها من قبل الأطراف والمهاجمين الخارجيين ، سواء في أماكن العمل أو في السحابة .

يتحكم SDP في الوصول إلى موارد شبكة المؤسسات بناءً على نهج مصادقة الهوية. تصادق SDPs كل من هويات المستخدم والجهاز من خلال تقييم حالة الجهاز أولاً والتحقق من هوية المستخدم. يُمنح المستخدم المصادق عليه اتصال الشبكة المشفر الخاص به ، والذي لا يمكن لأي مستخدم أو خادم آخر الوصول إليه. تتضمن هذه الشبكة أيضًا الخدمات التي تم منح المستخدم حق الوصول إليها فقط.

هذا يعني أن المستخدمين المصرح لهم فقط هم من يمكنهم رؤية أصول الشركة والوصول إليها من الخارج ، ولكن لا يمكن لأي شخص آخر ذلك. هذا يميز SDP عن VPNs ، التي تفرض قيودًا على امتيازات المستخدم مع السماح بالوصول غير المقيد إلى الشبكة.

الوصول إلى شبكة الثقة الصفرية (ZTNA)

يتيح حل أمان ZTNA الوصول الآمن عن بُعد إلى التطبيقات والخدمات بناءً على لوائح التحكم في الوصول.

بمعنى آخر ، لا تثق ZTNA في أي مستخدم أو جهاز وتقيد الوصول إلى موارد الشبكة حتى لو كان المستخدم قد وصل إلى نفس هذه الموارد مسبقًا.

تضمن ZTNA أن كل شخص وجهاز مُدار يحاول الوصول إلى الموارد على شبكة انعدام الثقة يخضع لعملية تحقق صارمة من الهوية والمصادقة ، سواء كانوا داخل أو خارج محيط الشبكة.

بمجرد إنشاء ZTNA للوصول والتحقق من صحة المستخدم ، يمنح النظام المستخدم الوصول إلى التطبيق عبر قناة آمنة ومشفرة. يضيف هذا طبقة إضافية من الأمان لتطبيقات الشركة وخدماتها عن طريق إخفاء عناوين IP التي قد تتعرض لولا ذلك للجمهور.

أحد رواد حل ZTNA هو Perimeter 81.

SDP مقابل VPN

تعد SDPs أكثر أمانًا لأنه ، على عكس شبكات VPN ، التي تسمح لجميع المستخدمين المتصلين بالوصول إلى الشبكة بالكامل ، تتيح SDPs للمستخدمين الاتصال بالشبكة الخاصة. يمكن للمستخدمين الوصول فقط إلى أصول الشركة المخصصة لهم.

قد تكون SDPs أيضًا أكثر قابلية للإدارة من شبكات VPN ، خاصةً إذا كان المستخدمون الداخليون يحتاجون إلى مستويات متعددة من الوصول. يتطلب استخدام VPN لإدارة مستويات متعددة من الوصول إلى الشبكة نشر العديد من عملاء VPN. مع SPD ، لا يوجد عميل واحد يتصل به كل من يستخدم نفس الموارد ؛ بدلاً من ذلك ، كل مستخدم لديه اتصال الشبكة الخاص به. يبدو الأمر كما لو أن كل شخص لديه شبكته الافتراضية الخاصة (VPN).

علاوة على ذلك ، تتحقق SDPs من صحة كل من الأجهزة والمستخدمين قبل الوصول إلى الشبكة ، مما يجعل من الصعب على المهاجم الوصول إلى النظام باستخدام بيانات الاعتماد المسروقة فقط.

تتميز SDPs و VPN ببعض الخصائص الأساسية الأخرى:

- برامج التنمية الاجتماعية غير مقيدة بالجغرافيا أو البنية التحتية. هذا يعني أنه يمكن استخدام SPD لتأمين كل من البنية التحتية المحلية والبنية التحتية السحابية لأنها تعتمد على البرامج وليست قائمة على الأجهزة.

- يتم أيضًا دمج عمليات التثبيت السحابية المتعددة والسحابة المختلطة بسهولة مع SDPs.

- يمكن لـ SDPs توصيل المستخدمين من أي مكان ؛ ليس من الضروري أن يكونوا داخل حدود الشبكة المادية للشركة. هذا يعني أن برامج تطوير البرامج (SDPs) أكثر فائدة في إدارة الفرق البعيدة.

VPN مقابل ZTNA

على عكس شبكات VPN ، التي تثق في كل مستخدم وجهاز داخل الشبكة وتوفر وصولاً كاملاً إلى LAN (شبكة المنطقة المحلية) ، يعمل تصميم Zero Trust على مبدأ أنه لا يمكن لأي مستخدم أو كمبيوتر أو شبكة ، داخل المحيط أو خارجه ، أن يكون موثوق به افتراضيًا.

يضمن أمان Zero Trust أن يتم التحقق من كل شخص يحاول الوصول إلى موارد الشبكة وأن المستخدم لديه حق الوصول فقط إلى تلك الخدمات المصرح لها صراحةً لهم. يفحص ZTNA وضعية الجهاز وحالة المصادقة وموقع المستخدم لضمان ثقة المصادقة المسبقة.

هذا يحل مشكلة VPN نموذجية حيث يتم منح المستخدمين عن بعد BYOD (إحضار جهازك الخاص) نفس درجة الوصول مثل المستخدمين في مكتب الشركة ، على الرغم من أن لديهم في كثير من الأحيان قيود أمان أقل.

الاختلاف الآخر هو أنه على الرغم من أن أمان شبكة VPN الكلاسيكية يمكن أن يمنع الوصول من خارج الشبكة ، إلا أنها مصممة لتثق في المستخدمين داخل الشبكة افتراضيًا. أنها تمنح المستخدمين الوصول إلى جميع أصول الشبكة. تكمن مشكلة هذه الإستراتيجية في أنه بمجرد وصول المهاجم إلى الشبكة ، يكون له سيطرة كاملة على كل شيء بداخله.

تسمح شبكة الثقة الصفرية أيضًا لفرق الأمان بتعيين سياسات التحكم في الوصول الخاصة بالموقع أو الجهاز لمنع الأجهزة غير المصححة أو الضعيفة من الاتصال بخدمات شبكة الشركة.

للتلخيص ، تتمتع ZTNA بالعديد من المزايا عن VPN:

- أكثر أمانًا - تنشئ ZTNA عباءة إخفاء حول المستخدمين والتطبيقات.

- تتوفر فقط موارد الشركة المستندة إلى السحابة والداخلية المستندة إلى الخادم لكل من العاملين عن بُعد والمستخدمين في الموقع.

- أكثر سهولة في التعامل معها - تم تصميم ZTNA من الأسفل إلى الأعلى من أجل مشهد أمان الشبكة اليوم ، مع وضع أداء ممتاز وتكامل سهل في الاعتبار.

- أداء أفضل - تضمن حلول ZTNA المستندة إلى السحابة المصادقة الكافية لكل من المستخدم والجهاز ، وإزالة مشاكل الأمان التي تخلقها الشبكات الافتراضية الخاصة.

- قابلية التوسع أسهل - ZTNA عبارة عن منصة قائمة على السحابة يسهل قياسها ولا تتطلب أي معدات.

SDP مقابل ZTNA

يستخدم كل من SDP (محيط محدد بالبرمجيات) و ZTNA (الوصول إلى شبكات الثقة الصفرية) مفهوم السحابة المظلمة لمنع المستخدمين والأجهزة غير المصرح لهم من عرض التطبيقات والخدمات التي لا يمكنهم الوصول إليها.

يسمح ZTNA و SDP للمستخدمين فقط بالوصول إلى الموارد المحددة التي يحتاجون إليها ، مما يقلل بشكل كبير من مخاطر الحركة الجانبية التي يمكن أن تكون ممكنة مع شبكات VPN ، خاصة إذا سمحت نقطة النهاية أو بيانات الاعتماد المخترقة بالمسح والتحريك إلى خدمات أخرى.

تستخدم SDPs بنية غير موثوقة بشكل افتراضي ، مما يعني أن الوصول محجوب ما لم يتمكن المستخدم من مصادقة هويته بشكل مرض.

دمج VPN الحالي الخاص بك مع SDP و ZTNA

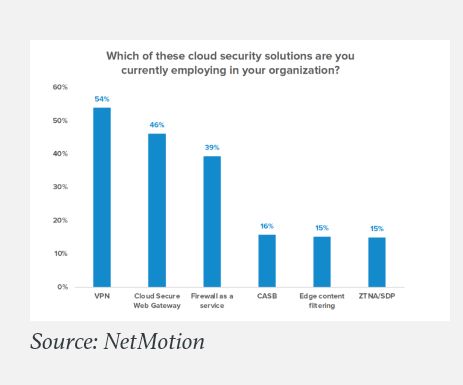

لا تزال الشبكات الافتراضية الخاصة هي أكثر تقنيات أمان الوصول إلى السحابة شيوعًا ، وفقًا لاستطلاع أجرته NetMotion مؤخرًا لـ 750 مديرًا تنفيذيًا في مجال تكنولوجيا المعلومات. استخدمت أكثر من 54 في المائة من الشركات شبكات VPN لتوفير وصول آمن عن بُعد في عام 2020 ، مقارنة بنسبة 15 في المائة ممن استخدموا حلول ZTNA و SDP.

أظهر استطلاع آخر أجرته الشركة أن 45 بالمائة من الشركات تخطط لاستخدام شبكات VPN لمدة ثلاث سنوات أخرى على الأقل.

ولكن لإنشاء اتصال شبكة أكثر شمولاً وأمانًا بين المستخدمين والأجهزة ، يمكنك دمج SDP و ZTNA مع شبكة VPN الحالية. باستخدام أدوات حلول الأمان هذه ، يمكن أن يكون من السهل جدًا على فريق الأمان تخصيص الوصول وأتمتة الوصول بناءً على أدوار الموظف واحتياجاته داخل المؤسسة.

ويمكن أن يظل الوصول إلى البيانات والتطبيقات الحساسة آمنًا مع البقاء سلسًا وغير مزعج ، بغض النظر عما إذا كان الموظفون في أماكن العمل أو في السحابة.

الكلمات الأخيرة

كشبكة ، تتعاون فرق تكنولوجيا المعلومات والأمان لتقليل خدمة الهجوم ومنع التهديدات في مؤسساتهم ، قد يكتشف الكثيرون أن الاستثمار في حل SDP أو ZTNA ودمجه مع VPN الحالي هو الحل الأكثر منطقية.

سيكتشفون أيضًا أن هذه التغييرات الأمنية لا يجب أن تكون سريعة أو معطلة أو باهظة الثمن. لكنها يمكن ويجب أن تكون فعالة جدًا.