VPN กับ SDP กับ ZTNA: โซลูชั่นความปลอดภัยใดดีที่สุด?

เผยแพร่แล้ว: 2021-09-26คุณกำลังมองหาโซลูชันการรักษาความปลอดภัยเครือข่ายที่ครอบคลุมมากกว่านี้หรือไม่? มาทำความเข้าใจความแตกต่างระหว่าง VPN, SDP และ ZTNA

VPNs (Virtual Private Networks) ได้ช่วยเหลือธุรกิจที่มีการเข้าถึงที่ปลอดภัยสำหรับการเชื่อมโยงสาขา พนักงานระยะไกล และบุคคลที่สามมานานกว่า 25 ปี อย่างไรก็ตาม ข้อกำหนดของเครือข่ายและการสื่อสารมีการพัฒนาอย่างต่อเนื่อง และภัยคุกคามความปลอดภัยทางไซเบอร์ที่ซับซ้อนกลายเป็นเรื่องธรรมดามากขึ้น

ยิ่งไปกว่านั้น การวิจัยยังแสดงให้เห็นว่า 55% ของบริษัทในปัจจุบันมีผู้ปฏิบัติงานที่มักอยู่ห่างไกล โดย 50% ของข้อมูลของบริษัทถูกจัดเก็บไว้บนคลาวด์ และอันตรายก็มักจะอยู่ภายในขอบเขตเช่นเดียวกับภายนอก ด้วยเหตุนี้ VPN จึงเริ่มแสดงอายุเนื่องจากไม่สามารถจัดการกับข้อกังวลด้านความปลอดภัยในแนวใหม่ได้อย่างเพียงพอ

ผู้ให้บริการ VPN ปัจจุบันของคุณอาจไม่สามารถปรับปรุงเทคโนโลยีให้ทันสมัยเพื่อปรับให้เข้ากับภัยคุกคามความปลอดภัยที่เราเผชิญอยู่ในปัจจุบัน นี่คือที่มาของ Software Defined Perimeters (SDP) และ Zero Trust Networks Access (ZTNA) สิ่งเหล่านี้เป็นแนวทางที่คล้ายคลึงกันสำหรับ VPN แต่มีโซลูชันการรักษาความปลอดภัยเครือข่ายที่เป็นนวัตกรรม เข้มงวด และครอบคลุมมากกว่า

VPN, SDP และ ZTNA คืออะไร?

มาทำความเข้าใจกับพวกเขากันเถอะ!

เครือข่ายส่วนตัวเสมือน (VPN)

VPN หมายถึงการเชื่อมต่อเครือข่ายตามช่องสัญญาณความปลอดภัยเสมือนระหว่างจุดที่ปกป้องผู้ใช้บนเครือข่ายสาธารณะ VPNs ตรวจสอบสิทธิ์ผู้ใช้จากภายนอกเครือข่ายก่อนที่จะสร้างอุโมงค์ภายใน เฉพาะผู้ใช้ที่เข้าสู่ระบบ VPN เท่านั้นที่สามารถดูและเข้าถึงสินทรัพย์และมองเห็นกิจกรรมเครือข่ายได้

สมมติว่าคุณใช้ VPN เพื่อท่องอินเทอร์เน็ต ในกรณีดังกล่าว ISP ของคุณ (ผู้ให้บริการอินเทอร์เน็ต) และบุคคลที่สามอื่นๆ จะไม่สามารถตรวจสอบเว็บไซต์ที่คุณเยี่ยมชมหรือข้อมูลที่คุณส่งและรับได้ เนื่องจากเซิร์ฟเวอร์ VPN กลายเป็นแหล่งข้อมูลของคุณ มันเข้ารหัสการรับส่งข้อมูลทางอินเทอร์เน็ตของคุณและซ่อนตัวตนออนไลน์ของคุณแบบเรียลไทม์ ในทำนองเดียวกัน อาชญากรไซเบอร์ก็ไม่สามารถแย่งชิงปริมาณการใช้อินเทอร์เน็ตของคุณเพื่อขโมยข้อมูลส่วนบุคคลของคุณ

อย่างไรก็ตาม VPN มีข้อเสียหลายประการ ตัวอย่างเช่น คลาวด์คอมพิวติ้งและ Software-as-a-Service (SaaS) ไม่ได้ใช้เมื่อมีการคิดค้น VPN รุ่นเก่า เมื่อมีการพัฒนา VPN บริษัทส่วนใหญ่จะจัดเก็บข้อมูลของตนไว้ในเครือข่ายภายในองค์กร และการจ้างงานทางไกลไม่ใช่เรื่องปกติในยุคนี้

ข้อเสียของ VPN

ต่อไปนี้คือข้อเสียบางประการของ VPN ที่ทำให้พวกเขาไม่ปลอดภัยและไม่สะดวกสำหรับองค์กรในปัจจุบัน:

เปิดพอร์ต: VPN concentrators (อุปกรณ์เครือข่ายที่ให้การเชื่อมต่อ VPN) อาศัยพอร์ตเปิดเพื่อสร้างการเชื่อมต่อ VPN ปัญหาคืออาชญากรไซเบอร์มักกำหนดเป้าหมายพอร์ตที่เปิดอยู่และใช้พอร์ตเหล่านั้นเพื่อเข้าถึงเครือข่าย

การเข้าถึงที่ระดับเครือข่าย: เมื่อ VPN ตรวจสอบสิทธิ์ผู้ใช้และอนุญาตให้ผู้ใช้ภายในเครือข่าย พวกเขาจะมีสิทธิ์การเข้าถึงแบบไม่จำกัด ซึ่งทำให้เครือข่ายเสี่ยงต่อการคุกคาม ข้อบกพร่องในการออกแบบนี้ทำให้ข้อมูล แอปพลิเคชัน และทรัพย์สินทางปัญญาของบริษัทเสี่ยงต่อการถูกโจมตี

การอนุญาตไม่เพียงพอ: ไม่เหมือนกับ SDP และ ZTNA เพราะ VPN ไม่ต้องการการระบุตัวตนสำหรับทั้งผู้ใช้และอุปกรณ์ที่พยายามเข้าถึงเครือข่าย และเนื่องจากผู้ใช้มักใช้รหัสผ่านที่ไม่ดี และไม่ต้องพูดถึงข้อมูลรับรองผู้ใช้ที่ถูกขโมยมาหลายล้านรายการซึ่งมีขายในเว็บมืด แฮกเกอร์จึงสามารถดักจับและเลี่ยงรหัสการตรวจสอบสิทธิ์แบบสองปัจจัยในบัญชีออนไลน์ของคุณได้

ช่องโหว่ในซอฟต์แวร์: ระบบ VPN ที่ได้รับความนิยมจำนวนมากได้รับการค้นพบว่ามีปัญหาซอฟต์แวร์ที่ผู้โจมตีสามารถใช้ประโยชน์ได้เมื่อเวลาผ่านไป อาชญากรไซเบอร์สแกนหาซอฟต์แวร์ VPN ที่ไม่ได้รับการแพตช์ เนื่องจากทำให้องค์กรเสี่ยงที่จะถูกโจมตี สิ่งนี้เป็นจริงสำหรับผู้ใช้ VPN ที่ยังไม่ได้อัปเดตซอฟต์แวร์แม้ว่าผู้ขายจะเสนอแพตช์ในทันที

ประสิทธิภาพที่ไม่มีประสิทธิภาพ: VPN concentrators อาจทำให้เกิด choke point ส่งผลให้ประสิทธิภาพการทำงานช้า ทำให้เกิดเวลาแฝงที่มากเกินไป และประสบการณ์ที่ไม่ดีโดยรวมสำหรับผู้ใช้

ไม่สะดวก: การตั้งค่า VPN เป็นขั้นตอนที่มีราคาแพงและใช้เวลานาน ซึ่งต้องใช้ความพยายามอย่างมากจากทีมรักษาความปลอดภัยและผู้ใช้ นอกจากนี้ VPN ไม่ใช่โซลูชันการรักษาความปลอดภัยเครือข่ายที่ปลอดภัยเนื่องจากช่องโหว่ทางเทคโนโลยีทั่วไปที่เพิ่มพื้นผิวการโจมตี

ขอบเขตที่กำหนดโดยซอฟต์แวร์ (SDP)

SDP หรือที่เรียกว่า "Black Cloud" คือแนวทางการรักษาความปลอดภัยของคอมพิวเตอร์ที่ปกปิดโครงสร้างพื้นฐานที่เชื่อมต่ออินเทอร์เน็ต เช่น เซิร์ฟเวอร์ เราเตอร์ และทรัพย์สินของบริษัทอื่นๆ ไม่ให้บุคคลภายนอกและผู้โจมตีมองเห็นได้ ไม่ว่าจะในองค์กรหรือในระบบคลาวด์ .

SDP ควบคุมการเข้าถึงทรัพยากรเครือข่ายขององค์กรโดยใช้วิธีการพิสูจน์ตัวตน SDP รับรองความถูกต้องทั้งอุปกรณ์และตัวตนผู้ใช้โดยการประเมินสถานะของอุปกรณ์ก่อนและยืนยันตัวตนของผู้ใช้ ผู้ใช้ที่รับรองความถูกต้องจะได้รับการเชื่อมต่อเครือข่ายที่เข้ารหัส ซึ่งผู้ใช้หรือเซิร์ฟเวอร์อื่นไม่สามารถเข้าถึงได้ เครือข่ายนี้ยังรวมเฉพาะบริการที่ผู้ใช้ได้รับสิทธิ์เข้าถึงเท่านั้น

ซึ่งหมายความว่าเฉพาะผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่สามารถดูและเข้าถึงทรัพย์สินของบริษัทจากภายนอกได้ แต่จะไม่มีใครสามารถทำได้ สิ่งนี้ทำให้ SDP แตกต่างจาก VPN ซึ่งกำหนดข้อจำกัดเกี่ยวกับสิทธิ์ของผู้ใช้ในขณะที่อนุญาตให้เข้าถึงเครือข่ายได้ไม่จำกัด

การเข้าถึงเครือข่าย Zero Trust (ZTNA)

โซลูชันการรักษาความปลอดภัย ZTNA ช่วยให้เข้าถึงแอปพลิเคชันและบริการจากระยะไกลได้อย่างปลอดภัยตามระเบียบควบคุมการเข้าออก

กล่าวอีกนัยหนึ่ง ZTNA ไม่ไว้วางใจผู้ใช้หรืออุปกรณ์ใด ๆ และจำกัดการเข้าถึงทรัพยากรเครือข่ายแม้ว่าผู้ใช้จะเคยเข้าถึงทรัพยากรเดียวกันเหล่านั้นมาก่อนก็ตาม

ZTNA ช่วยให้มั่นใจได้ว่าทุกคนและอุปกรณ์ที่มีการจัดการที่พยายามเข้าถึงทรัพยากรบนเครือข่ายที่ไม่มีการเชื่อถือต้องผ่านกระบวนการตรวจสอบและรับรองความถูกต้องที่เข้มงวด ไม่ว่าจะอยู่ภายในหรือภายนอกขอบเขตของเครือข่าย

เมื่อ ZTNA ได้สร้างการเข้าถึงและตรวจสอบผู้ใช้แล้ว ระบบจะให้สิทธิ์ผู้ใช้ในการเข้าถึงแอปพลิเคชันผ่านช่องทางที่ปลอดภัยและเข้ารหัส วิธีนี้จะเพิ่มการรักษาความปลอดภัยอีกชั้นหนึ่งให้กับแอปและบริการขององค์กรโดยการซ่อนที่อยู่ IP ที่อาจเปิดเผยต่อสาธารณะ

หนึ่งในผู้นำในโซลูชัน ZTNA คือ Perimeter 81

SDP กับ VPN

SDP มีความปลอดภัยมากกว่าเพราะต่างจาก VPN ซึ่งอนุญาตให้ผู้ใช้ที่เชื่อมต่อทั้งหมดเข้าถึงเครือข่ายทั้งหมด SDP ช่วยให้ผู้ใช้มีการเชื่อมต่อเครือข่ายส่วนตัวได้ ผู้ใช้จะเข้าถึงได้เฉพาะทรัพย์สินของบริษัทที่จัดสรรให้กับพวกเขาเท่านั้น

SDP อาจสามารถจัดการได้ดีกว่า VPN โดยเฉพาะอย่างยิ่งหากผู้ใช้ภายในต้องการการเข้าถึงหลายระดับ การใช้ VPN เพื่อจัดการการเข้าถึงเครือข่ายหลายระดับทำให้จำเป็นต้องปรับใช้ไคลเอนต์ VPN จำนวนมาก ด้วย SPD ไม่มีลูกค้ารายใดที่ทุกคนที่ใช้ทรัพยากรเดียวกันเชื่อมต่อด้วย ผู้ใช้แต่ละคนมีการเชื่อมต่อเครือข่ายแทน เกือบจะเหมือนกับว่าทุกคนมีเครือข่ายส่วนตัวเสมือน (VPN) เป็นของตัวเอง

นอกจากนี้ SDP ยังตรวจสอบทั้งอุปกรณ์และผู้ใช้ก่อนเข้าถึงเครือข่าย ทำให้ผู้โจมตีเข้าถึงระบบได้ยากขึ้นโดยใช้ข้อมูลประจำตัวที่ขโมยมาเท่านั้น

SDP และ VPN มีความโดดเด่นด้วยคุณสมบัติที่สำคัญอื่นๆ บางประการ:

- SDP นั้นไม่มีข้อจำกัดตามภูมิศาสตร์หรือโครงสร้างพื้นฐาน ซึ่งหมายความว่าสามารถใช้ SPD เพื่อรักษาความปลอดภัยทั้งโครงสร้างพื้นฐานภายในองค์กรและโครงสร้างพื้นฐานระบบคลาวด์ เนื่องจากเป็นซอฟต์แวร์ที่ใช้ซอฟต์แวร์มากกว่าฮาร์ดแวร์

- การติดตั้งมัลติคลาวด์และไฮบริดคลาวด์ยังรวมเข้ากับ SDP ได้อย่างง่ายดาย

- SDP สามารถเชื่อมต่อผู้ใช้ได้จากทุกที่ ไม่จำเป็นต้องอยู่ภายในขอบเขตเครือข่ายทางกายภาพของบริษัท ซึ่งหมายความว่า SDP มีประโยชน์มากกว่าในการจัดการทีมที่อยู่ห่างไกล

VPN กับ ZTNA

ต่างจาก VPN ที่ไว้วางใจผู้ใช้และอุปกรณ์ทุกรายในเครือข่ายและให้การเข้าถึง LAN (เครือข่ายท้องถิ่น) อย่างเต็มรูปแบบ การออกแบบ Zero Trust ทำงานบนหลักการที่ว่าไม่มีผู้ใช้ คอมพิวเตอร์ หรือเครือข่ายภายในหรือภายนอกขอบเขต เชื่อถือได้- โดยค่าเริ่มต้น

การรักษาความปลอดภัย Zero Trust ช่วยให้มั่นใจได้ว่าทุกคนที่พยายามเข้าถึงทรัพยากรเครือข่ายได้รับการตรวจสอบและผู้ใช้มีสิทธิ์เข้าถึงเฉพาะบริการที่ได้รับอนุญาตอย่างชัดเจนเท่านั้น ZTNA จะตรวจสอบท่าทางของอุปกรณ์ สถานะการตรวจสอบสิทธิ์ และตำแหน่งของผู้ใช้เพื่อให้มั่นใจว่าการตรวจสอบสิทธิ์ล่วงหน้าจะเชื่อถือได้

วิธีนี้ช่วยแก้ปัญหา VPN ทั่วไปที่ผู้ใช้ระยะไกล BYOD (นำอุปกรณ์มาเอง) เข้าถึงได้ในระดับเดียวกับผู้ใช้ในสำนักงานขององค์กร แม้ว่าจะมีข้อจำกัดด้านความปลอดภัยน้อยกว่าก็ตาม

ความแตกต่างอีกประการหนึ่งคือแม้ว่าการรักษาความปลอดภัยเครือข่าย VPN แบบคลาสสิกสามารถป้องกันการเข้าถึงจากภายนอกเครือข่ายได้ แต่ได้รับการออกแบบมาเพื่อไว้วางใจผู้ใช้ภายในเครือข่ายโดยค่าเริ่มต้น พวกเขาให้สิทธิ์ผู้ใช้เข้าถึงสินทรัพย์เครือข่ายทั้งหมด ปัญหาของกลยุทธ์นี้คือเมื่อผู้โจมตีเข้าถึงเครือข่ายได้ พวกเขาสามารถควบคุมทุกอย่างภายในได้อย่างสมบูรณ์

เครือข่าย Zero-Trust ยังช่วยให้ทีมรักษาความปลอดภัยสามารถกำหนดตำแหน่งหรือนโยบายการควบคุมการเข้าถึงเฉพาะอุปกรณ์ เพื่อป้องกันไม่ให้อุปกรณ์ที่ไม่ได้รับการแพตช์หรือมีความเสี่ยงจากการเชื่อมต่อกับบริการเครือข่ายของบริษัท

โดยสรุป ZTNA มีข้อดีเหนือ VPN มากมาย:

- ปลอดภัยยิ่งขึ้น – ZTNA สร้างผ้าคลุมล่องหนสำหรับผู้ใช้และแอปพลิเคชัน

- เฉพาะทรัพยากรของบริษัทที่ใช้ระบบคลาวด์และเซิร์ฟเวอร์ภายในที่จัดสรรไว้เท่านั้นที่มีให้สำหรับทั้งผู้ปฏิบัติงานระยะไกลและผู้ใช้ในสถานที่

- จัดการได้ง่ายยิ่งขึ้น – ZTNA สร้างขึ้นจากล่างขึ้นบนสำหรับแนวความปลอดภัยเครือข่ายในปัจจุบัน โดยมีประสิทธิภาพที่ยอดเยี่ยมและการผสานรวมที่ง่ายดาย

- ประสิทธิภาพที่ดีขึ้น — โซลูชัน ZTNA บนคลาวด์ช่วยรับรองการพิสูจน์ตัวตนที่เพียงพอทั้งของผู้ใช้และอุปกรณ์ ขจัดปัญหาด้านความปลอดภัยที่ VPN สร้างขึ้น

- ความสามารถในการปรับขนาดทำได้ง่ายกว่า – ZTNA เป็นแพลตฟอร์มบนคลาวด์ที่ปรับขนาดได้ง่ายและไม่ต้องใช้อุปกรณ์ใดๆ

SDP กับ ZTNA

SDP (Software Defined Perimeters) และ ZTNA (Zero Trust Networks Access) ใช้แนวคิดของ dark cloud เพื่อป้องกันไม่ให้ผู้ใช้และอุปกรณ์ที่ไม่ได้รับอนุญาตดูแอปพลิเคชันและบริการที่พวกเขาไม่สามารถเข้าถึงได้

ZTNA และ SDP อนุญาตให้ผู้ใช้เข้าถึงทรัพยากรเฉพาะที่พวกเขาต้องการเท่านั้น ซึ่งช่วยลดความเสี่ยงของการเคลื่อนไหวด้านข้างที่อาจเป็นไปได้ด้วย VPN โดยเฉพาะอย่างยิ่งหากปลายทางที่ถูกบุกรุกหรือข้อมูลรับรองอนุญาตให้สแกนและหมุนไปยังบริการอื่น ๆ

SDP ใช้สถาปัตยกรรม Zero-trust โดยค่าเริ่มต้น ซึ่งหมายความว่าการเข้าถึงจะถูกระงับ เว้นแต่ผู้ใช้จะสามารถตรวจสอบตัวตนของตนได้อย่างน่าพอใจ

การรวม VPN ปัจจุบันของคุณกับ SDP และ ZTNA

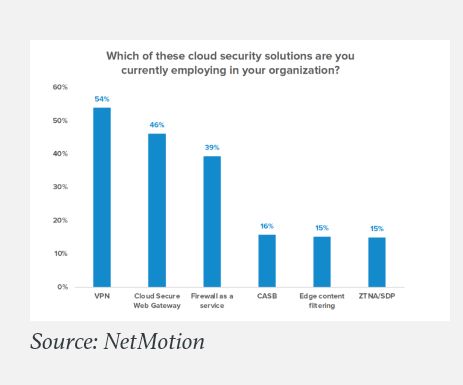

VPN ยังคงเป็นเทคโนโลยีความปลอดภัยในการเข้าถึงระบบคลาวด์ที่ได้รับความนิยมมากที่สุด จากการสำรวจล่าสุดของ NetMotion ของผู้บริหารไอที 750 คน บริษัทมากกว่า 54 เปอร์เซ็นต์ใช้ VPN เพื่อให้การเข้าถึงระยะไกลที่ปลอดภัยในปี 2020 เทียบกับ 15% ที่ใช้โซลูชัน ZTNA และ SDP

การสำรวจอื่นที่ดำเนินการโดยบริษัทแสดงให้เห็นว่า 45% ของธุรกิจวางแผนที่จะใช้ VPN เป็นเวลาอย่างน้อยอีกสามปี

แต่เพื่อสร้างการเชื่อมต่อเครือข่ายที่ครอบคลุมและปลอดภัยยิ่งขึ้นระหว่างผู้ใช้และอุปกรณ์ คุณสามารถรวม SDP และ ZTNA เข้ากับ VPN ปัจจุบันของคุณได้ การใช้เครื่องมือโซลูชันการรักษาความปลอดภัยเหล่านี้ ทำให้ทีมรักษาความปลอดภัยสามารถกำหนดและเข้าถึงโดยอัตโนมัติตามบทบาทและความต้องการของพนักงานภายในองค์กรได้อย่างง่ายดาย

และการเข้าถึงข้อมูลที่ละเอียดอ่อนและแอปสามารถเก็บไว้ได้อย่างปลอดภัยในขณะที่ยังคงทำงานได้อย่างราบรื่นและไม่สร้างความรำคาญ ไม่ว่าพนักงานจะอยู่ในองค์กรหรืออยู่ในระบบคลาวด์

คำพูดสุดท้าย

เนื่องจากทีมเครือข่าย ไอที และทีมรักษาความปลอดภัยร่วมมือกันเพื่อลดบริการโจมตีและป้องกันภัยคุกคามในองค์กร หลายคนอาจพบว่าการลงทุนในโซลูชัน SDP หรือ ZTNA และการรวมเข้ากับ VPN ปัจจุบันเป็นโซลูชันที่สมเหตุสมผลที่สุด

พวกเขายังจะค้นพบด้วยว่าการเปลี่ยนแปลงด้านความปลอดภัยเหล่านี้ไม่จำเป็นต้องเกิดขึ้นอย่างรวดเร็ว หยุดชะงัก หรือมีราคาแพง แต่พวกเขาสามารถและควรจะค่อนข้างมีประสิทธิภาพ