6 تطبيق Zero Trust وحلول الشبكات للأعمال

نشرت: 2021-04-30اختفت المحيطات التقليدية للشبكات. يتم الوصول إلى تطبيقات المؤسسة والأصول الرقمية من أماكن بعيدة ، ويصبح التحكم في هذه الوصول تحديًا خطيرًا. لقد ولت الأيام التي كان يمكن فيها حماية حدود الشبكة منذ زمن بعيد. حان الوقت الآن لاستراتيجيات أمان عدم الثقة الجديدة.

عندما تضطر الأصول الرقمية لشركة ما إلى اجتياز مسافات طويلة على المسارات غير الآمنة للإنترنت ، تكون المخاطر عالية جدًا بحيث لا يمكنك الوثوق بأي شيء ولا أحد. لهذا السبب يجب عليك اعتماد نموذج شبكة الثقة الصفرية لتقييد وصول جميع المستخدمين إلى جميع موارد الشبكة في جميع الأوقات.

في شبكات انعدام الثقة ، يتم تقييد أي محاولة للوصول إلى مورد من مستخدم أو جهاز ، بغض النظر عما إذا كان قد سبق له الوصول إلى نفس المورد أم لا. يجب أن يخضع أي مستخدم أو جهاز دائمًا لعملية المصادقة والتحقق للوصول إلى الموارد ، حتى عندما يكونون فعليًا داخل المؤسسة. يجب أن تكون عمليات المصادقة والتحقق هذه سريعة لتجنب أن تؤدي السياسات الأمنية إلى تدهور أداء التطبيقات وتجربة المستخدمين.

ثقة معدومة مقابل VPN

يحل نموذج شبكة الثقة الصفرية محل نموذج VPN الذي تستخدمه الشركات تقليديًا لموظفيها للوصول إلى أصولهم الرقمية عن بُعد. يتم استبدال الشبكات الافتراضية الخاصة لأن لديهم عيبًا كبيرًا يمكن لشبكات انعدام الثقة حله. في شبكات VPN ، فإن أي خرق يحدث في القناة المشفرة التي تربط المستخدم بشبكة المؤسسة يمنح المهاجمين المحتملين وصولاً غير محدود إلى جميع موارد الشركة المتصلة بالشبكة.

في البنى التحتية القديمة في أماكن العمل ، عملت الشبكات الافتراضية الخاصة بشكل جيد ، لكنها تولد مخاطر أكثر من الحلول على السحابة أو البنى التحتية المختلطة.

تعمل شبكات الثقة الصفرية على إصلاح هذا النقص في الشبكات الافتراضية الخاصة ولكنها تضيف جانبًا سلبيًا محتملاً: يمكن أن تؤدي إلى تعقيد إضافي من حيث التنفيذ والصيانة ، حيث يجب تحديث التراخيص لجميع المستخدمين والأجهزة والموارد. يتطلب هذا مزيدًا من العمل ، لكن أقسام تقنية المعلومات تحقق قدرًا أكبر من التحكم في الموارد وتقليل نقاط الضعف في المقابل.

لحسن الحظ ، يمكن تحقيق فوائد شبكة انعدام الثقة دون الحاجة إلى جهود صيانة ونشر إضافية ، وذلك بفضل الأدوات التي تعمل على أتمتة مهام إدارة الشبكة وتساعدها. الأدوات التي تمت مناقشتها أدناه تساعدك في تطبيق سياسات عدم الثقة مع الحد الأدنى من الجهد والتكاليف.

محيط 81

يوفر Perimeter 81 طريقتين لإدارة والحفاظ على أمان تطبيقات وشبكات المؤسسة ، في كل من البيئة السحابية والبيئات المحلية. يبدأ الاقتراحان من تقديم شبكات الثقة الصفرية كخدمة. للقيام بذلك ، يستخدم Perimeter 81 بنية محيطية محددة بالبرمجيات ، والتي توفر مرونة كبيرة للمستخدمين الجدد على متن الطائرة وتوفر رؤية أكبر للشبكة. بالإضافة إلى ذلك ، تتوافق الخدمة مع مزودي البنية التحتية السحابية الرئيسيين.

تعتمد Zero Trust Application Access على افتراض أن كل شركة لديها تطبيقات وخدمات مهمة لا يحتاج معظم المستخدمين إلى الوصول إليها. تتيح الخدمة رفع الحواجز أمام مستخدمين محددين بناءً على أدوارهم وأجهزتهم ومواقعهم ومعرفاتهم الأخرى.

وفي الوقت نفسه ، يحدد Zero Trust Network Access تقسيم شبكة المؤسسة حسب مناطق الثقة ، مما يسمح بإنشاء حدود ثقة تتحكم في تدفق البيانات بمستوى عالٍ من الدقة. تتكون المناطق الموثوق بها من مجموعات من عناصر البنية التحتية ذات الموارد التي تعمل على نفس مستوى الثقة وتوفر وظائف مماثلة. هذا يقلل من عدد قنوات الاتصال ويقلل من احتمالية التهديدات.

توفر خدمة الوصول إلى شبكة الثقة الصفرية (ZTNA) من Perimeter 81 رؤية كاملة ومركزية لشبكة المؤسسة ، مما يضمن الوصول الأقل امتيازًا ممكنًا لكل مورد. تستجيب ميزات الأمان الخاصة به إلى نموذج SASE من Gartner ، حيث يتم توحيد إدارة الأمان والشبكة على نظام أساسي واحد.

يتم تضمين خدمتي Permiter 81 في مخطط تسعير مع مجموعة واسعة من الخيارات. تتراوح هذه الخيارات من خطة أساسية مع الأساسيات لتأمين وإدارة شبكة إلى خطة مؤسسة يمكن توسيع نطاقها بشكل غير محدود وتوفر دعمًا مخصصًا على مدار الساعة طوال أيام الأسبوع.

في الآونة الأخيرة ، تم تسمية Perimeter 81 زعيم ZTNA.

الوصول الخاص ZScaler

ZScaler Private Access (ZPA) هي خدمة شبكة قائمة على السحابة ، بدون ثقة وتتحكم في الوصول إلى التطبيقات الخاصة للمؤسسة ، بغض النظر عما إذا كانت موجودة في مركز بيانات خاص أو سحابة عامة. باستخدام ZPA ، تكون التطبيقات غير مرئية تمامًا للمستخدمين غير المصرح لهم.

في ZPA ، يتم الاتصال بين التطبيقات والمستخدمين باتباع استراتيجية من الداخل إلى الخارج. بدلاً من توسيع الشبكة لتشمل المستخدمين (كما يجب أن يتم ذلك في حالة استخدام VPN) ، لا يكون المستخدمون داخل الشبكة مطلقًا. يقلل هذا الأسلوب من المخاطر بشكل كبير عن طريق تجنب انتشار البرامج الضارة ومخاطر الحركة الجانبية. بالإضافة إلى ذلك ، لا يقتصر نطاق ZPA على تطبيقات الويب ولكن أي تطبيق خاص.

يستخدم ZPA تقنية النفق الصغير التي تسمح لمسؤولي الشبكة بتقسيم الشبكة حسب التطبيق ، وتجنب الحاجة إلى إنشاء تجزئة اصطناعية في الشبكة أو تطبيق التحكم عن طريق سياسات جدار الحماية أو إدارة قوائم التحكم في الوصول (ACLs). تستخدم الأنفاق الصغيرة تشفير TLS ومفاتيح خاصة مخصصة تعزز الأمان عند الوصول إلى تطبيقات الشركة.

بفضل تحسينات API و ML (التعلم الآلي) ، يتيح ZPA لأقسام تكنولوجيا المعلومات أتمتة آليات عدم الثقة من خلال اكتشاف التطبيقات وإنشاء سياسات الوصول لها وعن طريق إنشاء التجزئة تلقائيًا لكل عبء عمل تطبيق مختلف.

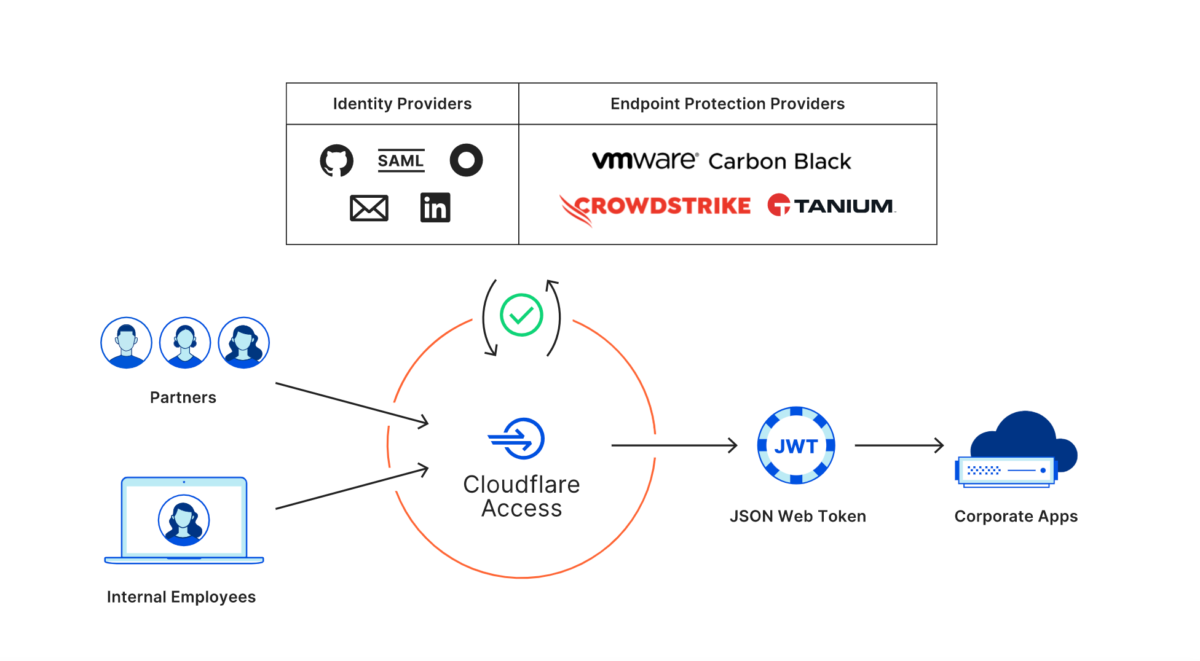

الوصول إلى Cloudflare

يتم دعم خدمة شبكة الثقة الصفرية في Cloudflare من خلال شبكة خاصة بها نقاط وصول موزعة في جميع أنحاء العالم. يتيح ذلك لأقسام تكنولوجيا المعلومات توفير وصول آمن عالي السرعة إلى جميع موارد المؤسسة - الأجهزة والشبكات والتطبيقات.

تحل خدمة Cloudflare محل محيط الأمان التقليدي المرتكز على الشبكة ، باستخدام مداخل آمنة بعيدة المدى بدلاً من ذلك تضمن السرعة المثلى لمجموعات العمل الموزعة.

يعمل الوصول غير الموثوق به في Cloudflare على التطبيقات الإجمالية في مؤسسة ما ، ويصادق المستخدمين من خلال شبكتها العالمية الخاصة. يتيح ذلك لمديري تكنولوجيا المعلومات تسجيل كل حدث وكل محاولة للوصول إلى مورد. بالإضافة إلى ذلك ، فإنه يسهل الحفاظ على المستخدمين وإضافة مستخدمين إضافيين.

باستخدام Cloudflare Access ، يمكن للمؤسسة الحفاظ على هويتها وموفري الحماية ووضع الجهاز ومتطلبات الموقع لكل تطبيق وحتى البنية التحتية السحابية الحالية. للتحكم في الهوية ، يتكامل Cloudflare مع Azure AD و Okta و Ping ووضعية الجهاز ، مع Tanium و Crowdstrike و Carbon Black.

تقدم Cloudflare نسخة مجانية من خدمتها التي توفر الأدوات الرئيسية وتسمح لك بحماية ما يصل إلى 50 مستخدمًا وتطبيقًا. يجب عليك اختيار الإصدارات المدفوعة للخدمة لتوسيع نطاقها ليشمل العديد من المستخدمين أو التطبيقات ، والتي تضيف مزايا أخرى مثل الدعم عبر الهاتف والدردشة على مدار 24 ساعة طوال أيام الأسبوع.

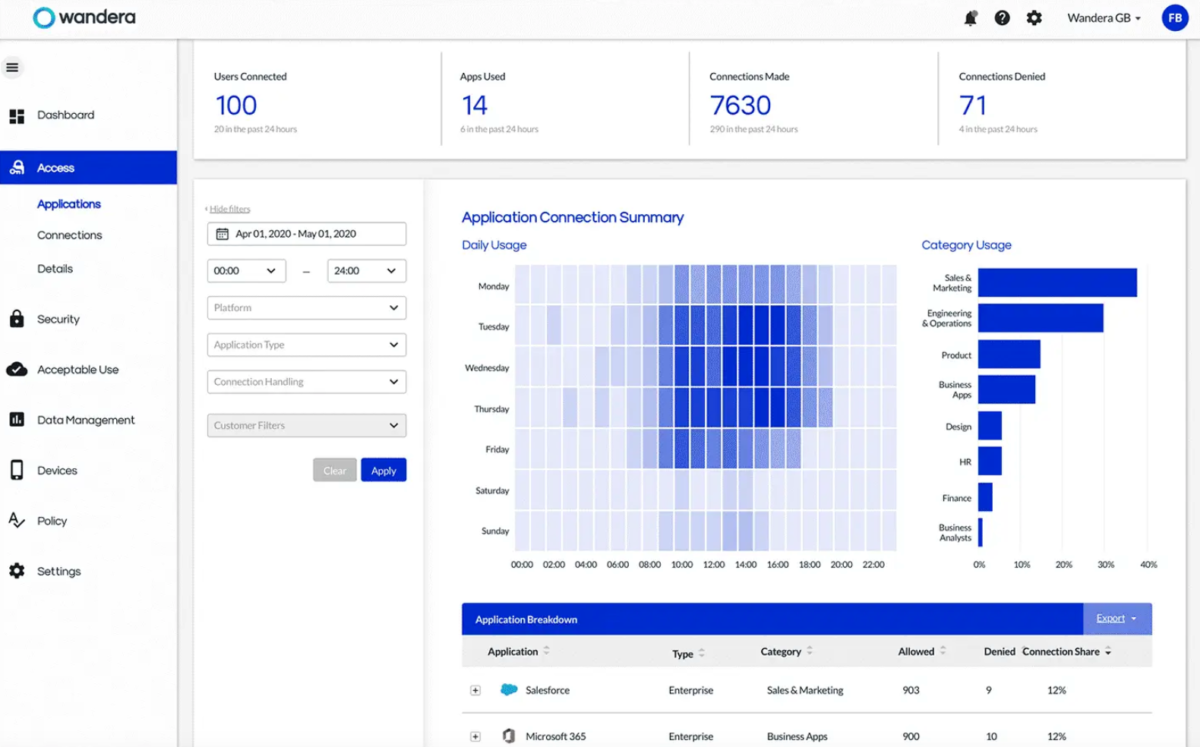

وانديرا

يوفر حل الشبكات غير الموثوق به من Wandera Private Access وصولاً سريعًا وبسيطًا وآمنًا عن بُعد لتطبيقات المؤسسة ، سواء كانت تعمل في SaaS أو تم نشرها داخليًا. تتميز الخدمة ببساطتها ، مع إجراءات التثبيت التي يمكن إكمالها في دقائق ولا تتطلب أجهزة أو شهادات أو تحجيم متخصصة.

يوفر Wandera Private Access المرونة لفرق العمل الموزعة ، التي تعمل على منصات غير متجانسة ، مع الأجهزة المدارة أو المملوكة (BYOD). يوفر الحل رؤية في الوقت الفعلي للوصول إلى التطبيقات ، وتحديد الظل لتكنولوجيا المعلومات ، وتقييد الوصول تلقائيًا من الأجهزة المصابة أو غير الآمنة ، وذلك بفضل سياسات الوصول الواعية بالمخاطر.

باستخدام Wandera Private Access ، يمكن تنفيذ نماذج الأمان المرتكزة على الهوية ، مما يضمن أن المستخدمين المصرح لهم فقط يمكنهم الاتصال بتطبيقات المؤسسة. يؤدي استخدام الأنفاق الصغيرة القائمة على التطبيقات إلى توصيل المستخدمين فقط بالتطبيقات المصرح لهم بالوصول إليها. يظل تطبيق سياسات الأمان متسقًا عبر جميع البنى التحتية ، سواء كانت تطبيقات سحابية أو مركز بيانات أو تطبيقات SaaS.

يتم تشغيل نظام الحماية في Wandera بواسطة محرك ذكي للكشف عن التهديدات يسمى MI: RIAM. يتم تغذية هذا المحرك يوميًا بالمعلومات التي يوفرها 425 مليون مستشعر متحرك ، مما يضمن الحماية ضد أكبر مجموعة من التهديدات المعروفة وتهديدات اليوم الصفري.

اوكتا

تقدم Okta نموذج أمان بدون ثقة يشمل مجموعة واسعة من الخدمات ، بما في ذلك حماية التطبيقات والخادم وواجهة برمجة التطبيقات ؛ وصول مستخدم موحد وآمن إلى التطبيقات المحلية والتطبيقات السحابية ؛ المصادقة التكيفية والقائمة على السياق ومتعددة العوامل ، والإلغاء التلقائي للتخفيف من مخاطر الحساب اليتيم.

توفر خدمة الدليل العالمي Okta عرضًا واحدًا موحدًا لكل مستخدم في المؤسسة. بفضل تكامل مجموعات المستخدمين مع AD و LDAP ، والاتصالات مع أنظمة الموارد البشرية وتطبيقات SaaS وموفري الهوية من الأطراف الثالثة ، يدمج Okta Universal Directory جميع أنواع المستخدمين ، سواء كانوا موظفين في الشركة أو شركاء أو مقاولين أو عملاء.

تتميز Okta بخدمة حماية API الخاصة بها حيث تعتبر واجهات برمجة التطبيقات شكلاً جديدًا من Shadow IT. تعمل إدارة الوصول إلى واجهة برمجة تطبيقات Okta على تقليل ساعات تصميم السياسات المستندة إلى XML وتطبيقها في غضون دقائق ، مما يسهل إعداد واجهات برمجة التطبيقات الجديدة والتكامل مع الشركاء لاستخدام واجهات برمجة التطبيقات. يسمح محرك سياسة Okta بتنفيذ أفضل الممارسات في أمان واجهة برمجة التطبيقات ، والتكامل بسهولة مع أطر الهوية مثل OAuth. يتم إنشاء سياسات تخويل API بناءً على التطبيقات وسياق المستخدم وعضوية المجموعة لضمان أن المستخدمين المناسبين فقط يمكنهم الوصول إلى كل واجهة برمجة تطبيقات.

تتجنب شبكة تكامل Okta قفل البائعين ، مما يمنح المؤسسات حرية الاختيار من بين أكثر من 7000 تكامل معدة مسبقًا مع الأنظمة السحابية والمحلية.

CrowdStrike فالكون

يوقف حل الأمان لعدم الثقة لحماية الهوية من CrowdStrike Falcon بسرعة الانتهاكات الأمنية بسبب الهويات المخترقة ، ويحمي الهويات لجميع المستخدمين والمواقع والتطبيقات في مؤسسة باستخدام سياسات عدم الثقة.

تهدف حماية هوية الصقر إلى تقليل التكاليف والمخاطر وزيادة عائد الاستثمار للأدوات المستخدمة من خلال تقليل متطلبات الموارد الهندسية والقضاء على عمليات الأمان الزائدة عن الحاجة.

يسهّل التحكم الموحد في جميع الهويات تنفيذ استراتيجيات الوصول المشروط والمصادقة التكيفية ، فضلاً عن ضمان تجربة مستخدم أفضل وتغطية أكبر للمصادقة متعددة العوامل (MFA) ، حتى للأنظمة القديمة.

يوفر حل الوصول عن بُعد CrowdStrike رؤية كاملة لنشاط المصادقة لجميع الحسابات ونقاط النهاية ، ويوفر بيانات الموقع والمصدر / الوجهة ونوع تسجيل الدخول (حساب بشري أو حساب خدمة) ، من بين أمور أخرى. وهو بدوره يحمي الشبكة من التهديدات الداخلية ، مثل الحسابات ذات الامتيازات المهملة ، وحسابات الخدمة الخاطئة ، والسلوك غير الطبيعي ، وبيانات الاعتماد التي تم اختراقها من خلال هجمات الحركة الجانبية.

من خلال التكامل مع الحلول الأمنية الحالية ، يتم تنفيذ حماية هوية الصقر في أقل وقت وبدون احتكاك. بالإضافة إلى تقديم تكامل مباشر مع حلول الأمان للأصول الهامة ، مثل CyberArk و Axonius ، يقدم CrowdStrike واجهات برمجة تطبيقات عالية الأداء تسمح للشركات بالتكامل مع أي نظام تقريبًا.

استنتاج

يبدو أن الوضع الطبيعي الجديد باقٍ ، ويحتاج مسؤولو تكنولوجيا المعلومات إلى التعود عليه. سيستمر العمل عن بُعد في أن يكون واقعًا يوميًا ، ولن يكون لشبكات المنظمات حدودًا محددة بوضوح بعد الآن.

في هذا السياق ، يجب على مسؤولي تكنولوجيا المعلومات اعتماد حلول شبكة وتطبيقات بدون ثقة في أسرع وقت ممكن إذا كانوا لا يريدون تعريض الأصول الرقمية الأكثر قيمة لمؤسساتهم للخطر.