6 Aplicações Zero Trust e Soluções de Rede para Negócios

Publicados: 2021-04-30Os perímetros tradicionais das redes desapareceram. O acesso aos aplicativos e ativos digitais de uma organização ocorre de lugares distantes e o controle desses acessos torna-se um sério desafio. Já se foi o tempo em que as fronteiras da rede podiam ser protegidas. Agora é a hora para novas estratégias de segurança de confiança zero.

Quando os ativos digitais de uma empresa precisam percorrer longas distâncias nos caminhos inseguros da Internet, os riscos são tão altos que você não pode confiar em ninguém. É por isso que você deve adotar o modelo de rede de confiança zero para restringir o acesso de todos os usuários a todos os recursos da rede o tempo todo.

Em redes de confiança zero, qualquer tentativa de acesso a um recurso é restrita a um usuário ou dispositivo, independentemente de ele ter acessado anteriormente o mesmo recurso. Qualquer usuário ou dispositivo deve sempre passar por um processo de autenticação e verificação para acessar recursos, mesmo quando eles estão fisicamente dentro da organização. Essas autenticações e verificações devem ser rápidas para evitar que as políticas de segurança degradem o desempenho dos aplicativos e a experiência dos usuários.

Zero-trust vs. VPN

O modelo de rede de confiança zero está substituindo o modelo VPN tradicionalmente usado por empresas para que seus funcionários acessem seus ativos digitais remotamente. As VPNs estão sendo substituídas porque têm uma grande falha que as redes de confiança zero podem resolver. Em VPNs, qualquer violação que ocorra no canal criptografado que conecta um usuário à rede da organização concede aos invasores em potencial acesso ilimitado a todos os recursos da empresa conectados à rede.

Em infraestruturas locais antigas, as VPNs funcionavam bem, mas geram mais riscos do que soluções na nuvem ou em infraestruturas mistas.

As redes de confiança zero corrigem essa deficiência das VPNs, mas acrescentam uma desvantagem potencial: elas podem levar a uma complexidade adicional em termos de implementação e manutenção, pois as autorizações devem ser mantidas atualizadas para todos os usuários, dispositivos e recursos. Isso requer trabalho extra, mas os departamentos de TI obtêm maior controle sobre os recursos e, em troca, reduzem as vulnerabilidades.

Felizmente, os benefícios de uma rede de confiança zero podem ser obtidos sem a necessidade de manutenção adicional e esforços de implantação, graças às ferramentas que automatizam e auxiliam nas tarefas de administração de rede. As ferramentas discutidas abaixo ajudam você a aplicar políticas de confiança zero com esforço e custos mínimos.

Perímetro 81

O Perimeter 81 oferece duas abordagens para gerenciar e manter os aplicativos e redes de uma organização seguros, tanto em nuvem quanto em ambientes locais. As duas propostas partem da oferta de redes de confiança zero como serviço. Para fazer isso, o Perimeter 81 usa uma arquitetura de perímetro definida por software, que oferece grande flexibilidade para integrar novos usuários e oferece maior visibilidade da rede. Além disso, o serviço é compatível com os principais provedores de infraestrutura em nuvem.

O Zero Trust Application Access é baseado na suposição de que toda empresa possui aplicativos e serviços críticos aos quais a maioria dos usuários não precisa de acesso. O serviço permite aumentar as barreiras para usuários específicos com base em suas funções, dispositivos, locais e outros identificadores.

Enquanto isso, Zero Trust Network Access define uma segmentação da rede da organização por zonas de confiança, o que permite a criação de limites de confiança que controlam o fluxo de dados com um alto nível de granularidade. As zonas confiáveis são compostas por conjuntos de elementos de infraestrutura com recursos que operam no mesmo nível de confiança e fornecem funcionalidade semelhante. Isso reduz o número de canais de comunicação e minimiza a possibilidade de ameaças.

O serviço Zero Trust Network Access (ZTNA) do Perimeter 81 oferece uma visão completa e centralizada da rede da organização, garantindo o acesso menos privilegiado possível para cada recurso. Seus recursos de segurança respondem ao modelo SASE do Gartner, já que a segurança e o gerenciamento de rede são unificados em uma única plataforma.

Os dois serviços do Permiter 81 estão incluídos em um esquema de preços com uma ampla gama de opções. Essas opções variam de um plano básico com o essencial para proteger e gerenciar uma rede a um plano empresarial que pode ser dimensionado ilimitadamente e oferece suporte dedicado 24 horas por dia, 7 dias por semana.

Recentemente, o Perímetro 81 foi nomeado líder da ZTNA.

Acesso privado ZScaler

ZScaler Private Access (ZPA) é um serviço de rede de confiança zero baseado em nuvem que controla o acesso aos aplicativos privados de uma organização, independentemente de eles estarem localizados em um data center proprietário ou em uma nuvem pública. Com o ZPA, os aplicativos são completamente invisíveis para usuários não autorizados.

Na ZPA, a conexão entre os aplicativos e os usuários é realizada seguindo uma estratégia de dentro para fora. Em vez de estender a rede para incluir usuários (como deve ser feito se estiver usando uma VPN), os usuários nunca estão dentro da rede. Essa abordagem minimiza substancialmente os riscos, evitando a proliferação de malware e os riscos de movimento lateral. Além disso, o escopo da ZPA não se limita a aplicativos da Web, mas a qualquer aplicativo privado.

O ZPA usa uma tecnologia de micro túnel que permite aos administradores de rede segmentar a rede por aplicativo, evitando a necessidade de criar segmentação artificial na rede ou aplicar o controle por políticas de firewall ou gerenciar listas de controle de acesso (ACLs). Os micro túneis empregam criptografia TLS e chaves privadas personalizadas que reforçam a segurança ao acessar aplicativos corporativos.

Graças aos aprimoramentos de API e ML (aprendizado de máquina), o ZPA permite que os departamentos de TI automatizem mecanismos de confiança zero, descobrindo aplicativos e criando políticas de acesso para eles e gerando segmentação automaticamente para cada carga de trabalho de aplicativo diferente.

Acesso Cloudflare

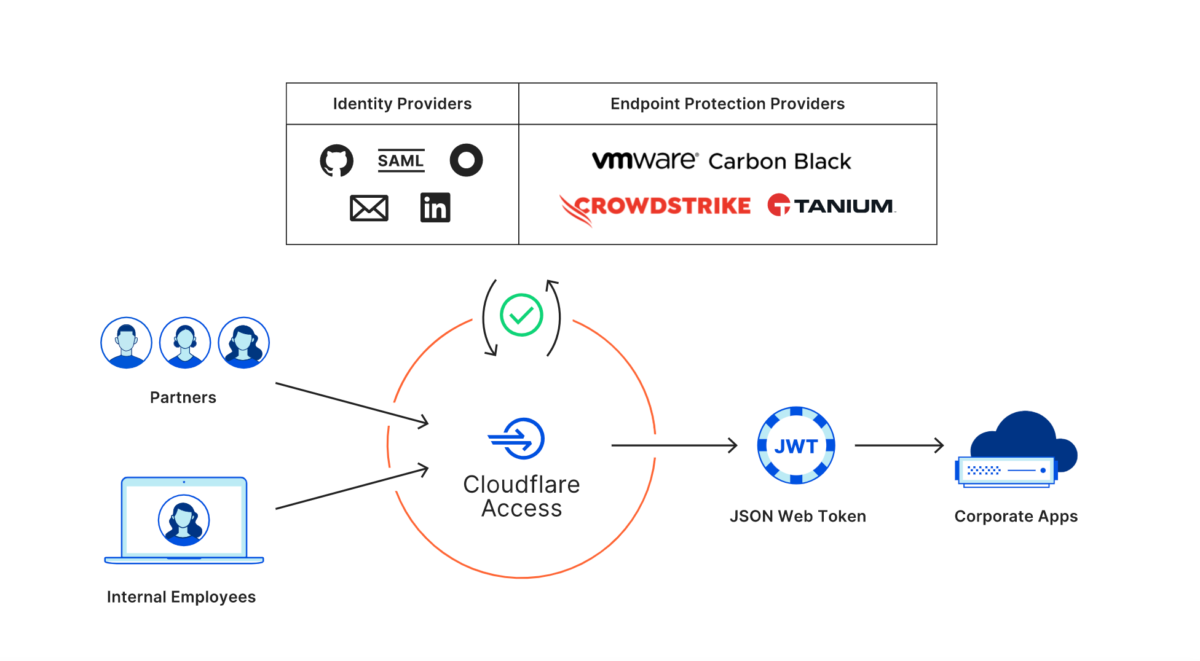

O serviço de rede de confiança zero da Cloudflare é suportado por uma rede proprietária com pontos de acesso distribuídos em todo o mundo. Isso permite que os departamentos de TI forneçam acesso seguro e de alta velocidade a todos os recursos de uma organização - dispositivos, redes e aplicativos.

O serviço da Cloudflare substitui os perímetros de segurança tradicionais centrados na rede, usando, em vez disso, acessos de curto alcance seguros que garantem a velocidade ideal para grupos de trabalho distribuídos.

O acesso de confiança zero da Cloudflare opera aplicativos gerais em uma organização, autenticando usuários por meio de sua própria rede global. Isso permite que os gerentes de TI registrem cada evento e cada tentativa de acessar um recurso. Além disso, torna mais fácil manter usuários e adicionar outros usuários.

Com o Cloudflare Access, a organização pode manter sua identidade, provedores de proteção, postura do dispositivo, requisitos de localização por aplicativo e até mesmo sua infraestrutura de nuvem existente. Para controle de identidade, Cloudflare se integra com Azure AD, Okta, Ping e postura do dispositivo, com Tanium, Crowdstrike e Carbon Black.

Cloudflare oferece uma versão gratuita de seu serviço que fornece as principais ferramentas e permite proteger até 50 usuários e aplicativos. Você deve escolher as versões pagas do serviço para escalar para muitos usuários ou aplicativos, o que adiciona outros benefícios, como telefone 24x7x365 e suporte por chat.

Wandera

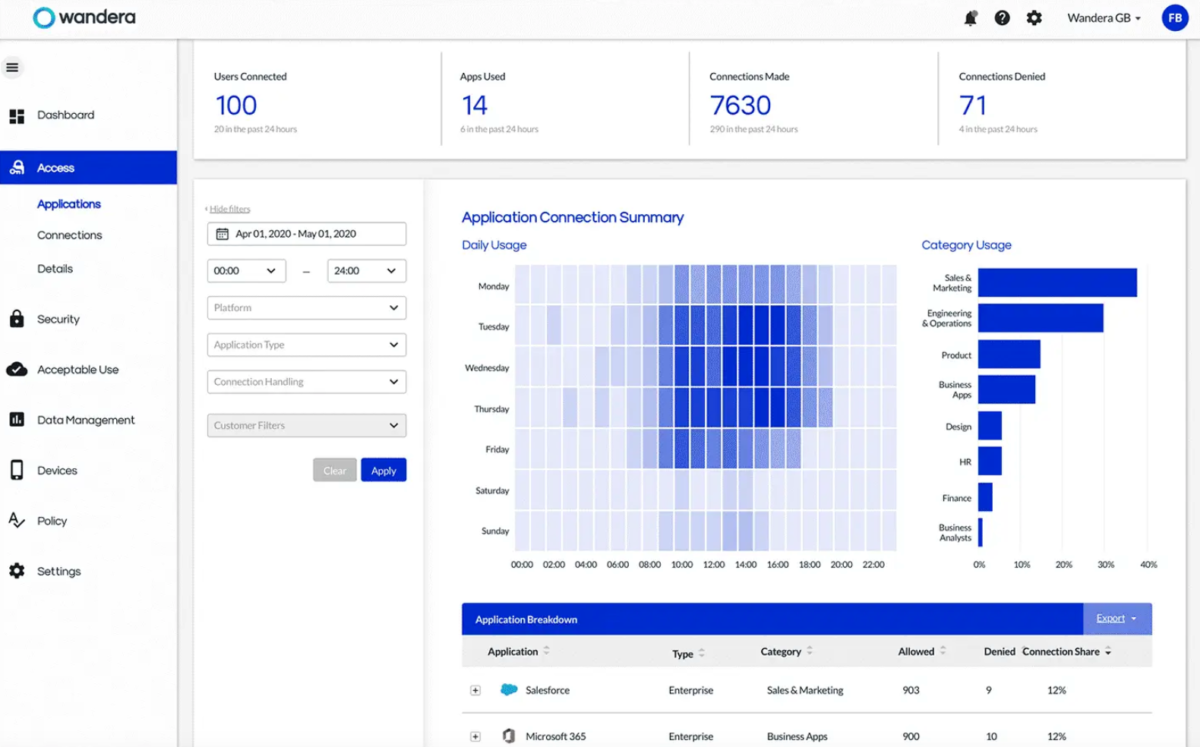

A solução de rede sem confiança Wandera Private Access oferece acesso remoto rápido, simples e seguro aos aplicativos de uma organização, quer eles operem em SaaS ou sejam implantados internamente. O serviço se destaca pela simplicidade, com procedimentos de instalação que podem ser concluídos em minutos e não requerem hardware especializado, certificados ou dimensionamento.

O Wandera Private Access oferece flexibilidade para equipes de trabalho distribuídas, operando em plataformas heterogêneas, com dispositivos gerenciados ou próprios (BYOD). A solução oferece visibilidade em tempo real do acesso ao aplicativo, identificando shadow IT e restringindo automaticamente o acesso de dispositivos infectados ou inseguros, graças a políticas de acesso cientes de riscos.

Com o Wandera Private Access, modelos de segurança centrados em identidade podem ser implementados, garantindo que apenas usuários autorizados possam se conectar aos aplicativos da organização. O uso de microtúneis baseados em aplicativos conecta os usuários apenas aos aplicativos que eles estão autorizados a acessar. A aplicação de políticas de segurança permanece consistente em todas as infraestruturas, seja em nuvem, data center ou aplicativos SaaS.

O sistema de proteção da Wandera é alimentado por um mecanismo inteligente de detecção de ameaças chamado MI: RIAM. Este motor é alimentado diariamente com as informações fornecidas por 425 milhões de sensores móveis, o que garante proteção contra a mais ampla gama de ameaças conhecidas e de dia zero.

Okta

A Okta oferece um modelo de segurança de confiança zero que abrange uma ampla gama de serviços, incluindo aplicativos, servidores e proteção de API; acesso de usuário unificado e seguro a aplicativos locais e em nuvem; autenticação adaptativa, baseada em contexto, de múltiplos fatores e desligamento automático para mitigar riscos de contas órfãs.

O serviço de diretório universal da Okta oferece uma visão única e consolidada de cada usuário em uma organização. Graças à integração de grupos de usuários com AD e LDAP e conexões com sistemas de RH, aplicativos SaaS e provedores de identidade de terceiros, Okta Universal Directory integra todos os tipos de usuários, sejam eles funcionários da empresa, parceiros, contratados ou clientes.

A Okta se destaca por seu serviço de proteção de API, uma vez que as APIs são consideradas uma nova forma de shadow IT. O gerenciamento de acesso à API da Okta reduz horas de criação e aplicação de políticas baseadas em XML em questão de minutos, facilitando a integração de novas APIs e integração com parceiros para o uso de APIs. O mecanismo de política da Okta permite a implementação de práticas recomendadas em segurança de API, integrando-se facilmente com estruturas de identidade como OAuth. As políticas de autorização de API são criadas com base em aplicativos, contexto de usuário e associação de grupo para garantir que apenas os usuários certos possam acessar cada API.

A rede de integração da Okta evita a dependência do fornecedor, dando às organizações a liberdade de escolher entre mais de 7.000 integrações pré-construídas com sistemas em nuvem e locais.

CrowdStrike Falcon

A solução de segurança de confiança zero CrowdStrike Falcon Identity Protection interrompe rapidamente violações de segurança devido a identidades comprometidas, protegendo identidades para todos os usuários, locais e aplicativos em uma organização usando políticas de confiança zero.

O Falcon Identity Protection visa reduzir custos e riscos e aumentar o ROI das ferramentas em uso, reduzindo os requisitos de recursos de engenharia e eliminando processos de segurança redundantes.

O controle unificado de todas as identidades facilita a implementação de estratégias de Acesso Condicional e Autenticação Adaptável, além de garantir uma melhor experiência do usuário e maior cobertura de autenticação multifatorial (MFA), mesmo para sistemas legados.

A solução de acesso remoto CrowdStrike oferece visibilidade completa da atividade de autenticação de todas as contas e endpoints, fornecendo dados de localização, origem / destino, tipo de login (conta humana ou de serviço), entre outros. Por sua vez, protege a rede de ameaças internas, como contas com privilégios obsoletos, contas de serviço atribuídas incorretamente, comportamento anormal e credenciais comprometidas por ataques de movimentação lateral.

Ao se integrar às soluções de segurança existentes, a implantação do Falcon Identity Protection é realizada em um tempo mínimo e sem atrito. Além de oferecer integração direta com soluções de segurança para ativos críticos, como CyberArk e Axonius, CrowdStrike oferece APIs de alto desempenho que permitem que as empresas se integrem com praticamente qualquer sistema.

Conclusão

O novo normal parece permanecer e os administradores de TI precisam se acostumar com isso. O trabalho remoto continuará a ser uma realidade diária e as redes de organizações nunca mais terão limites claramente definidos.

Nesse contexto, os administradores de TI devem adotar soluções de rede e aplicativos de confiança zero o mais rápido possível, se não quiserem colocar em risco os ativos digitais mais preciosos de suas organizações.