6 Rozwiązania aplikacyjne i sieciowe Zero Trust dla biznesu

Opublikowany: 2021-04-30Tradycyjne granice sieci zniknęły. Dostęp do aplikacji i zasobów cyfrowych organizacji odbywa się z odległych miejsc, a kontrolowanie tych dostępów staje się poważnym wyzwaniem. Czasy, w których można było chronić granice sieci, już dawno minęły. Teraz nadszedł czas na nowe strategie bezpieczeństwa oparte na zerowym zaufaniu.

Kiedy zasoby cyfrowe firmy muszą pokonywać duże odległości po niebezpiecznych ścieżkach Internetu, stawka jest tak wysoka, że nie można ufać nikomu i nikomu. Dlatego należy przyjąć model sieci z zerowym zaufaniem, aby przez cały czas ograniczać dostęp wszystkich użytkowników do wszystkich zasobów sieciowych.

W sieciach o zerowym zaufaniu każda próba uzyskania dostępu do zasobu jest ograniczona do użytkownika lub urządzenia, niezależnie od tego, czy wcześniej uzyskiwali oni dostęp do tego samego zasobu. Każdy użytkownik lub urządzenie musi zawsze przejść proces uwierzytelniania i weryfikacji, aby uzyskać dostęp do zasobów, nawet jeśli fizycznie znajdują się w organizacji. Te uwierzytelnienia i weryfikacje muszą być szybkie, aby zasady bezpieczeństwa nie obniżyły wydajności aplikacji i doświadczenia użytkowników.

Zero zaufania kontra VPN

Model sieci z zerowym zaufaniem zastępuje model VPN tradycyjnie używany przez firmy, aby ich pracownicy mogli zdalnie uzyskiwać dostęp do swoich zasobów cyfrowych. Sieci VPN są zastępowane, ponieważ mają poważną wadę, którą mogą rozwiązać sieci o zerowym zaufaniu. W sieciach VPN każde naruszenie, które ma miejsce w zaszyfrowanym kanale łączącym użytkownika z siecią organizacji, zapewnia potencjalnym atakującym nieograniczony dostęp do wszystkich zasobów firmy podłączonych do sieci.

W starych, lokalnych infrastrukturach VPN działały dobrze, ale generują więcej zagrożeń niż rozwiązania w chmurach lub infrastrukturach mieszanych.

Sieci o zerowym zaufaniu naprawiają tę wadę VPN, ale dodają potencjalną wadę: mogą prowadzić do dodatkowej złożoności pod względem wdrażania i konserwacji, ponieważ autoryzacje muszą być aktualizowane dla wszystkich użytkowników, urządzeń i zasobów. Wymaga to dodatkowej pracy, ale działy IT uzyskują w zamian większą kontrolę nad zasobami i redukcję podatności.

Na szczęście korzyści płynące z sieci o zerowym zaufaniu można osiągnąć bez dodatkowych działań konserwacyjnych i wdrożeniowych, dzięki narzędziom automatyzującym i wspomagającym zadania administracyjne sieci. Omówione poniżej narzędzia pomagają stosować zasady zerowego zaufania przy minimalnym wysiłku i kosztach.

Obwód 81

Perimeter 81 oferuje dwa podejścia do zarządzania i utrzymywania bezpieczeństwa aplikacji i sieci organizacji, zarówno w środowiskach chmurowych, jak i lokalnych. Obie propozycje zaczynają się od oferowania sieci o zerowym zaufaniu jako usługi. W tym celu Perimeter 81 korzysta ze zdefiniowanej programowo architektury obwodowej, która zapewnia dużą elastyczność we wdrażaniu nowych użytkowników i zapewnia lepszą widoczność w sieci. Dodatkowo usługa jest kompatybilna z głównymi dostawcami infrastruktury chmurowej.

Zero Trust Application Access opiera się na założeniu, że każda firma ma krytyczne aplikacje i usługi, do których większość użytkowników nie potrzebuje dostępu. Usługa umożliwia podnoszenie barier dla określonych użytkowników w oparciu o ich role, urządzenia, lokalizacje i inne identyfikatory.

Tymczasem Zero Trust Network Access definiuje segmentację sieci organizacji według stref zaufania, co pozwala na tworzenie limitów zaufania, które kontrolują przepływ danych z wysokim poziomem szczegółowości. Strefy zaufane składają się z zestawów elementów infrastruktury z zasobami, które działają na tym samym poziomie zaufania i zapewniają podobną funkcjonalność. Zmniejsza to liczbę kanałów komunikacji i minimalizuje możliwość wystąpienia zagrożeń.

Usługa Zero Trust Network Access (ZTNA) Perimeter 81 oferuje pełny i scentralizowany widok sieci organizacji, zapewniając możliwie najmniej uprzywilejowany dostęp dla każdego zasobu. Jego funkcje bezpieczeństwa odpowiadają modelowi SASE firmy Gartner, ponieważ bezpieczeństwo i zarządzanie siecią są ujednolicone na jednej platformie.

Dwie usługi Permiter 81 są zawarte w schemacie cenowym z szeroką gamą opcji. Opcje te obejmują zarówno plan podstawowy z podstawowymi funkcjami zabezpieczenia sieci i zarządzania nią, jak i plan korporacyjny, który można bez ograniczeń skalować i zapewnia dedykowane wsparcie 24/7.

Ostatnio Perimeter 81 został liderem ZTNA.

Prywatny dostęp ZScaler

ZScaler Private Access (ZPA) to oparta na chmurze usługa sieciowa o zerowym zaufaniu, która kontroluje dostęp do prywatnych aplikacji organizacji, niezależnie od tego, czy znajdują się one w zastrzeżonym centrum danych, czy w chmurze publicznej. Dzięki ZPA aplikacje są całkowicie niewidoczne dla nieautoryzowanych użytkowników.

W ZPA połączenie między aplikacjami a użytkownikami odbywa się zgodnie ze strategią inside-out. Zamiast rozszerzać sieć tak, aby obejmowała użytkowników (co powinno być zrobione w przypadku korzystania z VPN), użytkownicy nigdy nie znajdują się w sieci. Takie podejście znacznie minimalizuje ryzyko, unikając rozprzestrzeniania się złośliwego oprogramowania i ryzyka związanego z ruchem poprzecznym. Ponadto zakres ZPA nie ogranicza się do aplikacji internetowych, ale do dowolnej aplikacji prywatnej.

ZPA wykorzystuje technologię mikrotunelowania, która pozwala administratorom sieci na segmentację sieci według aplikacji, unikając potrzeby tworzenia sztucznej segmentacji w sieci lub stosowania kontroli przez polityki zapory lub zarządzania listami kontroli dostępu (ACL). Mikrotunele wykorzystują szyfrowanie TLS i niestandardowe klucze prywatne, które zwiększają bezpieczeństwo podczas uzyskiwania dostępu do aplikacji korporacyjnych.

Dzięki ulepszeniom API i ML (uczenia maszynowego), ZPA pozwala działom IT zautomatyzować mechanizmy zerowego zaufania poprzez wykrywanie aplikacji i tworzenie dla nich zasad dostępu oraz automatyczne generowanie segmentacji dla każdego obciążenia aplikacji.

Dostęp do Cloudflare

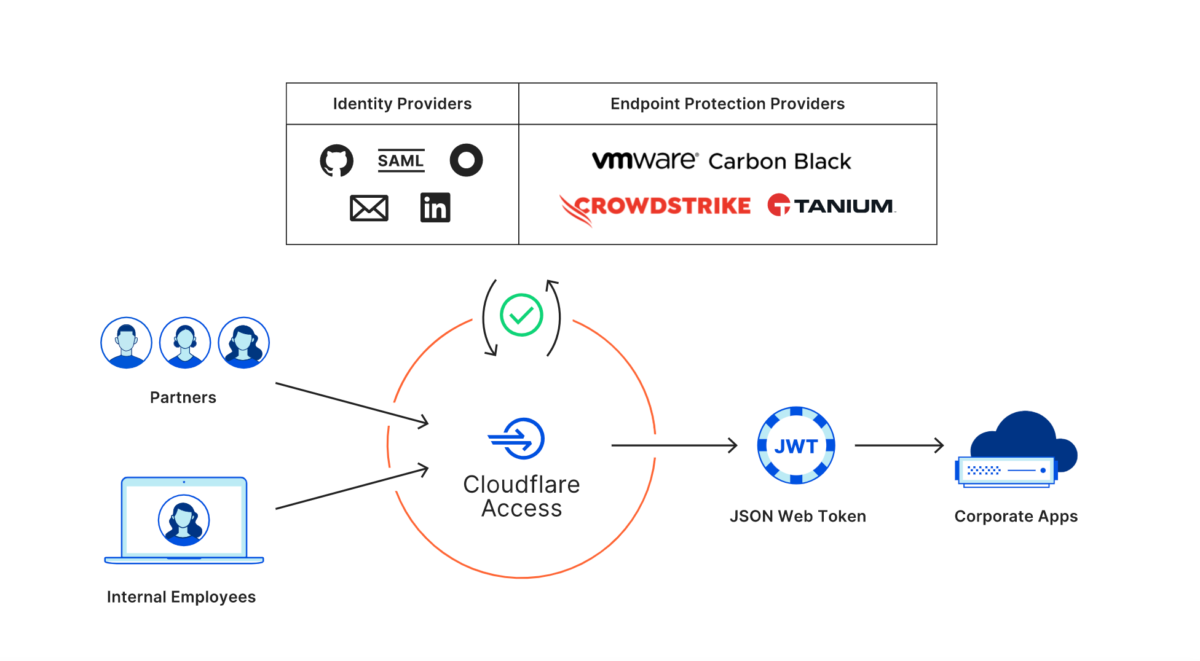

Usługa sieciowa z zerowym zaufaniem Cloudflare jest obsługiwana przez zastrzeżoną sieć z punktami dostępowymi rozmieszczonymi na całym świecie. Dzięki temu działy IT mogą zapewnić szybki i bezpieczny dostęp do wszystkich zasobów organizacji — urządzeń, sieci i aplikacji.

Usługa Cloudflare zastępuje tradycyjne, zorientowane na sieć obrzeża bezpieczeństwa, wykorzystując zamiast tego bezpieczny dostęp bliskiego zasięgu, który zapewnia optymalną prędkość dla rozproszonych grup roboczych.

Zero zaufania dostęp Cloudflare obsługuje ogólne aplikacje w organizacji, uwierzytelniając użytkowników za pośrednictwem własnej globalnej sieci. Dzięki temu menedżerowie IT mogą rejestrować każde zdarzenie i każdą próbę uzyskania dostępu do zasobu. Ponadto ułatwia utrzymanie użytkowników i dodawanie kolejnych użytkowników.

Dzięki Cloudflare Access organizacja może zachować swoją tożsamość, dostawców ochrony, stan urządzeń, wymagania dotyczące lokalizacji na aplikację, a nawet istniejącą infrastrukturę chmury. W celu kontroli tożsamości Cloudflare integruje się z usługą Azure AD, Okta, Ping i postawą urządzenia, z Tanium, Crowdstrike i Carbon Black.

Cloudflare oferuje bezpłatną wersję swojej usługi, która zapewnia główne narzędzia i pozwala chronić do 50 użytkowników i aplikacji. Musisz wybrać płatne wersje usługi, aby skalować się do wielu użytkowników lub aplikacji, które dodają inne korzyści, takie jak wsparcie telefoniczne i czatowe 24x7x365.

Wandera

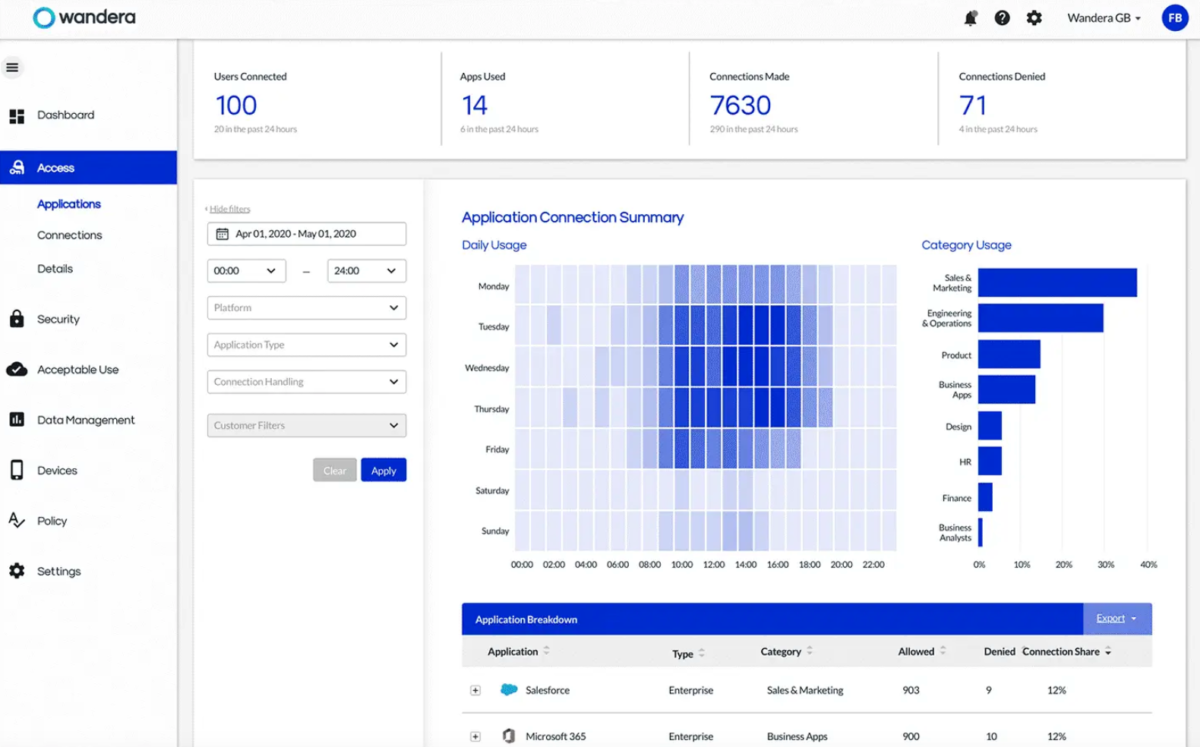

Rozwiązanie sieciowe Wandera Private Access o zerowym zaufaniu oferuje szybki, prosty i bezpieczny zdalny dostęp do aplikacji organizacji, niezależnie od tego, czy działają one w SaaS, czy są wdrażane wewnętrznie. Usługa wyróżnia się prostotą, a procedury instalacyjne można wykonać w kilka minut i nie wymagają specjalistycznego sprzętu, certyfikatów ani rozmiarów.

Wandera Private Access oferuje elastyczność dla rozproszonych zespołów roboczych, działających na heterogenicznych platformach, z urządzeniami zarządzanymi lub posiadanymi (BYOD). Rozwiązanie zapewnia wgląd w dostęp do aplikacji w czasie rzeczywistym, identyfikując ukryte IT i automatycznie ograniczając dostęp z zainfekowanych lub niezabezpieczonych urządzeń dzięki zasadom dostępu uwzględniającym ryzyko.

Dzięki Wandera Private Access można wdrożyć modele bezpieczeństwa zorientowane na tożsamość, zapewniając, że tylko autoryzowani użytkownicy mogą łączyć się z aplikacjami organizacji. Korzystanie z mikrotunelów opartych na aplikacjach łączy użytkowników tylko z aplikacjami, do których mają dostęp. Stosowanie zasad bezpieczeństwa pozostaje spójne we wszystkich infrastrukturach, czy to w chmurze, centrach danych czy aplikacjach SaaS.

System ochrony Wandera jest zasilany przez inteligentny silnik wykrywania zagrożeń o nazwie MI:RIAM. Silnik ten jest codziennie zasilany informacjami dostarczanymi przez 425 milionów mobilnych czujników, co zapewnia ochronę przed najszerszym zakresem znanych zagrożeń i zagrożeń typu zero-day.

Okta

Okta oferuje model bezpieczeństwa typu zero-trust, który obejmuje szeroki zakres usług, w tym ochronę aplikacji, serwerów i API; ujednolicony i bezpieczny dostęp użytkowników do aplikacji lokalnych i chmurowych; adaptacyjne, kontekstowe, wieloskładnikowe uwierzytelnianie i automatyczne wyłączanie w celu ograniczenia ryzyka związanego z kontami osieroconymi.

Uniwersalna usługa katalogowa Okta zapewnia pojedynczy, skonsolidowany widok każdego użytkownika w organizacji. Dzięki integracji grup użytkowników z AD i LDAP oraz połączeniom z systemami HR, aplikacjami SaaS i zewnętrznymi dostawcami tożsamości, Okta Universal Directory integruje wszelkiego rodzaju użytkowników, niezależnie od tego, czy są to pracownicy firmy, partnerzy, kontrahenci czy klienci.

Okta wyróżnia się usługą ochrony API, ponieważ API są uważane za nową formę shadow IT. Zarządzanie dostępem do API Okta skraca godziny projektowania i stosowania zasad opartych na XML do kilku minut, ułatwiając wdrażanie nowych API i integrację z partnerami w celu korzystania z API. Silnik polityk Okta umożliwia implementację najlepszych praktyk w zakresie bezpieczeństwa API, łatwo integrując się z frameworkami tożsamości, takimi jak OAuth. Zasady autoryzacji interfejsu API są tworzone na podstawie aplikacji, kontekstu użytkownika i członkostwa w grupie, aby zapewnić dostęp do każdego interfejsu API tylko odpowiednim użytkownikom.

Sieć integracyjna Okta pozwala uniknąć uzależnienia od dostawcy, dając organizacjom swobodę wyboru spośród ponad 7000 gotowych integracji z chmurą i systemami lokalnymi.

CrowdStrike Falcon

Rozwiązanie bezpieczeństwa o zerowym zaufaniu CrowdStrike Falcon Identity Protection szybko powstrzymuje naruszenia bezpieczeństwa spowodowane naruszeniem tożsamości, chroniąc tożsamości wszystkich użytkowników, lokalizacji i aplikacji w organizacji przy użyciu zasad zerowego zaufania.

Falcon Identity Protection ma na celu zmniejszenie kosztów i ryzyka oraz zwiększenie zwrotu z inwestycji w używane narzędzia poprzez zmniejszenie wymagań dotyczących zasobów inżynieryjnych i wyeliminowanie zbędnych procesów bezpieczeństwa.

Ujednolicona kontrola wszystkich tożsamości ułatwia wdrażanie strategii dostępu warunkowego i uwierzytelniania adaptacyjnego, a także zapewnia lepsze wrażenia użytkownika i większy zasięg uwierzytelniania wieloskładnikowego (MFA), nawet w przypadku starszych systemów.

Rozwiązanie zdalnego dostępu CrowdStrike oferuje pełny wgląd w aktywność uwierzytelniania wszystkich kont i punktów końcowych, zapewniając między innymi dane o lokalizacji, źródło/miejsce docelowe, rodzaj logowania (konto ludzkie lub konto usługi). Z kolei chroni sieć przed zagrożeniami wewnętrznymi, takimi jak przestarzałe konta uprzywilejowane, błędnie przypisane konta usług, nietypowe zachowanie i poświadczenia zagrożone przez ataki typu side-move.

Dzięki integracji z istniejącymi rozwiązaniami bezpieczeństwa, wdrożenie Falcon Identity Protection odbywa się w minimalnym czasie i bez zakłóceń. Oprócz oferowania bezpośredniej integracji z rozwiązaniami bezpieczeństwa dla krytycznych zasobów, takimi jak CyberArk i Axonius, CrowdStrike oferuje wysokowydajne interfejsy API, które umożliwiają firmom integrację z praktycznie każdym systemem.

Wniosek

Wydaje się, że nowa normalność zostaje, a administratorzy IT muszą się do tego przyzwyczaić. Praca zdalna nadal będzie codziennością, a sieci organizacji nigdy więcej nie będą miały jasno określonych granic.

W tym kontekście administratorzy IT muszą jak najszybciej przyjąć rozwiązania sieciowe i aplikacyjne o zerowym zaufaniu, jeśli nie chcą narażać na niebezpieczeństwo najcenniejszych zasobów cyfrowych swojej organizacji.