6ビジネス向けゼロトラストアプリケーションおよびネットワークソリューション

公開: 2021-04-30ネットワークの従来の境界線はなくなりました。 組織のアプリケーションやデジタル資産へのアクセスは遠くから発生し、それらのアクセスを制御することは深刻な課題になります。 ネットワークの境界を保護できる時代は過ぎ去りました。 今こそ、新しいゼロトラストセキュリティ戦略の時です。

企業のデジタル資産がインターネットの危険な経路を長距離移動しなければならない場合、その危険性は非常に高いため、誰も信頼することはできません。 そのため、ゼロトラストネットワークモデルを採用して、すべてのユーザーのすべてのネットワークリソースへのアクセスを常に制限する必要があります。

ゼロトラストネットワークでは、リソースへのアクセスの試みは、以前に同じリソースにアクセスしたことがあるかどうかに関係なく、ユーザーまたはデバイスから制限されます。 ユーザーまたはデバイスは、物理的に組織内にいる場合でも、リソースにアクセスするために常に認証および検証プロセスを実行する必要があります。 これらの認証と検証は、セキュリティポリシーによってアプリケーションのパフォーマンスとユーザーエクスペリエンスが低下するのを防ぐために、高速である必要があります。

ゼロトラストvs.VPN

ゼロトラストネットワークモデルは、企業が従業員がデジタル資産にリモートアクセスするために従来使用していたVPNモデルに取って代わります。 VPNは、ゼロトラストネットワークで解決できる大きな欠陥があるため、置き換えられています。 VPNでは、ユーザーを組織のネットワークに接続する暗号化されたチャネルで発生する違反により、潜在的な攻撃者はネットワークに接続されているすべての企業リソースに無制限にアクセスできます。

古いオンプレミスインフラストラクチャでは、VPNはうまく機能しましたが、クラウドまたは混合インフラストラクチャのソリューションよりも多くのリスクを生み出します。

ゼロトラストネットワークは、VPNのこの欠点を修正しますが、潜在的な欠点を追加します。すべてのユーザー、デバイス、およびリソースの承認を最新に保つ必要があるため、実装と保守の面でさらに複雑になる可能性があります。 これには追加の作業が必要ですが、IT部門はリソースをより細かく制御し、見返りに脆弱性を減らすことができます。

幸い、ネットワーク管理タスクを自動化および支援するツールのおかげで、追加の保守および展開作業を必要とせずに、ゼロトラストネットワークの利点を実現できます。 以下で説明するツールは、最小限の労力とコストでゼロトラストポリシーを適用するのに役立ちます。

周囲81

Perimeter 81は、クラウド環境とオンプレミス環境の両方で、組織のアプリケーションとネットワークを安全に管理および維持するための2つのアプローチを提供します。 2つの提案は、ゼロトラストネットワークをサービスとして提供することから始まります。 これを行うために、Perimeter 81は、ソフトウェア定義の境界アーキテクチャを使用します。これにより、新規ユーザーのオンボーディングに優れた柔軟性が提供され、ネットワークの可視性が向上します。 さらに、このサービスは主要なクラウドインフラストラクチャプロバイダーと互換性があります。

ゼロトラストアプリケーションアクセスは、ほとんどのユーザーがアクセスする必要のない重要なアプリケーションとサービスをすべての企業が持っているという前提に基づいています。 このサービスでは、役割、デバイス、場所、その他の識別子に基づいて、特定のユーザーに対する障壁を高めることができます。

一方、Zero Trust Network Accessは、信頼ゾーンによる組織のネットワークのセグメンテーションを定義します。これにより、データのフローを高い粒度で制御する信頼制限を作成できます。 トラステッドゾーンは、同じレベルの信頼で動作し、同様の機能を提供するリソースを備えたインフラストラクチャ要素のセットで構成されています。 これにより、通信チャネルの数が減り、脅威の可能性が最小限に抑えられます。

Perimeter 81のゼロトラストネットワークアクセス(ZTNA)サービスは、組織のネットワークの完全で一元化されたビューを提供し、各リソースに対して可能な限り最小特権のアクセスを保証します。 セキュリティとネットワーク管理が単一のプラットフォームに統合されているため、そのセキュリティ機能はガートナーのSASEモデルに対応しています。

2つのPermiter81サービスは、幅広いオプションを備えた価格設定スキームに含まれています。 これらのオプションは、ネットワークを保護および管理するために不可欠な基本プランから、無制限に拡張でき、専用の24時間年中無休のサポートを提供するエンタープライズプランまで多岐にわたります。

最近、ペリメーター81がZTNAリーダーに指名されました。

ZScalerプライベートアクセス

ZScaler Private Access(ZPA)は、クラウドベースのゼロトラストネットワークサービスであり、組織のプライベートアプリケーションが専用のデータセンターにあるかパブリッククラウドにあるかに関係なく、それらへのアクセスを制御します。 ZPAを使用すると、アプリケーションは許可されていないユーザーには完全に見えなくなります。

ZPAでは、アプリケーションとユーザー間の接続は、裏返しの戦略に従って実行されます。 ネットワークを拡張してユーザーを含めるのではなく(VPNを使用している場合に行う必要があるため)、ユーザーがネットワーク内にいることはありません。 このアプローチは、マルウェアの拡散と横方向の動きのリスクを回避することにより、リスクを大幅に最小限に抑えます。 さらに、ZPAの範囲は、Webアプリケーションだけでなく、プライベートアプリケーションにも限定されません。

ZPAは、ネットワーク管理者がアプリケーションごとにネットワークをセグメント化できるマイクロトンネルテクノロジーを使用しており、ネットワークで人為的なセグメント化を作成したり、ファイアウォールポリシーによる制御を適用したり、アクセス制御リスト(ACL)を管理したりする必要がありません。 マイクロトンネルは、TLS暗号化とカスタム秘密鍵を採用しており、企業アプリケーションにアクセスする際のセキュリティを強化します。

APIとML(機械学習)の機能強化のおかげで、ZPAを使用すると、IT部門はアプリを検出してアクセスポリシーを作成し、アプリのワークロードごとにセグメンテーションを自動的に生成することで、ゼロトラストメカニズムを自動化できます。

Cloudflareアクセス

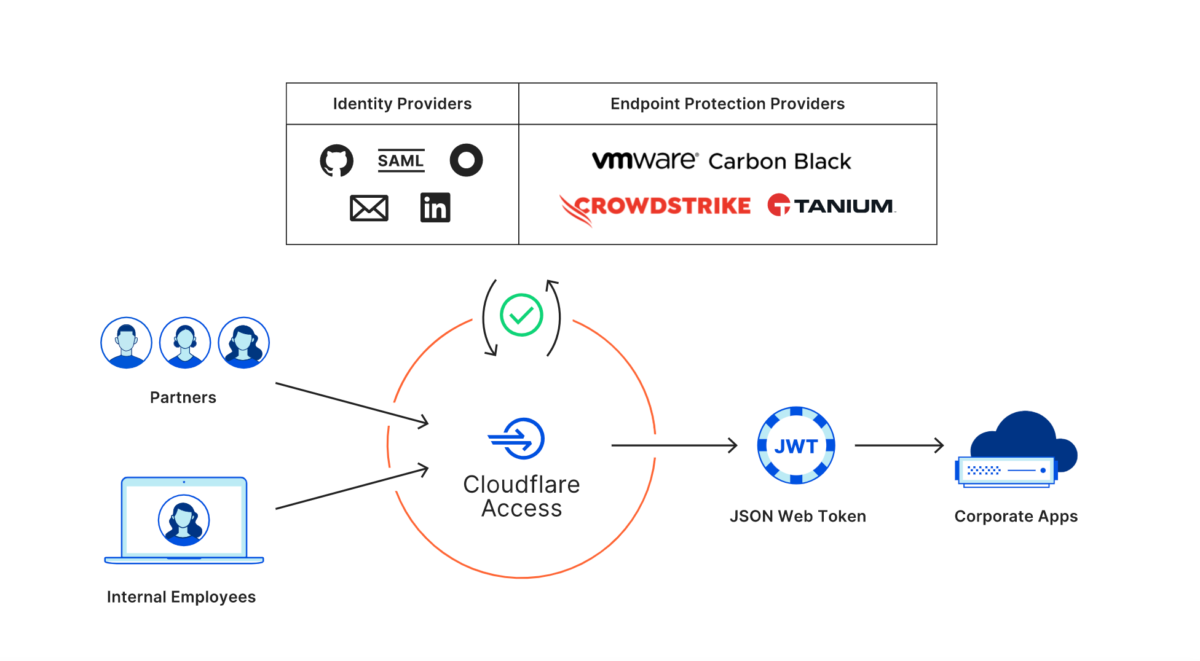

Cloudflareのゼロトラストネットワークサービスは、アクセスポイントが世界中に分散している独自のネットワークによってサポートされています。 これにより、IT部門は、組織のすべてのリソース(デバイス、ネットワーク、およびアプリケーション)への高速で安全なアクセスを提供できます。

Cloudflareのサービスは、分散型ワークグループに最適な速度を保証する代わりに安全な近距離アクセスを使用して、従来のネットワーク中心のセキュリティ境界を置き換えます。

Cloudflareのゼロトラストアクセスは、組織内のアプリケーション全体を操作し、独自のグローバルネットワークを介してユーザーを認証します。 これにより、IT管理者は、各イベントとリソースへのアクセスの各試行を記録できます。 さらに、ユーザーの保守とユーザーの追加が簡単になります。

Cloudflare Accessを使用すると、組織はID、保護プロバイダー、デバイスポスチャ、アプリケーションごとの場所の要件、さらには既存のクラウドインフラストラクチャを維持できます。 ID制御のために、CloudflareはAzure AD、Okta、Ping、およびデバイスポスチャと、Tanium、Crowdstrike、およびCarbonBlackと統合されます。

Cloudflareは、メインツールを提供し、最大50人のユーザーとアプリケーションを保護できるサービスの無料バージョンを提供しています。 多くのユーザーまたはアプリケーションに拡張するには、サービスの有料バージョンを選択する必要があります。これにより、24時間365日の電話やチャットのサポートなどの他の利点が追加されます。

ワンダラ

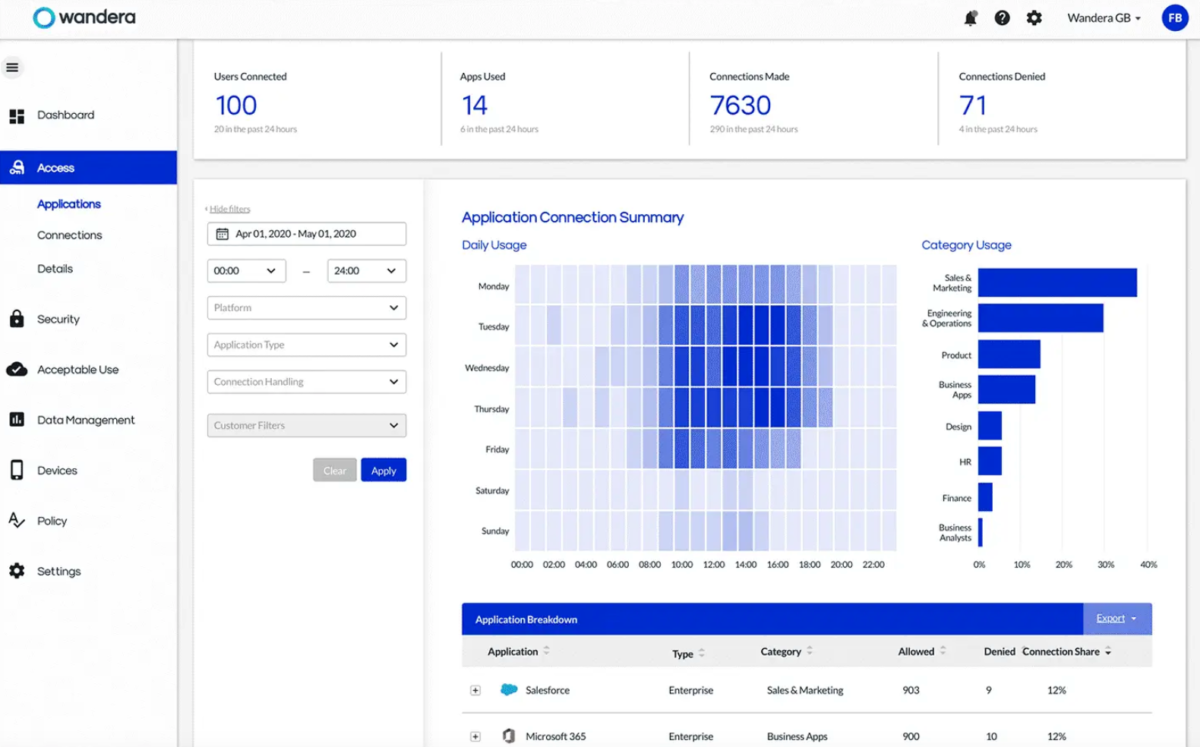

Wandera Private Accessゼロトラストネットワーキングソリューションは、組織のアプリケーションがSaaSで動作するか、内部に展開されるかにかかわらず、組織のアプリケーションへの高速でシンプルかつ安全なリモートアクセスを提供します。 このサービスは、インストール手順が数分で完了し、特別なハードウェア、証明書、またはサイジングを必要としない、そのシンプルさで際立っています。

Wandera Private Accessは、管理対象デバイスまたは所有デバイス(BYOD)を使用して、異種プラットフォームで動作する分散作業チームに柔軟性を提供します。 このソリューションは、リスクを意識したアクセスポリシーのおかげで、アプリケーションアクセスをリアルタイムで可視化し、シャドーITを識別し、感染したデバイスや安全でないデバイスからのアクセスを自動的に制限します。

Wandera Private Accessを使用すると、ID中心のセキュリティモデルを実装でき、許可されたユーザーのみが組織のアプリケーションに接続できるようになります。 アプリケーションベースのマイクロトンネルを使用すると、ユーザーはアクセスが許可されているアプリケーションにのみ接続されます。 セキュリティポリシーの適用は、クラウド、データセンター、SaaSアプリケーションなど、すべてのインフラストラクチャで一貫しています。

Wanderaの保護システムは、MI:RIAMと呼ばれるインテリジェントな脅威検出エンジンを搭載しています。 このエンジンには、4億2500万のモバイルセンサーから提供される情報が毎日供給され、既知のゼロデイ脅威の最も広い範囲からの保護が保証されます。

オクタ

Oktaは、アプリケーション、サーバー、API保護など、幅広いサービスを網羅するゼロトラストセキュリティモデルを提供します。 オンプレミスおよびクラウドアプリケーションへの統一された安全なユーザーアクセス。 孤立したアカウントのリスクを軽減するための、適応型のコンテキストベースの多要素認証と自動オフボーディング。

Oktaのユニバーサルディレクトリサービスは、組織内のすべてのユーザーの単一の統合されたビューを提供します。 ユーザーグループとADおよびLDAPの統合、およびHRシステム、SaaSアプリケーション、サードパーティIDプロバイダーとの接続のおかげで、Okta Universal Directoryは、会社の従業員、パートナー、請負業者、顧客など、あらゆる種類のユーザーを統合します。

APIはシャドーITの新しい形態と見なされているため、OktaはそのAPI保護サービスで際立っています。 OktaのAPIアクセス管理により、XMLベースのポリシーの設計と適用にかかる時間が数分に短縮され、新しいAPIのオンボーディングと、APIを使用するためのパートナーとの統合が容易になります。 Oktaのポリシーエンジンを使用すると、APIセキュリティのベストプラクティスを実装でき、OAuthなどのIDフレームワークと簡単に統合できます。 API承認ポリシーは、アプリケーション、ユーザーコンテキスト、およびグループメンバーシップに基づいて作成され、適切なユーザーのみが各APIにアクセスできるようにします。

Oktaの統合ネットワークはベンダーロックインを回避し、組織がクラウドおよびオンプレミスシステムとの7,000を超える構築済み統合から選択できるようにします。

CrowdStrike Falcon

CrowdStrike Falcon Identity Protectionゼロトラストセキュリティソリューションは、IDの侵害によるセキュリティ違反を迅速に阻止し、ゼロトラストポリシーを使用して組織内のすべてのユーザー、場所、およびアプリケーションのIDを保護します。

Falcon Identity Protectionは、エンジニアリングリソースの要件を減らし、冗長なセキュリティプロセスを排除することで、コストとリスクを削減し、使用中のツールのROIを向上させることを目的としています。

すべてのIDを統一的に制御することで、条件付きアクセスと適応認証戦略の実装が容易になるだけでなく、レガシーシステムであっても、ユーザーエクスペリエンスの向上と多要素認証(MFA)の適用範囲の拡大が保証されます。

CrowdStrikeリモートアクセスソリューションは、すべてのアカウントとエンドポイントの認証アクティビティを完全に可視化し、位置データ、送信元/宛先、ログインの種類(人間またはサービスアカウント)などを提供します。 次に、非推奨の特権アカウント、誤って割り当てられたサービスアカウント、異常な動作、サイドムーブメント攻撃によって侵害された資格情報などの内部脅威からネットワークを保護します。

既存のセキュリティソリューションと統合することにより、Falcon IdentityProtectionの展開は最小限の時間で摩擦なしに実行されます。 CrowdStrikeは、CyberArkやAxoniusなどの重要な資産のセキュリティソリューションとの直接統合を提供するだけでなく、企業が事実上すべてのシステムと統合できるようにする高性能APIを提供します。

結論

新しい標準は残っているようで、IT管理者はそれに慣れる必要があります。 リモートワークは日常の現実であり続け、組織のネットワークが明確に定義された境界を持つことは二度とありません。

このコンテキストでは、IT管理者は、組織の最も貴重なデジタル資産を危険にさらしたくない場合は、できるだけ早くゼロトラストネットワークおよびアプリケーションソリューションを採用する必要があります。